GRE Tunnel雖然簡單易用,但考量到現實環境的複雜性,例如大陸的封網或是在一端Office只有浮動IP的狀況下,還是會有使用IPSec Tunnel的需要,因此本文將對於使用IPSec建立Site-To-Site VPN做一個簡單的介紹。

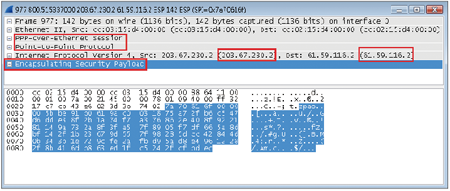

一般而言,再往下應該就是HTTP的Payload(酬載),但由於本次使用IPSec來保護自身的傳輸,因此只能看到ESP(Encapsulating Security Payload)的Payload,如圖3所示。

|

| ▲圖3 驗證HTTP封包是否經過加密。 |

建立IPSec自動連線機制

至此已經確認成功建立了IPSec Tunnel,但是每一次重開路由器後若要連線,就要手動以LAN IP去Ping Main Office的IP,多少會造成使用者的困擾,如果Branch Office沒有人能協助操作,就會增加Main Office的人力負擔。因此,接著介紹如何建立自動撥號機制。

配合之前介紹過的ip sla monitor指令,讓它能自動產生從LAN IP去Ping對方LAN IP的封包。首先建立一個ip sla monitor session,設定其種類為ipICMPEcho的封包,帶192.168.3.1的IP去Ping 192.168.2.1。

接著設定這一個Session的Schedule,讓它永遠活著並且即時開始。

設定完成後,使用show ip sla monitor statistics 1指令來查看其運作情形。

如此一來,不管是路由器重新開機,或者是IPSec的連線斷了,只要Main Office以及Branch Office的外部連線存活,路由器就會自動把IPSec Tunnel建立起來了。

結語

GRE Tunnel雖然簡單易用,但考量到現實環境的複雜性(例如大陸的封網或者一端Office只有浮動IP),還是會有使用IPSec Tunnel的需要。因此本文對於使用IPSec建立Site-To-Site VPN做了簡單的介紹。IPSec Tunnel相對於GRE Tunnel而言,其彈性較大,雖然建立的方式比較麻煩,但是在熟練之後可以運用於很多的場合,就實務上來說,不管是GRE Tunnel結合IPSec進行加密,或者單純使用IPsec Tunnel,都是相對安全的,可以滿足一定程度的安全性需求。

<本文作者:丁光立,在ISP工作多年。對於Cisco設備較熟悉,除此之外也研究Linux,這幾年慢慢把觸角伸到資安的領域,並會在自己的blog(http://tiserle.blogspot.com/)分享一些實務上的經驗和測試心得。>