iPhone日漸普及,除了便利使用外,若遭受非法使用而須進行鑑識與證據萃取時,透過Apple iTunes官方軟體執行手機備份,並從備份資料中萃取所需資訊,仍可還原諸如簡訊、通訊錄、網頁瀏覽紀錄、備忘錄、通話清單、通話紀錄及其他相關手機內部資訊,以協助鑑識人員了解嫌犯曾使用手機從事何事並進一步釐清真相,本文將就這方面的議題加以探討。

根據國際數據公司(International Data Corporation,IDC)的統計指出,2011年第一季的智慧型手機出貨量,蘋果(Apple)已較去年同期增加10萬支,並占智慧型手機總出貨量的18.7%,僅次於Nokia。

由於Apple所推出的iPhone手機搭載自行研發的iOS作業系統,一體成型的外觀與平易近人的使用者操作介面,更得使用者喜愛,因而成為智慧型手機的新寵兒。

智慧型手機內存有大量的資訊,包括聯絡人通訊錄、備忘錄、簡訊、通話紀錄、圖片、電子郵件、GPS定位資訊及網頁瀏覽紀錄等等。當這些敏感性極高的資訊一旦成為輔助犯罪者執行犯罪的工具時,智慧型手機本身即轉變為重要且關鍵的數位證據,並且可以肯定的是,智慧型手機成為犯罪時的輔助工具,將會是一個只增不減的趨勢,且因現在資訊科技知識已逐漸普及,若高知識犯罪者對於其智慧型手機使用反鑑識技術與手法,將更難釐清事實真相。

為此,本文提出針對iPhone手機之反反鑑識趨勢,透過Apple公司所提供的iTunes官方軟體將iPhone手機製作備份,並針對其備份資料做一深度的分析與萃取,取得數位證據還原真相,用以輔佐案件鑑識之進行。

相關背景介紹

相關背景介紹將從iPhone手機數位鑑識、iPhone的反鑑識、Apple iTunes與iPhone備份檔案三部分來加以說明。

iPhone手機數位鑑識

儘管iPhone手機在今日已廣受社會大眾之歡迎,但相較於傳統手機鑑識技術,iPhone手機鑑識的相關研究卻較少,原因是iPhone手機本身具有一些獨特的限制性存在。

首先,Apple針對其出產的產品如iPad、iPod touch、iPhone等等,僅限制只能安裝與執行經過該公司本身所授權並在其應用程式網路商店(App Store)購買或下載的軟體,非經授權之第三方軟體均無法安裝與執行。若鑑識人員需要執行相關之手機鑑識軟體,將會遭遇問題。

第二,Apple所設計的iPhone外觀一體成形,在iPhone手機裡面本身已經搭載有足夠容量的儲存空間,除了外接SIM卡的插槽與耳機插孔外,無法另外增加外接記憶卡,並且僅能透過原廠提供的特殊插孔充電或使用USB與電腦連接,所以針對iPhone內部記憶體的存取便有一定的限制與複雜度。

基於上述的情形,對於iPhone手機之數位鑑識的基本討論整理如下:

實體萃取

iPhone手機的內部記憶體被分為兩個區塊。首先是系統分區,這是一個唯讀的區域,存放iPhone手機的作業系統和必要的應用程式,只保留著其原廠的設定而不包含使用者資訊。第二個分區則是儲存使用者資訊的分區,包含使用者設定檔、手機相關使用資訊及文件。

對於鑑識人員而言,第二個分區的資訊才是最為重要。為了達到能夠實體萃取的目的,必須嘗試在系統分區中安裝鑑識工具,透過這些鑑識工具將使用者分區的資料以位元複製或製作映像檔的方式萃取出來,再以傳統的數位鑑識方式分析。

事實上,在實體萃取過程中必須先執行一種名叫「越獄」(JailBreak,JB)的程序。這是一種針對Apple所開發的作業系統iOS進行破解的技術程序。由於Apple所出產之產品僅能安裝並執行經過該公司授權過的應用程式,在經過JB的程序之後,使用者可以獲得使用該產品的最高權限,解開Apple對於該產品的一些功能限制,並能安裝並執行App Store以外的軟體。

透過JB技術在系統分區中安裝鑑識軟體,方能執行之後的實體萃取,然而這樣的做法卻有其相關的問題值得注意。首先,雖然透過安裝鑑識工具的方式可以保證萃取出來的資料是完整的使用者分區資料,但JB卻是一個具爭議性的程序。

儘管美國國家圖書館所屬的版權局於2010年7月26日針對1998年通過的「千禧年數位版權法」(Digital Millennium Copyright Act,DMCA)進行檢討,宣布「當使用者為了讓智慧手機作業系統能與未獲手機或其作業系統製造商批准的獨立創作應用程式相容,而對手機進行破解,這種純粹只為了這種相容性而進行的修改是公平的使用」,但站在數位鑑識的程序上來看,此種更動手機作業系統的做法於適法性上仍然有待商榷。

其次,透過JB的方法所執行安裝的鑑識工具,在安裝完成後必須重新開機,此舉或多或少會造成使用者分區的設定檔有些微的更動,儘管這些更動是較小也較無害的,但從數位鑑識的適法性來看則有待討論。

雖然實體萃取的優勢是可以將整個使用者分區的資料全部以位元複製或映像檔的方式萃取,其中的內容可能包含已刪除但未被覆蓋的各類重要資訊,但因上述的兩種情形,使得實體萃取的方法在實作上還是會對手機證物本身有一定程度的影響。

軟體工具

在手機數位鑑識的商業軟體中最常被提及的,莫過於瑞典Micro Systemation研發的XRY商業手機鑑識工具組(http://www.msab.com/),以及美國Paraben所推出的Device Seizure工具組(http://www.paraben.com/device-seizure.html)。

在這兩種工具組之中均提供眾多相對應的手機與電腦之連接線,並且包含鑑識軟體和驅動程式,儘管此兩者商業手機鑑識軟體工具組均聲稱可以提供最完整也最安全的鑑驗過程與分析報告,並且不斷新增各項吸引人的功能,但是僅對於一支完整且未被執行反鑑識的iPhone手機,方能取得需要的相關數位證據。

邏輯萃取

所謂的邏輯萃取是指透過與作業系統的互動而將iPhone內可以見到的內容擷取出來。換句話說,必須透過直接操作的方式在iPhone內搜尋所欲取得的數位證據。

在邏輯萃取的情況下,無法如實體萃取一般取得已刪除的檔案。另外,若所查獲的iPhone手機已經被反鑑識技術加密或損毀,則也無法透過邏輯萃取的方式將資料萃取出來。

另一個顯而易見的問題是,直接操作的方式很可能會對於iPhone手機本身的內容造成更動,而人為的錯誤操作也會導致iPhone手機證物的證明力遭到莫大質疑。

iPhone的反鑑識

一般而言,反鑑識技術是運用各種技術或工具,混淆、隱藏或消除非法入侵者在入侵現場留下的入侵證據或痕跡,甚至修改或破壞數位證據,讓鑑識人員花費更多時間找尋入侵證據,並對鑑識過程或數位證據本身進行一定程度的攻擊,使其增加一定的困難度或無法執行。因此,對於iPhone手機之反鑑識可能有以下幾種:

手機加密

手機加密是歷史最悠久也是最廣為大眾所使用的方法,iPhone手機亦不例外。透過開機密碼設定或PIN碼設定,讓手機無法被非持有者所使用,因此若於犯罪現場所取得的iPhone手機已遭加密保護,除非持有者本身提供密碼解密,否則無法取得手機內部資訊。

資料刪除

上述提及,由於iPhone手機本身的設計並不支援外接式記憶卡,因此所有資料均存放於手機內部記憶體中,若資料遭犯罪者刪除,將很難使用鑑識軟體將內部記憶體資料製作成完整的映像檔,並取出來做進一步的鑑驗及分析以還原資料。

資料覆蓋

若犯罪者使用乾淨的備份檔案將留有重要數位證據的檔案直接覆蓋,則將無法取得與犯罪有關的數位證據。

消磁或銷毀

欲將資料做完全的消去磁性,使內部所有資料完全消除,使用的消磁機設備瞬間磁場強度必須達到5,000高斯(Gauss)以上,但因消磁機成本過高,所以鮮少被所使用,較常見的手法是以摔毀、焚毀等實體破壞的方式,造成無法取證的效果。

鑑識流程攻擊

一般鑑識流程包含蒐集與識別數位證據、數位證據之保全、檢驗及分析、報告之呈現。若執行對鑑識流程的攻擊手法,即為反鑑識的目的。

Apple iTunes與iPhone備份檔案

Apple iTunes是Apple公司針對其出產之系列產品所設計的電腦端應用軟體,可視為是該公司產品與個人電腦連接的驅動程式與管理平台,除了具備有完整的影音播放器功能之外,同時還具備同步、備份、燒錄、共享與瀏覽App Store的功能。

在iPhone手機的同步功能中,可同步的資料包含音樂、影片、相片、應用程式、通訊錄、行事曆、電子郵件帳戶及書籤等等,上述資料可直接於主畫面的同步設定中做管理。

另外,當iTunes與iPhone連接時,可直接從畫面上得知iPhone的設備摘要資訊,如設備名稱、容量、版本及序號等等,並會自動檢測作業系統的版本,若有更新版本或想恢復初始設定,可直接點選更新或回復,如圖1所示。

|

| ▲圖1 iPhone手機連接iTunes主畫面資訊。 |

通常,一般的使用者在使用Apple iTunes時為了讓電腦與iPhone的內容能夠保持一致性,均會設定讓電腦中的內容自動與手機同步處理。

要執行備份動作,僅需在圖1的左邊窗格內找到iPhone手機,於上方點按滑鼠右鍵,然後點選快速選單內的【備份】,即能完成iPhone的手機備份動作,並且會在圖2所示的窗格內看到已備份的相關資訊。

|

| ▲圖2 已備份的資訊。 |

透過Apple iTunes所執行的備份,其備份檔案會因為作業系統的種類,而儲存在電腦內不同的路徑,相關路徑彙整如表1。在Windows作業系統下,部分資料夾可能預先設定為隱藏,所以必須先到資料夾選項中將其設定為顯示,才能看得到相關資料。

表1 iTunes備份檔案儲存路徑

在開啟「Backup」資料夾時,可以發現裡面有一個以16進位的數字與字元所組合而成(0?9與a?f)、長度為40個字元的資料夾名稱。

這個由40個字元組合而成的Hash Code是由iTunes在執行備份時所賦予的特殊編碼,而在這個資料夾裡面也存放著上百個同樣由16進位的40個數字與字元所命名的檔案,這些檔案即是iTunes由iPhone手機的內部記憶體中所複製出來的各類資料,並同樣賦予獨特的40字元組成之檔案識別名稱。

備份出來的檔案因iOS的版本而有不同的副檔名,彙整如表2。在iPhone手機內部的檔案系統內,以兩種不同的檔案格式儲存資料。手機中的設定值、狀態資訊、應用程式設定與偏好設定是以XML的格式儲存於plist檔案中;而諸如手機內容、通話紀錄、備忘錄、行事曆與簡訊等等,則是以SQLite的資料庫格式來儲存。

表2 備份檔案副檔名與iOS對照表

iPhone備份檔案解析

iPhone備份檔案解析部分,將分成iPhone備份檔案解析實作和iPhone之反反鑑識兩方面來加以探討。

iPhone備份檔案解析實作

以下以辨識備份檔案格式、開啟備份檔案、對應檔案彙整的方式依序說明iPhone備份檔案解析的實作步驟。

辨識備份檔案格式

因為iOS的版本不同,iPhone所產生的備份檔案副檔名也隨之變動,因此無法直接從其檔案外觀確認其原始檔案格式。為了辨識備份檔案的格式,可以使用16位元編輯器(Hex Viewer或Hex Editor)或是記事本(Notepad)來開啟備份檔案,並且觀察檔案內容的開頭前幾個字元所組成的字串特徵,本文實作各個備份檔案,並將特徵字串與相對應之檔案格式彙整如表3所示。

表3 特徵字串與檔案格式對照表

在iPhone手機的格式設定上,若使用手機內建的鏡頭作為相機使用,拍攝出來的圖片會被儲存成「.jpg」格式的檔案,並且在備份檔案內容的標頭可以發現嵌有「Exif MM」的字串;而透過手機內建的鏡頭所拍攝的影片會被轉存為「.mov」格式檔案,在備份檔案內容標頭也可以發現嵌有「ftypqt」字串。若在iPhone手機上同時按下主功能鍵與電源鍵,則可以擷取iPhone手機的桌面圖片,該圖片會被儲存為「.png」格式,並可在備份檔案內容標頭發現嵌有「PNG」字串。

此外,應用程式的icon圖示或「.jpg」檔案在iPhone手機中被轉存成縮圖等圖片檔案,雖然原始圖檔為「.jpg」格式,但在備份檔案內容的標頭中會被嵌入「JFIF」字串,部分圖檔甚至同時包含「JFIF」及「Exif MM」字串。

當iPhone手機收到夾帶圖片的MMS訊息,會在使用者開啟訊息預覽時先產生一個「.png」的縮圖檔,而被夾帶過來的圖片會以原始的格式儲存在iPhone手機中。因此,透過檢驗備份檔案內容標頭的字串,就可以分辨圖片原始的格式。

開啟備份檔案

透過上述的方法,可以辨識出備份檔案原始的檔案格式,用以選擇相對應的萃取工具來開啟檔案。首先針對plist檔的部分,這裡選用「plist Editor」,這是一個需要安裝的免付費的萃取工具,可用來開啟plist相關檔案。

另外,針對SQLite資料庫的部分,則選用「SQLite Browser」,此為免安裝也免付費的萃取工具,可用來解析SQLite資料庫的資料結構,並且提供SQL語法指令以萃取資料庫中的內容。而圖片與影片部分,僅需在備份檔案名稱後面加上相對應的副檔名,即可直接開啟。

對應檔案彙整

因iPhone手機內部的檔案會透過iTunes執行備份轉換,將內部檔案轉存為備份資料檔,而這些備份檔案均被賦予一個以16進位的數字與字元所組成,長度為40個字元檔案名稱,且在iOS版本4.X的狀態下,均無副檔名跟隨,而必須透過上述方式層層辨識搜尋,方能得到所需資訊。

為此,本文透過實作,實際辨識出iOS版本4.X的幾個較為重要的原始資料檔(plist與SQLite資料庫)以及所備份出來的備份檔案名稱,並將對應情形彙整於表4中,以便鑑識人員可直接鎖定目標資料進行萃取分析。

iPhone之反反鑑識

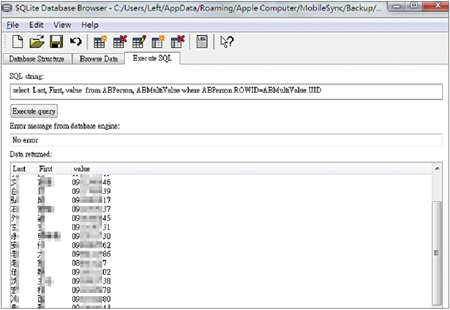

依據表4所示,以第一項資料為例,「31bb7ba8914766d4ba40d6dfb6113c8b614be442」資料對應的原始檔案名稱為「AddressBook.sqlitedb」。因此這裡使用「SQLite Browser」軟體來開啟,並切換到「Execute SQL」頁面,然後輸入下列SQL指令:

表4 iOS版本4.X備份檔案與原始檔案名稱對照表

如此便可將通訊錄電話號碼與對應名稱完整呈現,如圖3所示。

|

| ▲圖3 SQL指令與通訊錄呈現畫面。 |

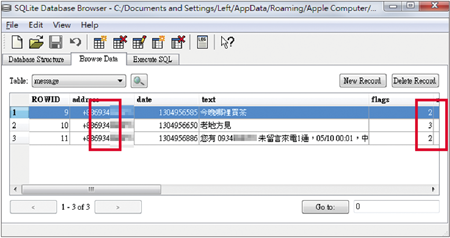

若以簡訊內容為例,使用同樣方法在備份檔案中開啟檔案名稱為「3d0d7e5fb2ce288813306e4d4636395e047a3d28」的資料,其對應的原始檔案名稱為「sms.db」。因為簡訊資料庫的結構較為簡單,直接切換至「Browse Data」頁面檢視「message」資料表,即可觀察其簡訊內容,如圖4所示。其中傳入的簡訊會在「flags」欄位標記「2」,寄出的簡訊則被標記成「3」。

|

| ▲圖4 簡訊內容呈現畫面。 |

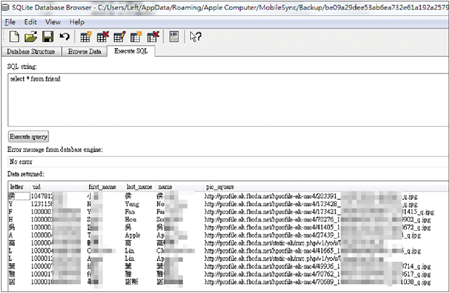

在近來流行的Facebook功能支援方面,若在備份檔案中發現檔案名稱為「6639cb6a02f32e0203851f25465ffb89ca8ae3fa」的資料,其所對應的原始檔案名稱是「friend.db」,表示該iPhone手機上已安裝並使用Facebook App的手機應用程式。透過此資料庫,可以了解Facebook上的交往情況與好友清單,而進一步地從Facebook上搜尋以取得更多線索,資料庫內容如圖5所示。

|

| ▲圖5 Facebook好友清單呈現畫面。 |

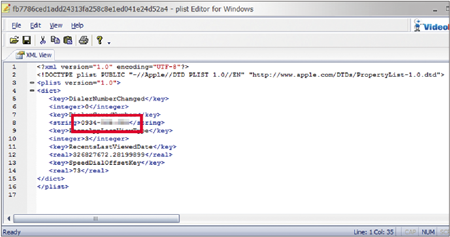

事實上,透過備份檔案,鑑識人員也可以搜尋在手機備份前所撥出的最後一通電話與時間,僅需依對照表找尋備份檔案檔名為「fb7786ced1add24313fa258c8e1ed041e24d52a4」的資料,其所對應的原始檔案名稱是「com.apple.mobilephone.plist」,因此可以使用「plist Editor」來開啟檔案,如圖6所示。

|

| ▲圖6 最後撥出的電話。 |

若以毒品販賣的通聯為例,從圖3至圖6即可映射出可能之毒品販賣者iPhone手機中所留存的證據,透過圖3可清楚得知其通訊錄聯絡者資訊。在圖4中,鑑識人員發現有一電話「0934」開頭的號碼以簡訊方式向此毒品販賣者提出購買毒品需求,並互相約定好交易地點,而在圖6部分,亦可得知此毒品販賣者最後一通撥打電話即為「0934」開頭之號碼。因此,鑑識人員能儘速建立新的調查方向。

結語

隨著科技的快速發展,智慧型手機的功能也日益強大,人們對於手機的依賴已不可同日而語。Apple所推出的iPhone手機因為各種吸引人的特殊設計,使得愈來愈多使用者逐漸加入iPhone一族。不可避免地,iPhone手機也因此更可能淪為犯罪工具。

透過本文的介紹並彙整的備份檔案之檔案內容標頭特徵字串,可協助鑑識人員分辨檔案類型。本文並透過實作彙整幾個較為重要的原始SQLite資料庫與plist檔案所相對應的備份檔案檔名對照,讓鑑識人員執行鑑識分析工作時更能快速與有效地萃取出重要的數位證據。即使攻擊者企圖透過使用iPhone手機反鑑識干擾鑑識程序,鑑識人員依然可從iPhone手機的備份檔案中取得手機內部有利於追蹤與判讀的數位證據,協助還原現場與事件真相。