智慧汽車除了個人自購自用,還有許多開創式的個人對個人的共享汽車租賃模式,藉以提升眾人交通用車的便利性,本文將針對聯網智慧汽車所產生出的相關資訊攻擊與人身安全性問題做整理並加以分析。

智慧城市發展中的智慧型手機發明算是首屈一指,但即使是先驅至今仍存在各式各樣的資訊洩漏問題,科技進步帶來人們正能量的生活,卻也讓不法份子有了新的攻擊目標與對象。而近年來所研發的聯網智慧汽車雖是建立共享汽車的基礎,但也依然有各種不同的網路攻擊有待破解,無論是汽車本身的系統安全或重要的個資被竊取都相當嚴重,雖然攻擊目標與手法因設備的不同還是有些許差異,但仍可針對攻擊者的目的做出統整與分析。

在層出不窮的資訊犯罪之下,要找出幕後黑手非常困難,再加上現今的技術不斷地進步,犯罪手法相信也是跟上腳步,本文將透過過去實際發生的攻擊手法做分析,若能事先找出攻擊的手法,就能加以預防被害者的損失,且也能夠分析出那幕後黑手的真相。在系統尚未開發完全之前,聯網智慧汽車中所使用的自動駕駛汽車仍存在的安全性問題,一樣能先做相關分析並且防範。

相關背景知識說明

以下將針對聯網智慧汽車系統與5G車聯網,進行相關概論的說明。

聯網智慧汽車(CAEV)

以下說明聯網智慧汽車(Connected Autonomous Electric Vehicles,CAEV)的組成、主要功能以及優勢。

CAEV系統由三種不同功能的車輛所相連在一起,以下分別加以說明:

‧聯網汽車(CV):車輛本身具有通訊設備,能夠將車內的相關設備、功能與附近車輛相互連接,利用大數據來收集資料並傳入雲端,再透過人工智慧做運算與決策,但未必是電動汽車或是使用自動駕駛車。

‧ 自動駕駛汽車(AV):最終目標是無須人工去干涉就能行車到達目的地,其中車輛中具備更多的感測器與網路連接,根據國際自動機工程師學會(SAE International)為汽車系統做分類(從駕駛輔助至完全自動化系統),以表1為等級分類表。

‧ 電動汽車(EV):屬於新能源汽車,依靠電力供電給電動機,具蓄電能力,含有蓄電池,電池的電量由外部能源補充。

以上三種不同功能的車輛結合在一起,形成了聯網智慧汽車。

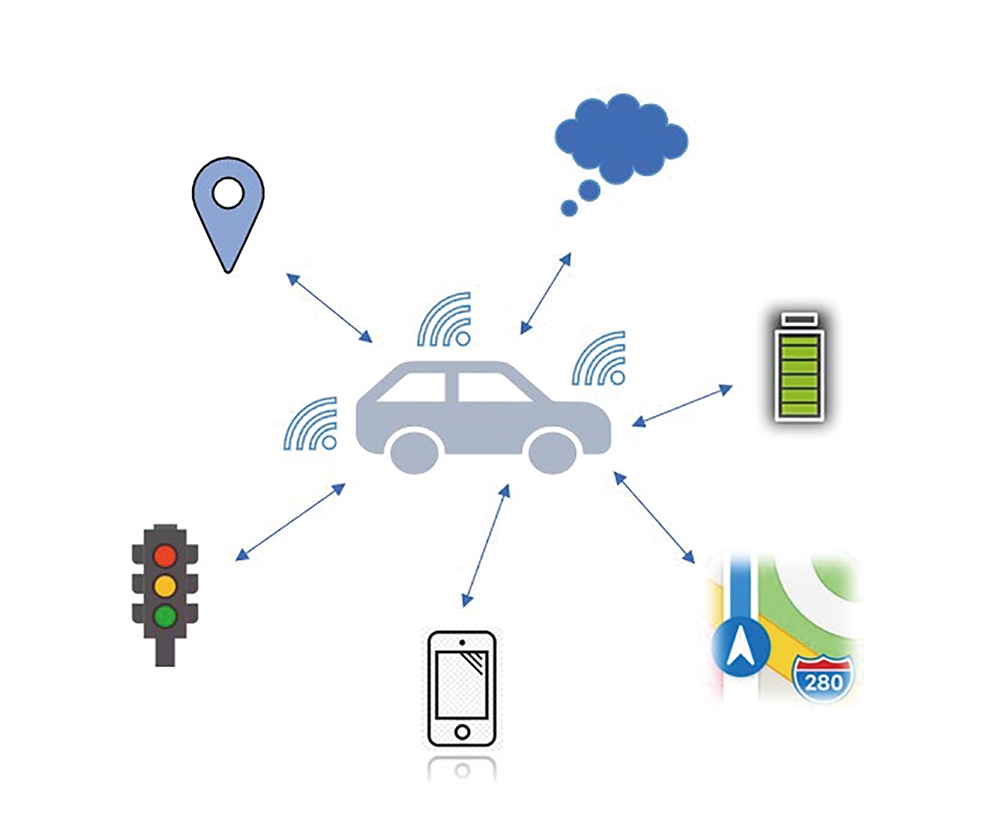

基本上,CAEV功能已經能夠在沒有人工輸入的狀況下感知其環境並進行導航。CAEV使用各種感應設備來感應其環境。以下是五個智慧電動汽車的基本組成,如圖1所示:

1.定位和製圖系統:車輛能夠知道當前位置與方位。

2.感應系統:負責偵測環境來了解周圍環境。

3.駕駛決策:是指智慧電動汽車在各種情況下的決策能力,例如在行駛時是否要超車或禮讓行人。

4.通訊系統:智慧電動汽車能將本身車輛與附近車輛做連接,如V2V的車輛;或是將自身車輛與交通基礎設備做連接(V2I),以及車聯網(V2X)的技術,都須透過無線通訊系統從車輛到基礎設施。

5.蓄電池系統:此系統也包含車中的用電功能及電池組,使用State of Charge(SoC)電池的電量比級別確定電池中儲存的電量。

CAEV在可持續發展的方面來說,為智慧城市交通提供了許多潛在的便利與安全性,分別說明如下:

1. 安全性:可以減少許多人為疏失所引起的事故,估計約占所有事故的90%。

2. 機動性:能夠符合更多開車的人選,包括殘疾人、年齡高長與年輕人。

3. 停車時間減少:可不必找尋停車位,系統自動尋找並停車,乘客可以不需要附近停車。

4. 駕駛員放鬆:駕駛員在旅途中可以休息,不必時時注意路況,可工作或娛樂自己。

5. 汽車共享:共享模式可滿足更多有需求的人,減少個人對擁有汽車的需求。

6. 道路通行能力:透過智慧決策,車輛不會因人為開車技術而影響交通狀況,更可預測交通流量和減少壅塞。

7. 二氧化碳排放和污染物:使用電力通行,可大大降低原來使用石油所造成的汙染,能改善生活環境。

8. 降低燃料成本:電力成本遠低於石油。

圖1 智慧電動汽車應用程序和服務(示意圖)。

圖1 智慧電動汽車應用程序和服務(示意圖)。

第五代行動通訊技術(5G)

行動通訊網路到了第五代,不外乎就是傳輸的速度越來越快,網路頻寬也越增越廣,重要的是雙向通訊時絕對是最低延遲與最高網路的可用率,這讓汽車產業能夠一步步地走向全自動化,高速率的通訊可以提高汽車的安全性,也能夠將車輛內的功能逐步地更新,打造更創新便利的聯網智慧自動車。

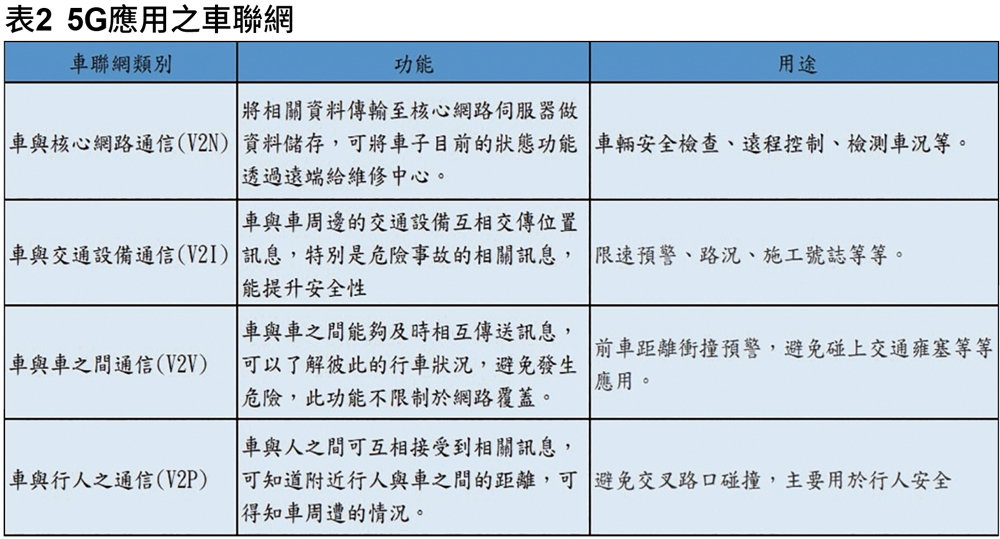

聯網智慧汽車比以往的一般汽車擁有更多的感測器與攝影鏡頭,那需要更快更多的通訊設備將接受的數據資料相互傳達,車輛中大多的通訊設備使用專用短距離通訊(Dedicated Short Range Communications,DSRC)與蜂巢式網路(Cellular Network),表2說明了車輛間與各個單位間之通訊。

攻擊者的動機與分析

以下將會整理出針對聯網智慧汽車的攻擊者動機,並分析出聯網智慧汽車所存在的資訊威脅、漏洞與攻擊。

攻擊者目的與動機

攻擊者之目的與動機,可以分成以下四種:

1. 控制:犯罪集團想介入取得系統,可操控內部運作來做不當行為。

2. 金錢:不良組織想從中獲取不當利益。

3. 分析:駭客從系統中竊取使用者個資以及交易上的各種數據加以分析。

4. 破壞:不法競爭者破壞系統架構,導致系統崩壞獲得自身利益。

攻擊者相關手法與能力分析

關於攻擊者的相關手法,主要分成三大類手法進行攻擊:

‧短程襲擊:利用可插入式裝置來植入惡意程式或破壞訊息與娛樂系統,例如USB通訊埠、OBD車載系統、CD/DVD插槽等等。

‧遠端襲擊(短):攻擊者無須接觸車內的硬體裝置,透過車內的射頻與通訊設備即可進行植入惡意程式或散播病毒,例如藍牙、Wi-Fi、免插式鑰匙等等。

‧遠端襲擊(遠):與車輛具體位置沒有任何關係,可透過遠端訊息處理命令和控制伺服器,攻擊者會利用此系統的用戶或車主發送惡意程式,藉此接收合法帳戶,以便遠端追蹤和解鎖目標車輛,例如網路寬頻、GPS等等。

以上三種攻擊說明為主要的攻擊手法,其中前兩者的攻擊方法都需要確切的實體位置,若不良組織不知道哪輛車是使用者用戶,其無從下手,但也因此明白無從下手,不良組織也可仿冒是使用者用戶想要租借車輛,其偽裝成功再做攻擊。但是,第三種的手法較於前兩者無須了解車輛位置,只要從系統中找尋用戶即可達成攻擊目標。

過去攻擊範例之分析

根據以往的攻擊做分析,包含以下所介紹的三種類型:

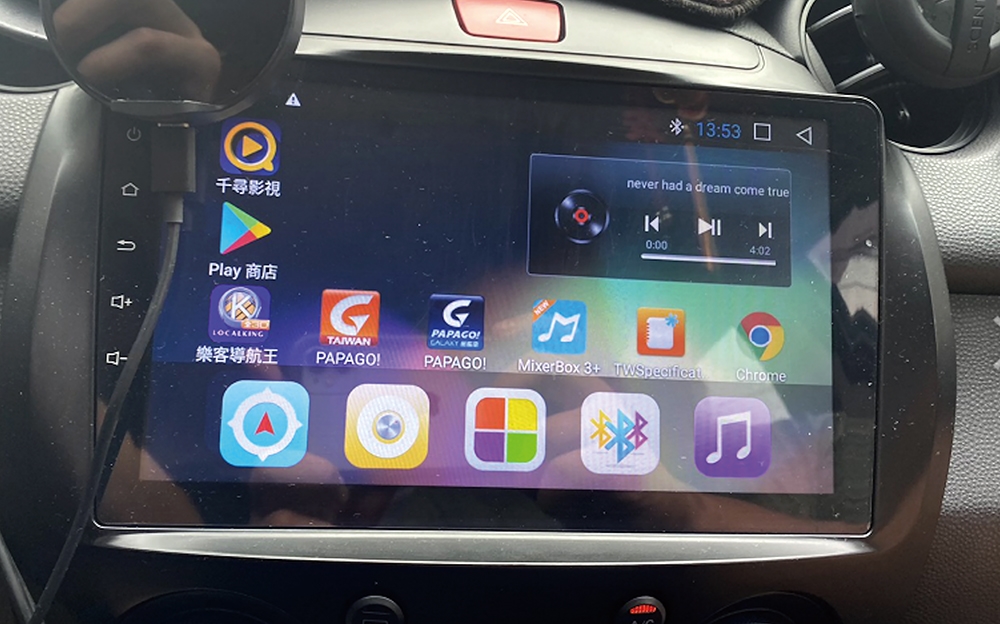

在2015年黑帽大會演講時,網路安全專家示範,他們可透過車載娛樂系統進行攻擊,如圖2所示。先打開行動網路所提供的車載娛樂服務,當打開此服務時,系統會自動打開D-Bus通訊埠,由於通訊埠上允許未經由身分驗證的人即可存取,所以可直接使用遠端電腦匿名登錄,登入後再利用下指令的方式注入漏洞,且可透過腳本製作的不同而有不同的效果,基本上已經可以控制所有車載娛樂系統裡的所有功能。

圖2 車載娛樂系統顯示介面。

圖2 車載娛樂系統顯示介面。

知名車廠在幾年前某些車款中安裝配備ConnectedDrive互聯系統(圖3),內建在汽車訊息娛樂系統中的Web瀏覽器,增加此配備是為了可與智慧型手機配合,透過手機登入特定程式後即可與車輛同步,但後來研究發現,因手機與車輛的連接皆未加密,所以可以在手機上偽造一個假的程式,將程式與車輛做連接,即可遠端解鎖。

圖3 ConnectedDrive智慧互聯駕駛系統。 (圖片來源:https://en.wikipedia.org/wiki/ConnectedDrive)

圖3 ConnectedDrive智慧互聯駕駛系統。 (圖片來源:https://en.wikipedia.org/wiki/ConnectedDrive)

研究人員發現,透過DBD通訊埠插入Dongle(圖4),Dongle算是硬體設備,與USB隨身碟相似,但特點就是能夠對軟體進行修改,插入後利用電腦進行連接,即可發送特定命令可控制遠端煞車,此攻擊關鍵就在於OBD通訊埠的允許功能,開放權限越大,危險性也就越大。

圖4 Dongle(與隨身碟相當神似)。

圖4 Dongle(與隨身碟相當神似)。

智慧汽車可能潛在的危機

除了先前提到的相關智慧汽車的攻擊危險外,還有潛在本身自動駕駛汽車之安全性問題,自動駕駛汽車本身是置入許多的感測器與人工智慧之間的通訊所組成,過程中是否會遭欺騙、指令錯誤、混淆以及誤導,以下將做相關說明與分析。

車道追蹤系統

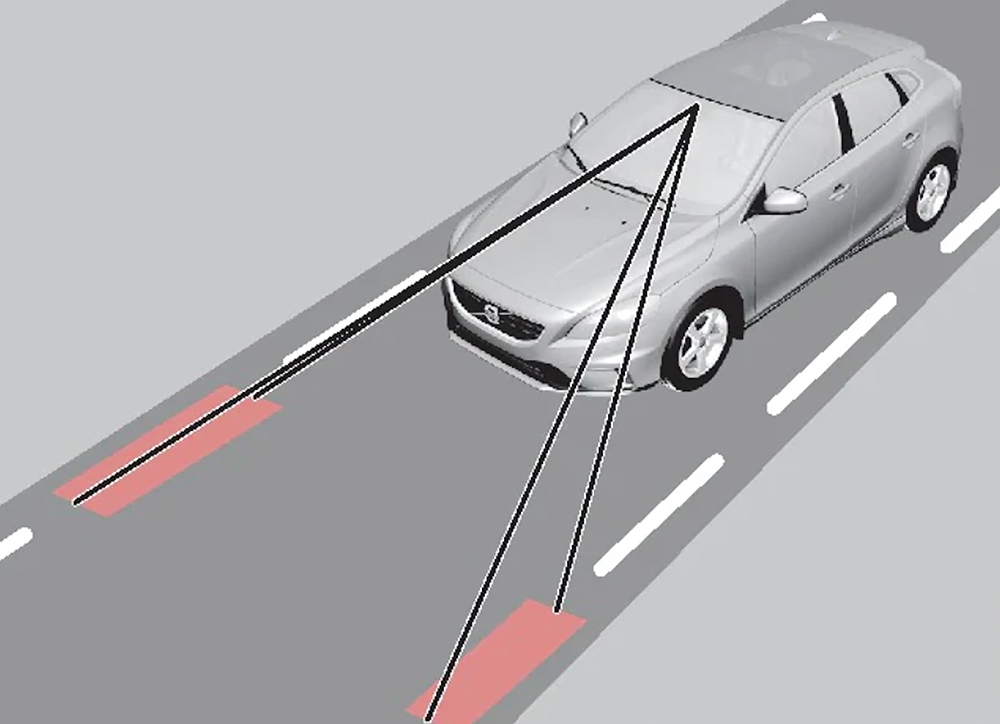

現今的自駕車都附有車道追蹤系統,系統將根據車輛行進間的間隔線做追蹤,以便在自動駕駛中能保持在車道上不偏移,以下有被動式與主動式兩種系統(圖5):

圖5 車道追蹤系統。 (圖片來源:https://www.volvocars.com/tw/support/manuals/s60-cross-country/2018/jia-shi-ren-zhi-yuan/che-dao-wei-chi-fu-zhu/che-dao-wei-chi-fu-zhu-xi-tong-lka)

圖5 車道追蹤系統。 (圖片來源:https://www.volvocars.com/tw/support/manuals/s60-cross-country/2018/jia-shi-ren-zhi-yuan/che-dao-wei-chi-fu-zhu/che-dao-wei-chi-fu-zhu-xi-tong-lka)

‧車道偏離警示系統(LDW):當系統偵測到車輛稍有偏離車道時,會給予警示讓駕駛員做提醒與修正車輛位置。

‧車道維持輔助系統(LKA):系統發現車輛偏離車道時,會主動控制車內的方向盤與煞車。

在2016年M-Benz推出的頭燈照明技術「DIGITAL LIGHT」(圖6),可根據周遭的行駛環境投射出像是禁止進入、幾公尺後轉彎等等的警示符號來提醒駕駛,甚至還可以結合GPS系統,為了避免錯過導航路線,會預先提醒駕駛員前方哪裡需要轉彎,預先預測前方的距離。

圖6 M-Benz推出的頭燈照明技術。 (圖片來源:https://www.mercedes-benz.com/en/innovation/vehicle-development/digital-light-headlamps-in-hd-quality/)

圖6 M-Benz推出的頭燈照明技術。 (圖片來源:https://www.mercedes-benz.com/en/innovation/vehicle-development/digital-light-headlamps-in-hd-quality/)

此系統大大提升駕駛員的便利性與安全性,但有潛在的危險問題,若車道上的間隔線或道路上的劃線模糊是否會造成系統的偵測錯誤?

還有,頭燈照明技術所投射出來的影像是否會影響到後面的車輛偵測出現問題?或是在停車場停車時感測器遭覆蓋或塗抹,只要感測器獲取不到數據,就會限制使用的自由度。

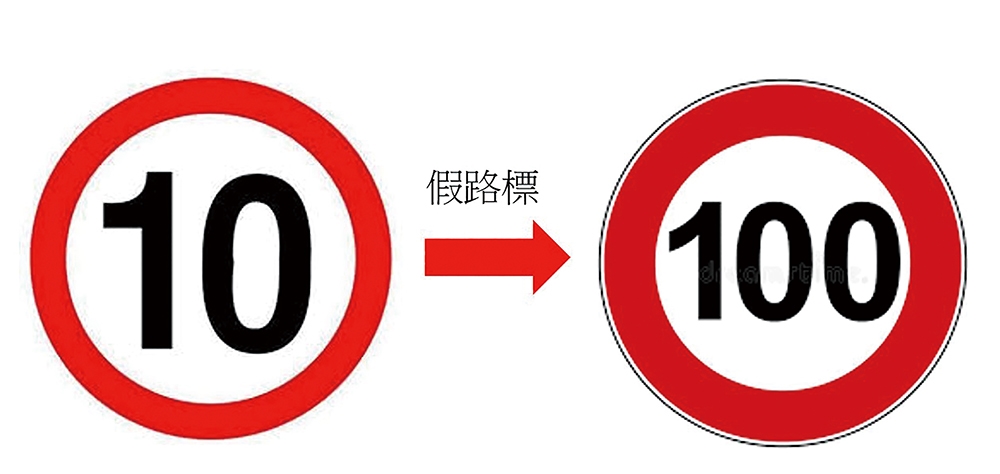

智慧汽車識別功能

智慧汽車透過許多感測器來輔助駕駛,擁有識別交通路標的功能也早是基本,識別到的交通狀況通常都會顯示於儀表板或擋風玻璃上,但此功能也存在著潛在風險,例如假路標(將限速10改為限速100)(圖7)、隨意放置或新增印刷標誌、新的顯示裝置(3D投影式或LED)(圖8)等等,這些狀況就可能會導致車輛偵測錯誤,因而出現被欺騙或誘導的問題。

圖7 有心人士製造假路標。

圖7 有心人士製造假路標。

圖8 新型路標顯示裝置。

圖8 新型路標顯示裝置。

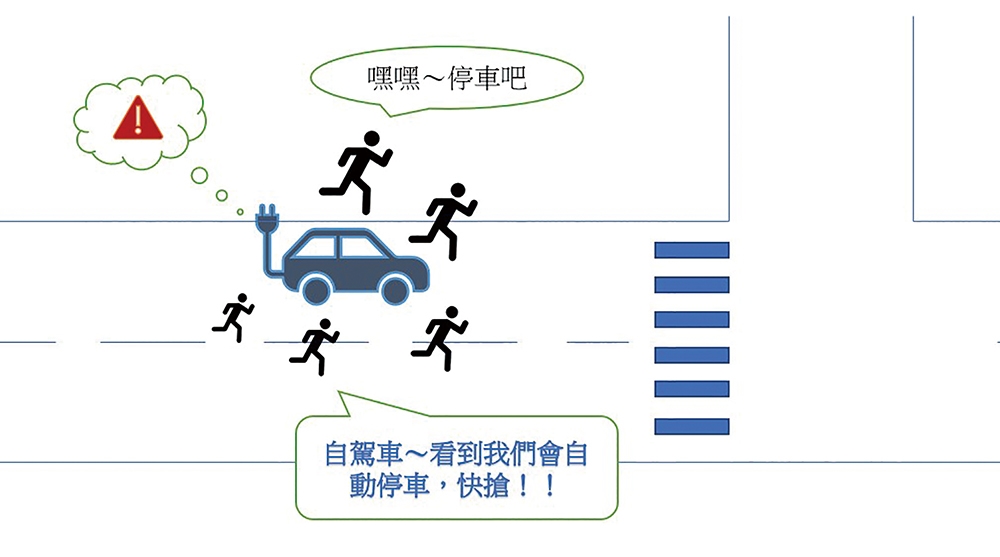

智慧汽車決策系統

儘管系統有辦法預測行車狀況,但還是沒辦法預測人的行為,當系統偵測到車輛周圍有機車、自行車甚至行人時(圖9),會因安全性與認知上判定為紅燈而煞車停止車輛,但這時就可能會發生傷害或浪費時間,例如有心人士利用此項功能等車輛停止時做攻擊掠奪錢財;或因機車與自行車一直停在車輛旁邊,就可能會浪費駕駛員的時間一直待在原地。

圖9 當周圍有機車及自行車時,車輛會停止行駛。

圖9 當周圍有機車及自行車時,車輛會停止行駛。

人工智慧學習

在智慧城市的開發過程,依人工智慧(AI)的學習程度造就未來的進展,若要打造等級五的智慧汽車,AI絕對是目前開發者的目標,但早在好幾年前就有發生過相當可怕的事情,開發出仿人類精神病的AI,概念上是藉由深度學習的數據不同而造成解讀上的差異,若數據給予的都是充滿負面以及不合常理的,即創造出行為偏差的AI,如果這樣的舉動也出現在智慧電動汽車上,那後果肯定不堪設想。

實際情境演練

話說阿哲是一位科技公司的工程師,應付著每天爆肝付出的工作,總希望假日能在家好好養精蓄銳,但每逢周末小孩總吵著要出遠門郊遊,一想到要長途開車的阿哲,始終找些藉口避不出門,但看到小孩失落的表情總些許捨不得,於是決定努力地存錢,終於買下夢寐以求知名大廠的智慧電動汽車。

阿哲馬上計畫周末帶著全家一家五口出門踏青,順便試試這台車主打的最新自動駕駛系統。路途上阿哲直接設定了目的地開起自動駕駛系統,一切都讓車子自行駕駛,但畢竟阿哲沒有使用經驗,總是多少擔心危險,路途上依舊緊盯著前方的路況,就擔心有任何萬一。

阿哲體驗著自動駕駛系統帶來了方便與安全性,車子看到紅燈會立即停下,車旁有行人或自行車時也會減速,甚至停下讓路,還可以在每個路段所偵測到的時速不同而自動加減速。正當阿哲卸下防備完全放心交給車子時,卻不知即將面臨的危險正在一步步地向他們逼近,車子就要開到目的地了,系統依然看到路上的行人就停下讓路,卻沒想到那些行人就是準備要搶劫他們的歹徒。歹徒知道阿哲開的是擁有最新系統的知名豪車,也藉由這點,趁車子停下時,拿出刀並脅迫他們下車,奪取身上的錢財,雖然阿哲在歹徒逃離後立即報警,但歹徒早已逃之夭夭。

這次的驚恐之旅,也深深地烙印在阿哲的腦海中,整個發生過程如下:

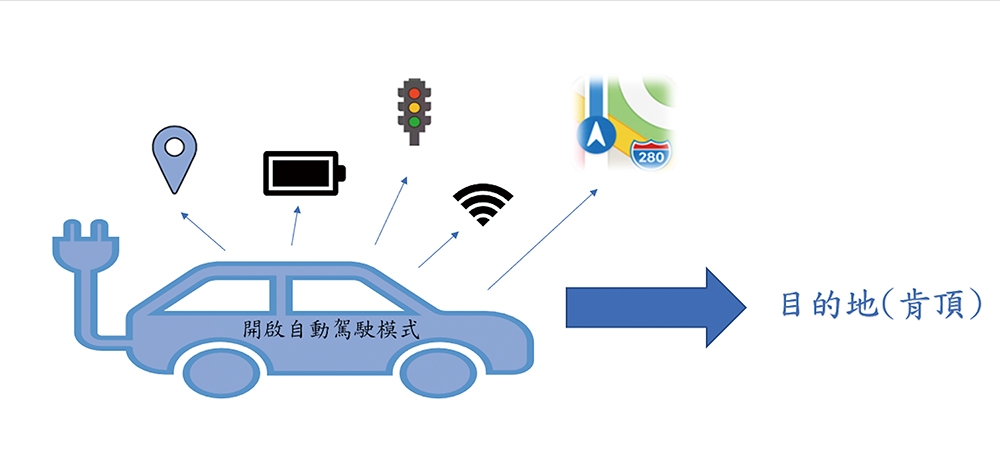

�STEP 1�:開啟自動駕駛系統(圖10)。阿哲出發時直接輸入目的地,汽車將自動駛於輸入地點。

圖10 智慧自駕車系統具備功能。

圖10 智慧自駕車系統具備功能。

��STEP 2�:系統判斷路況交通設備。汽車透過感測器或攝影鏡頭獲取道路資訊,前方紅燈將會自動停下。

��STEP 3�:系統會依安全性考量禮讓車附近的用路人。汽車偵測附近有危險時,會優先煞車停止。

��STEP 4�:系統因安全性而停止車輛,卻被有心人士圖謀不軌藉此靠近而遭遇不測,如圖11所示。

圖11 汽車被搶劫。

圖11 汽車被搶劫。

智慧汽車未來的發展

針對智慧汽車的發展,全世界都在不斷地研發,至於台灣現在對汽車產業的發展又是如何呢?根據網路上的相關報導,台灣在這一兩年來,已經成立智慧駕駛實驗室,是打造自駕車重要的其中一塊版圖,目前全國各縣市也有不少的研討會、學界與業界的交流切磋。目前尚未有全自動的智慧汽車上路,不過現在已發展出駕駛輔助系統(ADAS)與激光感測器(LiDar)為自駕車的基礎。

對於智慧汽車的應用,除了車輛本身的相關應用,是否還有其他周邊交通問題可以改善的呢?目前台灣正在研發針對我國現況的解決方案,台灣各縣市觀光景點的停車位經常一位難求,藉由科技車聯網的方式來開發自動泊車方案即是重要的搭配方案。

結語

本文提到的資安攻擊與車輛自身問題,只是舉例說明一般車廠在設計車輛與其智慧系統時,安全性考量大多不周全,未來的智慧電動汽車會有更多的資訊通訊介面整合,雖然便利性是只增不減,但系統整合的複雜性也可能相對地提高衍生漏洞的風險。除了本文提到的問題之外,還有許多可能的攻擊與系統問題尚待深入討論,這也是未來開發智慧汽車的一大挑戰。隨著智慧城市各項服務的發展越來越多元,潛在的問題也會越來越多,無論是惡意駭客的攻擊還是自身系統的問題,都值得開發人員持續研究關注。

<本文作者:社團法人台灣E化資安分析管理協會(ESAM, http://esam.nctu.me/esam/)/國立台北大學密碼編碼與計算理論實驗室創立於2009年,主持人為資訊工程學系特聘教授張仁俊,實驗室的研究領域除包含與資訊安全相關的密碼技術、編碼技術、計算理論外,也涵蓋車載資通訊安全、網路安全、數位影像處理與版權保護、醫學影像、數據分析等領域。 >