本文將分成上下兩集介紹Endian多用途防火牆,這一款開源整合型威脅管理(UTM)系統,不僅內建Firewall與Proxy功能,也提供進階的安全控管機制,包括病毒防治、入侵偵測(IPS)、網站連線篩選(WebFilter)、VPN以及LDAP身分驗證等等。

前一陣子勒索病毒肆虐全球超過一百以上的國家,讓超過十萬台以上的電腦遭受侵害,其中又以WannaCry所造成的傷害最大,原因在於它已進化成結合蠕蟲的特性,直接透過Windows作業系統的漏洞進行蔓延,讓各大企業的IT單位人人自危。

其實無論是對哪一類病毒的根本防治,不外乎就是三個要訣,那就是防火牆、系統更新、防毒軟體。只要在伺服器或用戶端作業系統中,正確管理好這項重點,肯定可以阻絕掉99%的惡意攻擊。只是伺服器系統的安全,對於IT單位來說還可以完全控管,但用戶端系統卻難以完全被IT單位所掌握,因此往往成了病毒程式的溫床。

在確保資訊安全基礎的鐵三角中,又以防火牆的重要性為最高,因為它是阻擋任何惡意攻擊的第一道防線,也因為如此,Windows打從Windows XP、Windows Server 2003版本開始便內建防火牆服務,而許多Linux的發行版本,也同樣早已內建防火牆服務。由此可見,防火牆服務在電腦系統安全中已是必備的內建功能。

回到企業網路中,守護邊際(Edge)網路安全的防火牆,則成為了企業IT安全的第一道防線。面對來自Internet各種日新月異的攻擊手法,需要有多樣化的安全防護機制來因應。然而,中小企業恐怕沒有太多的IT預算來支持這些資安建設,為此才開始有所謂「整合型威脅管理」(Unified Threat Management,UTM)產品的發展。現今在開放原始碼的世界中也有許多這方面的解決方案,其中Endian所發展的UTM系統,便是極力推薦的絕佳方案。

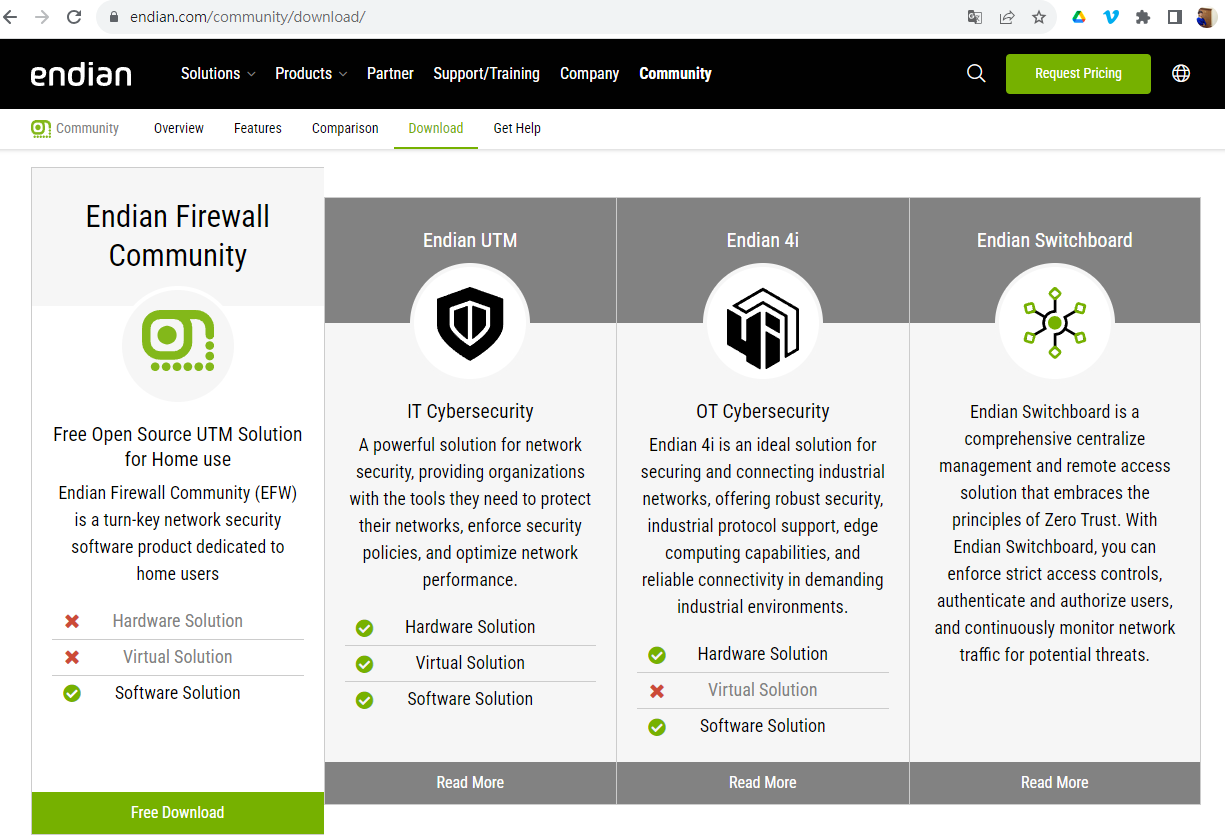

Endian UTM介紹與下載

Endian目前提供Endian Firewall Community(簡稱EFW)和Endian UTM Professional兩個版本,前者是免費的社群版本,可直接於網站進行下載,但不提供官方的技術支援。後者是付費的版本,除了有完整的官方技術支援外,在功能面上還提供許多延伸的安全性設計、警示管理、報表管理,包括應用程式控制、進階內容安全(ACS)、CYREN URL篩選、CYREN Anti-spam、Panda Anti-virus等等。在VPN遠端登入存取的控管上,也延伸支援使用者與One-Time Password的認證機制。

Endian系統所提供的主要功能,包括防火牆、VPN(SSL & IPSec)、垃圾郵件過濾、網站與Email病毒防治、入侵偵測管理、多重WAN網路連接(含熱備援)、網路流量品質管理(QoS)、歷史報表分析、網站連線篩選控管等等。如圖1所示,可連結到以下的官方網站,下載免費的社群版本。

圖1 下載EFW套件。

圖1 下載EFW套件。

‧Endian Firewall Community版本官方下載網址:http://www.endian.com/community/download/

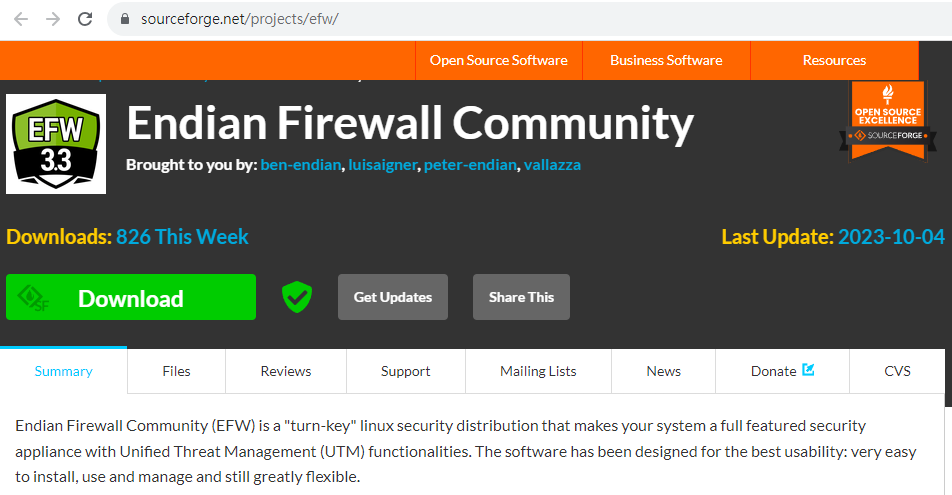

來到sourceforge.net的EFW下載網址,如圖2所示,在此除了提供已封裝好的ISO版本外,也提供以GZ壓縮的原始程式檔。此外,也可以在下載頁面中查看到針對這個版本所完成的功能新增與改善記錄。須注意的是,如果不打算讓EFS系統的部署採用Transparent Mode架構,請預先安裝好兩片網卡。

圖2 下載最新版本。

圖2 下載最新版本。

Endian Firewall Community安裝指引

本文使用的是EFS 3.2.x的64位元版本ISO映像檔,至於從sourceforge.net網站所下載的應該是EFS 3.3.x版本,可以將它燒錄成DVD並在實體伺服器上進行開機安裝,或是直接將其掛載在新虛擬機器上來啟動安裝,但建議將它部署在VMware vSphere的HA叢集架構中。完成啟動後,首先必須選擇安裝過程中所要使用的語言,目前並沒有繁體中文的選項,因此僅能選擇預設的English。

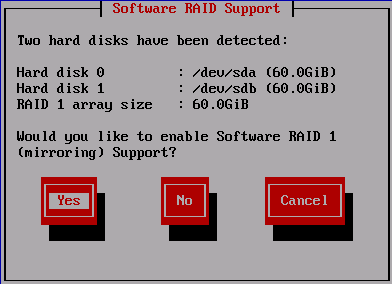

接著來到「Welcome」頁面中,如果確認要開始執行安裝,選擇「OK」,否則選擇「Cancel」來重新啟動電腦。在如圖3所示的頁面中,可以看到系統已經偵測到目前所準備的本機硬碟共有兩顆,因此直接詢問是否要啟用軟體架構的RAID 1(Hard Disk Mirror)功能,在此點選「Yes」。

圖3 RAID自動偵測。

圖3 RAID自動偵測。

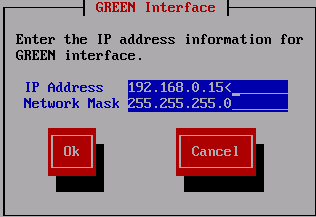

緊接著會出現即將自動建立「/dev/md」的訊息,也就是自動建立Hard Disk Mirror功能,並完成磁碟分割區的劃分。一旦點選「Yes」,將會導致這兩顆硬碟中的所有現行資料遺失。接著,系統詢問是否要提供序列埠(Serial Port)連接Console的功能。來到「GREEN Interface」頁面後,如圖4所示,輸入將做為EFS系統的內部網路IP位址,此設定在後續的安裝設定中仍然可以修改。

圖4 內部IP設定。

圖4 內部IP設定。

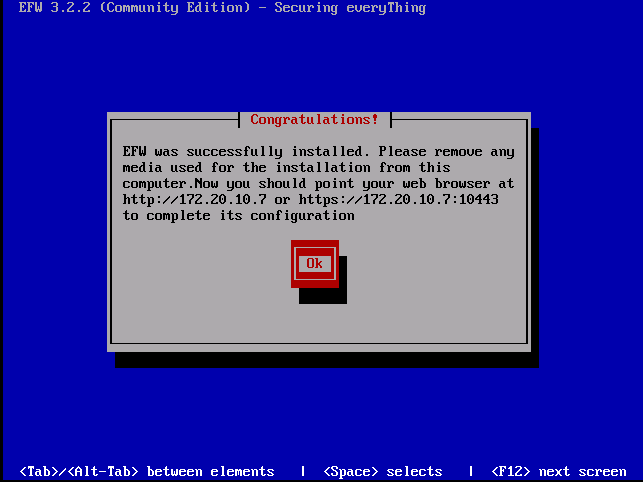

在完成EFS系統的基礎安裝後,就會顯示如圖5所示的頁面,告知IT管理人員必須將安裝媒體移除並重新啟動。重新啟動完成後,就可以透過相同網路中其他電腦的網頁瀏覽器來連線登入EFS的Web控制台。

圖5 完成基礎安裝。

圖5 完成基礎安裝。

系統初始化設置

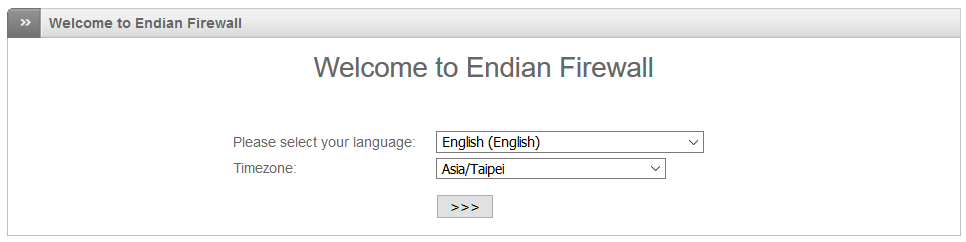

依照EFS完成安裝後的提示頁面訊息,管理人員可以透過網頁瀏覽器進行連線。如圖6所示,先選擇所在的時區以及所要使用的網站介面語言,只可惜在中文部分,目前也僅有簡體中文。

圖6 設定語系時區。

圖6 設定語系時區。

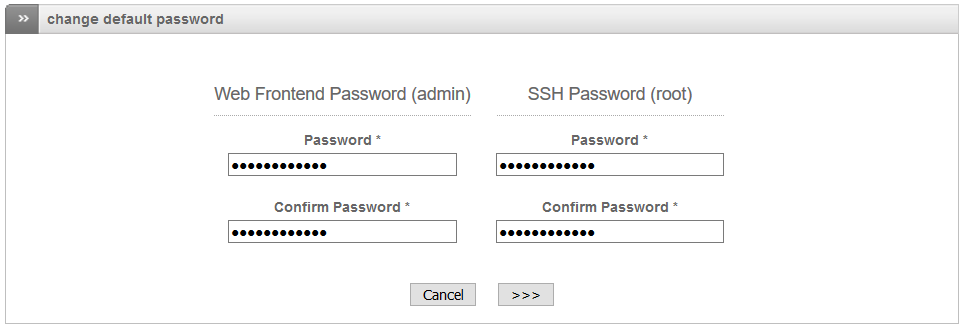

接著,在同樣GPL的授權聲明後來到「Import backup」訊息頁面,此頁面設定主要是方便未來如果重新安裝EFS系統,可以快速將備份的資料進行還原。當然,備份的方式也被必須是經由EFS網站控制台的「Backup」功能所完成。如圖7所示,在「Change default password」頁面中,必須分別設定Web主控台以及SSH連線的密碼,前者使用網站預設的admin帳戶,後者則是Linux系統的預設root帳戶。

圖7 設定Endian系統預設密碼。

圖7 設定Endian系統預設密碼。

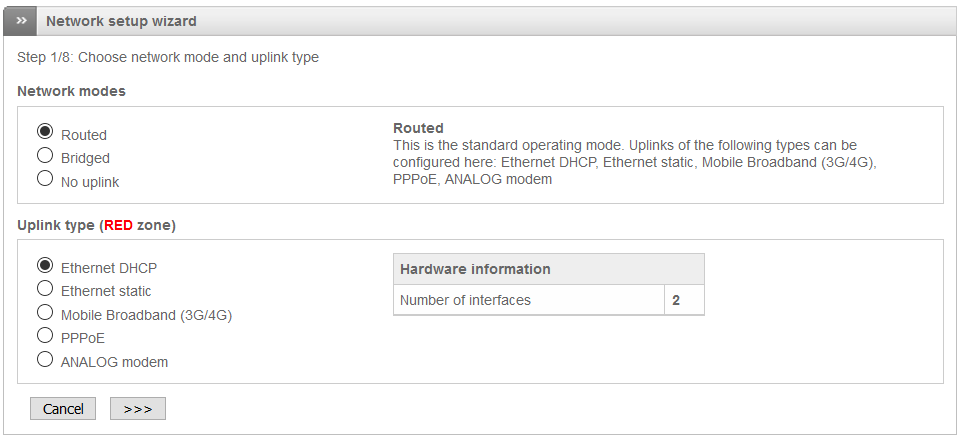

在「Network setup wizard」頁面中,如圖8所示,先挑選將要使用的網路模式,簡單來說,就是根據現行的網路架構來選擇所要採用的連接模式,包括Routed、Bridged以及No uplink。Routed支援Ethernet DHCP、Ethernet Static、Mobile Broadband(3G/4G)以及ANALOG Modem。在此由於已經有一台WiFi AP在內部網路中提供DHCP服務,不過並沒有防火牆設備,因此選擇「Ethernet DHCP」。

圖8 網路連線設置。

圖8 網路連線設置。

如果是採用只有一片網卡的連接架構,也就是在不更動現行的網路架構之下,直接將EFS安裝在現行防火牆設備來強化現行安全管理任務上的不足,則選取「Bridged」類型,也就是形成所謂的Transparent Mode。若是想要為兩個LAN之間建立一個網路來往流量安全管理的Gateway,就選擇「No uplink」。

緊接著,決定是否使用特別的Network Segment,分別有橘色區域的DMZ網路,以及藍色區域的Wireless Clients網路,至於紅色區域所指的則是Internet(WAN)網路。如果不須特別使用橘色與藍色區域的網路,選取「None」即可。

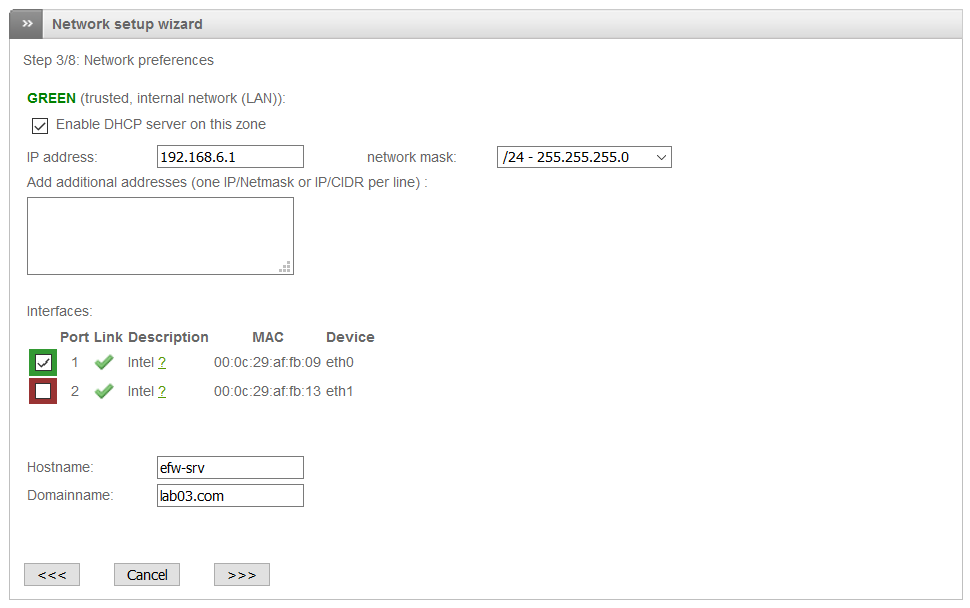

然後來到如圖9所示的頁面中,便是用以設定綠色區域的網路。在此決定是否要修改最初安裝時所設定的內部IP位址(可新增多組),以及設定是否啟用內建的DHCP服務。在這個頁面的最下方,還可以修改預設的電腦名稱和網域名稱。

圖9 設置LAN網路。

圖9 設置LAN網路。

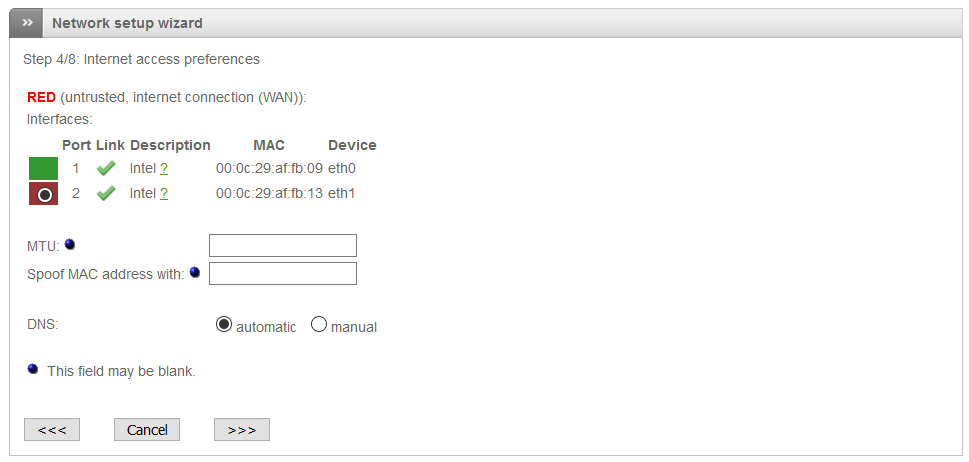

如圖10所示,在紅色區域網路設定中,進一步決定MTU、Spoof MAC address以及DNS的參數設定。如果DNS設定決定改用手動輸入,那麼在下一步的頁面中將需要進行設定。

圖10 Internet網路設置。

圖10 Internet網路設置。

接著,只要選擇性完成管理員的Email地址、寄件者的Email地址以及Smart Host設定即可,這些設定將可以結合此系統事件通知的功能,最後按下〔OK, apply configuration〕按鈕。

管理員首次登入

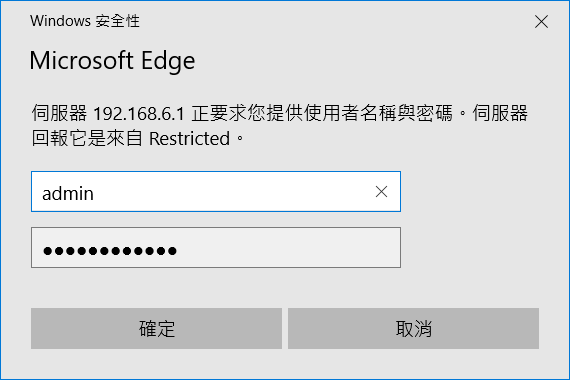

在完成EFS管理者網站的初始化設定後,開啟任一網頁瀏覽器,就能再次連線此網站。如圖11所示,此時將出現輸入網站管理員帳戶與密碼的頁面,分別輸入root帳戶與密碼,再按下〔確定〕按鈕。

圖11 網站連線登入。

圖11 網站連線登入。

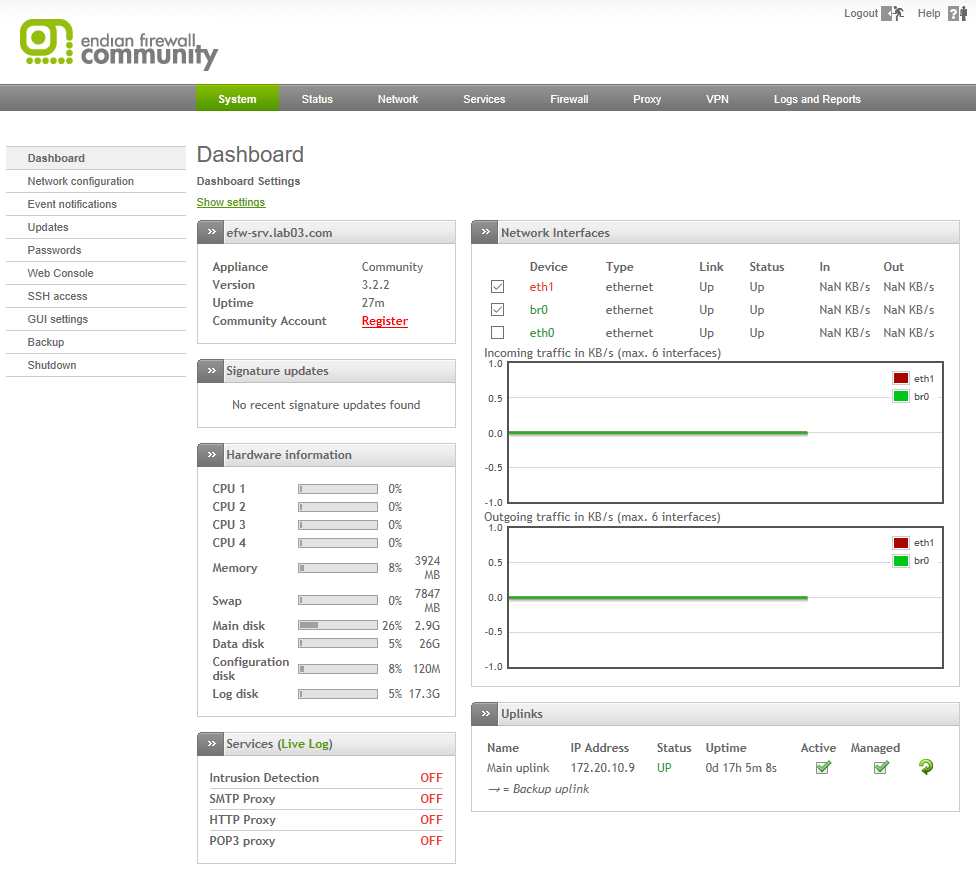

成功登入EFS管理員網站後,就可以在預設的「Dashboard」頁面中,如圖12所示看到系統的各項運行狀態資訊,這裡的每一項資訊都是以一個獨立的WebPart呈現,因此可以任意地拖曳至其他位置。在預設狀態下,能夠分別檢視到伺服器系統的版本、每個網路的即時流量、病毒碼更新狀態、硬體運作效能、上層網路的連線狀態,以及各項服務的執行狀態等等。如要登出,點選右上角的「Logout」,若要將伺服器關機,則點選左側選單中的「Shutdown」。

圖12 EFW管理網站。

圖12 EFW管理網站。

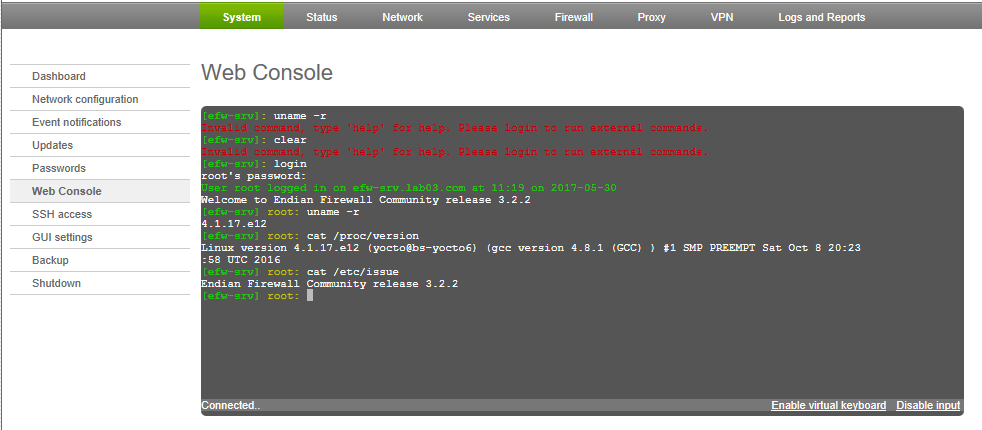

如果本身是熟悉Linux系統管理的人員,也可以透過Linux的相關命令參數來管理整個EFW作業系統的運行。管理的方式除了可經由SSH的遠端連線外,更直接的方式是在Web控制台,點選至「Web Console」頁面中,便可以開始執行各種命令參數。如圖13所示,藉由一些常用的命令參數,查詢了Linux核心版本以及EFS版本的相關資訊。

圖13 Web命令行控制台。

圖13 Web命令行控制台。

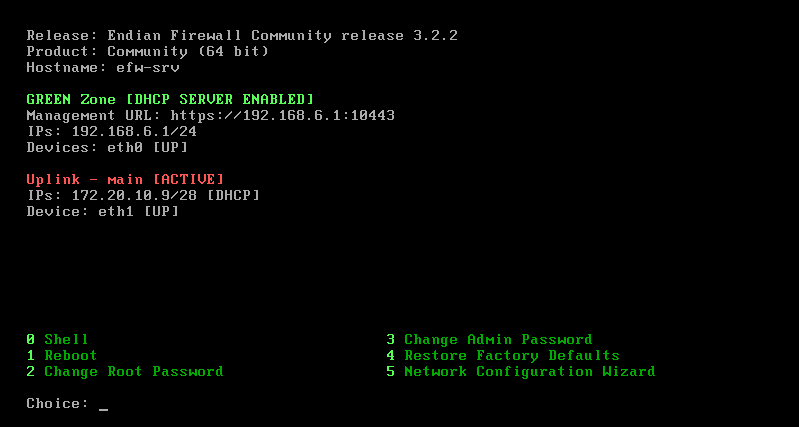

接著,回到伺服端的Console頁面中,如圖14所示除了可以查看到EFS的版本資訊外,還能夠查看內部(LAN)與外部(WAN)網路介面的IP配置資訊,並且在下方的功能選單中,藉由輸入數字來選擇開啟Shell命令行、重新啟動系統、變更root密碼、變更Admin密碼、回復出廠設置或是修改網路連線設置。

圖14 伺服器控制台。

圖14 伺服器控制台。

基礎防火牆功能管理

剛架設好的EFS伺服器,就如同一般硬體式的防火牆設備,在準備使用任何進階的安全功能設置之前,都應當優先完成基礎的防火牆設置。在「Firewall」頁面選單中,可以分別設定WAN to LAN的Port forwarding/NAT、LAN to WAN的Outgoing traffic、LAN to LAN的Inter-Zone traffic以及VPN網路流量的設置管理。

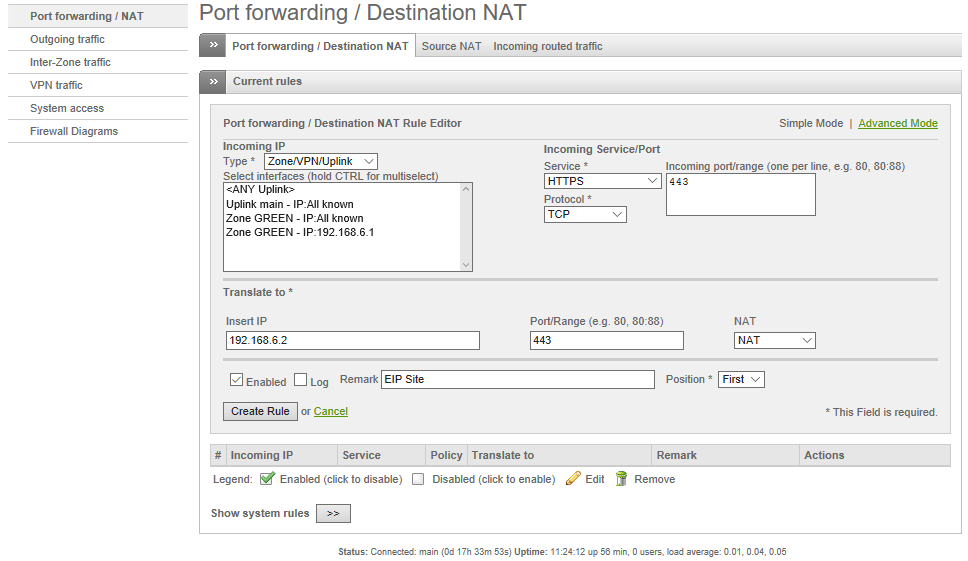

圖15所示便是最常見的WAN to LAN的Port forwarding設置介面,也就是讓來自Internet的使用者能夠透過防火牆的連線轉向(Translate to)功能,連接到內部網路或是DMZ網路中的伺服器服務,常見的有Web(HTTP或HTTPS)、SMTP、DNS等等。

圖15 NAT連線管理。

圖15 NAT連線管理。

設置的方法很簡單,只要先挑選Incoming IP來源與Incoming Service/Port,再設定所要對應的內部IP位址與Port/Range即可。此外,還可以決定是否要針對此規則啟用Log功能,以便未來可以進行即時的Log檢視。

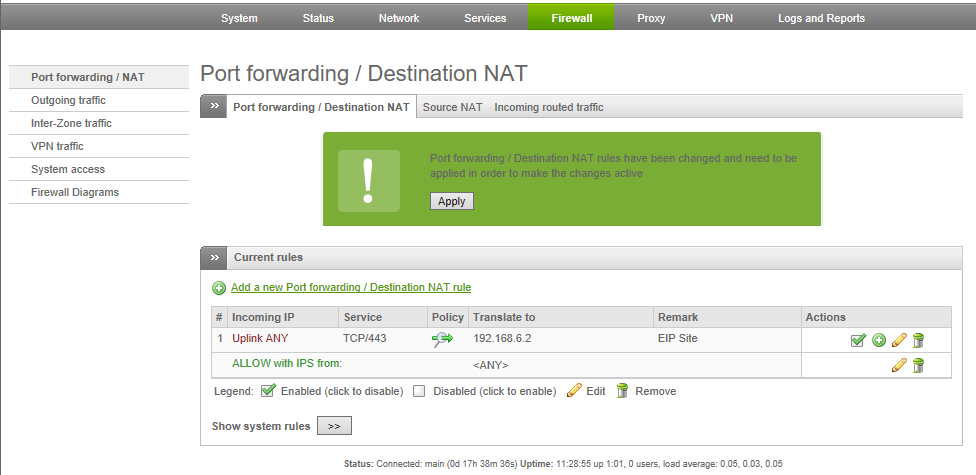

圖16所示便是一筆已完成針對內部SSL網站所設定的NAT導向設定。如此一來,Internet的使用者便可以經由TCP 443 Port連線到此網站,按下〔Apply〕按鈕後此規則就會立即生效。值得注意的是,未來如果只是想暫時關閉此連線,只要勾選此防火牆規則的「Disabled」設定即可。

圖16 完成NAT設置。

圖16 完成NAT設置。

待續

Endian是一套功能強大操作簡易的開源UTM系統,除了以上介紹的基本安裝操作外,下集文章將介紹此款開源多用途防火牆其他的進階功能操作,包括HTTP Proxy功能的使用、HTTP Proxy整合LDAP驗證管理、網站連線篩選設置、系統狀態與網路流量、即時記錄檔內容監視,以及Endian系統更新。

<本文作者:顧武雄,Microsoft MVP、MCITP與MCTS認證專家、台灣微軟Technet、TechDays、Webcast、MVA特約資深顧問講師、VMware vExpert、IBM Unified Communications/Notes/Domino/Connections Certified。>