本文以iPhone探討使用者對社群網站應用程式的操作,及萃取出可能的存留數位證據,並透過案例說明在iPhone上Facebook的可能非法活動,這些活動的存留證據可利用手機鑑識技術進行資料回復,以協助釐清真相,還原現場。

為了讓讀者更了解社交攻擊的危險性,以及對可攜式裝置鑑識有更多的理解,先簡單地介紹一下整個鑑識過程。這裡使用的器材是iPhone(iOS版本5.1.3),所使用的軟體包括iTools、plist Editor以及SQLiteDatabase Browser,安裝的應用程式為最新版本的Facebook。

一般來說,鑑識的方式分為物理萃取和邏輯萃取,物理萃取指的是鑑識人員在被鑑識之手機中安裝鑑識工具,透過鑑識工具將手機內部資訊以位元複製或製作映像檔的方式萃取出來,再以傳統的數位鑑識方式分析。

而邏輯萃取則是透過與作業系統的互動,將被鑑識之手機內可以見到的內容擷取出來。此處必須透過直接操作iPhone的方式搜尋欲取得的數位證據。若所查獲之iPhone手機已經過反鑑識技術加密或損毀,則無法透過邏輯萃取的方式將資料萃取出來。

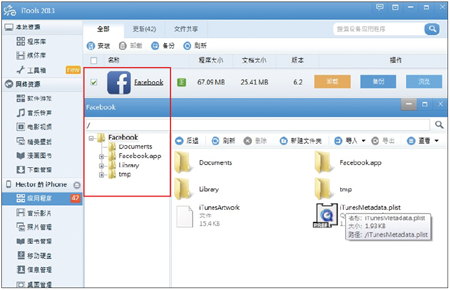

一開始,採用邏輯鑑識的方式來對iPhone手機進行數位證據的蒐集,先將iPhone連接到電腦上,再開啟iTools讀取iPhone的資料(圖1)。

|

| ▲圖1 利用iTools讀取iPhone 4的介面。 |

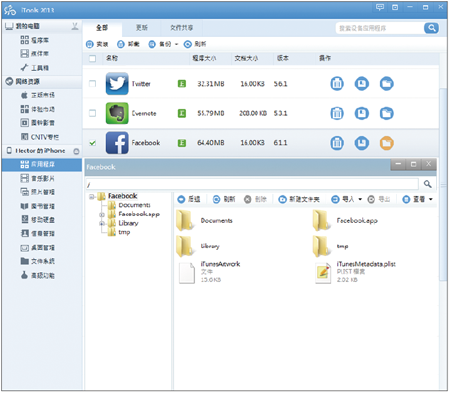

然後,從要進行鑑識的資料夾開始尋找可使用之資料(圖2),並依照檔案類型的不同來使用不同的檔案讀取軟體。

|

| ▲圖2 iPhone中儲存Facebook資料的資料夾。 |

基本上,手機內所可能復原的應用程式資訊,包括使用者登入帳號、基本個人資料、登入者的好友帳號、姓名、大頭貼以及信箱等。而這些資料對於鑑識人員來說十分有用,尤其是確認登入者及其發布各項訊息的時間,有助於確認非法者之非法行為及其身分。

情境模擬與案例

由於前述社群網站的特性,加上許多人因不具備資訊安全意識與個人資料保護的概念,非法者容易利用使用者隨意公布的個人資訊,來進行身分竊盜行為,或藉由其好友圈,了解其習性及身分背景,再藉此進行其他犯罪行為,相關情境如下:

阿陳在路上閒晃時看見使用者小美的iPhone遺落在位置上,阿陳趁四周無人注意偷偷將iPhone手機拿走,學有專精的阿陳回家後將小美的手機進行分析,得知其個人資料及相關照片,甚至是小美的朋友資訊,如姓名、信箱等。

心懷不軌的阿陳先找到小美的共同好友小明(小美國小同學),並冒用其身分新創一個帳號,為了安全起見,阿陳還新增一些基本資料、照片,這些資料皆從小美、小明的帳戶內取得,且加入一些小美、小明的共同好友,一切準備就緒後才加小美為好友。

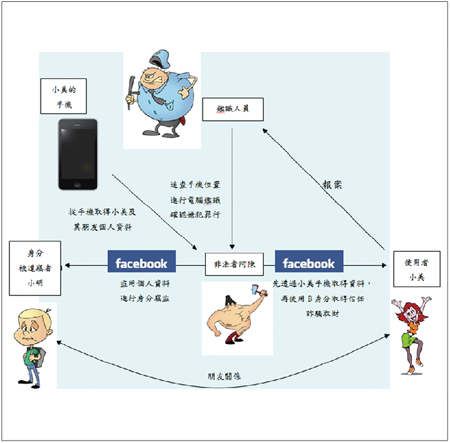

小美因為好友太多且不具資訊安全概念,不經思考就同意非法者阿陳的交友申請。之後阿陳便開始進行相關詐騙行為,例如向小美和其朋友發送訊息進行相關詐騙行為,或是代接收手機簡訊、代買點數卡、加入有問題的購物社團等。小美在發現手機遺失後,不久便呈請執法單位處理。關係圖如圖3所示。

|

| ▲圖3 關係圖。 |

調查人員循線調查找到阿陳的住處,並在阿陳家中的電腦內找到相關詐騙人士清單,為了確定該部分資料是從小美手機取得,依程序接著將小美的手機進行相關的鑑識工作,整個過程描述如下。

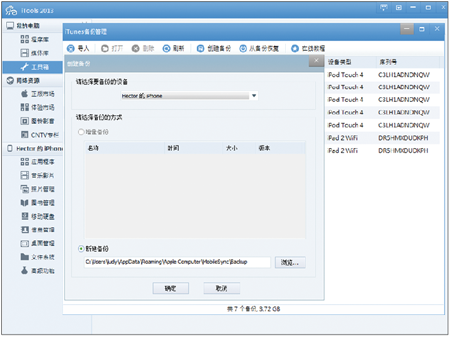

鑑識人員先使用iTools工具進行iPhone的檔案管理備份,由於iTools工具的功能可以讓使用者管理iPhone手機更為方便、自由,而其另外一個好處便是可以直接以模擬手機連結的方式管理備份檔案,並讓備份檔案的資料以介面化的方式呈現,有助於鑑識人員尋找各種資訊,因此鑑識人員只需將備份檔案匯入iTools工具中,便能做進一步的管理,如圖4所示。

|

| ▲圖4 工具箱→iTunes備份管理→導入。 |

鑑識人員發現,由於iOS版本持續地更新以及Facebook應用程式也不斷推出新版本,因此從備份檔案中獲得的資訊十分有限。但透過iTools的功能仍得以直接在iPhone上尋找儲存於Facebook應用程式中的資料,以確認非法者的非法行為,如圖5所示。

|

| ▲圖5 開啟Facebook應用程式的檔案管理。 |