IoT裝置為攻擊者提供了無窮的機會,而且目前殭屍物聯網的構築非常普遍。預期IoT攻擊將建構新的殭屍物聯網,而已發現的殭屍物聯網也會擴充規模。對此,F5發布了「獵殺IoT」報告第五系列調查結果,分析了全球物聯網IoT裝置在2018年1月到6月期間遭受的攻擊。

調研機構Gartner在2017年初便已預測,物聯網(IoT)裝置將在2017超過84億台,預估2020年將增加至204億台以上,也就是說,短短三年就有驚人的143%成長率。這也意謂著將有愈來愈多的家庭、企業和城市,正透過物聯網串接點亮。

Verizon最近宣布開通5G住家服務,提供高達1Gbps速度。這個頻寬非常充裕到可以支援廚房的每一台家電、娛樂、燈光與溫控系統、智慧型電視、遊戲系統、DVR、串流電視棒,再加上數台電腦。那麼,請試著想像從一台1Gbps家用路由器發出的殭屍物聯網攻擊規模。

F5「獵殺IoT」報告第五系列調查分析全球物聯網IoT裝置在2018年1月到6月期間遭受的攻擊,研究後也發現令人吃驚的結論,不安全的IoT不僅正在衝擊每一個人,同時也是最脆弱的安全環節。

物聯網安全危機全面來襲

根據「獵殺IoT」報告第五系列調查,研究內容所歸納出以下結論:

不安全的IoT衝擊每一個人

就算沒有智慧型住家或智慧型電話,同樣都會因為IoT裝置遭入侵而蒙受其害。當你走出家門的那一刻,你的一舉一動就開始受到監控。

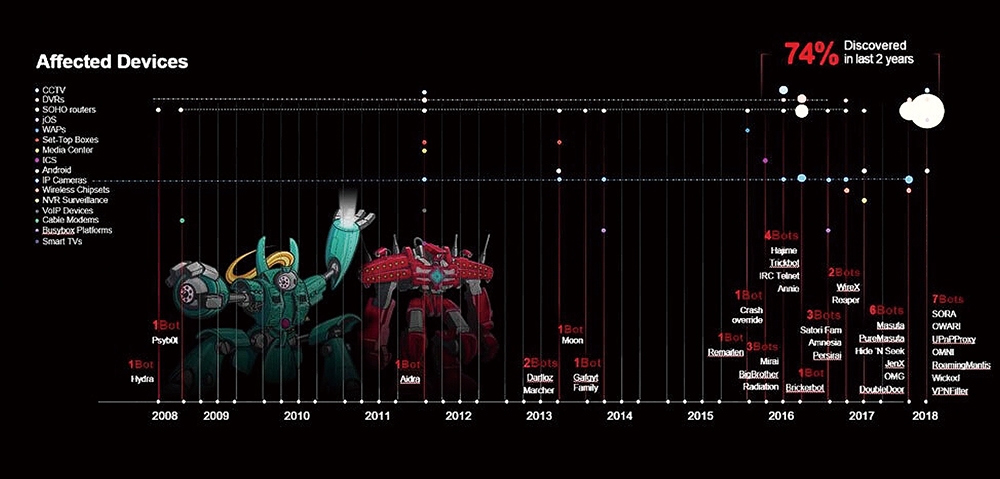

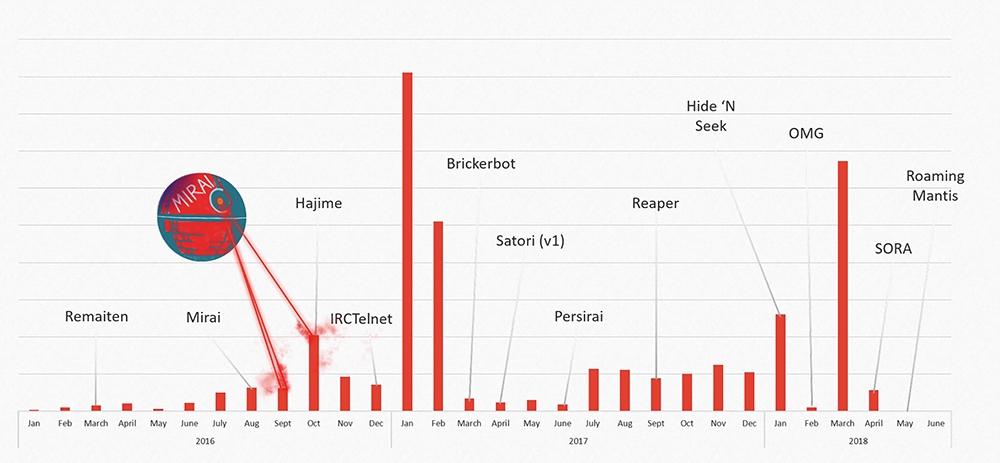

過去10年發現的殭屍物聯網—以遭感染的IoT裝置類型劃分。

過去10年發現的殭屍物聯網—以遭感染的IoT裝置類型劃分。

美國中央情報局(CIA)最近談論此問題時表示,情報人員因為穿戴式裝置和IP網路攝影機遭入侵而暴露行蹤。

F5 Labs也揭露了發生在緊鄰美國總統川普身邊的IoT裝置攻擊,包括他在新加坡與金正恩,以及在芬蘭和俄羅斯普丁會談期間。這些攻擊很可能來自包括敵對以及友好國家,企圖透過目標人士附近的IP網路攝影機、VoIP電話或視訊系統以窺視會談內容。

你想要隱私?那就回歸原始生活吧!

許多政府在主要城市廣設IP攝影機以改善公共安全,但很多人相信那只為了監控人民。英國被公認是全世界監控最密集的國家之一,倫敦市民都知道自己被監控。2012年部署了300台閉路電視攝影機,現在這個數字可能更高了。台灣監視器的密度也是全球知名,根據警政署的統計全台縣市超過7萬支監視器。

人類生活面臨危險

迄今,「獵殺IoT」系列報告都聚焦使用Wi-Fi連接的IoT裝置,但其實還有連接行動網路的IoT裝置。它們通常是連結至關鍵基礎設施與設備的閘道,而這些設施與設備是用來支援人類生活,例如警車、消防車與救護車、關鍵工業控制系統及其他需要穩定長距離連接性的關鍵系統。F5 Labs在Black Hat 2018發表一台警車整天的巡邏路線影片,研究發現只需簡單的型態辨識就可以分辨屬於那台警車,而且不到6分鐘就查出警官的住處。

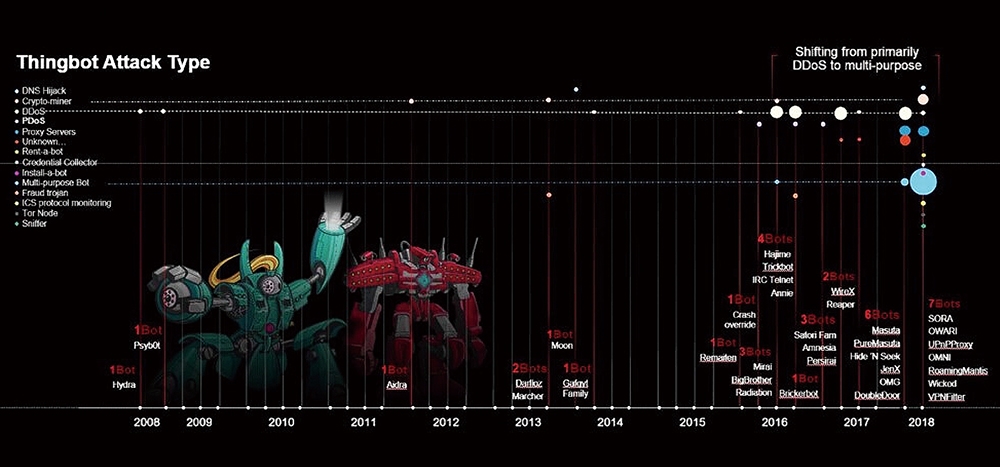

過去10年發現的殭屍物聯網—以發動的攻擊類型劃分。

過去10年發現的殭屍物聯網—以發動的攻擊類型劃分。

住家已變成不利的「武器」

除了平常使用的家用路由器、DVR和IP網路攝影機外,一些家電例如電視、烤箱、冰箱、Amazon Alexa、Siri和Google Assistant、Keurig咖啡機和玩具等,都可能被入侵用來窺視、收集資料或發動攻擊,F5確實也偵測到從Keurig發出的攻擊流量。

IoT已成為最脆弱的環節

相較於利用釣魚郵件詐騙收件人點擊連結,更簡單的方法就是入侵一台暴露在公共網際網路(Internet),並且是知名廠商預設帳號密碼保護的IoT裝置。不顯眼的IoT裝置成為企業網路被駭的漏洞,因為那些往往被認為屬於「公共設施」型的裝置,並且交由一些漠不關心安全性的第三方負責管理。例如,歐洲一家賭場因為水族箱內的調溫器而被駭,而美國零售商Target則是被駭客透過空調系統入侵。

多用途殭屍網路成攻擊者社群流行手法

「Script kiddies指令小子」這些以「駭客」自居的初學者,他們從YouTube影片學習如何架構殭屍網路和發動破壞性的DDoS攻擊。目前所知的殭屍物聯網有74%是在過去2年建構。單是2018年就發現13個殭屍物聯網,而且已不再有單一或雙用途殭屍網路。它們現在已轉移到部署Proxy伺服器的多用途攻擊殭屍網路,可供租用以發動任何攻擊或利用多重攻擊選項以安裝其他殭屍網路。

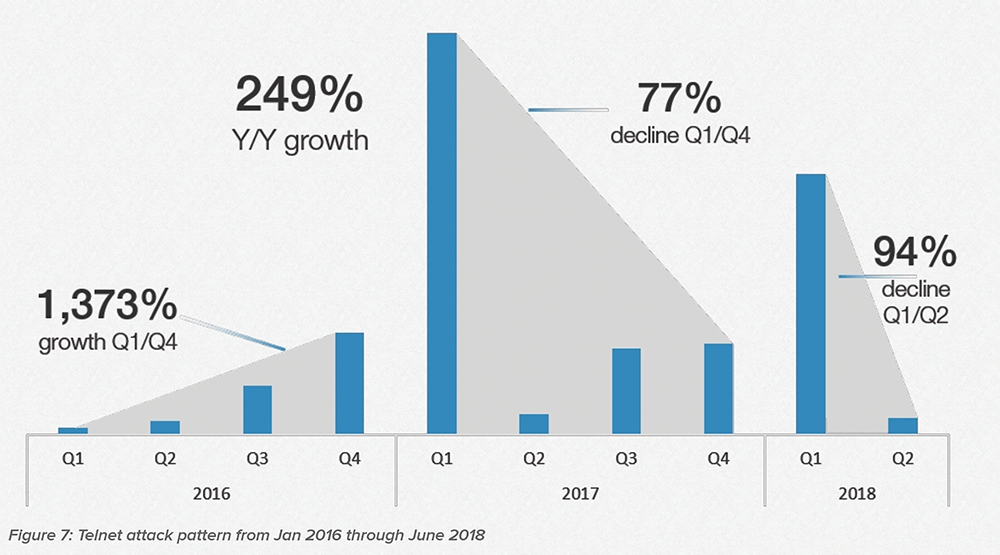

2016年1月至2018年6月之間Telnet攻擊趨勢統計。

2016年1月至2018年6月之間Telnet攻擊趨勢統計。

IoT安全維護是最關鍵需求

此報告公布了包括攻擊來源,如來源國、ASN、行業和IT位址、攻擊目標國或地區,以及五十大遭攻擊的admin帳密,期望電信公司和主機代管服務供應商,可以對那些惡意流量做一些處置。發布這些資訊的另一用意是,希望防衛者可以用來保護他們自己的網路,以及辨識一些入侵指標。

關鍵攻擊資料摘要說明

在IoT系列四「獵殺IoT:殭屍物聯網的成長與進化」研究報告中,F5 Lab承諾要擴充資料收集範疇以涵蓋IoT裝置慣常使用的服務。

在第五版本研究報告中,特別整理出IoT裝置普遍使用的二十大通訊埠。以下是2018年1月1日到6月30日期間收集到的關鍵攻擊資料摘要:

‧IoT裝置現在成為Internet的第一攻擊目標,超越Web和應用伺服器、電子郵件伺服器和資料庫(這不應該在Internet接受存取)。

‧一如預期,Telnet攻擊呈現下滑趨勢,因為大部分採用Port 23的IoT裝置已被既有殭屍物聯網掃光。

‧2018年3月間的攻擊流量出現一個大突波,瞄準現在追蹤的每一個IoT相關埠。依照這些流量的「產業別」歸納結果,發現84%來自電信公司,原因可能是因為電信網路既有殭屍物聯網流量的成長。

‧SSH暴力攻擊是IoT裝置的第一攻擊類型,其次為Telnet。

‧伊朗和伊拉克IP位址在之前從未有過發動攻擊的紀錄,而現在已躍升到五十大攻擊IP位址名單之內。 ‧西班牙是遭受攻擊的第一目標國,在調查期間遭受80%攻擊。西班牙在過去一年半都是排名第一的被攻擊國家。很明顯地,西班牙存在IoT安全問題。

‧巴西是排名第一的攻擊國,其次為中國、日本、波蘭和美國。

家用路由器最易受感染多用途攻擊殭屍增加

到2020年,新部署的IoT裝置預期將增加12億。這是一個令人吃驚的數字。現在已有連網洗碗機、烤箱、麵包機、冰箱和咖啡機;無人機將有它們自己的領空,用於遞送包裹和監視服務。未來將有更多攝影機監視交通、行人、大樓和住家。一些特定商店將變成完全自動化和自動結帳,例如舊金山Standard Market17利用保全攝影機監看客戶挑選的商品,然後自動扣款。該公司估計,這項技術到2020年時將每月增加一百個店面。

最容易受感染的IoT裝置,以它們參與殭屍網路活動的數量為依據,發現是家用路由器,其次是IP網路攝影機、DVR和閉路電視。

最常見的攻擊類型是DDoS,然而,攻擊者在2018年轉移到多用途攻擊殭屍,提供DDoS和其他許多類型的攻擊,包括安裝Proxy伺服器以發動任何攻擊、挖礦劫持、安裝Tor節點、封包嗅探器(Packet Sniffer)、發動PDoS攻擊、DNS劫持、帳密收集、帳密填充與詐欺木馬等。

攻擊者發現,最終使用惡意軟體並感染IoT裝置的最常見手法是透過全球Internet掃描,搜尋開啟的Telnet遠程終端連接服務,包括IoT裝置製造商的特定HNAP、UPnP、SOAP和CVE,以及一些TCP埠。

最令人關切的是,IoT基礎設施就如同IoT裝置本身一樣很容易被攻擊者利用脆弱的帳密發動認證攻擊。

F5 Labs最近與資料夥伴Loryka合作,以行動網路IoT裝置為對象展開調查,結果發現行動網路IoT閘道就如同傳統有線和無線IoT裝置一樣脆弱。事實上,62%受測裝置容易遭受攻擊者利用廠商預設的脆弱帳密發動遠端存取攻擊。這些裝置當成Out-of-band網路,建立網路後門,並已在全球廣泛使用。

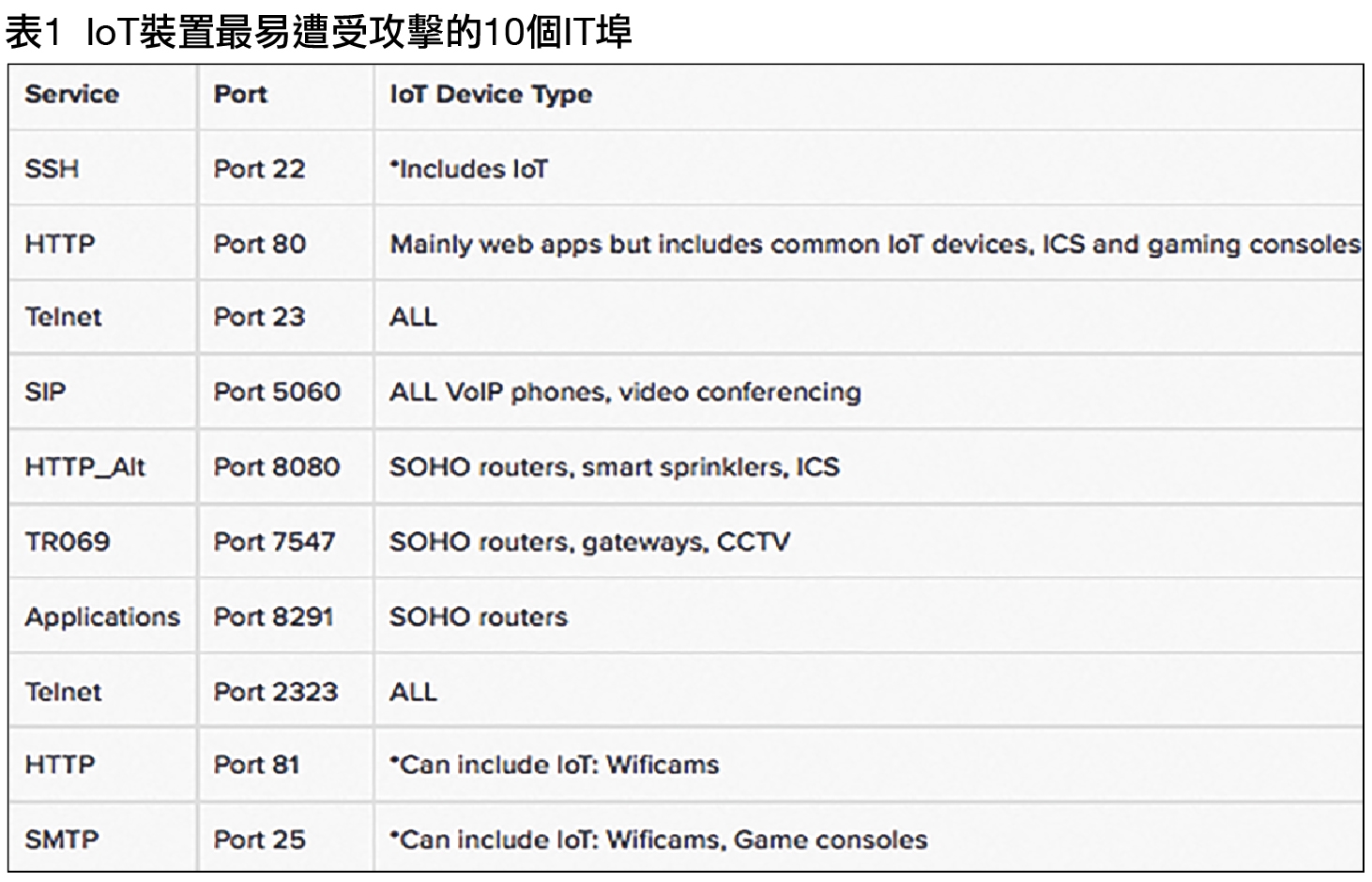

最易遭受攻擊的十個IoT埠

從IoT裝置最常使用的服務和通訊埠收集攻擊資料,以掌握全球IoT攻擊態勢。

表1為IoT裝置最易遭受攻擊的10個IT埠。SSH Port 22暴力攻擊是全球排名第一的攻擊類型,其次是Port 80 HTTP網路流量、Telnet、SIP Port 5060以及HTTP Port 8080,IoT裝置使用這所有埠。

目前,許多IoT裝置已經轉移到SSH(取代Telnet)來做為遠端管理之用。

Telnet攻擊趨勢分析

2018年3月出現大型的攻擊突波,使得2018年第二季的總攻擊量相對於第一季驟降94%。

現在觀察的Telnet攻擊仍比在2016年1月開始製作這個研究系列時還要多,但在前二期報告已指出由於IoT裝置已轉移到SSH執行遠端管理,因此預期Telnet攻擊將逐漸減少。

利用Telnet攻擊構築殭屍物聯網

以收集的Telnet攻擊資料,與那些原先從初始Telnet攻擊構築而成的殭屍物聯網做比較。

大型的攻擊突波代表全球Internet掃描,用於偵察掃描可用的裝置,接著是發動目標攻擊。可以發現這種「偵察與構築」型態在這二年半來已發生許多次,其結果發展出至少12個殭屍物聯網。

值得注意的是,其中Hajime和Brickerbot會永久性地摧毀IoT裝置,其目標是減少可入侵和攻擊的IoT裝置數量。

目前十大攻擊目標國排行

西班牙從2017年第一季以來一直是遭受攻擊最多的國家,2018年1月1日到6月30日之間發動的攻擊流量有80%送到西班牙。這一年半期間,西班牙是排名第一的攻擊目標國。匈牙利在這一年半都維持在前三大攻擊目標國名單,其他經常進入前三大排名的國家是美國、俄羅斯和新加坡。

解析攻擊流量最多的IP來源行業

大多數攻擊源自提供Internet服務給住家、小型辦公室和大樓網路的電信公司和ISP,而這些地方正是大多數IoT裝置的設置地點。當一台IoT裝置被感染後,它將掃描其他IoT裝置繼續感染,這是大多數殭屍物聯網採用的分散式掃描模式,同時也被用於發動攻擊。因此,預期見到電信公司/ISP產生大多數IoT攻擊流量,而二年半來確實都是如此。

只要主機代管服務供應商送出的流量顯著增加,就顯示攻擊者正在構築新的殭屍網路。攻擊者租用主機代管中心的系統以啟動殭屍網路構築程序,而這項構築工作最後由電信公司網路內遭感染的IoT裝置接手。

全球Mirai感染未曾歇止

儘管Mirai惡名昭彰而且是發動過攻擊的最強殭屍物聯網(Reaper雖然更為強大但是並沒有發動攻擊),但全球在反制上並沒有達到多大的成效。

要瓦解一個殭屍物聯網所面對的挑戰在於:很多遭感染的IoT裝置無法接受韌體更新、它們的所有人或運營者欠缺安全維護技術,或者設置在電信公司內部而電信公司對於更換或切斷連接的意願很低,因為那可能會同時中斷他們的服務。

自從Mirai原始碼被公開後,至少出現了10個變種,例如Annie、Satori/Okiru、Persirai、Masuta、Pure Masuta、OMG、SORA、OWARI、Omni和Wicked。

從所追蹤之Telnet攻擊構築而成的殭屍物聯網。

從所追蹤之Telnet攻擊構築而成的殭屍物聯網。

安全無法回頭嚴謹武裝面對衝擊

從已部署的IoT裝置在欠缺安全標準以及無法改變其全球安全性等各方面來看,眼前已來到一個無法回頭的點。我們無法擺脫已部署在全球的超過80億裝置,其中大部分都是以存取便利性而非安全性為考量。也不知道那80多億裝置有多少比例具有安全弱點,但知道用來「保護」關鍵系統例如警車、消防車和機場運作的不安全行動閘道比例高達62%。

120億新裝置將無法靠IPv4上線,因為IPv4的可用空間根本不足。建置者將被迫使用NAT(這是好事),轉移到行動網路和進一步採納5G,以及轉移到IPv6,而這將帶來更多複雜性和安全問題。

企業必須自我武裝以面對衝擊,因為IoT為攻擊者提供了無窮的機會,而且殭屍物聯網的構築現在非常普遍。預期在觀察中的IoT攻擊將建構新的殭屍物聯網,並且已發現的殭屍物聯網也會擴充規模。企業需要做好承受攻擊的準備,安全管控機制必須能夠偵測足以發動攻擊的殭屍網路與規模。在應用周邊建立殭屍網路防衛是很重要的,同時也必須擁有一個可延展的DDoS防護方案。

攻擊者終將辨識出他們感染的是什麼系統,然後建立多用途殭屍網路。必須記住的一個重點是,攻擊者的目標是構築足夠規模的殭屍網路以發動攻擊,但他們並不知道自己接管的系統類別或者其擁有者是誰。這是一場數字遊戲,「誰」或者「什麼」對他們而言是無關的。他們只顧盡可能建構最廣大的網路,捕捉最多系統,讓殭屍網路盡可能地強大。對於未來,預期將是: ‧SOHO路由器、遊戲機及其他資料處理能力好的IoT系統將出現升高的挖礦劫持。

‧勒索軟體攻擊將加大火力瞄準那些比較可能支付贖金的系統,例如用於管控關鍵功能(工業控制系統、機場、醫院、賭場、ATM等)之IoT系統的所有者。

‧更多攻擊瞄準那些屬於網路後門的IoT系統,例如行動網路閘道(特別是車隊)、HVAC系統、自動調溫器、IP網路攝影機、販賣機、咖啡機等(從未想到會有Internet連線的所有東西)。被入侵的裝置將用於窺視和竊取資料與智慧財產。

‧間諜軟體瞄準工業控制系統(可能包括敵對或友善國的資料收集)

‧針對性的網路戰爭,瞄準國家級關鍵工業控制系統,包括實體攻擊和間諜活動。

在達到任何有效的IoT安全保護之前,IoT裝置製造商或建置這些裝置的企業組織最終將面對實質的營收和成本風險。

<本文作者:David Holmes現為F5 Labs威脅情資實驗室的首席安全研究分析師>