在本文中,將以「社交工程攻擊」為主軸,帶讀者們了解現代社交工程攻擊手法,並透過Social Engineering Toolkit實作建立一個假網站來實現釣魚攻擊(Phishing),藉此了解一個低門檻的攻擊手法所造成的嚴重資安威脅。

社交工程」並不是一個新的名詞,但隨著資訊科技的進步,社交工程攻擊手法也不斷推陳出新,因為數位化時代的到來,人們生活周遭的人、事、物幾乎無一不能將其數位化,並且這些資訊都儲存在網際網路的世界中。然而,至今有許多具有高價值的資產都是以「數位」的方式儲存著,例如儲存在銀行的存款,或是基於區塊鏈的加密貨幣資產等等。

除此之外,科技的便利讓人們只需要使用電腦、智慧型手機等行動裝置就可以存取這些資產來進行交易、轉帳等操作,也因此這些資產就成了駭客們的鎖定目標。尤其,在基於區塊鏈的加密貨幣市場,去中心化的機制讓人們的資產不存在一個第三方的平台來進行管理,而這些資產唯一的安全性是個人的錢包私鑰(通常為12至24字的助憶詞),弄丟私鑰就相當於弄丟了資產,因此加密貨幣錢包的私鑰成為近年駭客們使用社交工程攻擊鎖定的主要目標之一。

在本文中,將介紹「社交工程攻擊」的生命週期、攻擊手法與模式,並透過工具親手實際製作釣魚網站,讓大家從中了解其運作方式與原理,如此能夠更清楚如何防範與減少「社交工程攻擊」所帶來的資安威脅。

認識社交工程攻擊

「社交工程攻擊(Social Engineering Attack)」是指一種運用人性的弱點、人與人之間普遍信任的特質,並以話術、溝通伎倆等其他互動方式來得到使用者的敏感資訊的攻擊手法,這些敏感資訊包括帳號、密碼、驗證碼、信用卡卡號或是加密錢包私鑰等等。

除此之外,社交工程攻擊的實現,通常無須具備高深的電腦知識或資訊技術,某些情況下只要一台電話或其他通訊設備就能達成,使得社交工程攻擊成為一種低門檻,卻能夠造成巨大損失的一種攻擊手法。

社交工程攻擊的生命週期

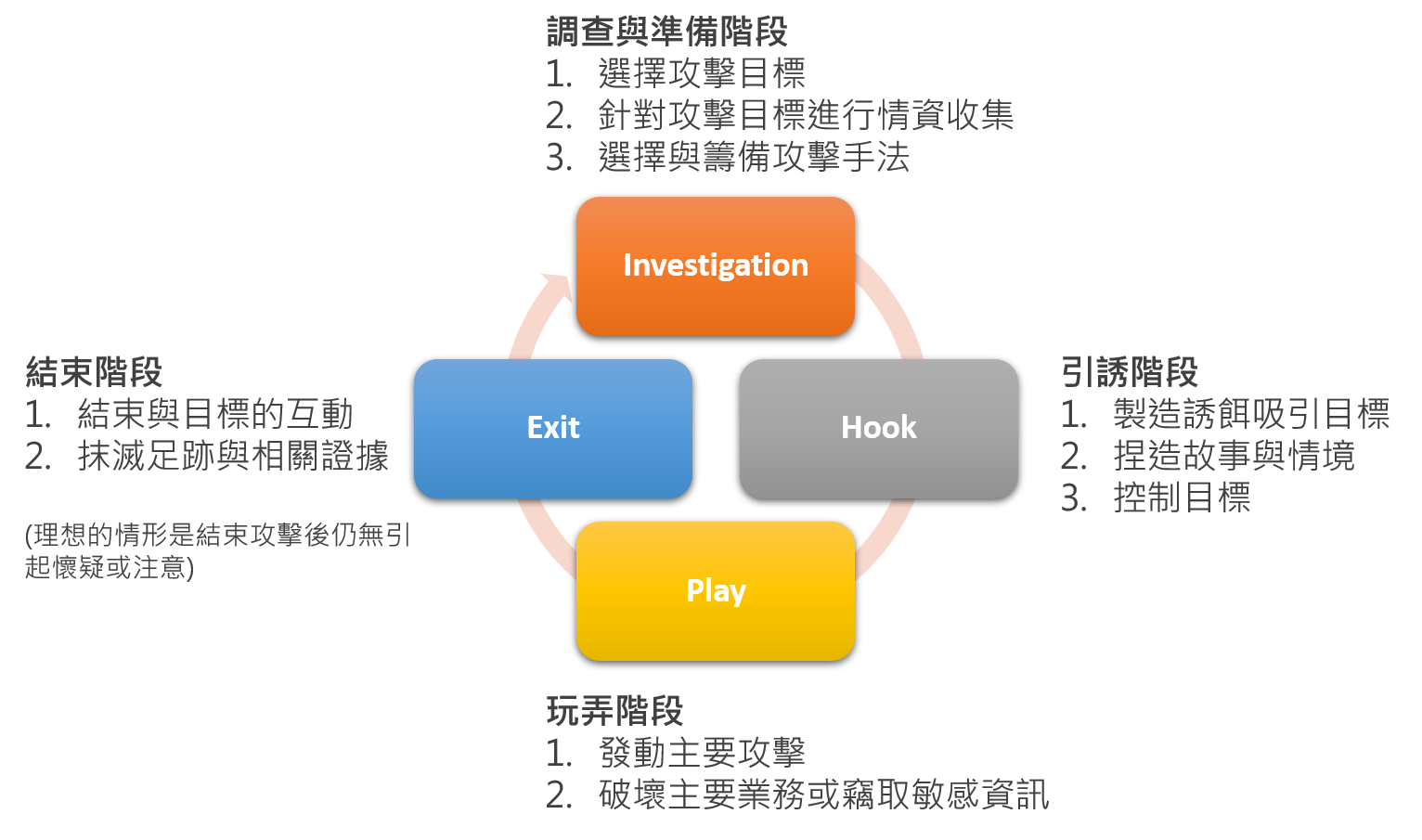

圖1為攻擊者發動社交工程攻擊的生命週期,其流程主要可以分為四個階段,包括了調查與準備階段、引誘階段、玩弄階段,以及結束階段。

圖1 社交工程攻擊的生命週期。

圖1 社交工程攻擊的生命週期。

調查與準備階段 – Investigation

在調查與準備階段,攻擊者會鎖定一至多個攻擊目標,並針對攻擊目標進行背景搜查與情資蒐集,根據這些情報策劃可能有效的攻擊手段。

引誘階段 – Hook

在引誘階段時,攻擊者會製造誘餌來吸引目標,這個過程可能是透過具吸引人的電子郵件或是釣魚網站誘使目標上鉤,同時也會透過捏造故事與情境取得目標的信任並放下戒心,最後得以控制目標。

玩弄階段 – Play

當攻擊目標已經成功上鉤,就會對目標發動攻擊。在玩弄階段中,攻擊者會致力於取得他們起初策劃這起攻擊而鎖定的特定資訊或是達成特定目的,例如得到目標的帳號、密碼、身分證字號、信用卡卡號、特定網站或系統的存取權等等。

結束階段 – Exit

當攻擊者達成目的後,將會結束與目標的互動,並在結束階段盡可能地抹滅足跡與清除證據,最理想的情況是完整經過整個社交工程攻擊的生命週期仍不引起目標受害者的懷疑或注意,並準備開啟一個新的生命周期循環。

社交工程攻擊手法與類型

接著,就來介紹社交工程的攻擊手法與類型。

電子郵件

電子郵件是社交工程攻擊中最普遍的起手式,攻擊者可能會針對特定目標客製化郵件標題與信件內容,並於信件中附上釣魚連結或是夾帶惡意程式的附件,藉此誘騙使用者點入連結或下載惡意程式,以進一步對目標發動攻擊。

釣魚與盜版網站

釣魚與盜版網站會透過下列的方式進行偽裝:

攻擊者將釣魚的盜版網站的網址進行設計,讓網址盡可能地與正版網站相同,常見的手法為把字母「rn」來充當成「m」,或者將「0」偽裝成「O」、「l」換成「1」等等。舉例來說,攻擊者可能會將第三方支付平台「Paypal」的網址從「www.paypal.com/tw」更換成「www.paypa1.com/tw/」,若不仔細觀察,就有可能上當受騙。

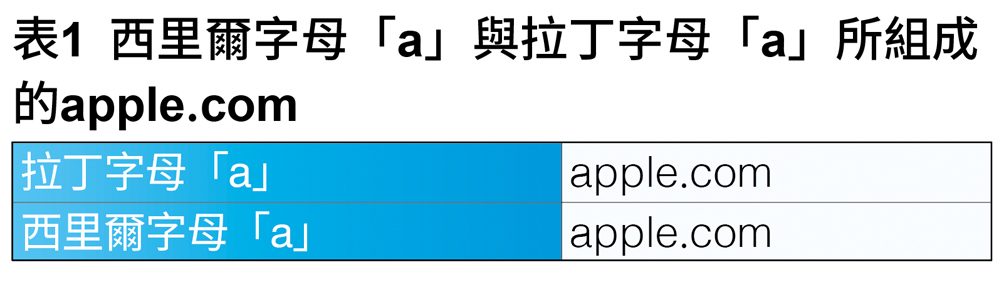

除上述用相似的字元進行替代外,有些攻擊者看準瀏覽器漏洞以及運用萬國碼(Unicode)來製作釣魚連結。例如,西里爾(Cyrillic)字母的「а」,其Unicode編碼為「U+0430」,而拉丁字母「a」,其Unicode編碼為「U+0041」,因編碼不同而導致被瀏覽器處理成不同字元,但是在網址列中都會顯示為「a」,由於不易透過肉眼分辨,就有可能讓使用者受騙,其範例如表1所示。

當實際至瀏覽器利用搜尋引擎透過西里爾字母搜尋「аpple」,由圖2顯示的搜尋結果可以得知,瀏覽器將兩種不同編碼的「a」視為不同字元,因此顯示「你是不是要查:apple」的提示文字。

圖2 瀏覽器將西里爾字母「а」辨識為其他字母。

圖2 瀏覽器將西里爾字母「а」辨識為其他字母。

針對釣魚與盜版網站的判斷方法,除了仔細檢查網址是否正常外,還能檢查該網站的安全性。首先,觀察網站是否有安裝SSL/TLS安全傳輸憑證,亦即檢查網址是否為「https」開頭,而不是「http」,同時也會在網址欄位上顯示一個鎖頭上鎖的圖案,如圖3所示。

圖3 檢查該網站是否安裝SSL/TLS安全傳輸憑證。

圖3 檢查該網站是否安裝SSL/TLS安全傳輸憑證。

若有安裝SSL/TLS憑證,代表客戶端(Client)與伺服器端(Server)在傳遞資料時經過加密,同時該憑證是由第三方的憑證認證機構(Certificate Authority)所簽發,因此能夠有一定程度地提供網站的安全性。

簡訊、通訊軟體與社群媒體平台

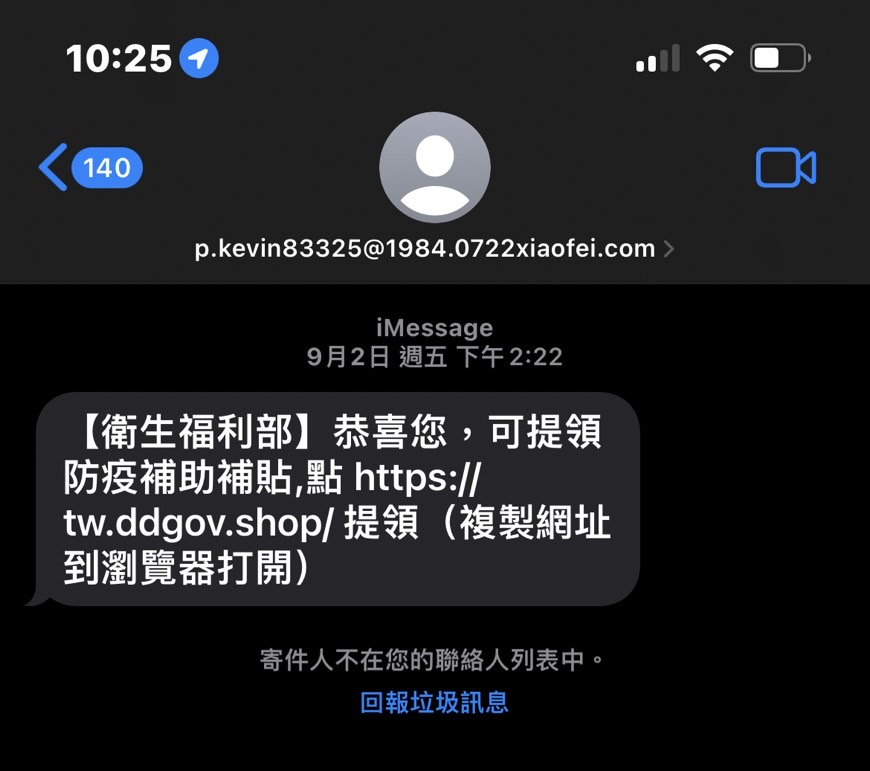

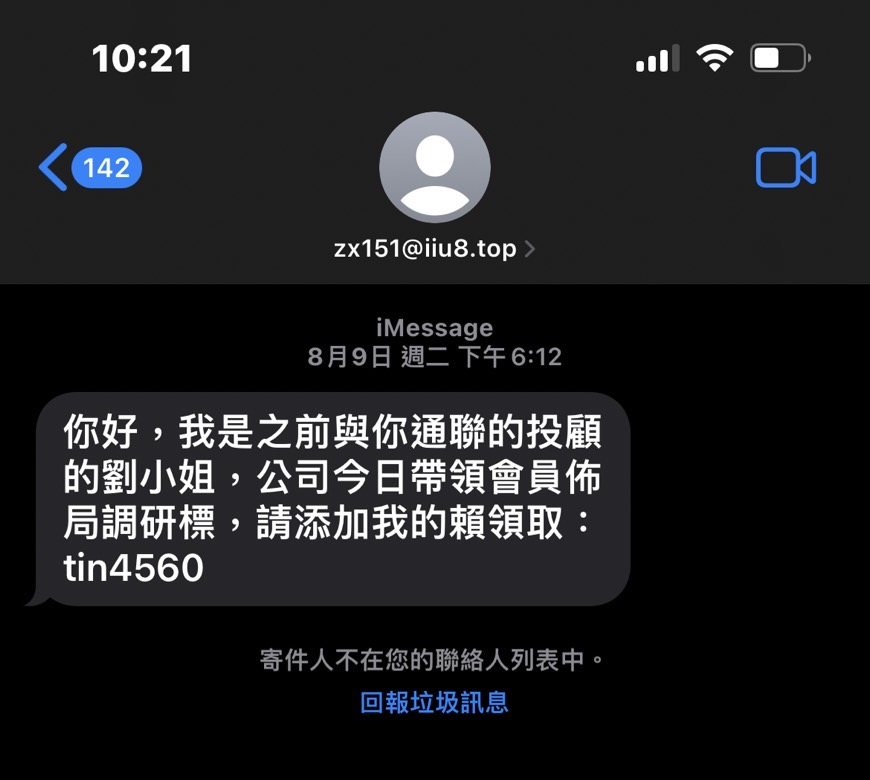

簡訊、通訊軟體與社群媒體平台也是這些攻擊者進行社交工程攻擊的絕佳工具與環境,攻擊者會透過偽裝成目標熟識、信任的對象,或是能夠吸引目標的主題或內容,也可能結合當前時事來與攻擊目標聯繫或投放內容,好讓目標放下戒心而上當。常見的案例包括:攻擊者看準「疫情期間」,並以「防疫補助補貼」為由,寄送大量釣魚簡訊,吸引民眾點入釣魚連結(圖4);攻擊者嘗試偽裝成目標的熟識對象,誘使目標加入攻擊者的通訊軟體「賴」(音同Line)的好友,並以投資為主題(圖5)。

圖4 衛生福利部的防疫補貼釣魚簡訊。

圖4 衛生福利部的防疫補貼釣魚簡訊。

圖5 以股票或發布投資資訊的釣魚簡訊。

圖5 以股票或發布投資資訊的釣魚簡訊。

恐嚇

恐嚇類型的社交工程攻擊通常出現在網頁中,這種類型的社交工程攻擊通常會彈跳視窗告知使用者的電腦或行動裝置中毒,或是遭到駭客入侵,告知使用者需要點入連結下載軟體進行修復,否則裝置中的檔案都會損毀。實際上,若使用者點入釣魚連結下載軟體才會真正地讓惡意軟體進入到使用者的裝置中。

如何防範與降低社交工程攻擊所帶來的危害

想要防範及降低社交工程攻擊所帶來的危害,可採用以下三種方式:

存取控制管理(Access Control Management)

存取控制管理係針對某些特定的資料或資訊,只准許具有特定權限的使用者或裝置才能進行存取或修改。良好的存取控制管理不僅可以防止企業內部的資源被不當使用,對於外部使用者的不當存取也具有一定程度的防禦。

社交工程演練(Social Engineering Exercise)

為有效防止社交工程攻擊所帶來的威脅,許多資安公司為一般企業建立社交工程演練,例如資安公司會為員工設計社交工程釣魚電子郵件,並測試員工的資安意識程度。若員工點入這些設計好的郵件,將會有相對應的統計紀錄,公司則可以針對這些資安意識較低的員工加強員工訓練。

多重因素認證(Multi-factor Authentication)

為企業、個人的帳戶或服務啟動多重因素的認證,亦即並非只透過單層的密碼作為驗證。除了密碼之外,可以額外透過行動裝置或是電子郵件產生一至多組且有限時間的一次性密碼(One-Time Password,OTP)作為額外驗證,以提升安全性。

建立良好的密碼使用習慣

減少使用多組重複密碼並養成定期修改密碼的習慣。倘若只有一組密碼且當密碼洩漏時,攻擊者可能會嘗試使用同一組密碼至多個平台進行登入,此時即使啟用電子郵件的多重因素認證,也有可能被攻擊者取得這個一次性的密碼而進行登入。

透過Social Engineering Toolkit實作盜版的登入網站

接著,使用Social Engineering Toolkit這個開源社交工程的測試框架來實作釣魚網站,帶領大家了解製作出一個釣魚網站竟可如此簡易且快速,並藉此培養辨識釣魚網站的敏銳度與提高警戒心。

環境準備

‧Virtual Box或VMware Workstation(擇一)

https://www.virtualbox.org/wiki/Downloads

https://www.vmware.com/tw/products/workstation-pro/workstation-pro-evaluation.html

‧�Kali Linux 2022.3 – Virtual Box (64bits) https://www.kali.org/get-kali/

實作Social Engineering Toolkit

待相關軟體安裝完成後,開啟Virtual Box並啟動已經下載完成的Kali Linux,然後輸入登入的帳號與密碼,以該版本之Kali Linux登入的帳號與密碼都為「kali」,如圖6所示。

圖6 進入Kali Linux的登入畫面。

圖6 進入Kali Linux的登入畫面。

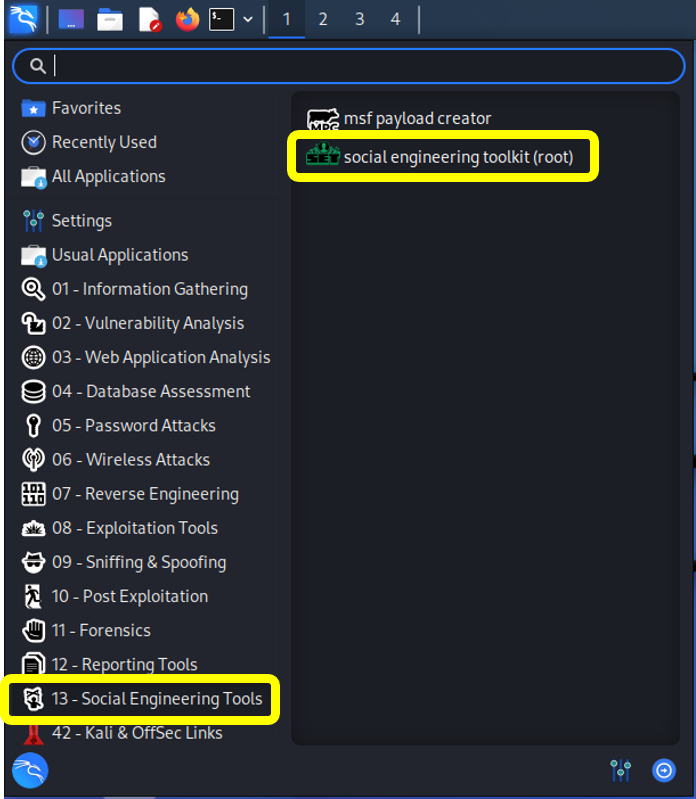

進入主畫面後,點選左上角的工作列,並選擇Social Engineering Tools項目中的social engineering toolkit (root)並將其開啟,如圖7所示。

圖7 開啟Social Engineering Toolkit。

圖7 開啟Social Engineering Toolkit。

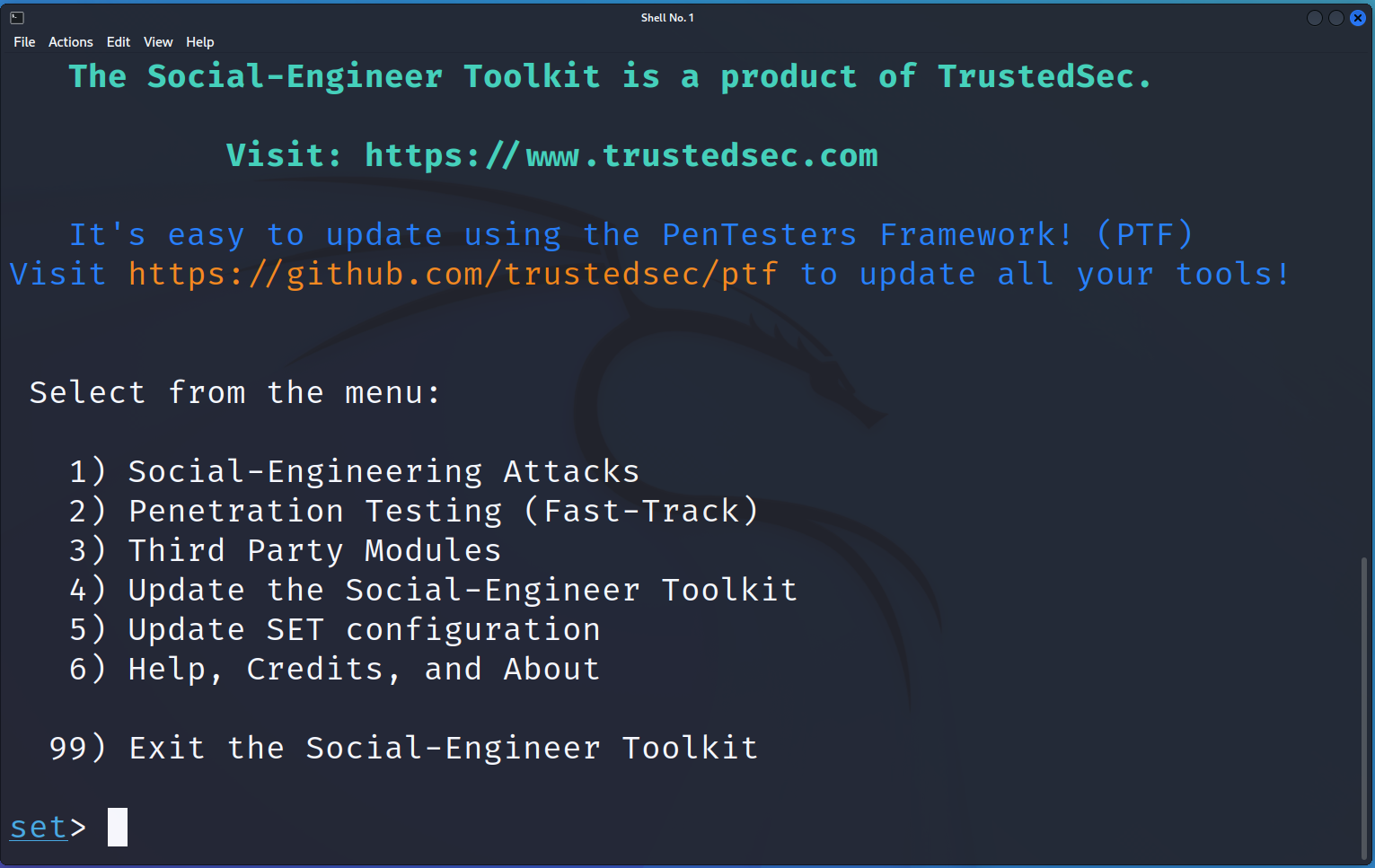

圖8為Social Engineering Toolkit的命令列介面,在這個整合工具包中提供了許多進行社交工程攻擊的整合工具,在本操作中將針對盜版釣魚網站進行實作。

圖8 Social Engineering Toolkit介面。

圖8 Social Engineering Toolkit介面。

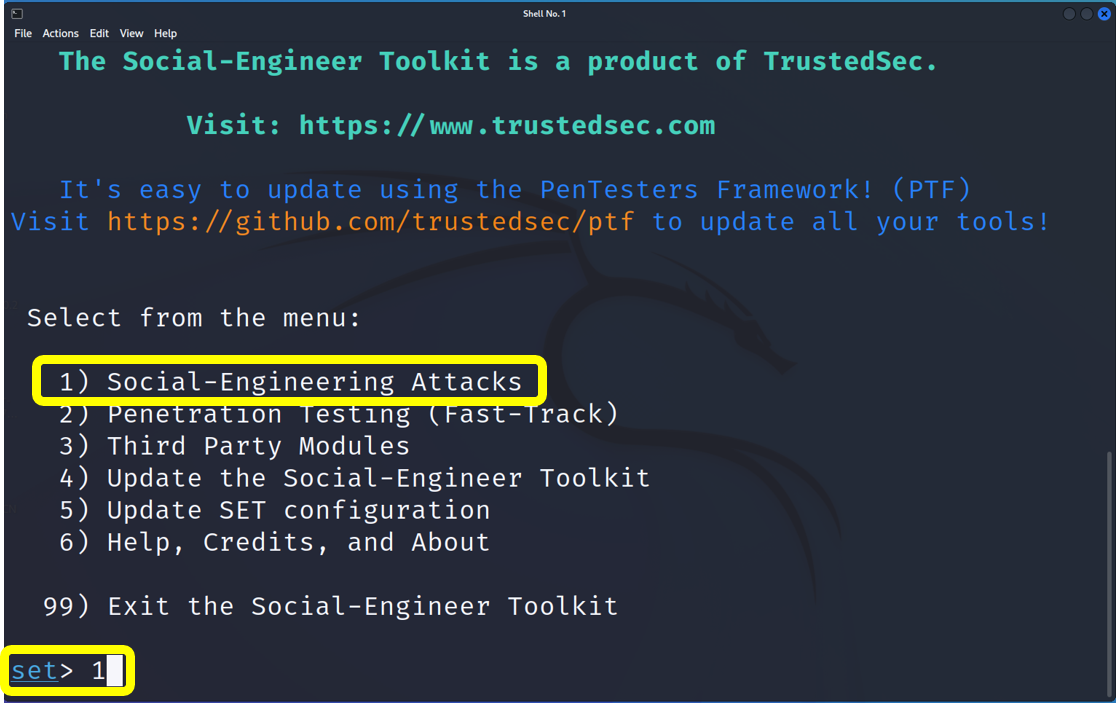

接著,輸入數字來選擇想要執行的功能,在範例中,選擇數字「1」進行「Social Engineering Attacks」,如圖9所示。

圖9 輸入數字「1」,選擇Social-Engineering Attacks。

圖9 輸入數字「1」,選擇Social-Engineering Attacks。

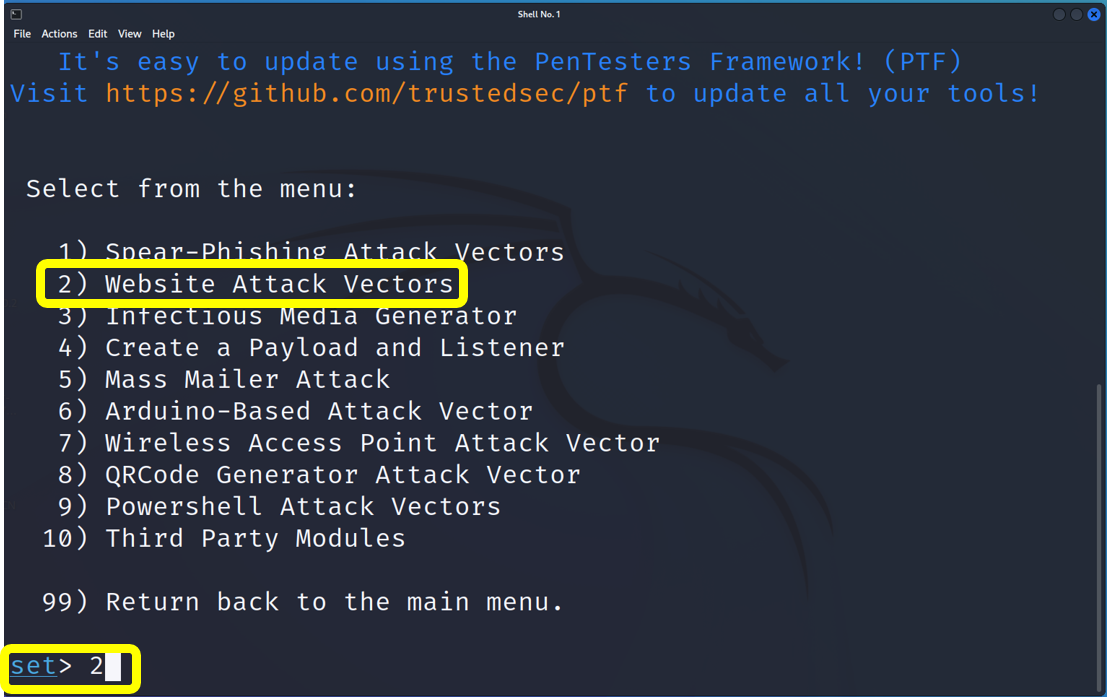

接著,輸入數字「2」,選擇「Website Attack Vectors」,以網頁做為攻擊媒介,如圖10所示。

圖10 輸入數字「2」,選擇Website Attack Vectors。

圖10 輸入數字「2」,選擇Website Attack Vectors。

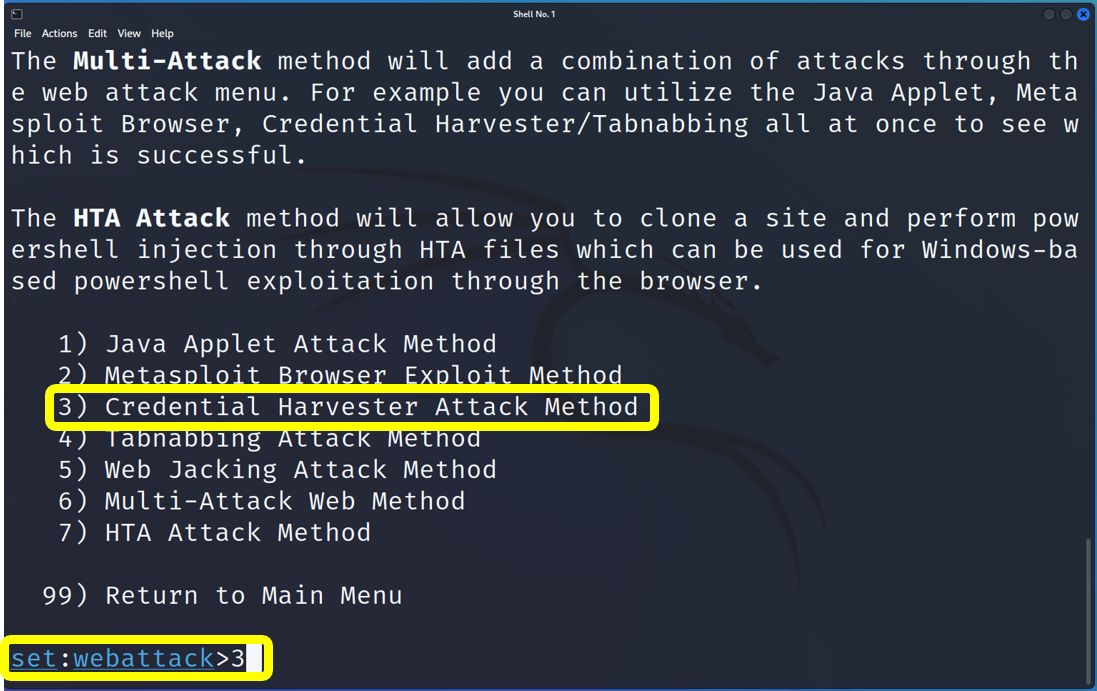

完成之後,輸入數字「3」以選擇「Credential Harvester Attack Method」,針對憑證竊取的攻擊類型,如圖11所示。

圖11 輸入數字「3」,選擇Credential Harvester Attack Method。

圖11 輸入數字「3」,選擇Credential Harvester Attack Method。

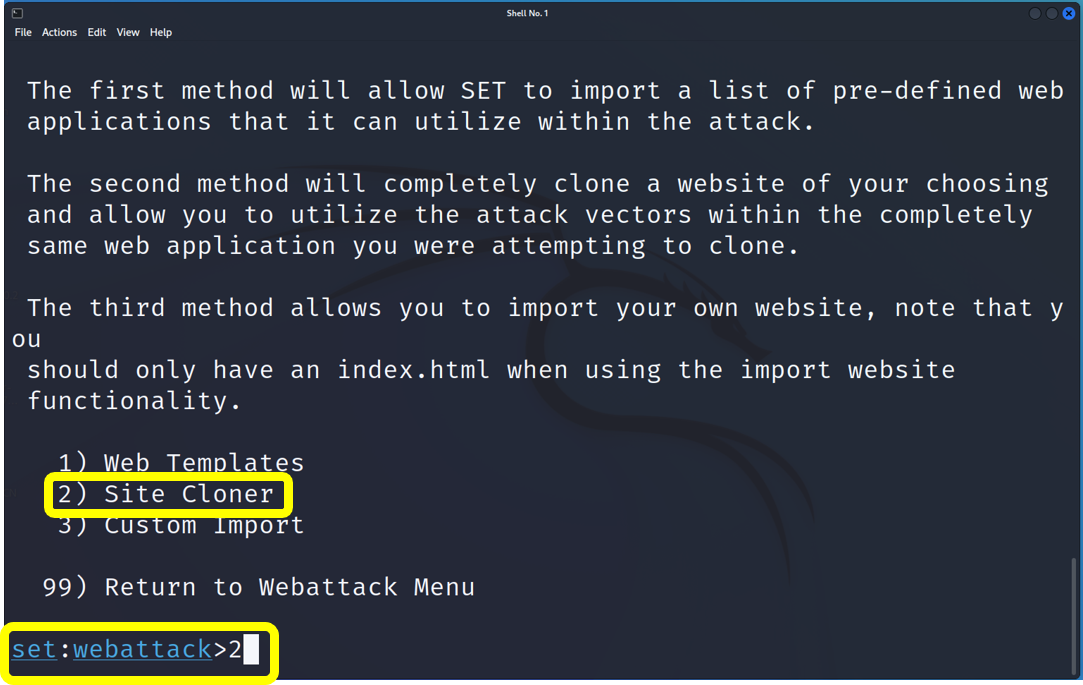

接著輸入數字「2」,選擇「Site Cloner」來複製一份現成的網頁做為攻擊媒介,如圖12所示。

圖12 輸入數字「2」,選擇Site Cloner。

圖12 輸入數字「2」,選擇Site Cloner。

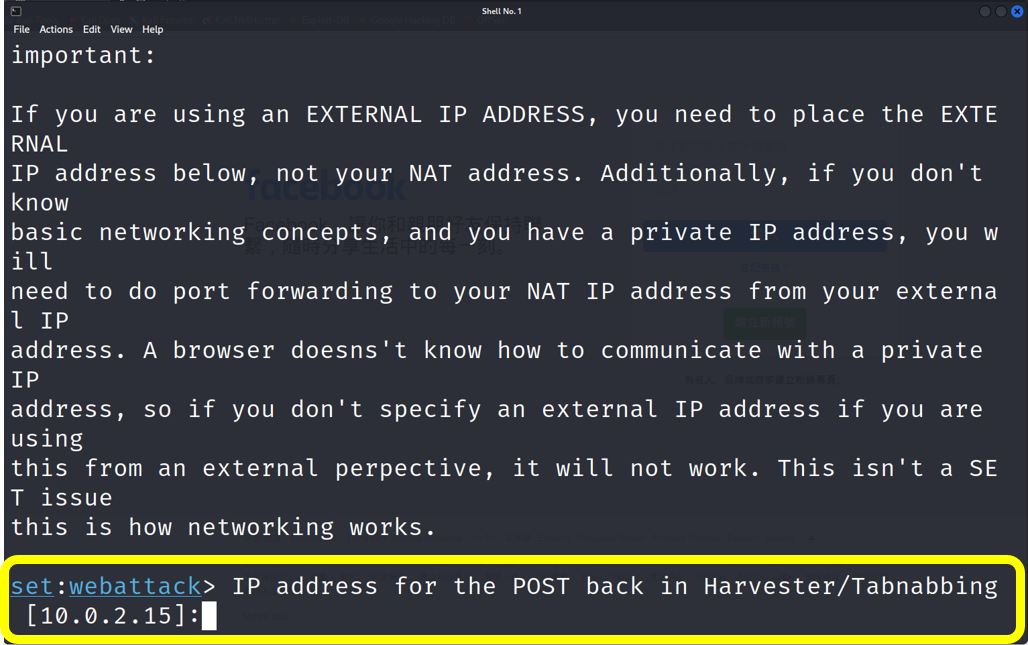

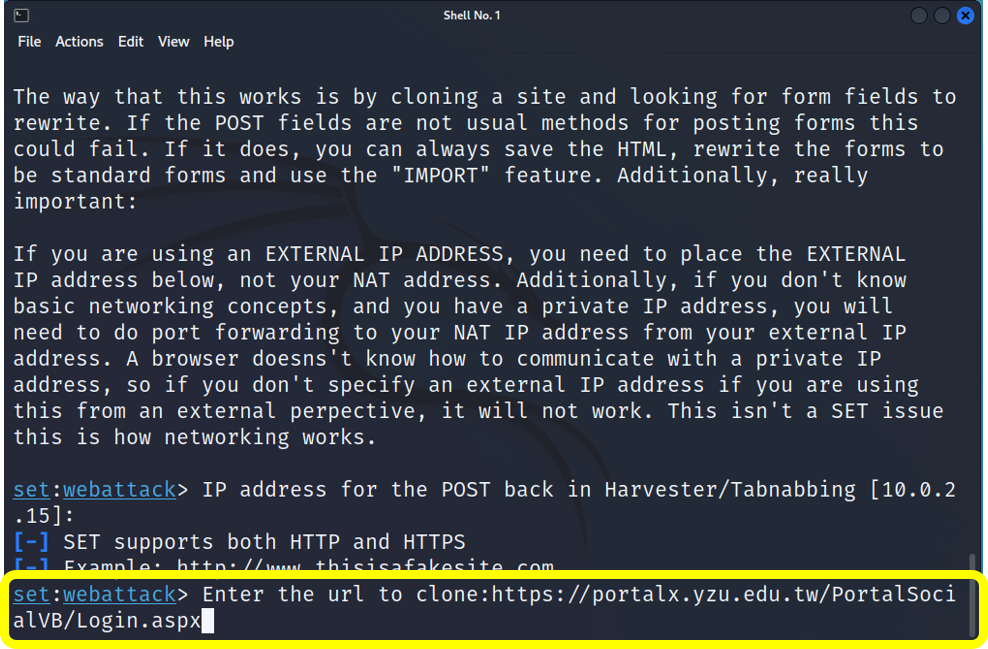

輸入導向至釣魚網站的IP位址,若不另外進行導向,預設為本機位址,即畫面上的(10.0.2.15),其中本機位址會根據不同使用者而不同,可以直接按下〔Enter〕鍵繼續執行,如圖13所示。

圖13 輸入導向的IP位址(預設為本機位址)。

圖13 輸入導向的IP位址(預設為本機位址)。

然後,輸入要進行拷貝的網站網址,此範例中選擇元智大學的學生登入系統,其網址為「https://portalx.yzu.edu.tw/PortalSocialVB/Login.aspx」,如圖14所示。

圖14 輸入要拷貝的網站網址。

圖14 輸入要拷貝的網站網址。

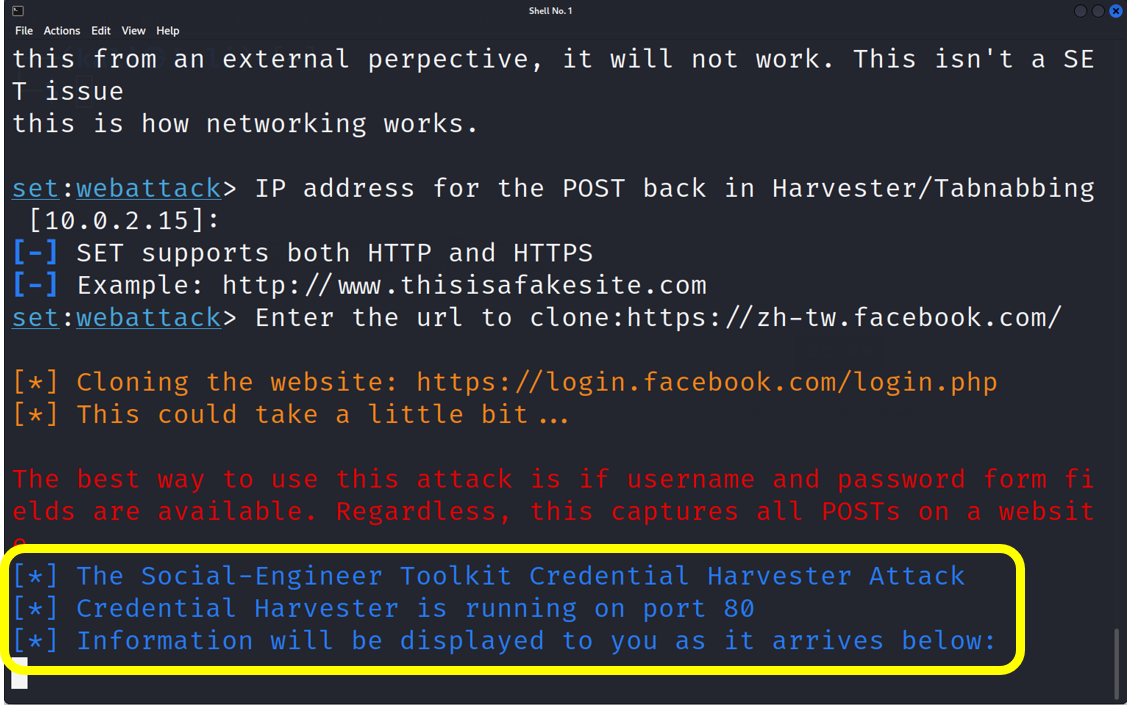

至目前為止,已經完成基本設定,圖15中顯示已經將所拷貝的偽造網站啟動於80的連接埠。

圖15 偽造的網站已經啟動在Port號80的位址。

圖15 偽造的網站已經啟動在Port號80的位址。

此時,只須開啟瀏覽器並輸入本機位址「127.0.0.1」,即可連線至剛剛啟動的偽造網站,圖16即為拷貝下來的盜版元智大學學生登入網頁。

圖16 偽造的元智大學學生登入網頁。

圖16 偽造的元智大學學生登入網頁。

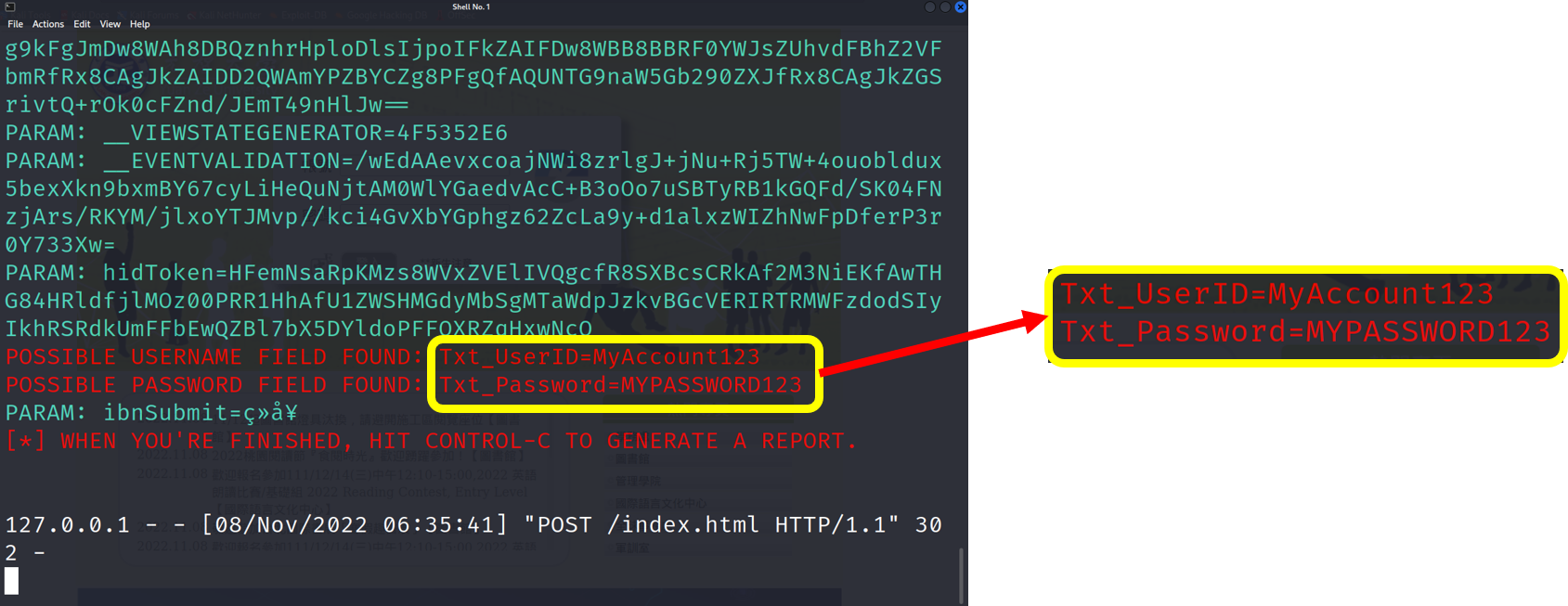

倘若已經完成進行攻擊的籌備,也已經決定攻擊目標,就可針對目標發送盜版的釣魚連結。此時,攻擊者的目的是要誘使目標於盜版網站中輸入他們的登入資訊並送出,假設帳號為「MyAccount123」,密碼為「MYPASSWORD123」。

待目標輸入帳號密碼並送出後,系統會自動導向正版的網站,可能會讓目標認為只是帳號或密碼輸入錯誤而不以為意,此時只要再輸入就能正常登入,然而後台的部分,卻已經側錄到攻擊目標所輸入的帳號及密碼,如圖17所示,攻擊者即可透過此組帳號密碼進行登入,藉此獲取目標的機密資訊或是進一步對內容進行篡改。

圖17 成功側錄使用者的登入帳號與密碼。

圖17 成功側錄使用者的登入帳號與密碼。

情境演練說明

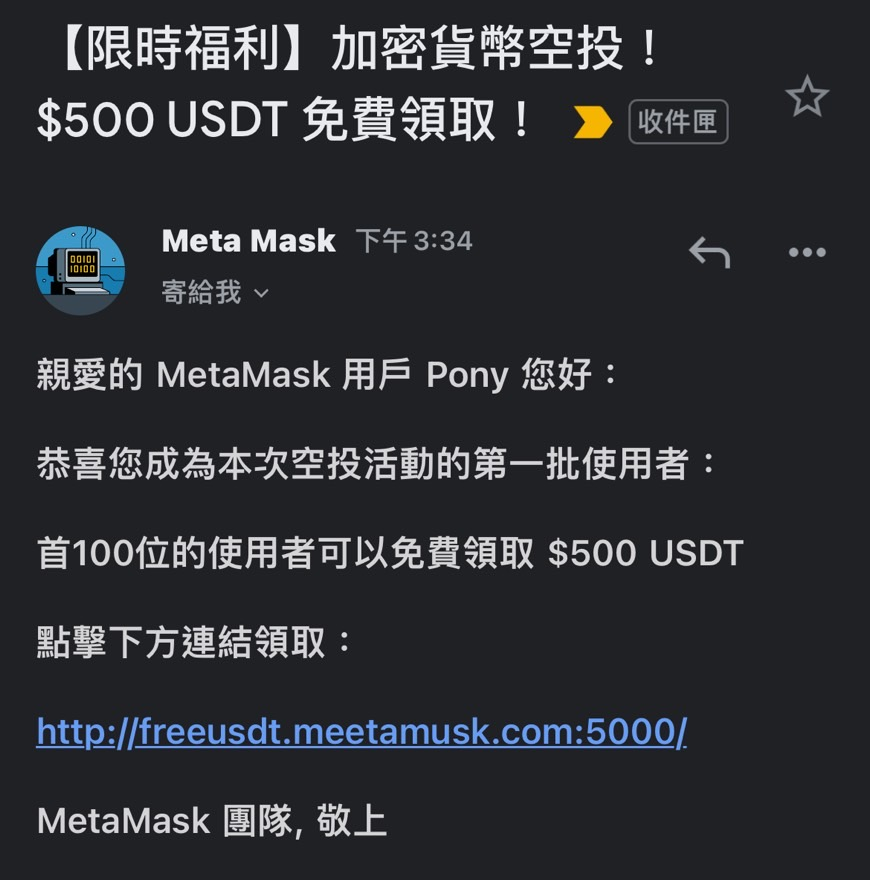

波尼是一位熱衷於加密貨幣市場交易的使用者,平時喜歡四處瀏覽,探索更多與加密貨幣相關的消息與資訊。有一天,波尼在查看電子郵件時,發現收到一封有加密貨幣空投消息的郵件。在郵件中,提到只要登入狐狸錢包MetaMask就可以免費領取價值500美元的USDT幣,並且只有前一百位登入的人才能夠領取,郵件內容如圖18所示。

圖18 波尼收到的釣魚郵件與釣魚連結。

圖18 波尼收到的釣魚郵件與釣魚連結。

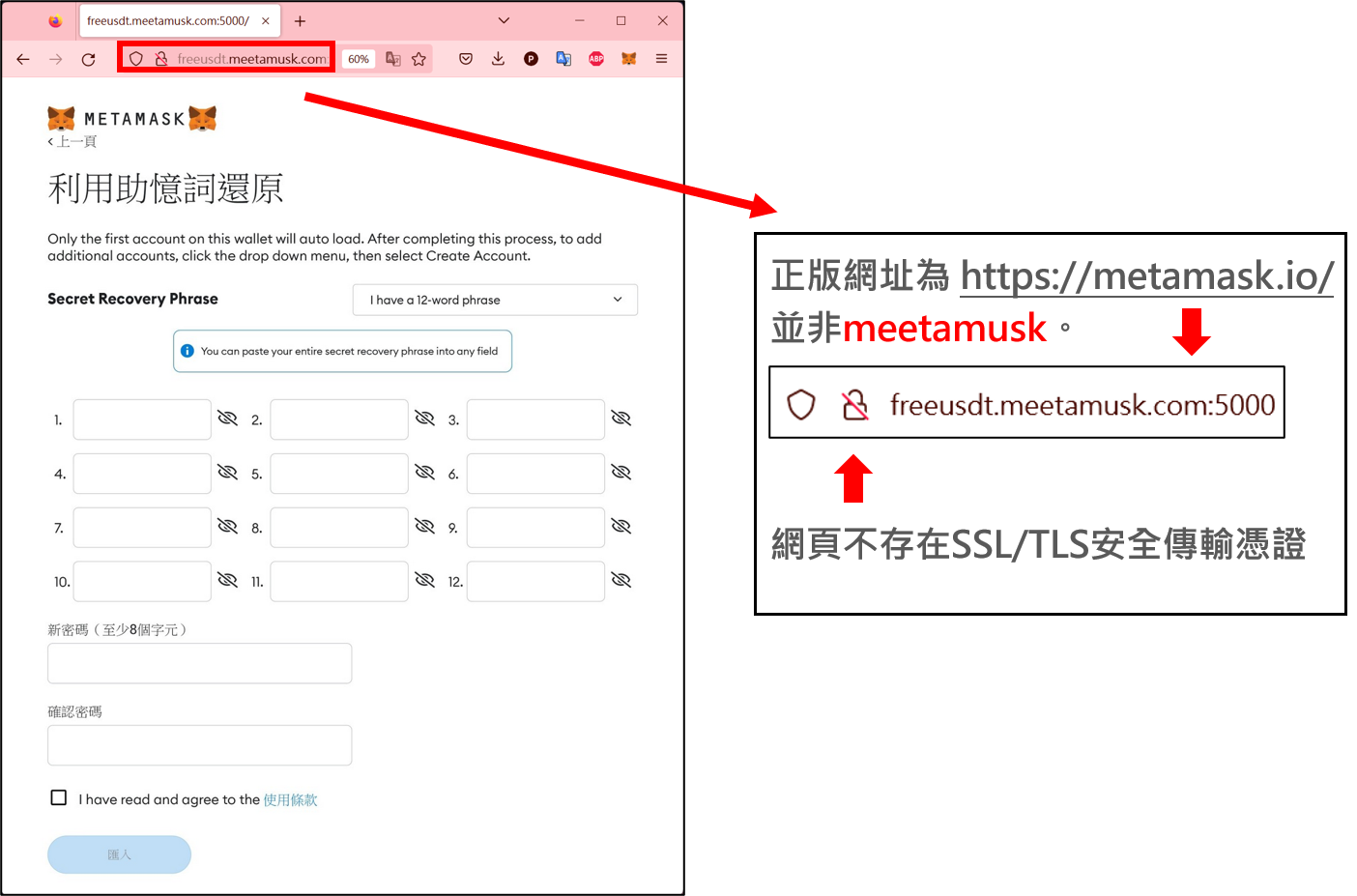

擔心搶不到免費贈幣的波尼就馬上打開郵件並點入連結網址,連線到一個需要輸入助憶詞(私鑰)還原MetaMask錢包的頁面(圖19),接著馬上將自己的12個單字的助憶詞(私鑰)填入並送出,殊不知,將私鑰資訊填入的波尼不僅沒有拿到免費的USDT幣,結果錢包中的加密貨幣資產也遭全數歸零,使得波尼欲哭無淚。

圖19 狐狸錢包MetaMask的盜版網站與判斷方法。

圖19 狐狸錢包MetaMask的盜版網站與判斷方法。

從這次的教訓中,波尼親身體驗了「社交工程攻擊」所帶來的危害,並從中學習到面對來路不明的電子郵件不能隨意打開,更不能在沒有確認網站與網址是否安全的情況下填入自己的個人資訊,更何況是攸關個人財產的虛擬貨幣錢包私鑰。

從此之後,波尼對於自己的網頁瀏覽習慣變得更加小心,同時也會在瀏覽網站時好好檢查網址是否正確、網頁是否存在SSL/TLS安全傳輸憑證。除此之外,也認知到加密貨幣錢包私鑰不能隨意洩漏或填寫至網頁中。

結語

本文以攻擊者的角度說明了社交工程攻擊的生命週期以及介紹一些標準的攻擊手法與類型,並了解面對社交工程攻擊的時該如何防範與降低危害。在實作部分,使用了Social Engineering Toolkits這項開源工具,帶領讀者從實作釣魚網站的過程中,了解攻擊者可以在很短的時間內完美複製一份網站,還能夠從使用者的輸入內容中輕易地側錄帳號與密碼。

另外,透過本文的實作也能從過程中更加熟悉社交工程攻擊的原理,藉此了解社交工程攻擊可能帶來的嚴重影響,獲得更多的資安防護意識。

<本文作者:社團法人台灣E化資安分析管理協會(ESAM, https://www.esam.io/)中央警察大學資訊密碼暨建構實驗室 & 情資安全與鑑識科學實驗室(ICCL and SECFORENSICS)1998年12月成立,目前由王旭正教授領軍,並致力於資訊安全、情資安全與鑑識科學,資料隱藏與資料快速搜尋之研究,以為人們於網際網路(Internet)世界探索的安全保障(https://hera.secforensics.org/)。>