如果想要監管整個私有雲的軟硬體運行環境,強烈推薦ManageEngine OpManager,因為它可以監視VMware vSphere 7.0虛擬化平台架構的基礎運行、實體網路設備、儲存設備、實體伺服器、網路印表機,甚至於所有主流的虛擬化平台,因此能夠滿足不同專長領域的IT管理需求。

到底有沒有一套可以監視VMware vSphere,又能夠同時監視實體主機、網路設備、儲存設備、Active Directory以及相關應用系統的解決方案呢?今日就來介紹一套能夠滿足IT Pro全面維運監視的管理方案,更重要的是它還提供了可監視三台設備(主機)的免費版本,這裡將實戰講解如何從部署到監管VMware vSphere 7.0都能夠輕鬆搞定。

私有雲運行監管

在雲世代啟動前,IT人員每天的維運任務遠比現在單純許多,因為當時都是以實體主機所架構的資訊環境,應用系統的需求與種類也沒有現在這麼複雜,可以說就是有多少主機就運行多少應用系統,負責維運的系統人員通常只要確保硬體設備不要發生故障,原則上就可以平安度過一天。

然而,來到現今的雲架構世代,IT人員想要做好維運需要懂得的專業技能不僅更多且更複雜,尤其對於中小型企業環境的IT部門來說更是艱鉅,因為過去只要維護好內網的實體主機與設備就可以平安過關,如今除了這些之外還可能得管理公共雲上的應用服務,以及雲下各類用戶的行動裝置。若有部署私有雲的基礎架構,那麼進一步學習管理虛擬化平台的運行肯定免不了。

由虛擬化平台所造就的組織私有雲IT基礎架構,雖然為企業經營解決了許多IT成本,但另一方面卻也為了因應市場競爭,帶來更多雲應用系統的部署需求,以至於讓許多IT人員縱使有十八般武藝,也難以逃脫日日扮演IT救火隊員以及假日還得不斷加班的窘境。在這樣的情境下,如果是在大型企業中,由於IT人員權責分工較細,因此所面臨的挑戰還稍微較低一些。相對地,若是必須承擔包山包海的中小型企業IT人員,那麼上述的窘境如何克服呢?

正所謂「工欲善其事,必先利其器」,可說是千古不變的道理。在IT維運的世界裡,說穿了就是硬體、軟體、網路的三大組合,想要管理好它們靠的絕對不是IT人員的一雙眼睛,而是交由監管系統的無數雙眼睛來幫忙,因為人眼無法監看到每個運行環節的問題,更無法7×24全日盯著它們的運行。

ManageEngine OpManager簡介

在此強烈推薦使用ManageEngine來監管整個私有雲的軟硬體運行環境,如圖1所示,因為它除了幫忙監視VMware vSphere 7.0虛擬化平台架構的基礎運行外,還可以協助完整監視實體主機、防火牆、網路路由器、網路交換器、無線基地台、儲存設備,甚至於直接深入系統服務與應用程式執行狀態的監視與警報發送。更棒的是,它所提供的免費版本還可以連線監管三個選定的設備。

圖1 免費下載OpManager。

圖1 免費下載OpManager。

舉個常見的監管例子來說,可以善用OpManager來優先監視vCenter Server與ESXi實體主機,接著再深入Guest OS與旗下相關應用服務的監視,例如Active Directory、SQL Server、Exchange Server等等,然後將關鍵監視的事件設定閾值,包括各項服務的運行狀態、硬體資源的使用率、網路流量的使用率、儲存剩餘空間以及特別事件的發生等等,以便讓IT管理人員可以接收到系統第一間時間所觸發的警報,然後即刻介入、處理、解決問題。

‧ManageEngine OpManager官網下載: https://www.manageengine.com/tw/network-monitoring/download.html

OpManager在30天試用期間,能夠使用其專業版本的完整功能,並可以單一伺服器的部署方式來監視高達一千個設備的運行。關於標準版、專業版以及企業版的功能比較,請自行參考一下官方網站的說明(https://www.manageengine.com/tw/network-monitoring/opmanager-editions.html)。

部署前的準備

首先來了解一下在正式IT運行環境中,如果要部署OpManager來同時監管伺服器主機、網路設備、虛擬機器、Guest OS等目標,不同的規模需要多大的主機規格才能承載,請參考表1說明。如果只是在測試階段,或是只使用有三個監管設備限制的免費版本,則建議在vSphere環境中開一個獨立的虛擬機器,並且給予4核心CPU、8GB RAM以及40GB以上的磁碟儲存空間來運行。

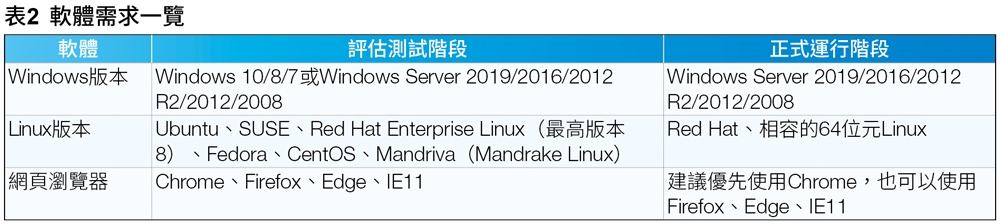

在軟體需求部分,可參考表2說明,但要注意的是,OpManager的安裝必須有本機管理員的權限才行。

至於OpManager的後端資料庫,可以直接選擇內建的PostgreSQL或是連接區網(LAN)中現行的Microsoft SQL Server,目前支援的版本是SQL Server 2008至2017版本。在正式環境中建議使用64位元版本的SQL Server,可獲得更好的資料存取效能,並且將資料庫的復原模式設定為SIMPLE。

最後,在準備受OpManager監管的目標主機與設備部分,若該目標僅支援以WMI的方式進行探索,記得在防火牆的設置上開啟135與445埠口,如果支援TCP協定則開啟5000至6000埠口。

針對目標主機或設備的資料收集及監視,為了確保不會發生失敗,在防火牆開放以下的埠口,分別有雙向SNMP-161(UDP)、SNMP Traps-162(UDP)的單向監管設備至OpManager、雙向Telnet-23(TCP)、雙向SSH-22(TCP)、ICMP雙向、Syslog Port 514(UDP)的單向監管設備至OpManager。

快速安裝指引

接下來,將以OpManager安裝在Windows Server 2019作業系統為例做說明。執行安裝程式後,首先決定程式安裝的路徑,預設為「C:\Program Files\ManageEngine\OpManager」。決定好了之後,按下〔Next〕按鈕。

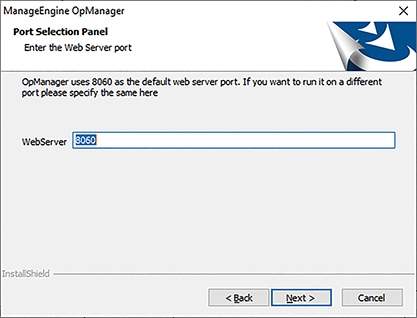

如圖2所示,在「Port Selection Panel」頁面中,選擇預設的8060或自訂的埠口來運行OpManager網站。在此建議如果目前沒有任何應用程式使用到80埠口,可以改讓OpManager網站使用此埠口,以簡化網站連線的使用與設定。設定完畢,按下〔Next〕按鈕。

圖2 設定網站埠口。

圖2 設定網站埠口。

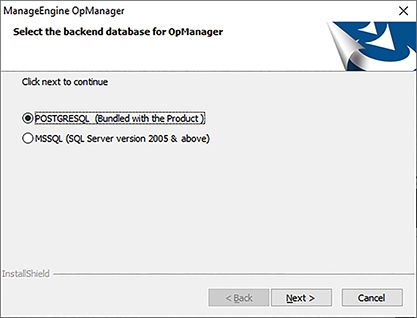

然後是「Registration for Technical Support」頁面,選擇性註冊官方的登入資訊,以便在使用過程中獲得相關技術支援,接著按下〔Next〕按鈕。如圖3所示,在「Select the backend database for OpManager」頁面中選擇後端資料庫要採用OpManager內建的POSTGRESQL資料庫服務,還是自訂的MSSQL。採用MSSQL的好處之一是可以進一步採用其所提供的熱備援(HA)機制,來維持OpManager後端資料庫運行的高可用性,而這裡所需要做的僅是提供現行SQL Server服務執行個體的連線資訊即可,因此選擇前者。按下〔Next〕按鈕,以完成安裝作業。

圖3 選擇後端資料庫類型。

圖3 選擇後端資料庫類型。

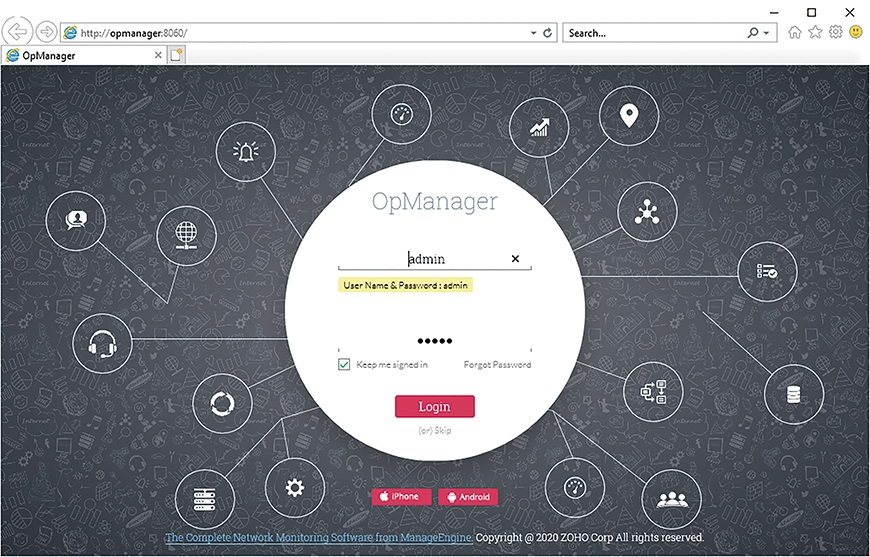

在完成OpManager安裝後,系統會建議將選定的安裝路徑,例如「C:\Program Files\ManageEngine\OpManager」,於本機的防毒軟體中設定為例外掃描的資料夾,如此將可以避免資料庫相關功能的執行受到影響。如圖4所示便是OpManager網站的登入頁面,預設的管理員帳戶與密碼皆是「admin」。點選〔Login〕,進行登入程序。

圖4 登入OpManager網站。

圖4 登入OpManager網站。

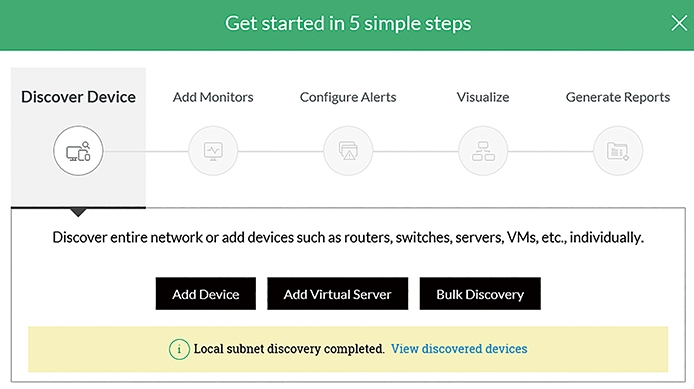

在成功登入OpManager網站後,預設將會立即看到「Get started in 5 simple steps」提示頁面。如圖5所示,此精靈頁面將可快速探索並新增單一設備、主機或是虛擬伺服器,當然也可以點選執行「Bulk Discovery」進行批量的設備新增。不過,上述這一些操作需求,其實後續仍然能夠隨時執行,對於首次登入,其實眼前還有更重要的任務需要完成,繼續往下看吧!

圖5 快速設定。

圖5 快速設定。

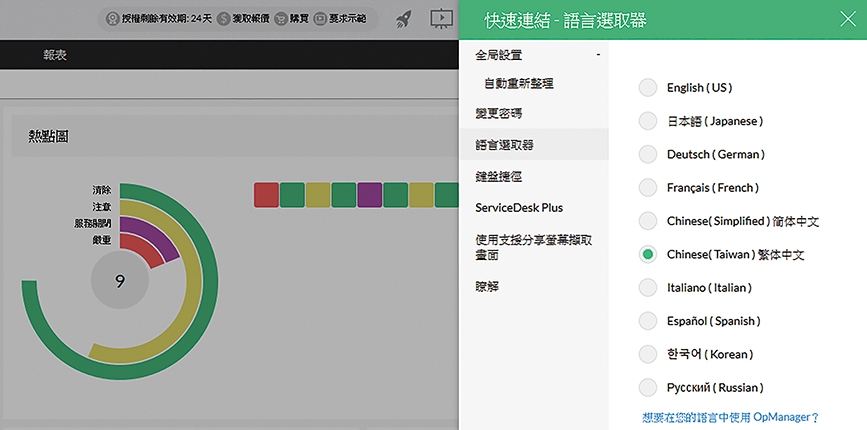

首先,在OpManager網站內點選右上方的齒輪圖示,就可以從「Language Selector」(語言選取器)選單中變更操作介面的顯示語言,如圖6所示。若要變更登入密碼,則點選「Change Password」(變更密碼)來完成,關於這一點尤其重要,因為對於未來任何新登入的管理人員都應該確實完成此項操作,以確保登入帳密的安全性。

圖6 語言選擇器。

圖6 語言選擇器。

接下來,應該了解一下它的基本操作介面。在OpManager網站預設頁面中,可透過最上方的功能選單,由左至右來執行儀表板檢視的切換、詳細目錄的分類檢視、網路分類管理、伺服器分類管理、虛擬化平台分類管理、警報檢視、地圖檢視與管理、應用程式分類管理、工作流程管理、系統配置,以及報表管理。

其中,首頁的內容檢視與儀表板檢視的切換,將成為陸續完成各項設備監管後,IT人員每天一早上班後與下班前的最重要檢視工作,因為可以讓IT人員快速一目了然管轄範圍內的設備、系統或應用程式與服務的運行狀態,是否有發生重大事件、服務停擺、效能低落的問題或徵兆。

連線認證管理

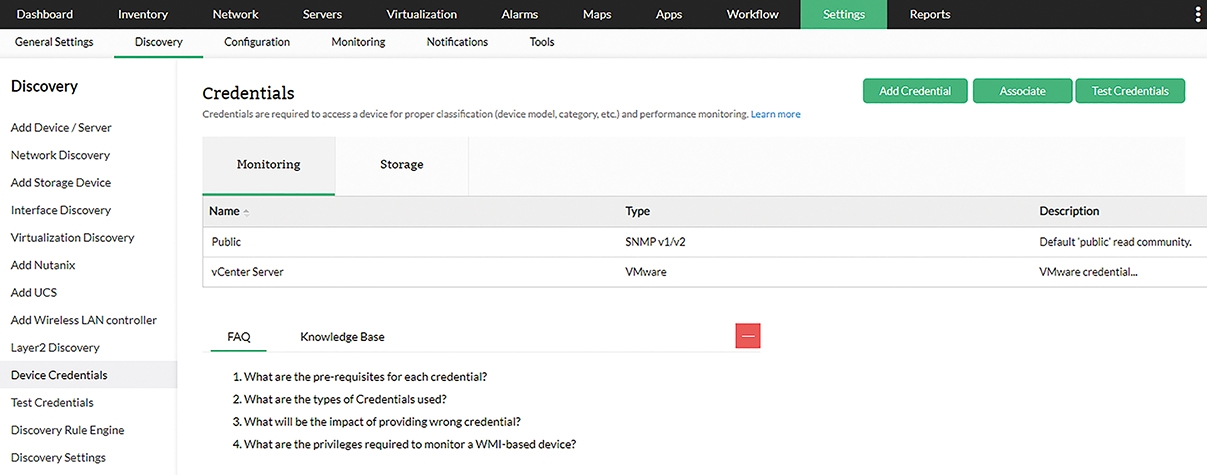

無論是納管虛擬化平台、實體主機、Windows、Linux或網路設備,都需要預先設定好認證資訊,如此才能夠讓OpManager在進行探索時直接套用。新增認證的操作方法很簡單,先點選「Settings」選單下的「Discovery」→「Device Credentials」來開啟如圖7所示的「Credentials」管理頁面。

圖7 進行認證管理。

圖7 進行認證管理。

在這個範例中,可以看到除了已有系統內建的「Public」外,還多了一個筆者自行新增的「vCenter Server」認證設定,目的就是稍後將用來探索連線vSphere架構。至於內建的「Public」,其所採用的認證類型屬於SNMP第一版與第二版的協定,可以透過它來探索許許多多支援SNMP的網路設備,例如路由器、防火牆、VPN設備、網路交換器、無線基地台等等。若要新增認證設定,則按下〔Add Credential〕按鈕。

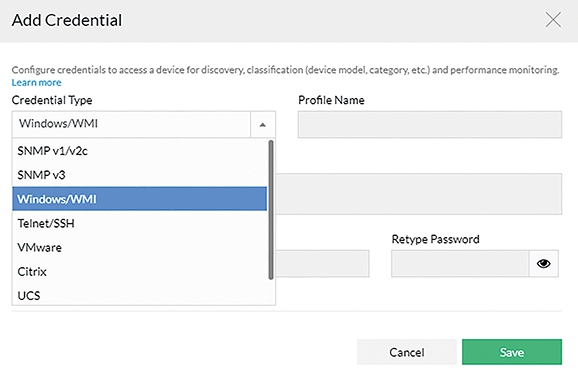

如圖8所示,在「Add Credential」頁面中可挑選所要採用的認證類型(Credential Type),目前支援Windows/WMI、SNMP v1/v2c、SNMP v3、Telnet/SSH、VMware、Citrix、UCS。接著,設定可能需要的帳號、密碼以及設定名稱,最後按下〔Save〕按鈕。

圖8 新增認證。

圖8 新增認證。

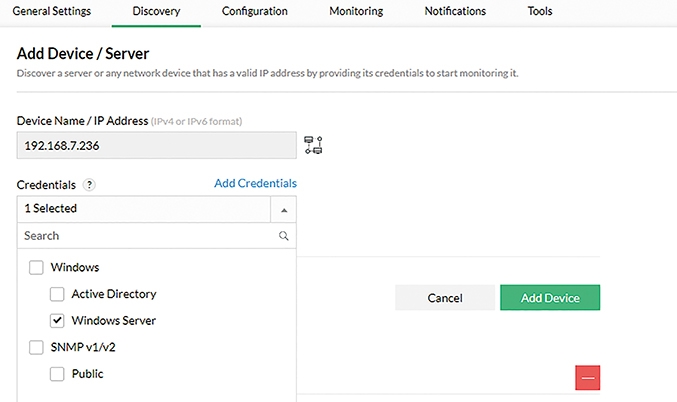

新增所需的認證設定之後,便可立即點選「Settings」選單下的「Discovery」→「Add Device/Server」,來新增所要納管的主機或設備。圖9所示的範例便是以新增一個Windows Server的主機為例,因此選擇自訂的「Windows Server」認證來連接獨立主機,如果所要連接的是網域下的成員主機或網域控制站,則可以同樣預先新增一個專門給網域使用的認證設定。

圖9 新增設備設定。

圖9 新增設備設定。

此外,針對VMware伺服器的認證設定,除了需要設定連線登入的帳號與密碼外,還能夠修改預設的連線埠口(443)並設定逾時時間,而且可以自行決定是否要在成功連線後自動探索現行的虛擬機器。

全面監視vSphere運行

只要建立好連線VMware vSphere伺服器的認證設定,就可以讓OpManager直接連線納管選定的vCenter Server,或是僅連接選定的ESXi主機。在「Virtualization」→「VMware」頁面中,按下〔Add VMware〕按鈕來新增VMware伺服器,接著僅需要選擇預先設定好的VMware認證,並輸入vCenter Server的FQDN或IP位址,以及按下〔Discover〕按鈕即可。

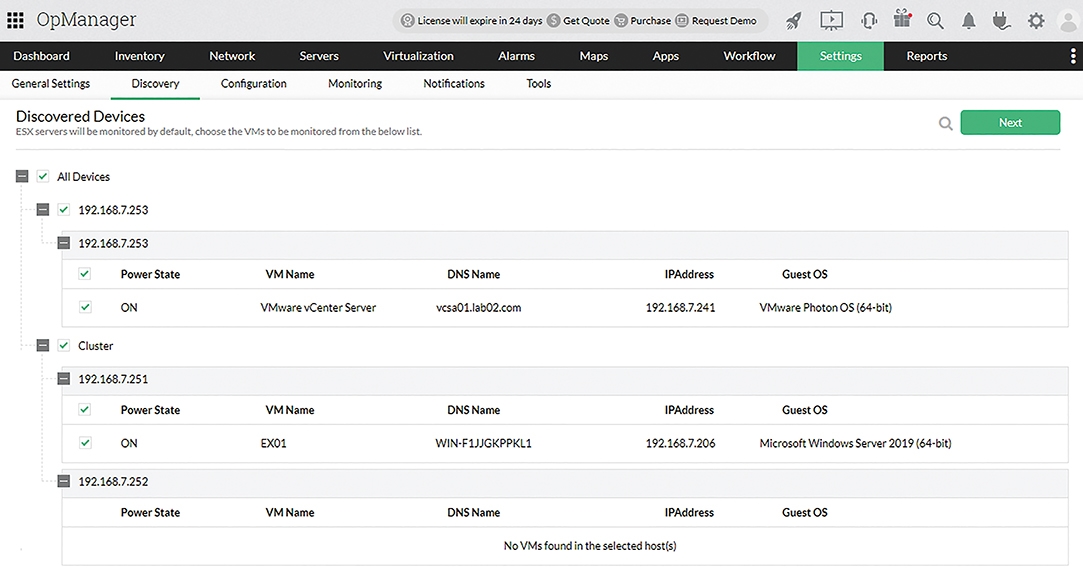

在成功連線vCenter Server後,如圖10所示,便可以在「Discovered Devices」頁面中,檢視到vSphere架構下的所有ESXi主機、叢集以及虛擬機器狀態。

圖10 成功探索vSphere主機。

圖10 成功探索vSphere主機。

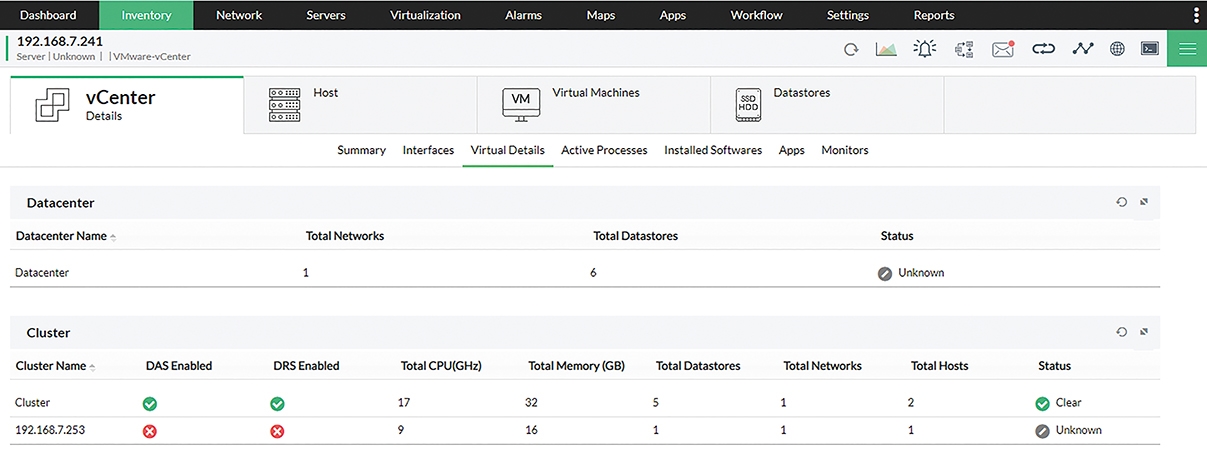

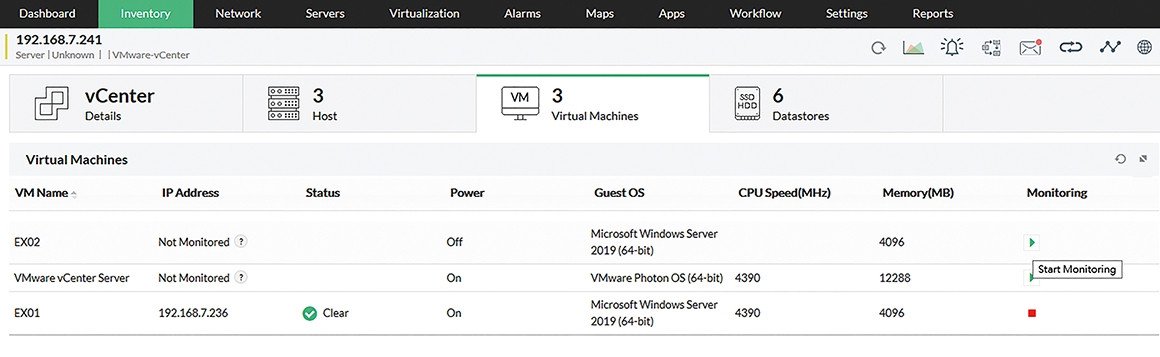

後續也可以從「Inventory」的「Devices」頁面中,檢視到所有已探索到的vCenter Server、ESXi主機以及虛擬機器清單,若點選開啟vCenter Server主機的連結,將會進入到檢視頁面,如圖11所示可以從上方的分類標籤由左至右分別檢視到vCenter、Host、Virtual Machines、Datastores,而且每一個標籤頁面中都會完整呈現相對的資訊。

圖11 檢視vCenter Server資訊。

圖11 檢視vCenter Server資訊。

其中以「vCenter」來說,從它的「Summary」子頁面中,能夠檢視到可用性的時間軸、網路回應速度、過去的警報事件、網路配置、虛擬機器總量、版本等等資訊。而在「Virtual Details」子頁面內,可以查詢到資料中心資訊、叢集的配置以及vCenter Server所在的ESXi主機資訊。

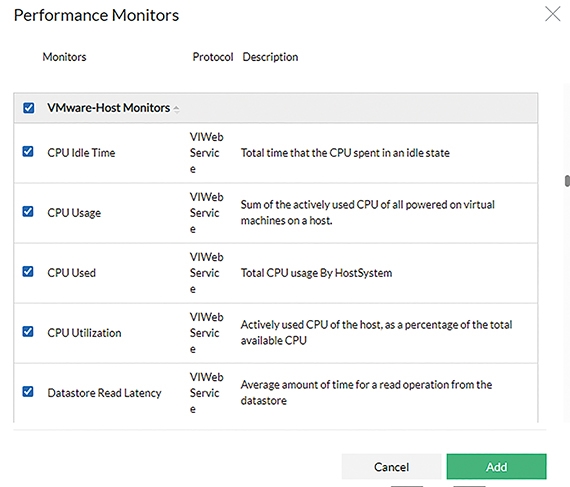

對於ESXi主機的監管,可以在「Monitors」子頁面中新增或刪除選定的效能監視設定,若是從「Actions」操作選單中點選「Performance Monitors」,便會開啟「VMware Host Monitors」清單,如圖12所示來挑選所要監視的效能物件,例如選擇監視CPU的使用率、記憶體使用率、磁碟最大的延遲時間,以隨時掌握ESXi主機的運行效能是否遇到瓶頸,或者長期有過剩的資源沒有被使用。

圖12 新增VMware主機效能監視。

圖12 新增VMware主機效能監視。

此外,也可以在「Virtual Details」子頁面中,查看與這部ESXi主機相關聯的實體網卡以及儲存區介面資訊。進一步若想要查看此主機下任何一個虛擬機器的完整運行資訊,只要在「Virtual Machines」頁面中點選所要查看的虛擬機器即可。另外,在「Datastores」頁面中還能查看所有與此主機相關聯的資料存放區名稱、可存取性、類型、容量、剩餘空間、連接的主機數量、路徑、是否受監管中,必要時還可以將任一資料存放區解除監管。

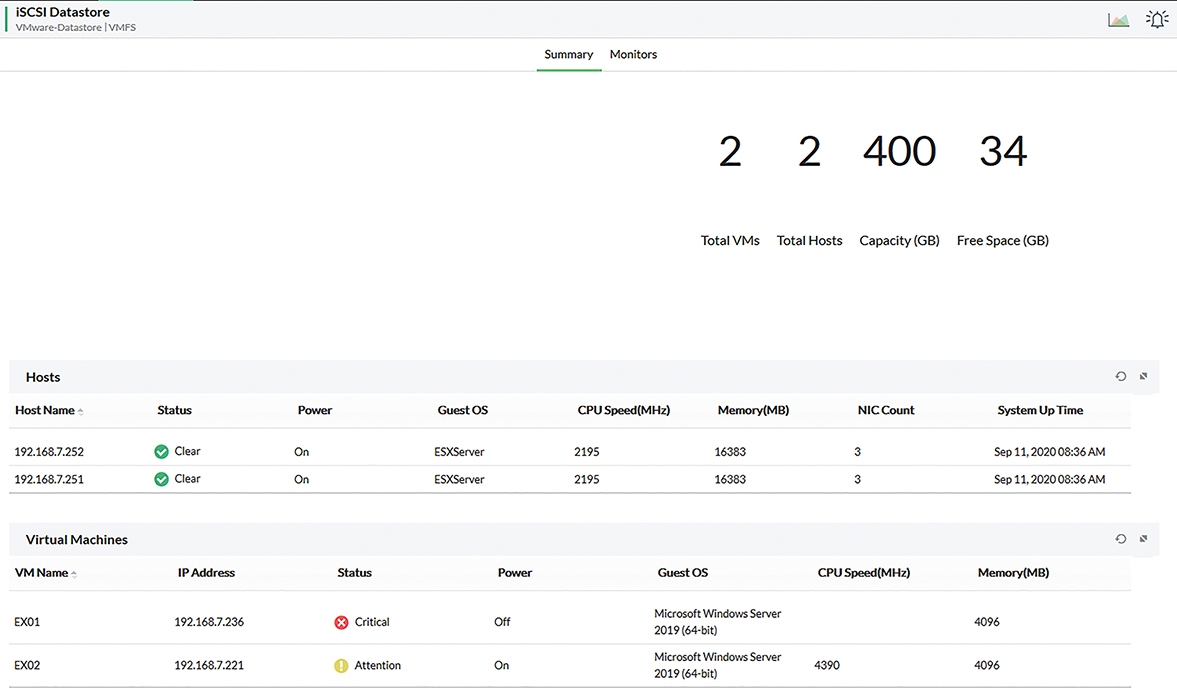

還可以點選開啟任一資料存放區,如圖13所示查看其運行摘要與設定。在運行摘要(Summary)部分,可檢視所有連線使用此資料存放區的主機、虛擬機器目前的狀態以及CPU數量、記憶體大小、網卡數量等資訊。若點選至「Monitors」,則可自訂想要監視的效能物件,例如將Datastore Free Space、Datastore Throughput Usage、Datastore Read IOPs、Datastore Write IOPs加入持續監測的重點,以確保ESXi主機連接存取資料存放區的效能沒有問題。

圖13 監視iSCSI資料存放區。

圖13 監視iSCSI資料存放區。

深入Guest OS與App監視

成功監管vSphere旗下的所有vCenter Server與ESXi主機之後,緊接著需要將所有關鍵的虛擬機器Guest OS也一併監管,甚至還要將OpManager所有支援監管的應用程式通通納入,如此才算真正完全掌握整個vSphere私有雲的基礎運行。開啟VMware的「Virtual Machines」管理頁面,就可以檢視到所有的虛擬機器清單,並且得知每一台虛擬機器的IP位址、運行狀態、電源狀態、Guest OS版本、CPU速度、記憶體大小,以及是否正在受監管中。若發現某一台虛擬機器尚未受到監管,則如圖14所示點選相對的啟動小圖示(Start Monitoring)。

圖14 顯示虛擬機器清單。

圖14 顯示虛擬機器清單。

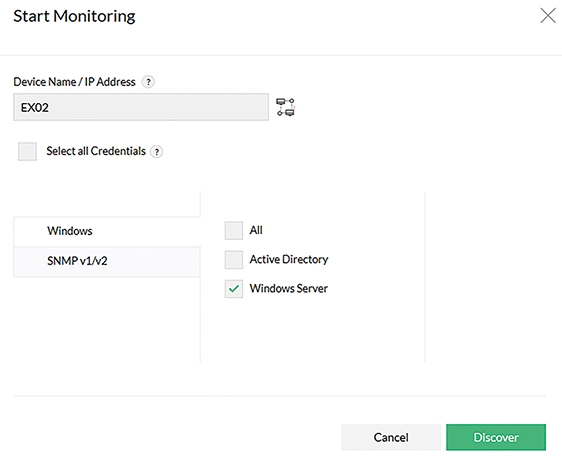

如圖15所示,隨後在「Start Monitoring」頁面之中,進一步選擇連線此Guest OS所要採用的認證設定(例如Windows Server)。然後,按一下〔Discover〕按鈕,開始進行探索與連接。

圖15 啟動虛擬機器監視。

圖15 啟動虛擬機器監視。

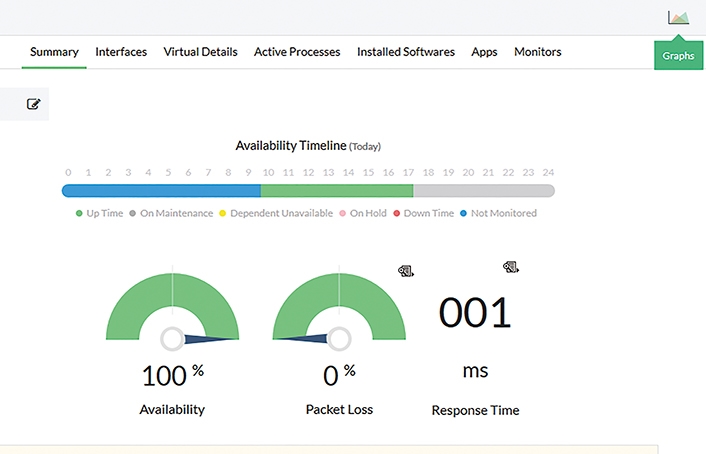

成功監管虛擬機器的Guest OS後,如圖16所示首先將查看到運行可用性的時間軸儀表板,整個頁面中若以滑鼠往左與往下拖曳,則可以進一步查看Guest OS版本資訊、IP位址、DNS名稱、監視方法、監視的間隔時間、CPU與記憶體負載,以及磁碟空間等資訊。如果想要查詢虛擬設備的完整資訊,則點選至「Virtual Details」子頁面。想查看執行中的程式,可點選至「Active Processes」子頁面。若是查看已安裝的軟體清單,則點選「Installed Softwares」子頁面。

圖16 虛擬機器運行摘要。

圖16 虛擬機器運行摘要。

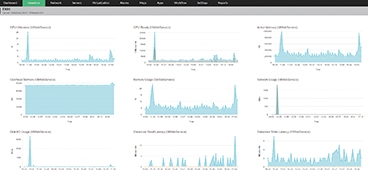

關於Guest OS運行效能的完整資訊,可以到「Summary」子頁面並點選右上方的「Graphs」小圖示,來開啟效能物件監視頁面,如圖17所示,至少包括CPU Utilization、CPU Ready、Active Memory、Overhead Memory、Memory Usage、Network Usage、Disk I/O Usage、Datastore Read Latency、Datastore Write Latency等重要數據,可根據這些數據決定虛擬機器運行的ESXi主機或儲存設備是否需要調整或升級。

圖17 檢視運行效能報告。

圖17 檢視運行效能報告。

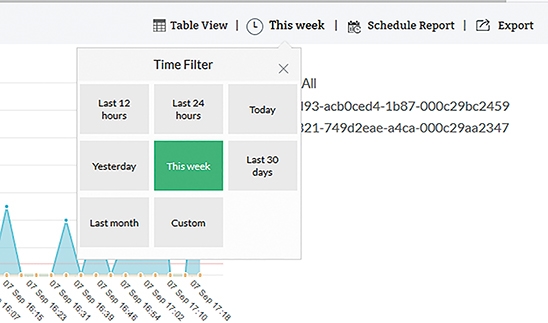

在上一個操作範例中,無論是針對哪一個效能物件,都可以點選進入來全面檢視,例如在進入後先點選「Today」再點選「Table View」,讓今日圖形與表格的數據分析同時顯示出來。圖18所示便是篩選檢視時間的設定,可挑選僅查看最新12小時、24小時內、今天、昨天、一周以來,或是一個月內的效能報告等等。

圖18 分析圖表設定。

圖18 分析圖表設定。

若想要計畫產出效能報告,點選「Schedule Report」來做設定即可,而對於查看中的效能報告也可以經由點選「Export」進行匯出。

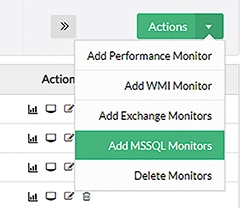

除了針對虛擬機器Guest OS的監管外,還可以進一步監管其中運行的應用程式與服務,例如企業IT環境中最常見的SQL Server、Exchange Server、Lotus Notes都可以納入OpManager的監管,只要所探索目標的作業統中已安裝這些應用程式,便能夠自動加入監管的範圍中。如圖19所示,便是在納管SQL Server後,透過它在「Monitors」子頁面中的「Actions」選單,選擇執行增加SQL運行的監視。

圖19 新增SQL Server監視。

圖19 新增SQL Server監視。

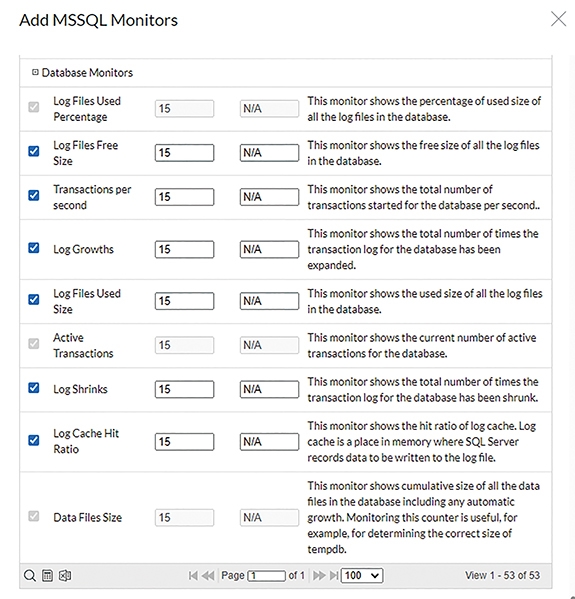

在這個頁面中,其實可以先選取想要設定監視的SQL Server執行個體(Instance),再來挑選所要監視的SQL Server服務與資料庫。前者除了包括其主要服務之外,還有SQL Server Agent、MS Search、SQL Browser。至於後者,能夠監視的運行數據可就非常多了,如圖20所示,但關鍵的重點至少就有Log Files Free Size、Log Growths、Data Files Size,這些都是讓OpManager來幫忙DBA每一天監視好重要資料庫運行的重要數據。完成上述設定後,系統便會要求複選依據監視需求所要選定的資料庫,建議唯一勾選自建的資料庫。

圖20 新增資料庫監視。

圖20 新增資料庫監視。

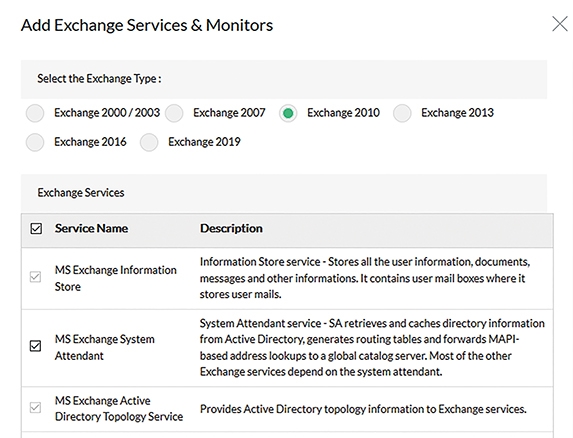

接下來,同樣在「Monitors」子頁面的「Actions」選單中,透過點選執行「Add Exchange Monitors」功能,將內網中的Exchange Server也一併納管進來。如圖21所示,在「Add Exchange Services & Monitors」頁面中,將能夠先選擇Exchange的版本,再選取所要監視的服務與執行個體,例如可以針對Information Store來監視它的I/O Log Reads/sec、I/O Log Writes/sec、I/O Database Writes/sec、Database Page Faults/sec,藉此隨時得知其運行的效能狀態。

圖21 新增Exchange服務監視。

圖21 新增Exchange服務監視。

自訂警戒閾值

無論是透過OpManager的管理網站還是行動App,皆是用來監視VMware vSphere、網路設備以及應用程式與服務的最佳工具,不過對於一些重要閾值的警報,管理人員肯定想要自行定義,以便在這些警報事件發生之時能夠第一時間介入處理,這些常見的警報需求至少包括了磁碟空間即將用盡、磁碟I/O讀寫速度太慢、CPU或記憶體負載持續接近滿載、網路流量爆量等等。

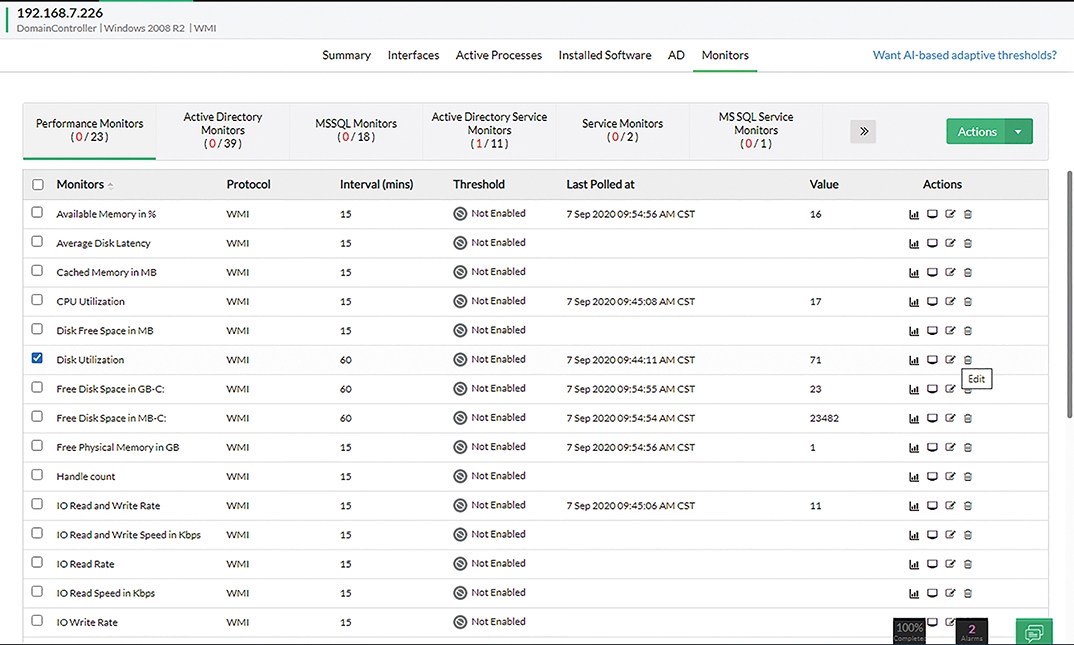

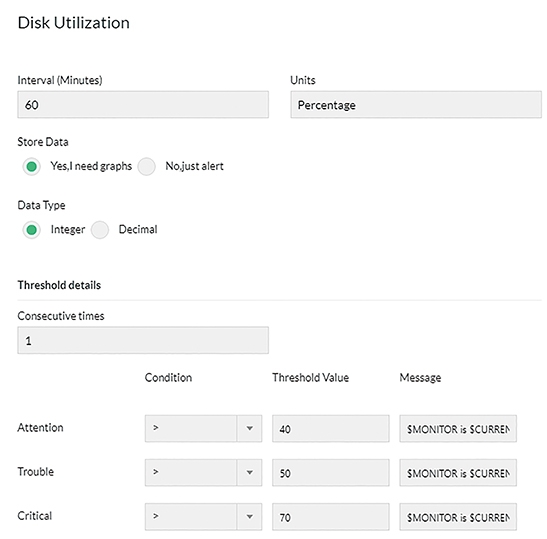

其實自訂警報的方法很簡單,在此以一台同時安裝有SQL Server的網域控制站(DC)為例,只要在「Monitors」頁面中就可以同時看到有關於效能、Active Directory、MSSQL、Active Directory服務、作業系統服務、MSSQL服務的清單,如圖22所示,只要針對選定的監視項點選「Edit」小圖示,即可設定警報閾值。如圖23所示,是針對效能監視(Performance Monitors)清單中的「Disk Utilization」進行設定。在此可以先自定義持續監視的間隔時間(分鐘),並且決定是否要儲存資料來做為後續產生相關報告使用。接下來,便可以自訂三種不同級別的閾值警報,分別是注意(Attention)、故障(Trouble)、嚴重(Critical),依序由小至大設定閾值。

圖22 網域控制站監視配置。

圖22 網域控制站監視配置。

圖23 磁碟使用率閾值設定。

圖23 磁碟使用率閾值設定。

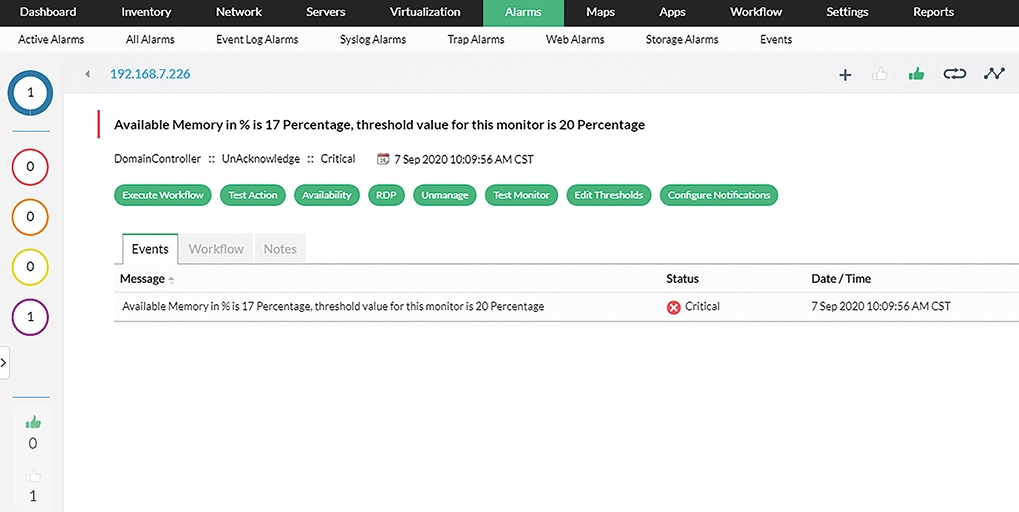

完成目標物件的警報閾值設定之後,往後只要運行過程中達到了閾值設定,管理員即可在監管目標相對的「Summary」頁面中,查看到最新警報的狀態以及最近的警報清單,並且可以從此清單中點選開啟相對的事件完整內容。如圖24所示,便是一個可用記憶體低於20%閾值所產生的警報事件,管理員可在查看到此事件後,立即透過上方的功能按鈕來解決問題,例如點選「Execute Workflow」執行預先配置好的修復任務程序,或是點選「RDP」開啟遠端桌面連線來手動介入修復操作。

圖24 可用記憶體警報事件。

圖24 可用記憶體警報事件。

警報通知管理

警報事件可由系統內建或自定義的物件閾值來產生,不管是發生哪一類的警報,只要是受OpManager監管的目標所發送的肯定都很重要。然而,在這麼多的警報事件中,不同的管理人員所特別關切的警報事件也會有所不同,對於一些可能會嚴重影響系統或應用服務正常運行的警報,也一定希望能夠立即收到通知。

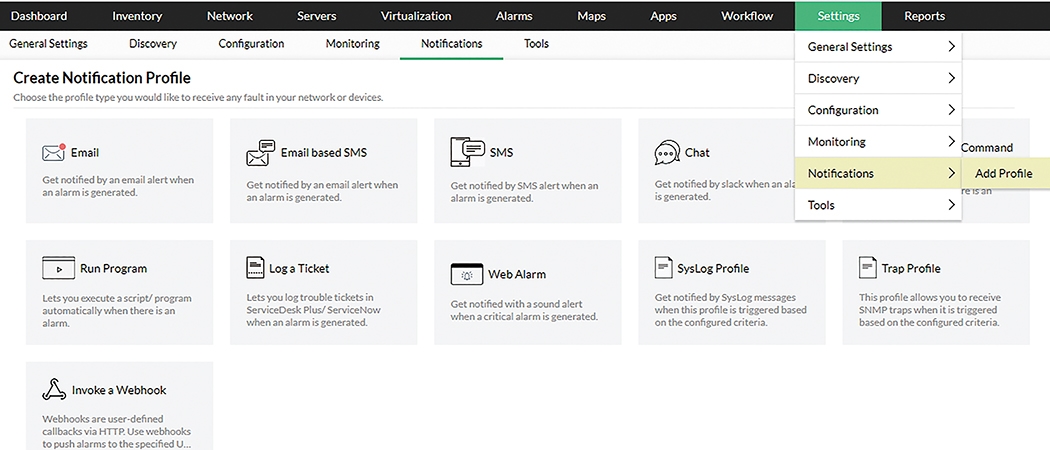

在OpManager管理網站上,如圖25所示,可以從「Settings」→「Notifications」→「Add Profile」頁面中,新增一組自定義的通知設定。在此除了有最常見的Email通知方式之外,還有Email based SMS、SMS、Chat、Run Program、Log a Ticket、Web Alarm、Syslog Profile、Trap Profile、Invoke a Webhook可以選擇,換句話說,它還能夠整合組織現行的應用系統來發送通知,例如透過Invoke a Webhook連接機制,將所產生的警報推送到選定的EIP網址。

圖25 通知管理。

圖25 通知管理。

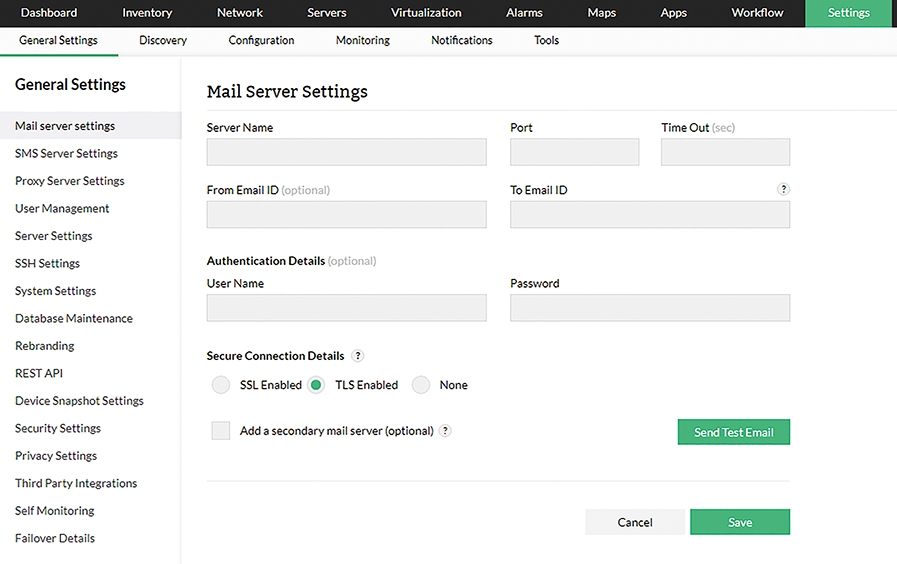

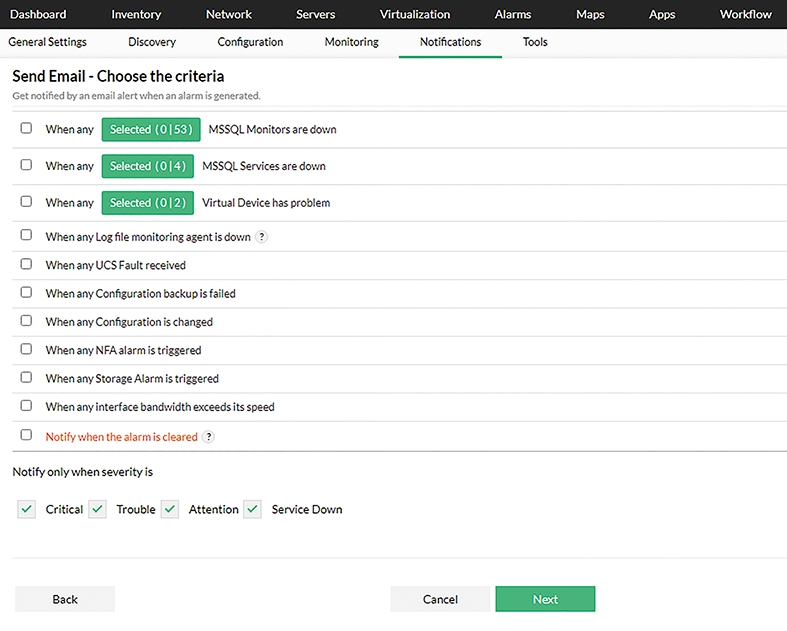

在此以新增一個Email通知設定為例做說明。當點選「Email」設定後,首先需要設定寄件者與收件者,然後設定採用的郵件格式以及主旨與內文所要使用的變數。接著,系統會提示必須進一步設定Mail Server的連線資訊。如圖26所示,在「Mail Server Settings」頁面中,除了可以設定Mail Server的名稱、埠口、寄件者與收件者、帳號與密碼以及安全連線方式外,還可以決定是否要新增第二台的Mail Server連線設定。完成設定後點選〔Send Test Email〕,測試是否能夠成功發信。確認無誤後,按下〔Save〕完成設定。緊接著,在「Send Email - Choose the criteria」頁面中,如圖27所示設定發送Email警報通知的條件,例如勾選當發任何SQL Server服務停擺時,或是發生選定的警報級別時立即發送通知。設定好了之後,按下〔Next〕按鈕。

圖26 Mail Server連線設定。

圖26 Mail Server連線設定。

圖27 通知條件設定。

圖27 通知條件設定。

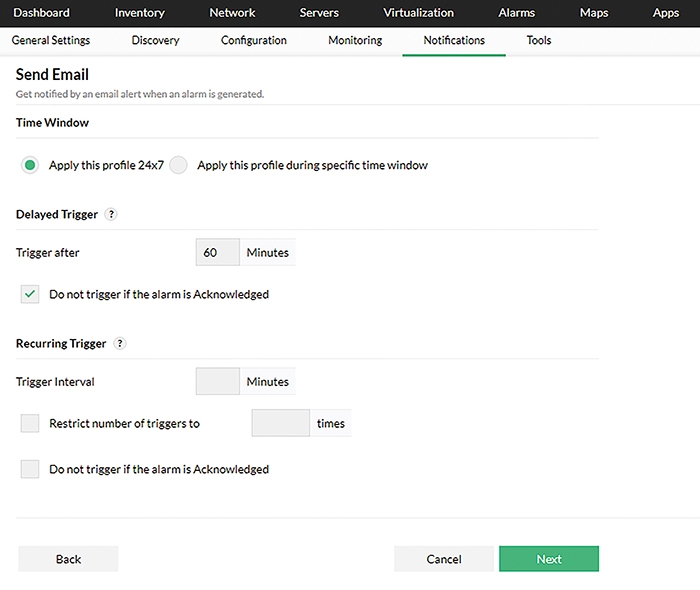

隨後,在「Send Email - Associate Notification Profile」頁面中選定想要關聯的監管設備,再按下〔Next〕按鈕。如圖28所示,切換至「Send Email」頁面後,可以進一步設定通知設定要套用在7×24小時中,還是僅套用在選定的期間內。接著,決定延遲觸發的時間(分鐘)以及重複觸發的間隔時間(分鐘)。最後,為這個新的警報通知設定一個識別名稱。按下〔Next〕按鈕後,按下〔Save〕按鈕。

圖28 設定通知期間。

圖28 設定通知期間。

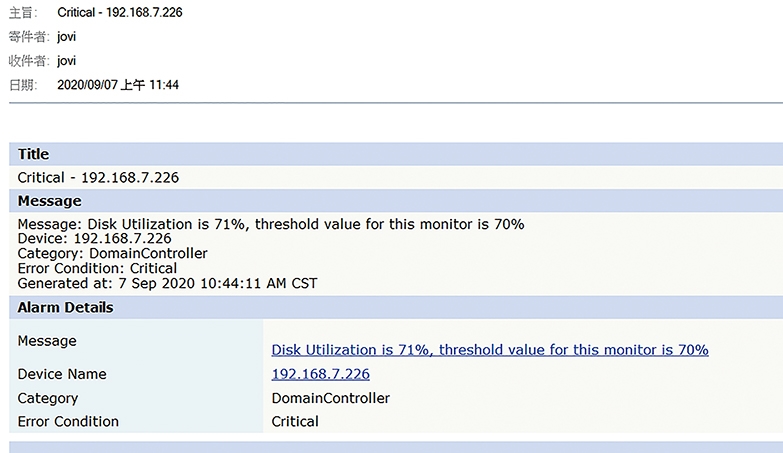

圖29所示便是收到一則來自OpManager的警報通知Email範例,內容中描述了網域控制站(DC)的磁碟使用率已超過了自定義的閾值,可透過超連結來開啟網站的相對頁面。

圖29 重大事件通知範例。

圖29 重大事件通知範例。

善用自動化任務(Workflow)功能

Workflow是OpManager一項很重要的功能,讓管理員能夠針對監管的設備系統、應用服務預先設計好各種自動化執行任務,也就是把原本複雜的檢查程序與解決程序寫成一個簡單的Workflow,以便因應在維運過程中對於各種可能遭遇的情境,能夠快速透過執行一鍵功能來立即解決問題。

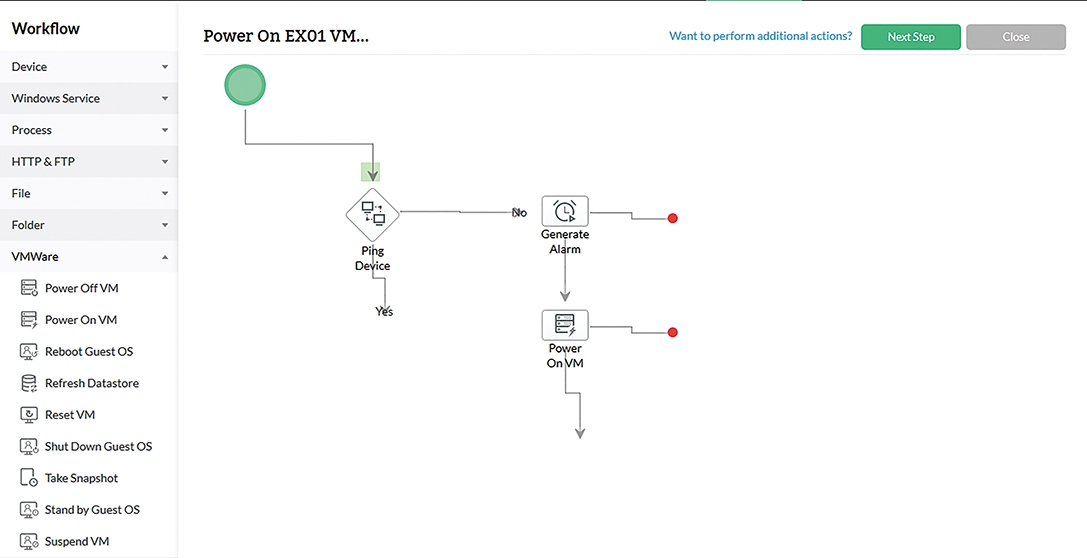

接著,就來示範一下Workflow的簡單設計與使用。首先,從「Workflow」的功能頁面中點選「New Workflow」,來開啟Workflow的設計頁面。這裡可以從左邊的分類選單中挑選所要使用的元件,然後將它拖曳到設計的區域之中即可。如圖30所示,範例中置放了一個「Ping Device」的元件,以及一個「Generate Alarm」與一個「Power On VM」,並完成任務執行流程的設定。

圖30 新增Workflow設計。

圖30 新增Workflow設計。

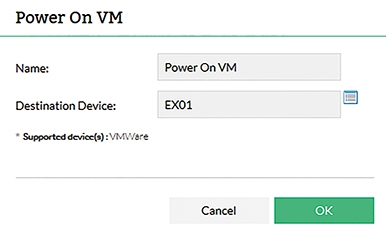

接下來,先開啟「Ping Device」元件屬性的頁面來選定目標設備,再開啟「Generate Alarm」元件屬性頁面,設定當發現網路Ping回應失敗時所要產生的警報事件來源、級別、訊息內容等資訊。接著,開啟「Power On VM」屬性頁面,如圖31所示選定產生警報事件後所要啟動的虛擬機器。

圖31 Power On VM屬性設定。

圖31 Power On VM屬性設定。

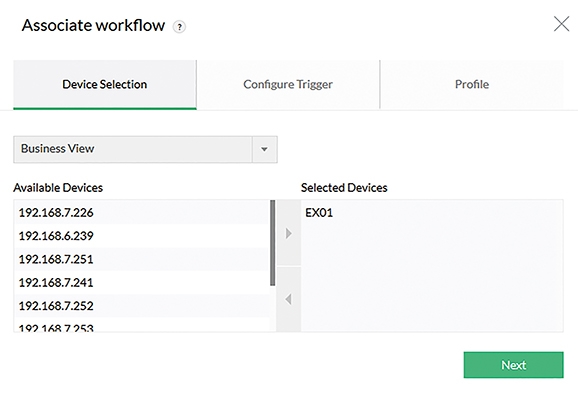

在完成各元件屬性與任務執行流程的配置後,可以到下一步的「Associate workflow」頁面中,如圖32所示,依序完成關聯的設備選定以及觸發的配置。完成所有設定之後,按下〔Save〕按鈕。

圖32 選擇關聯裝置。

圖32 選擇關聯裝置。

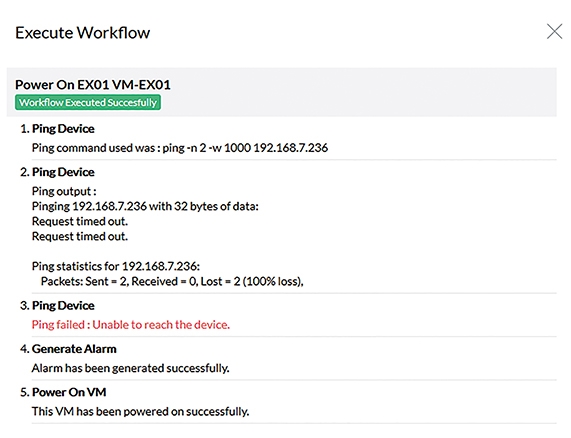

回到「All Workflows」頁面中,便可以查看到剛剛所建立的Workflow,可以在選定後點選「Execute Workflow」小圖示來測試執行結果。在如圖33所示的範例中,已預先將目標的虛擬機器關機,然後再執行所設計的Workflow,便可發現系統在診斷無法成功Ping到目標虛擬機器後,除了立即產生警報事件外,還會立即將此虛擬機器啟動,而之所以能夠執行啟動任務,則全仰賴OpManager去呼叫vSphere API來完成。

圖33 執行Workflow。

圖33 執行Workflow。

成功測試了自建的Workflow之後,往後維運過程中只要發生了虛擬機器的相關警報事件(例如Device Down),就可以在檢視事件的過程中,如圖34所示按下〔Execute Workflow〕按鈕來執行選定的Workflow,讓許多原本需要複雜手動執行流程的操作完全簡化,迅速解決問題。

圖34 檢視虛擬機器警報事件。

圖34 檢視虛擬機器警報事件。

整合Active Directory用戶驗證管理

由於現在大多數的企業網路都有部署Active Directory網域架構,以及集中管理組織帳號與資源權限的配置,因此如果能夠讓OpManager管理人員直接以網域帳號來直接登入,那麼將可以更加簡化IT維運管理的複雜度。

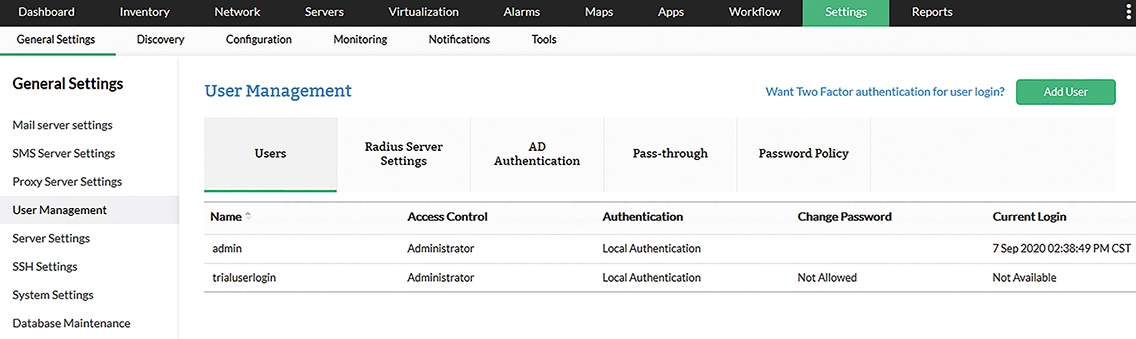

想要管理OpManager 網站的帳號,只要開啟「Settings」→「User Management」頁面,即可如圖35所示透過按下〔Add User〕按鈕來新增其他管理員帳號,而在新增設定的頁面中,除了可輸入新管理人員的帳號、密碼、電話、手機號碼、Email地址外,還會發現其用戶的類型是屬於「Local Authentication」並且無法修改。

圖35 用戶管理。

圖35 用戶管理。

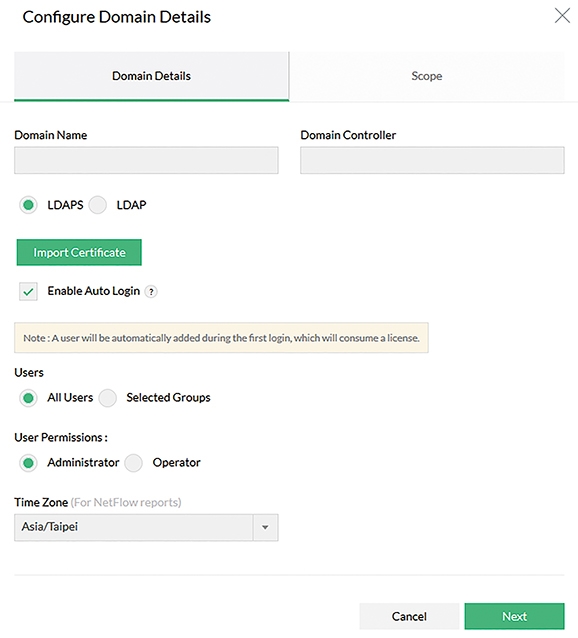

如果要讓選定的Active Directory網域帳號也能夠登入OpManager,就必須先切換到「AD Authentication」子頁面,然後點選「Add Domain」來完成網域控制站(DC)的連線設定。如圖36所示,在所開啟的「Configure Domain Details」→「Domain Details」子頁面中,分別有網站網域名稱、網域控制站位址、連線協定的選擇、用戶範圍的設定、用戶管理權限的選擇以及時區設定。設定完畢,按下〔Next〕按鈕。至於在「Scope」頁面中,可決定要讓Active Directory能夠管理所有監管的設備,還是僅選定的Business View。

圖36 設定Active Directory連線資訊。

圖36 設定Active Directory連線資訊。

完成了Active Directory連接設定後,被選定的網域群組成員就可以直接登入OpManager網站。如圖37所示,在登入後之網站右上方的人員資訊中,點選後就可以查看到目前的人員資訊,按下〔Sign Out〕按鈕則可以進行登出。

圖37 成功地以AD帳戶登入。

圖37 成功地以AD帳戶登入。

針對一些講究資訊安全管理的組織而言,可能早已部署集中驗證用戶身分的安全機制,例如有一台專責的One-time Password(OTP)伺服器,讓所有支援Radius Server的設備(例如Wireless AP、Firewall)可以連線驗證。

想要在OpManager管理中也採用這種安全機制來驗證IT人員帳密,只要在「Settings」→「User Management」頁面中完成「Radius Server Settings」的連線配置即可。

配置IT Pro管轄範圍(Business Views)

在OpManager管理中,若要讓不同的管理人員依照權限分配方式賦予各自的管轄範圍,必須先建立針對不同管理人員屬性的Business View,然後再到人員權限配置中賦予所屬的Scope設定。

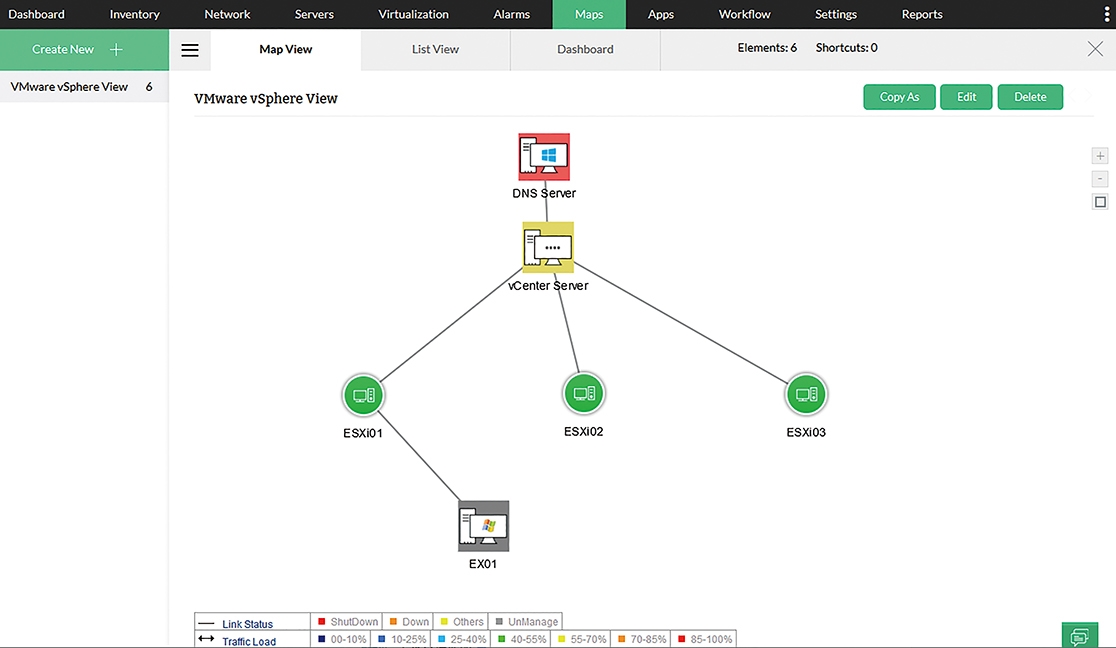

建立Business View的方法很簡單,只要在「Maps」頁面中點選「Create New」。如圖38所示,已建立一個名為「VMware vSphere View」的Business View,只要把所有相關聯的設備拖曳至設計頁面中,並且設定好它們之間的連線關係即可。

圖38 建立新Business View。

圖38 建立新Business View。

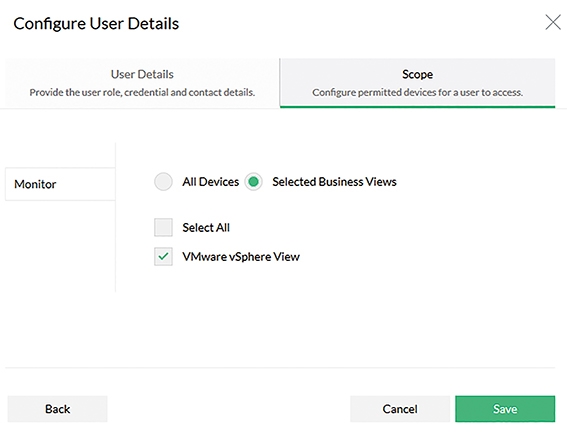

在陸續完成建立Business View之後,便可以回到「Settings」→「User Management」頁面中開啟所要設定的管理人員帳號,然後切換到「Scope」頁面中,即可選定此人員管理範圍內的Business View,如圖39所示。

圖39 IT用戶管轄範圍設定。

圖39 IT用戶管轄範圍設定。

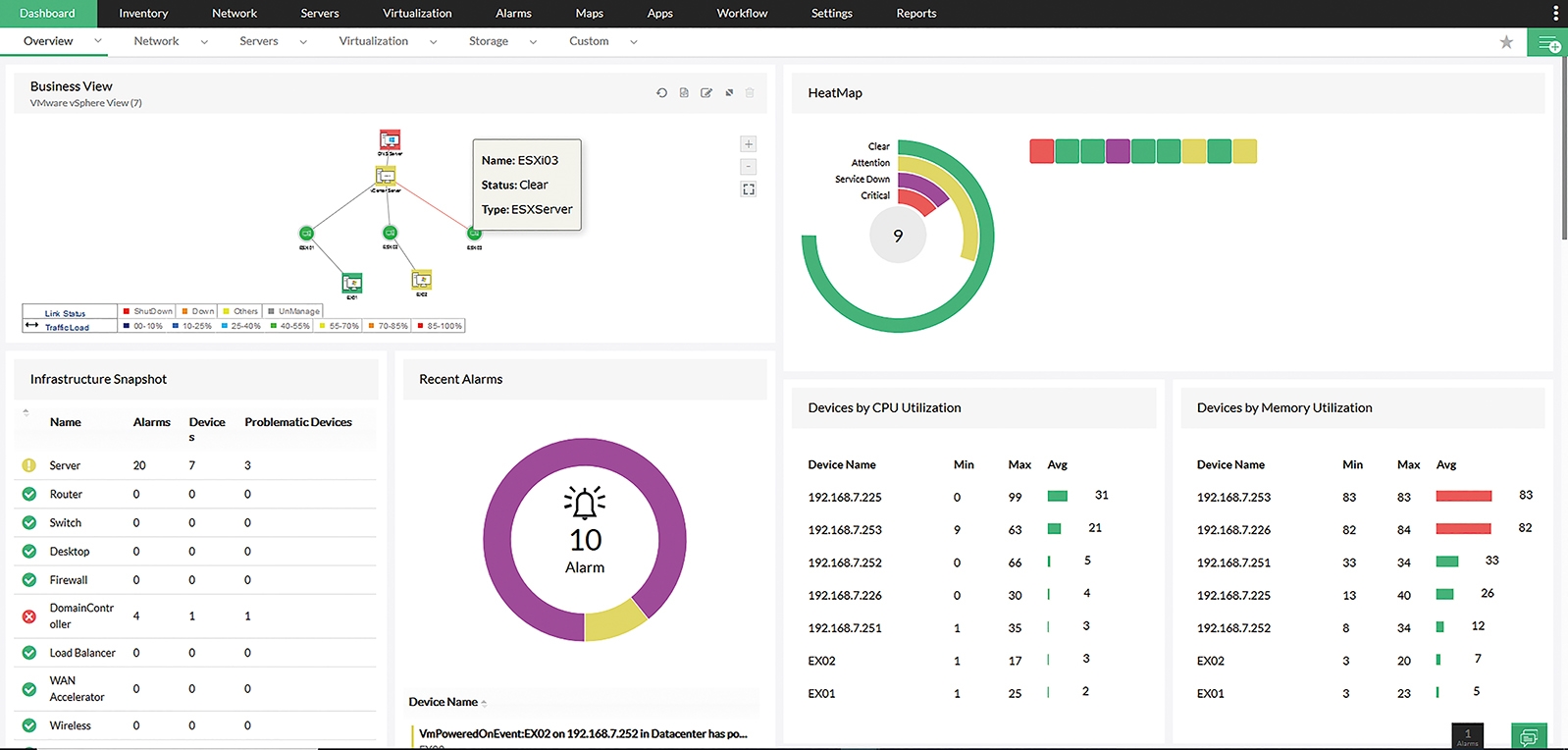

一旦配置好管理人員各自所屬的Business View之後,在他們登入後,便可以從系統預設的儀表板首頁中,如圖40所示檢視到專屬的Business View,並且可以很直覺化地從檢視中的設備顏色來得知設備運行的基本狀態。若進一步點選設備圖示,則可以開啟該設備的完整狀態資訊檢視頁面。

圖40 Operations網站儀表板。

圖40 Operations網站儀表板。

結語

可能有人會拿VMware vRealize Operations來與本文所介紹的ManageEngine OpManager進行比較,其實如果有閱讀過筆者所撰寫的vRealize Operations專文,應該都知道它主要監視的重點是聚焦在整個vSphere架構的運行,包括了運行於Guest OS中的所有支援應用程式。至於OpManager,則是擴大至對於整個組織私有雲架構的完全監視,也就是包括了一切實體網路設備(Router、Switch、Firewall、Wireless)、儲存設備、實體伺服器、網路印表機,甚至於可加入監視所有主流的虛擬化平台,其中包括本文所介紹過的最新VMware vSphere 7.0以及Microsoft Hyper-V、Xen、Nutanix。換句話說,一套OpManager幾乎就能滿足不同專長領域的IT Pro,讓不同管轄權責的系統工程師、網路工程師、硬體設備工程師同時上線使用。

<本文作者:顧武雄, Microsoft MVP 2004-2016、MCITP與MCTS認證專家、台灣微軟Technet、TechDays、Webcast、MVA特約資深顧問講師、VMware vExpert 2016-217、IBM Unified Communications/Notes/Domino/Connections Certified。>