日前提出最新動態資料保護(Dynamic Data Protection)技術的Forcepoint,現階段已整合資料外洩防護(DLP)方案,加強數位資產風險控管能力,緊接著將擴展到次世代防火牆,讓對外溝通管道可藉由人、行為、檔案內容相關的資料予以串接,全面地建立自動化的防禦措施來降低風險。

動態資料保護整合DLP的運行模式,Forcepoint北亞區技術總監莊添發說明,主要是偵查使用者執行資料傳輸的行為是否具潛在風險。例如複製已被加密保護的檔案,即屬於高風險值的行為模式之一,DLP代理程式可先把該名使用者的行為資訊遞送到UEBA分析平台,經運算後評判產出風險分數,再把數據餵回DLP系統,以便依據風險分數歸類等級,施予不同的保護措施。例如若為低風險等級,只須觸發執行監控持續觀察;一旦被歸類為高風險行為,不論是可能遭到外部攻擊滲透,抑或是有心人士的惡意行為,皆可藉此即時識別並予以阻斷。

DLP整合UEBA提升惡意行為覺察力

就以往建置DLP解決方案的需求來看,主要是為了防範無心外流與有意竊取資料的內部人員,或已被竊資程式滲透潛伏的電腦所造成的資料外洩事件,部署場景以辦公室環境為主。近年資安事件發生頻繁,為了協助調查與鑑識,在端點環境又出現EDR(端點偵測與回應)工具協助提升效率,蒐集除了檔案內容以外,在系統環境中所發生的行為特徵,例如執行程序、註冊機碼、系統程式異動等行為,藉此找到入侵軌跡以便有效修補被利用的漏洞。

|

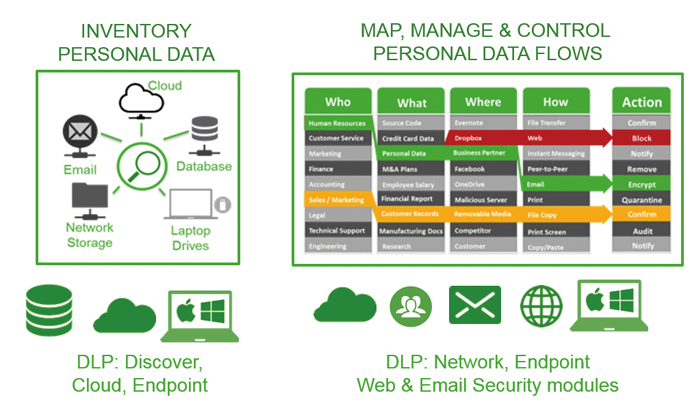

| ▲Forcepoint提出動態資料保護技術,為資料外洩防護彙整與分析風險指數,進而觸發合適的控管措施。(資料來源:Forcepoint) |

莊添發指出,「傳統的DLP是監看資料流向,在機敏資料被傳遞的當下執行偵測與阻擋,隨著資料竊取手法變得多元化,如今的進階式DLP已開始整合UEBA,從被動偵測轉化為主動防範員工有意或無意的操作錯誤,以及被滲透入侵成功後發生機敏資料外洩的風險。」

他進一步說明,傳統IT環境中行為模式的正常或異常相當易於區分,可直接利用白名單機制來限制應用程式執行,搭配DLP檢查傳輸中的檔案內容、防範機敏資料外流,即足以有所成效。以Forcepoint的DLP為例,已知的正常行為可直接定義為Allow,事先定義的偵測措施則可產生相關的日誌檔,以便做為因應內稽內控或提供資安人員調查依據,例如當收到人資部門通知擁有高權限的員工準備離職,便可據以進行人力追蹤來確認沒有發生偏離正常模式的行為。

問題是,雖然傳統DLP具備內容感知技術,可判斷應用場景中傳遞的檔案機敏性,一旦偵測發現傳輸機密即可觸發告警並予以阻斷,然而多數資安人員未必具備事件調查能力,難以釐清該行為背後的意圖,亦無從判斷究竟是不是被攻擊者遠端控制操作所產生的惡意行為,在人力判斷效益不彰的狀況下自然也就難以達到即時回應。

統合資料來源與大數據分析

欲精準地回應不同應用行為樣態,藉由工具提供的自動化調整控管政策,可降低人力介入執行調查的負擔。莊添發觀察,傳統資安防禦的演進,主要偏重於以威脅為核心,設計防毒軟體、防火牆、網頁安全閘道器等技術,卻忽略了資料本身的重要性。隨著攻擊手法持續演進,防禦思維也開始轉變,朝向以資料為核心發展,例如次世代防火牆、郵件安全、CASB(雲端存取安全代理)等方案,也開始增添機敏資料的保護措施。

對Forcepoint而言,以人為中心的風險適應性是近年來努力發展方向,也就是Forcepoint所提出的Human Point System(HPS)平台,不論是郵件、網頁、終端電腦執行檔案等活動行為,抑或是透過DLP進行存取檔案的內容檢查記錄,統合各種不同環節產生的日誌資料,並加以分析後,可計算出高度風險的行為模式,此時除了技術人力介入調查以外,亦可依據風險優先等級,觸發Forcepoint最新提出的動態資料保護技術,自動調整防護(Risk-Adaptive)立即處置。

「動態資料保護技術是由DLP與UEBA整合後所實現的自動化機制。」莊添發強調。完整的UEBA必須具備的元件,包括行為資料的蒐集與偵測、檔案內容檢查、大數據整合分析平台等,在Forecpoint方案則對應為由FIT(Forcepoint Insider Threat)端點代理程式負責執行蒐集與偵測,同時也是DLP內容檢查技術範疇,至於整合分析,即是以Forecpoint UEBA解決方案提供實作。

依據風險等級調適回應處置

|

| ▲ Forcepoint北亞區技術總監莊添發強調企業資安風險控管方式,應轉向以人為中心,利用動態資料保護協助,依據風險優先等級及早處置。 |

Forcepoint UEBA主要使用Apache NiFi框架處理結構化與非結構化資料來源,其中非結構化資料,除了傳統SIEM蒐集的端點、網路等IT基礎架構中的日誌,甚至可包含電子郵件、語音、即時通訊軟體等格式,抑或是實體的門禁系統、出缺勤等資料,餵入分析引擎運算,產生以人為中心的風險數值。

UEBA採用自然語言處理(NLP)、內容分類、統計學等多種方式運算正常行為準則。以離群值(Outlier)為例,傳統的統計學較多是基於單一行為的臨界值來判斷,動態資料保護的機制則是較偏重於存取情境,一旦運算結果發現為離群值,風險數值勢必最高。

經過運算分析結果的數據再餵入DLP引擎,依據高、中、低風險等級分類,建立動態資料保護機制。通常多數使用者歸屬於低風險族群,控管政策僅為監看,藉以進行風險評分與建立日常行為基準線。

隨著使用者的風險指數提升,控管政策也隨之調整變更,例如當低度風險族群的用戶開始複製機敏資料到USB隨身碟,可設定自動觸發檔案加密機制予以保護。

持續監看後若發現行為開始出現變化,例如原本複製機敏檔案的頻率約每週兩次,卻突然在同一天內發生大量複製的動作,此時風險等級將立即被提高到中度風險族群,並蒐集更多行為資料,甚至觸發錄影功能記錄。

萬一持續監看發現的異常行為是上傳檔案到外部雲端空間,則立即被列為高度風險等級,隔絕所有連線行為。