個資法實施後,不論企業是否採取積極因應措施,經過近年內各界關注、探討此議題下,已著實建立對法規遵循的基本認知。

力悅資訊業務經理彭國達指出,其實與國內工商企業有關的資安規範並不少,但實際上有強制性與約束力的並不多,只有金融銀行管理條例,會直接就罰款;另一個即是個資法。其他的狀況例如除非跟國際企業有業務往來,才有導入ISO 27001的需求。即便如此,各式條文中並沒有提及需施以手動或自動控管,只要符合條例規範措施即可。「以致於針對管理特權帳戶的作法,目前有高達九成的企業(包含金融業)仍沿用密碼信封方式。」彭國達觀察。

所謂密碼信封方式,就是將Root等最高權限管理者的密碼拆成前段與後段,交給不同單位保管。使用時再各自拆封後彼此以電話告知密碼,才能登入系統。「此作法早在十年前的銀行業,為了符合法規定義雙重控管(Dual control),必須由不同人分持與核准而開始出現。」力悅資訊資深技術顧問陳柏榮說明。可是會面臨的問題是:製作信封的人知道完整的密碼;其次,透過電話告知密碼有時會誤報;拆完信封後還必須封存,如果有上百個系統需封存,就會使得信封程序變得相當複雜。

於是十年前,力悅資訊為了協助銀行業客戶以自動化系統取代人工作業,開始引進CyberArk特權帳戶管理(Privileged Identity Management,PIM),納管設備上所有高權限的密碼,以簡化製作信封所需耗費的人力,並協助設計程式達到先拆解密碼再製作信封,避免接觸完整密碼。「沒想到近期訪談客戶發現,仍舊有銀行業、企業端沿用人工作業,主因大多是工作模式已寫入ISO流程中。要改變,必須先從流程著手。」陳柏榮說。

為法規遵循而出現特權帳戶管理機制

CyberArk之所以研發特權帳戶管理機制,早年是為了協助企業因應PCI、沙賓法案(SOX)、ISO 17799(現為ISO 27001)等法規,減少拆解信封的人數。彭國達指出,當年市場上針對特權帳戶管理的產品並不多,CyberArk常被誤認為是身分驗證(Identity and Access Management,IAM/IDM),實際上卻是不同做法。

|

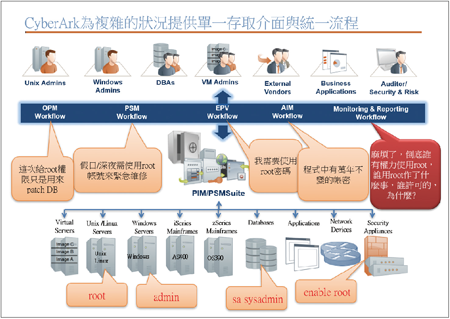

| ▲特權帳戶統一收納至PIM系統,再對應到人與設備,同時以側錄(Session)監看即時發出告警。(資料來源:力悅資訊) |

欲確認用戶端身分,可透過行之有年的PKI、RSA等Token式解決方案。若進一步結合特權帳戶管理,則是接著將「人」對應到可存取的設備或系統,即使具有權限,亦需建立授權與核准程序,這方面是法規較著重之處。後續產出的合規性報表,即可反映出取得特權帳戶的時間、核准人等相關資訊,以確認每次動用特權帳戶的目的。

陳柏榮進一步提到,過去要拆解信封,得經過申請與核准程序,也就是在信封上必須註記才得以拆解,之後跟另一位掌管信封者結合;此流程進入電子化後,變成信封內的密碼即存在系統中,只要請掌管者於系統中核准,即可取得密碼。然而不管是要進入機房,或是透過遠端方式來執行工作,同樣具潛在風險,才逐漸衍生取得密碼後所有執行的動作亦需掌握,而出現側錄(Privileged Session Management,PSM)機制。

調整工作流程 善用電子化系統輔助

事實上,所有設備、系統環境都存在有特權帳號,只要是資訊設備與系統的特權帳戶,都需要有控管措施。只是如此一來範疇就相當廣泛,幾乎遍及整個IT基礎架構。因此規畫顯得相當重要,需先行調查企業內所有系統狀態,再進行階段式導入。

「當然首先必須要有清楚的政策定義,並且針對流程中可能的狀況明確指示作法。」

彭國達認為,過去紙本的作法大多因陋就簡,遇到緊急狀況時可能允許以事後補單方式因應,一旦進入電子化系統,各個工作流程皆受到定義的限制,需具備清楚的政策才得以讓執行順暢。其次是最繁瑣的步驟,也就是盤點管理標的。掌握特權帳戶所在位置,對於協助的控管工具而言始終是個挑戰,目前尚未出現簡易週延的作法,包含IAM/IDM等皆然。

「這已經不是自動化的議題,而是執行政策該如何定義,可惜多數企業認知不足,反而是特權帳戶管理範疇的CyberArk可引導協助。」彭國達表示。原本力悅資訊為了解決客戶問題,而代理CyberArk產品,只有配置技術支援工程師,之後在客戶端的經驗中發現,多數企業根本不清楚流程中的細節,以及電子化系統可提供的協助,才開始增加由經驗豐富的顧問協助。

基於PIM領域發展的CyberArk,之後又發展出監看特權者執行行為的PSM,以及跟第三方系統整合的能力,才得以在第一時間發現並阻止違法動作的執行。「其實從安全性角度來看,所有罪惡的根源就是Root帳號,企業往往投入大量資源建置安全防護機制,像是防毒、資料外洩防禦、IDP/IPS,乃至於現代盛行的抗APT方案,可是最簡單、最基本的密碼,卻經常被忽略。」彭國達感嘆地說。

儘管控管流程可能會干擾員工工作,基於安全考量下,勢必要有所取捨。而解決方案供應商的角色,就是設法找到安全性與方便性的平衡點,在可接受的不方便下,有效降低資安風險。