自從進階持續性滲透(Advanced Persistent Threat,APT)攻擊成為主流手法,駭客只要在社群媒體等公開平台掌握到特定人士的郵件位址,即可發動社交工程郵件,引誘點選惡意連結或附加檔案,來建立灘頭堡。

接著在潛伏期間竊取高權限者帳密,便能迴避聯合防禦的資安偵測措施,以合法方式存取企業內部重要資產,同時利用身分認證服務派送勒索軟體到端點環境,最大化攻擊獲利。

從近年來的銀行、半導體乃至關鍵基礎設施產業接連發生惡意程式滲透感染事故來看,足以顯見一旦被攻擊者鎖定發動APT,即便已投資建置多層式架構嚴密的防守,仍未必可保萬全。企業意識到資安不可能達到滴水不漏的事實之後,開始積極事先制定緊急事故應變計畫,希望藉此讓損害降到最低。 問題是本土多數企業的資安相關工作,主要執行者為IT人員,往往缺乏完整領域知識與深度資安技能,通常得仰賴外部資安事件應變(Incident Response,IR)服務團隊或資安維運中心(SOC)協助處理,才能盡速恢復正常運行並且持續改善企業或組織的資安體質。

SOAR興起著眼於資安事件回應

針對台灣企業與組織資安環境的問題,Palo Alto Networks資安顧問曾國偉觀察,首要是員工普遍欠缺資安相關知識;其次是專業人才不足,資安工作通常由IT部門的網管或系統人員兼任;即便是中大型企業或組織,在法令規範、董事會要求之下已設立專責單位負責資安工作,仍無法避免遭遇到每天產生的事件告警數量遠遠超過人力可處理的範圍。

攻擊者早就已經採用自動化工具發動滲透活動,企業端的防守已無法停留在傳統人工方式抵擋防禦,必須善用工具建立自動化的力量協助,先行處理重複無效率的工作,這也正是近年來市場上興起的資安協調、自動化與回應(Security Orchestration, Automation and Response,SOAR)方案的核心價值。

「SOAR是Gartner於2017年新定義的市場類型,可補強資安事件管理平台(SIEM)的不足之處,以增添因應現代化攻擊化的能力。」曾國偉說,有能力投資建置SIEM平台以蒐集大量日誌運行關聯式分析的本土企業或組織,勢必IT規模夠大才得以解讀、回應以發揮效益。少數IT規模夠大的企業,部署SIEM的同時也有自組SOC團隊;九成以上的中小企業則是委由外部SOC服務供應商執行防護。新興的SOAR方案,則是為了解決SOC團隊遭遇到的問題。

標準化程序定義Playbook自動執行

國際市調機構Ponemon Institute於去年(2019)公開發布的改善資安維運中心效率全球調查報告,訪問設有SOC的團隊或IT人員,最終回收554份有效樣本,統計發現SOC執行任務遭遇到的挑戰與障礙,65%受訪者回答是IT基礎架構的可視性不足,導致53%認為無法精準地追蹤入侵指標(IoC)執行威脅獵捕,在成效不彰的壓力下,竟有65%受訪者考慮轉換跑道或離職。

事實上,基於SIEM蒐集大數據並且運行分析後,仍須依賴專業人力介入判斷,多數會參考美國國家標準技術研究所(NIST)或SANS國際組織設計的事件回應框架,來定義工作流程。NIST準則包含四個步驟,準備、檢測與分析、根除與恢復、事後改善;SANS則為準備、身份證明、遏制、根除、回復、經驗學習等六個步驟。兩者的處理流程極為相似,實際操作時最大的挑戰則是受到資料來源不夠廣泛、SOC團隊或IT人員資安技能等因素影響,發生工作效率低落、易出現遺漏的問題。

既然資安事件回應與處理方法已有NIST與SANS提出標準框架,可成為企業或組織定義標準工作流程的參考,如此一來,即有機會運用自動化工具輔助執行,以降低資安專家工作上的負擔,提高整體維運效率。也因此,近幾年資安市場上開始出現許多提供SOAR方案的新創公司,以稱為劇本(Playbook)的預定義流程來實作事件回應執行步驟。

隨著SOAR新創公司的價值獲得國際市調機構肯定,既有SIEM或資安領域廠商便開始陸續運用併購手段取得技術,例如2016年有FireEye收購Invotas與IBM收購Resilient、2017年微軟收購Hexadite以及Rapid7收購Komand、2018年Splunk收購Phantom、2019年Palo Alto Networks收購Demisto等,足以顯見SOAR提供的整合多產品線協調運行,並以Playbook方式自動執行回應事件,將成為SOC發展主流。

IBM大中華軟體研發實驗室開發經理郭澄祐說明,以往資安的概念是要先偵測與防禦,事件發生後才啟動回應,事實上,在事前就得開始進行潛在風險案例控管,例如同產業爆發駭客入侵攻擊,當然要多加留意自家內部是否也有類似的徵兆,這些即可透過SOAR平台來協助。

整體來說,SOC團隊平時負責偵測,並判斷眾多告警事件的嚴重性,針對高優先等級啟動回應程序,如果追蹤發現已有資料因此外洩,接下來要進入數位鑑識階段,設法精準確認損害範圍或資料外洩數量。以IBM提供的SOAR平台Resilient來看,不論是部署在自家內部或交由IBM雲端資料中心代管,都能夠彙整第三方工具所產生的日誌檔案,自動依據Playbook指示逐步執行,同時記錄執行結果,列出整起案例的完整報表。

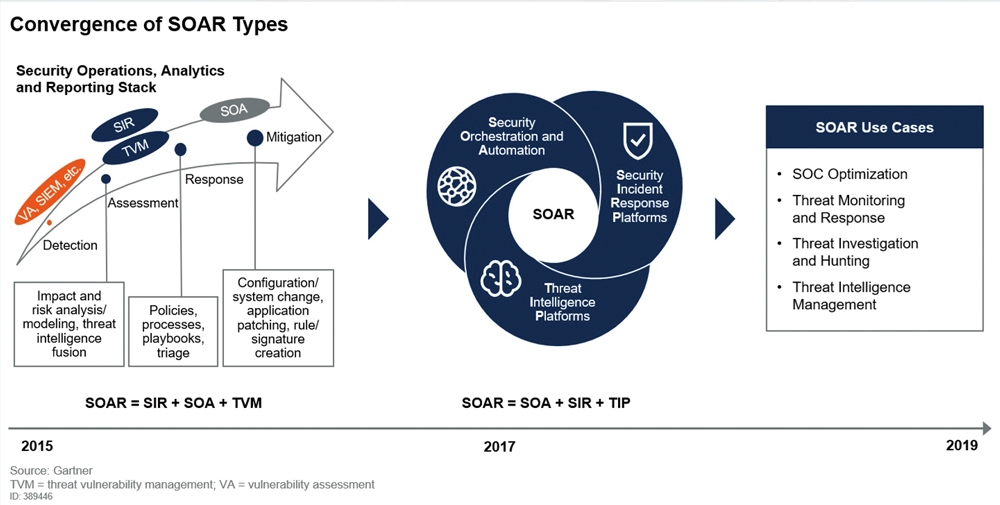

根據Gartner定義,自從2015年就已出現資安事件回應(SIR)、威脅與漏洞管理(TVM),經過評估過後再執行資安協調與自動化(SOA)以降低風險。2017年Gartner把前述三者整合搭配威脅情資平台(TIP)命名為SOAR市場,並且在2019年時提出執行目標在於最佳化SOC、監控與回應、威脅調查與獵捕、情資管理。

根據Gartner定義,自從2015年就已出現資安事件回應(SIR)、威脅與漏洞管理(TVM),經過評估過後再執行資安協調與自動化(SOA)以降低風險。2017年Gartner把前述三者整合搭配威脅情資平台(TIP)命名為SOAR市場,並且在2019年時提出執行目標在於最佳化SOC、監控與回應、威脅調查與獵捕、情資管理。

「SOAR不僅可用於資安領域,同時亦可藉由串接IT系統,實現維運自動執行。只要把工作流程轉換成Playbook,該工作流程都是跟IT相關,透過Palo Alto Networks提出的Cortex XSOAR都可變成自動化方式執行。」曾國偉說。

以Palo Alto Networks自家應用為例,因應新冠肺炎大流行,原本規範全球各地的員工皆不得進入辦公室,隨著特定區域疫情趨緩,比如說台灣,開始有限度開放,也就是員工必須先在Slack填寫完健康聲明書,識別證門禁卡才會被啟動,否則一律無法開門進入辦公室。諸如此類涉及IT環境的應用,亦可基於SOAR平台內建的自動化引擎來提升數位化能力。