雲端中最主要的應用之一是「雲端儲存」,因為可以隨時隨地存取檔案和文件,所以受到廣大使用者的青睞。這樣的發展固然增加生活便利,但非法者也可藉此進行違法活動,並且利用雲端特性讓鑑識人員無法單憑主機來進行電腦鑑識及搜證。為了掌握非法者在雲端上的犯罪證據,本文將探討如何運用鑑識技術來分析利用雲端運算服務的犯罪跡證。

檔案共享

透過權限控管,資料擁有者可設定檔案、資料夾的存取權限,並透過網址直接分享檔案,取代以往電子郵件的附加檔案。

協同合作

透過權限控管,開放多位使用者一起對指定的檔案進行編輯,所有動作都是即時性的,無須顧慮版本的問題。

Google提供網路文件儲存的雲端服務,使用者只需輸入帳號、密碼登入後,利用行動連線裝置便能無時無刻、不限時間地點、不限於原上傳裝置自由地存取上傳的檔案。

進一步推想,若使用此工具違法犯紀,該如何處理?以鑑識角度而言,必須了解在安裝完Google Drive後,會有什麼數位跡證存留在電腦,並進一步搜尋關鍵的犯罪證據檔案。

Google雲端硬碟之相關跡證

由於雲端儲存服務的特性即是將資料置放於雲端上,藉由網路來進行存取,所以要直接取得該檔案是不太可能的。

考慮的方法有兩種,其一設法取得帳密等認證資訊以存取其雲端,其二是設法從使用者端蒐集使用Google Drive所留下的跡證,本文章採取的是第二種方法。步驟說明如下:

首先,檢查登錄機碼(Registry)。在Windows系統內,Registry是存放系統及軟硬體、使用者環境設定、系統執行等的相關詳細設定數據的大型資料庫。因此,若電腦中有安裝過Google Drive,則會在Registry中存有紀錄。其路徑如下:

安裝時間:

HKLM\Software\Google\Update\ClientState\\InstallTime

最後存取時間:

HKLM\Software\Google\Update\ClientState\\LastCheckSuccess

安裝位置:

HKLM\Software\Google\Drive\InstallLocation

再來,檢查Google Drive的安裝路徑。檢查程式安裝的位置,原始路徑為「C:\Program Files\Google」,也可以參照以上登錄機碼所示的位置。在Google Drive安裝的同時,會產生另一個存放重要系統檔案資料的資料夾,類似Log檔,其路徑為「C:\Users\\AppData\Local\Google\Drive」。

緊接著,檢視Google Drive系統檔案。在以上路徑中有兩個重要資料庫檔案:snapshot.db、sync_config.db,此檔案為SQLite3檔案格式,以下將以SQL Manager解讀及詳細檢視此兩檔案所能提供的資訊。以下說明資料庫中的這兩個檔案:

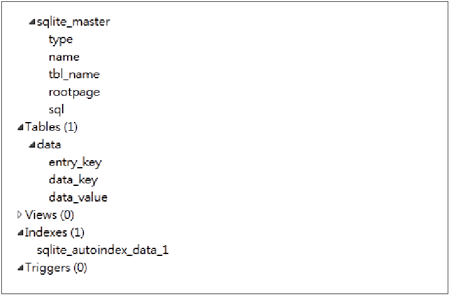

- sync_config.db:在「data/data_value」內有使用者信箱、安裝路徑及程式的版本。此檔案也屬於SQLite3,其架構如圖1所示。

|

| ▲圖1 sync_config.db。 |

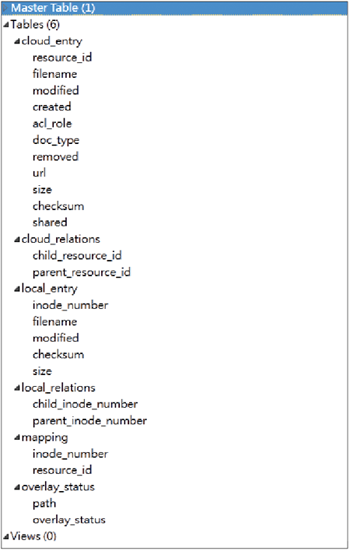

- snapshot.db:snapshot.db(SQLite3)是主要跡證的所在地,其架構如圖2所示:

|

| ▲圖2 snapshot.db。 |

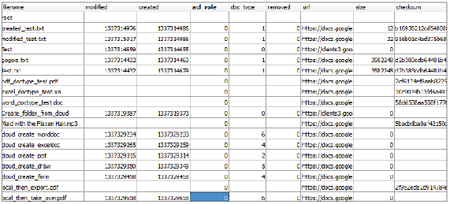

先進入snapshot.db中的cloud entry並檢視其內容,其內容如圖3所示,其中重要欄位資訊可對照表1,以及緊接其後的各欄位說明。

|

| ▲圖3 進入snapshot.db中的cloud entry檢視。 |

表1 欄位對照

- Filename:檔案名稱。值得注意的是,並不是每個檔案的副檔名都有顯示。事實上,所有從雲端上創造的檔案都沒有顯示副檔名,而是以doc type做區分。

- Modified:檔案被修改的時間,時間格式為unixtime。

- Created:檔案被建立的時間。如果檔案是從本機端放進雲端,則不會顯示建立時間。然而,不論在雲端或本機端做修改都會顯示。

- Document type:建立的檔案類型。只有在雲端上建立的檔案才會有數字。檔案類型對照如表2所示。

表2 檔案類型對照表

- Removed:當檔案被移除,也會同時從資料庫中移除,所以沒有資料。

- URL:檔案透過URL的存取位置。

- Size:檔案大小。若是資料夾,有檔案在裡面也不會顯示大小。

- Checksum:檔案的md5雜湊值。從雲端上創造的檔案沒有md5雜湊值,只有從本機端放置或上傳的才會有。