「網路空間搜尋引擎」可自我檢測連上網路的任何設備是否有可能成為駭客的眼中物,為此本文將說明Shodan、Censys及ZoomEye這三種常見的網路空間搜尋引擎,了解其背景知識、特點、常被比較的幾個項目以及降低安全風險的幾種方式。

根據國際電信聯盟的統計,網際網路在全球的普及率已經達到將近50%,等於地球上每兩個人就有一個人有使用網際網路。在網際網路的推波助瀾下,越來越多的網路服務正在快速崛起,也因如此,電腦、手機以及網路相關設備連上網路這件事情也已經司空見慣。但網路世界其實是危機四伏,任何的設備、任何的網站,甚至於是存在於網路上的任何資訊,只要暴露於網路上就都有可能成為駭客攻擊的標的物。雖知如此,網路世界看似非常的危險,仍然有辦法再透過一些方法來取得有用的資訊且可針對網路攻擊做事先防範,例如透過「網路空間搜尋引擎」。

何謂網路空間搜尋引擎

網路空間搜尋引擎(Cyberspace Search Engine)是對於搜尋網路特定資訊工具的一種稱呼,而對於一般人來說可能只會想到的是「Google」,然而Google與網路空間搜尋引擎是截然不同的搜尋引擎。

Google著重於網站內容搜尋,而所謂的網路空間搜尋引擎是透過「網路資源探索」的方式去找尋網路上目前存在的連網設備,不僅包括網站主機,還包含其他像是網路攝影機、路由器、IoT裝置等等。

「網路資源探索」的原理是藉由發送探測封包到每個連網裝置,並解析回應的封包,藉此取得設備上的主機名稱、開啟之通訊埠、IP位址、地理位置、作業系統以及使用軟體之版本等等資訊。取得這些資訊後,網路空間搜尋引擎便可以將這些資料彙整起來,提供使用者透過網頁搜尋或指令的方式去取得這些設備上的資訊。然而,駭客也會使用網路搜尋引擎來發掘可能有潛在漏洞的設備。水能載舟亦能覆舟,被取得的這些內容資訊可被拿來做學術上的研究,亦可能會被發動網路攻擊,如是後者,就會產生嚴重的資安危機。

時至今日,網路上已有超過數十種的「網路空間搜尋引擎」被開發出來。而本文會就以下的三種搜尋引擎來做介紹並分析各自的使用優勢,分別為Shodan、Censys、ZoomEye。

發展源由簡介

接下來,將分別介紹Shodan、Censys、ZoomEye等三種搜尋引擎的發展源由。

Shodan

Shodan來自於美國,起源於2009年,為約翰‧馬瑟利(John Matherly)所建立。它的名稱來自於一款名為「系統衝擊」電子遊戲中那台有感知能力的邪惡電腦。約翰曾經說過Google搜尋的是網站,而他建立的Shodan是搜尋裝置。由此可見,有別於Google搜尋引擎,Shodan的目標是連上網路的物聯網設備,種類包含電腦、交換器、網路攝影機,甚至於工業控制系統等。Shodan搜尋引擎的網址為「https://www.shodan.io/」,如圖1所示。Shodan雖有免費服務,但若要多次查詢或使用特定查詢,就須支付費用,而目前對於一般使用者的方案為49美元(以美元計價)的終生會員方案,使用這個方案通常可以包含大部分的查詢需求。

圖1 Shodan首頁。

圖1 Shodan首頁。

Censys

Censys與Shodan相同都是起源於美國,起源可以追溯到2013年時,美國密西根大學的研究人員扎基爾‧杜魯梅里克(Zakir Durumeric)首次建構出開源的網路掃描工具Zmap,此工具可以搜索每一台連接上網路的設備。爾後,時間來到2015年,扎基爾與另一位同樣來自密西根大學的研究人員亞歷克斯‧霍爾德曼(Alex Halderman)共同開啟了Censys這項專案,特別的是,Censys搜尋引擎是完全免費的。時至今日,Censys已經成為全球前五大的網路空間搜尋引擎,它主要的搜尋目標是有連上網路的設備,Censys首頁網址為「https://search.censys.io/」,如圖2所示。

圖2 Censys首頁。

圖2 Censys首頁。

ZoomEye

ZoomEye的中文名稱叫做「鍾馗之眼」,由來自中國的「知道創宇」這間公司旗下的「404實驗室」所開發及維護,它是中國第一款「網路空間搜尋引擎」, ZoomEye的首頁網址是「https://www.zoomeye.org/」,如圖3所示。ZoomEye分成免費及付費的版本,對於一般的使用者而言,免費版本就已經非常夠用,最大的差異在於免費的版本無法下載搜尋到的數據,而付費版本可以。因此,建議非專業之研究學者或需求的使用者,先註冊即可使用ZoomEye的免費版本。

圖3 ZoomEye首頁。

圖3 ZoomEye首頁。

三大搜尋引擎特點說明

這三個搜尋引擎都有其不同的特點,以下做分別介紹及基本操作。

Shodan

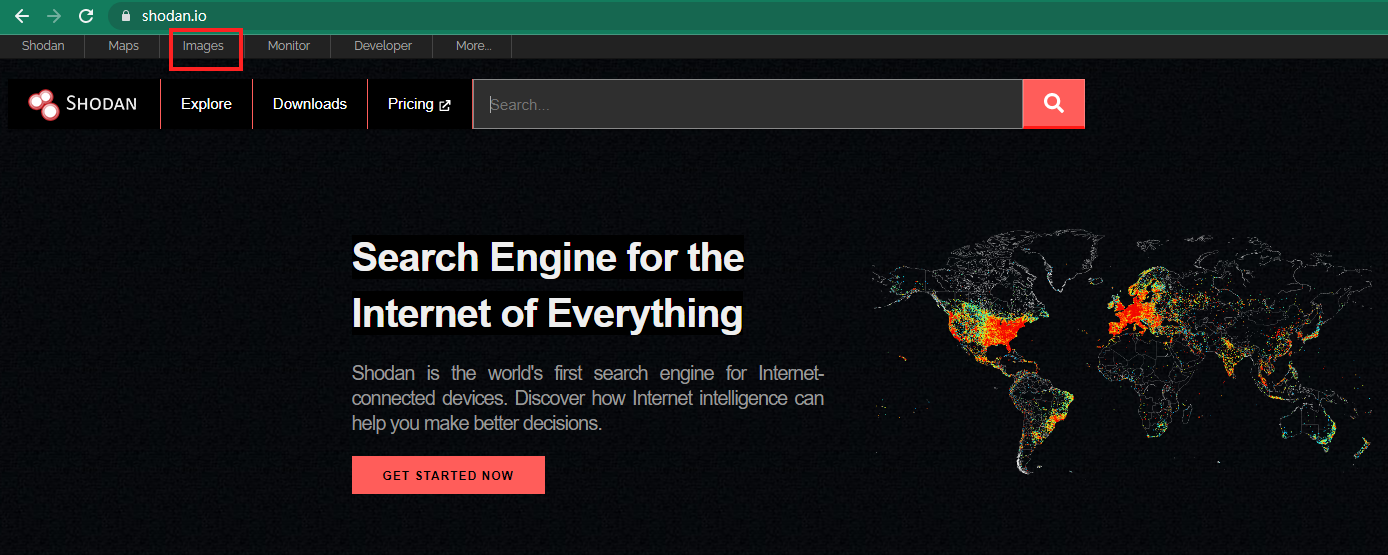

Shodan搜尋引擎的視覺化效果,比Censys、ZoomEye等更佳。Shodan的視覺化效果包括允許使用Maps(地圖)、Images(圖片)等方式搜尋裝置,以下使用Images當作範例。

進入Shodan的首頁,點選左上方的Images,如圖4所示。

圖4 點選Shodan的Image功能。

圖4 點選Shodan的Image功能。

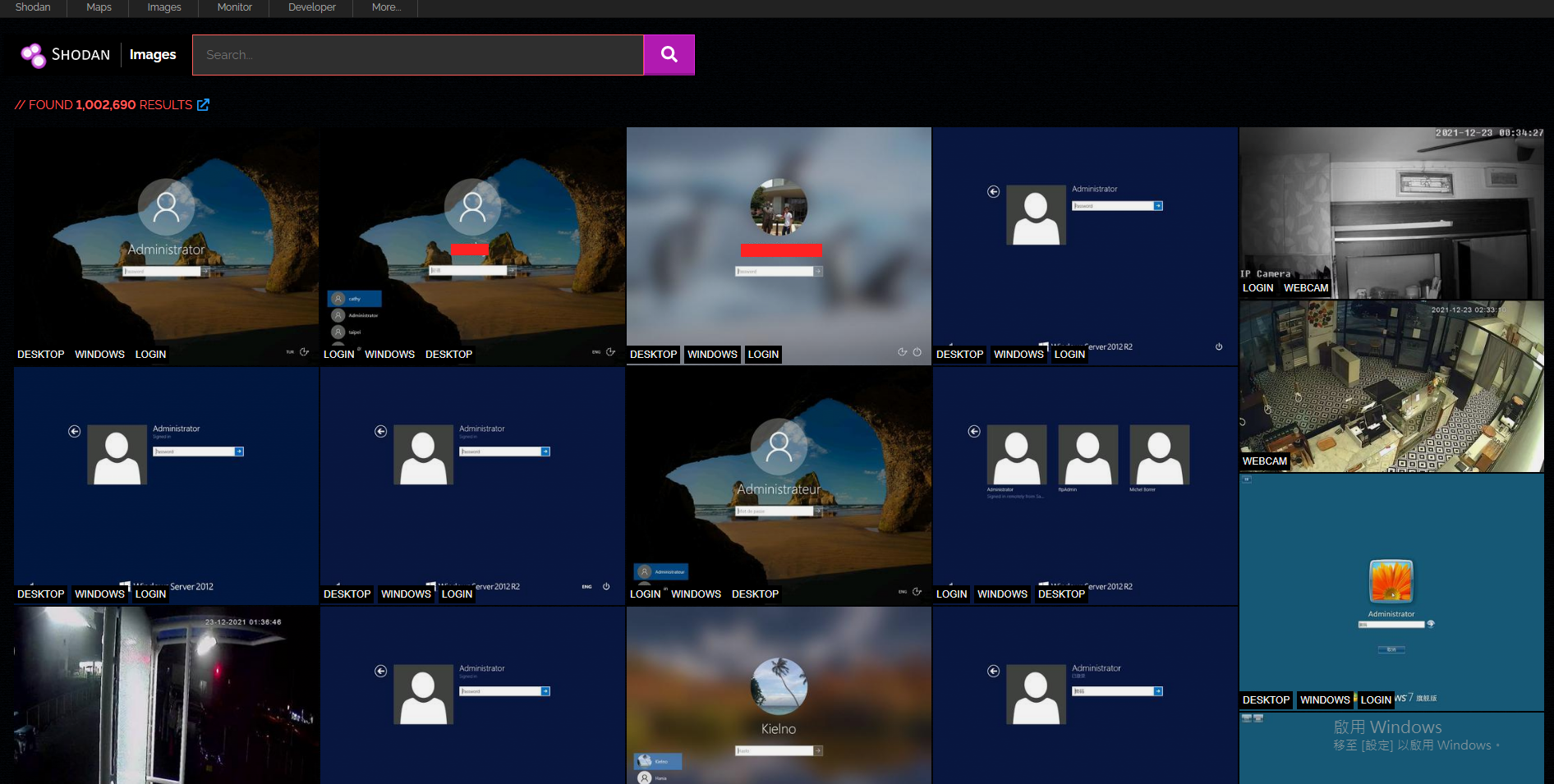

進到Images後,可以發現其包含很多張圖片,這些圖片都是被Shodan搜尋引擎找到的畫面截圖,內容包含網路攝影機、遠端連線畫面等,如圖5所示。

圖5 Shodan Image的畫面截圖。

圖5 Shodan Image的畫面截圖。

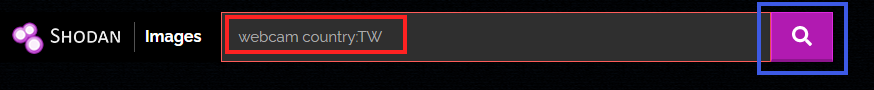

在此,僅搜尋網路攝影機並且限制區域為台灣地區。在畫面的上方搜尋欄輸入指令「webcam country:TW」,代表搜尋網路攝影機且地區為台灣,如圖6所示,之後點選右邊的搜尋圖示。

圖6 搜尋台灣地區網路攝影機的指令。

圖6 搜尋台灣地區網路攝影機的指令。

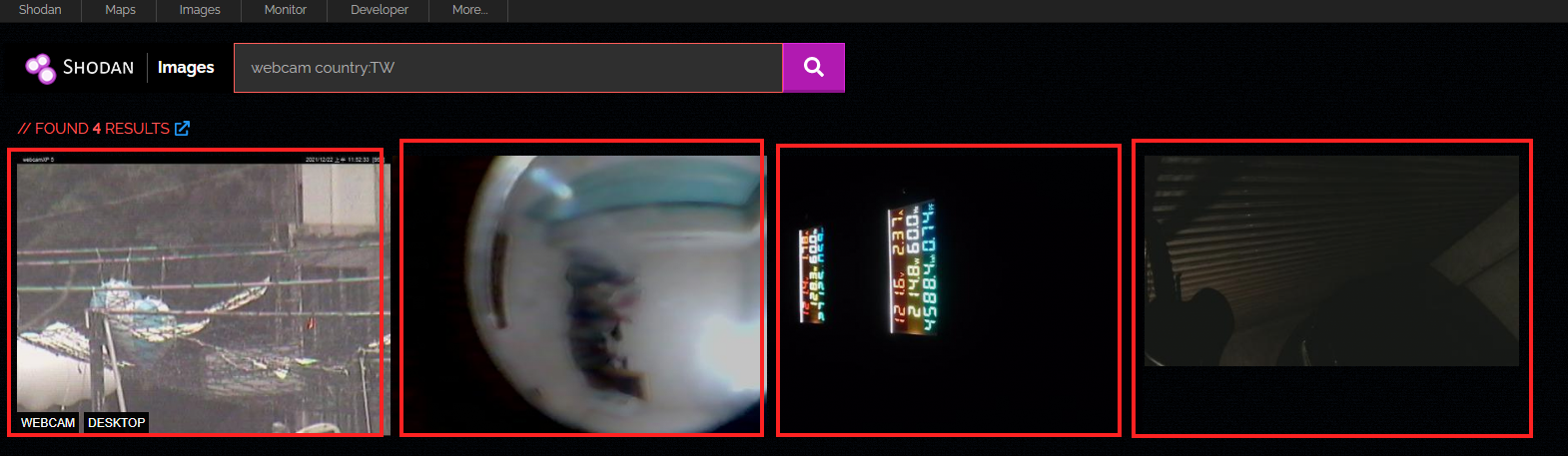

搜尋之後,Shodan找出4個符合條件的結果,這些都是將網路攝影機暴露於公開網路而被Shodan掃描之後截取出來的畫面,如圖7所示。

圖7 搜尋台灣地區網路攝影機的結果。

圖7 搜尋台灣地區網路攝影機的結果。

Censys

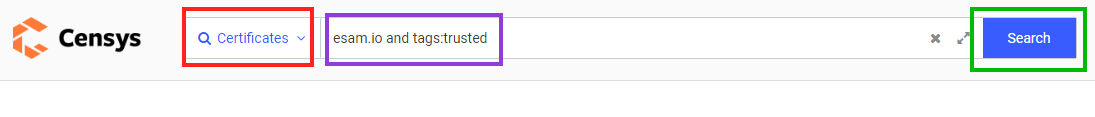

Censys搜尋引擎最特別的一點是,可以搜尋網站的憑證資訊,透過憑證資訊得知這個搜尋之網站目前是否有得到最基本的簽章憑證。若要使用Censys的來搜尋憑證的資訊,須將搜尋列的項目換成Certificates(憑證),如圖8所示,以「社團法人台灣E化資安分析管理協會」網站為例,網址為「esam.io」,在搜尋欄輸入指令「esam.io and tags:trusted」,意思是請Censys找出網址為「esam.io」且憑證的標籤為trusted(受信任的)的網站,輸入完畢按下右邊的〔search〕按鈕即可進行搜尋。

圖8 搜尋憑證標籤為信任的網站的指令。

圖8 搜尋憑證標籤為信任的網站的指令。

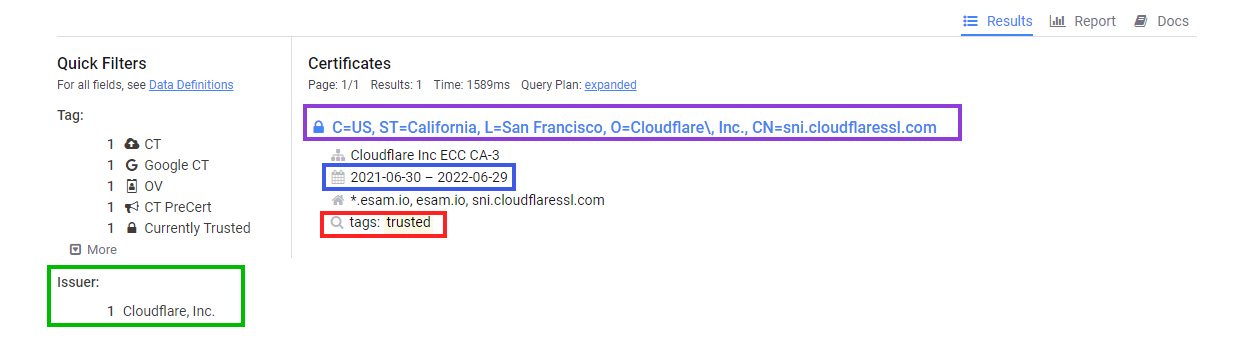

經過搜尋後,得出4個符合條件的搜尋結果,且4個的標籤(Tags)都符合trusted(受信任的),如圖9所示,代表這些網站的憑證都是尚未過期且有經過發證機關的審核。另外,「社團法人台灣E化資安分析管理協會」的憑證核發是由Cloudflare所簽發且到期日為2022-06-29。再來,點選唯一一個搜尋結果。

圖9 憑證標籤為信任的網站的搜尋結果。

圖9 憑證標籤為信任的網站的搜尋結果。

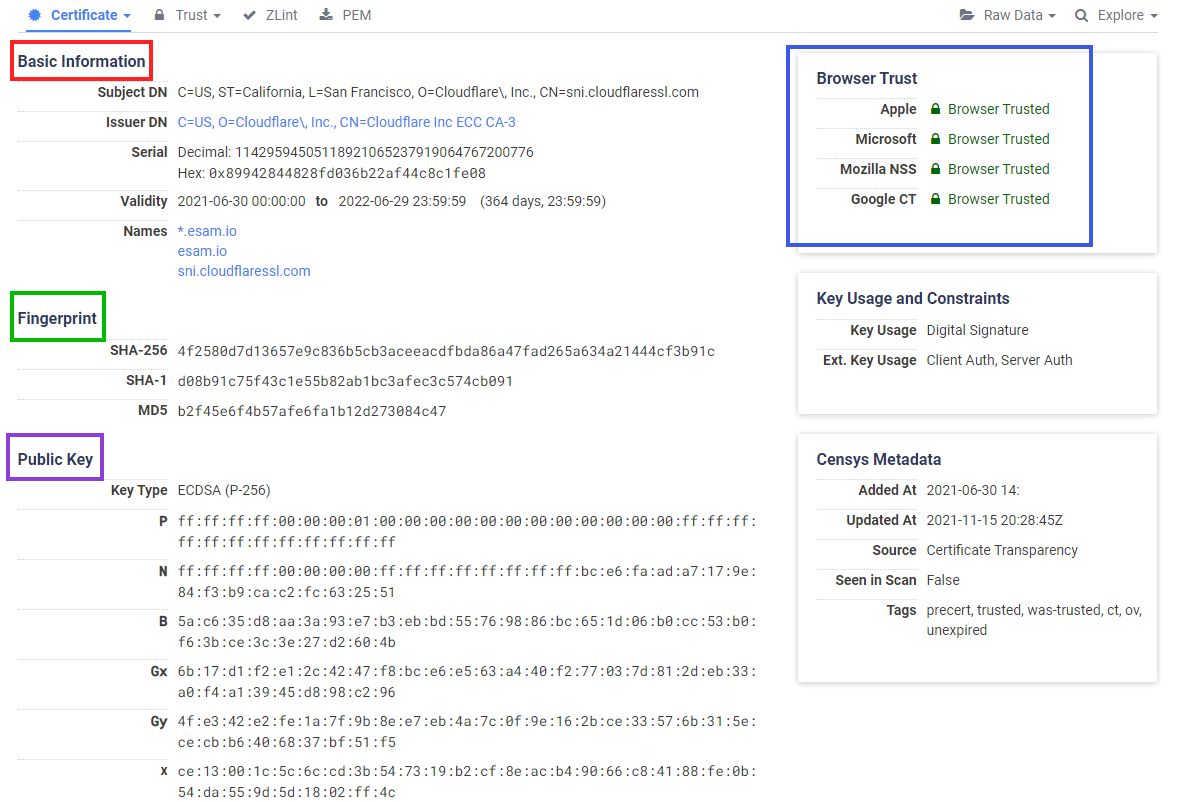

進入搜尋結果後,從中可以得到一些更詳細的資訊,如圖10所示,包括基本資訊(Basic Information)、例如指紋(Fingerprint)、公鑰(Public Key)、信任之瀏覽器(Browser Trust)。

圖10 點選搜尋結果後的詳細內容。

圖10 點選搜尋結果後的詳細內容。

ZoomEye

ZoomEye搜尋引擎若在搜尋結果中有找到某網站或裝置含有一些已知的漏洞問題存在,會將其漏洞列出,並且給予漏洞等級的提示。以國內某大學的首頁為例,網址為「www.***.edu.tw」。至ZoomEye搜尋引擎首頁中間的搜尋欄中輸入「www.***.edu.tw」,如圖11所示,之後點選最右側的搜尋圖示。

圖11 搜尋國內某大學首頁的指令。

圖11 搜尋國內某大學首頁的指令。

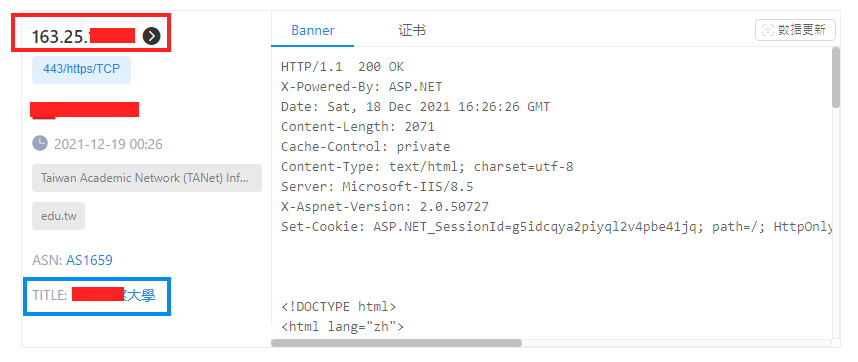

在搜尋結果頁面中,點選IP為「163.25.***.***」及Title為「***大學」,如圖12所示。

圖12 國內某大學首頁的搜尋結果。

圖12 國內某大學首頁的搜尋結果。

點選進入後,可以看到該網站或裝置的相關基本資訊,且在下方有一欄整理了「相關漏洞」的資訊,如圖13所示。

圖13 點選搜尋結果後的相關基本資訊。

圖13 點選搜尋結果後的相關基本資訊。

選擇「相關漏洞」後,可以看到目前針對該網站有列出9個可能的漏洞資訊,其中最新一個資訊的發現日期為2021-12-15且等級是高危,在等級之後會寫上該漏洞名稱以及它的CVE編號(CVE-2021-44140),如圖14所示。

圖14 國內某大學首頁的漏洞資訊。

圖14 國內某大學首頁的漏洞資訊。

三種搜尋引擎之比較項目

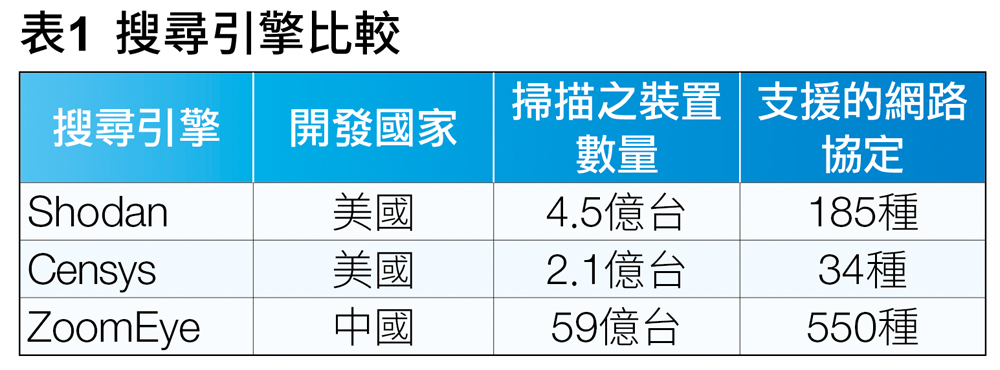

表1所示是Shodan、Censys以及ZoomEye這三種搜尋引擎之比較結果。

裝置數量

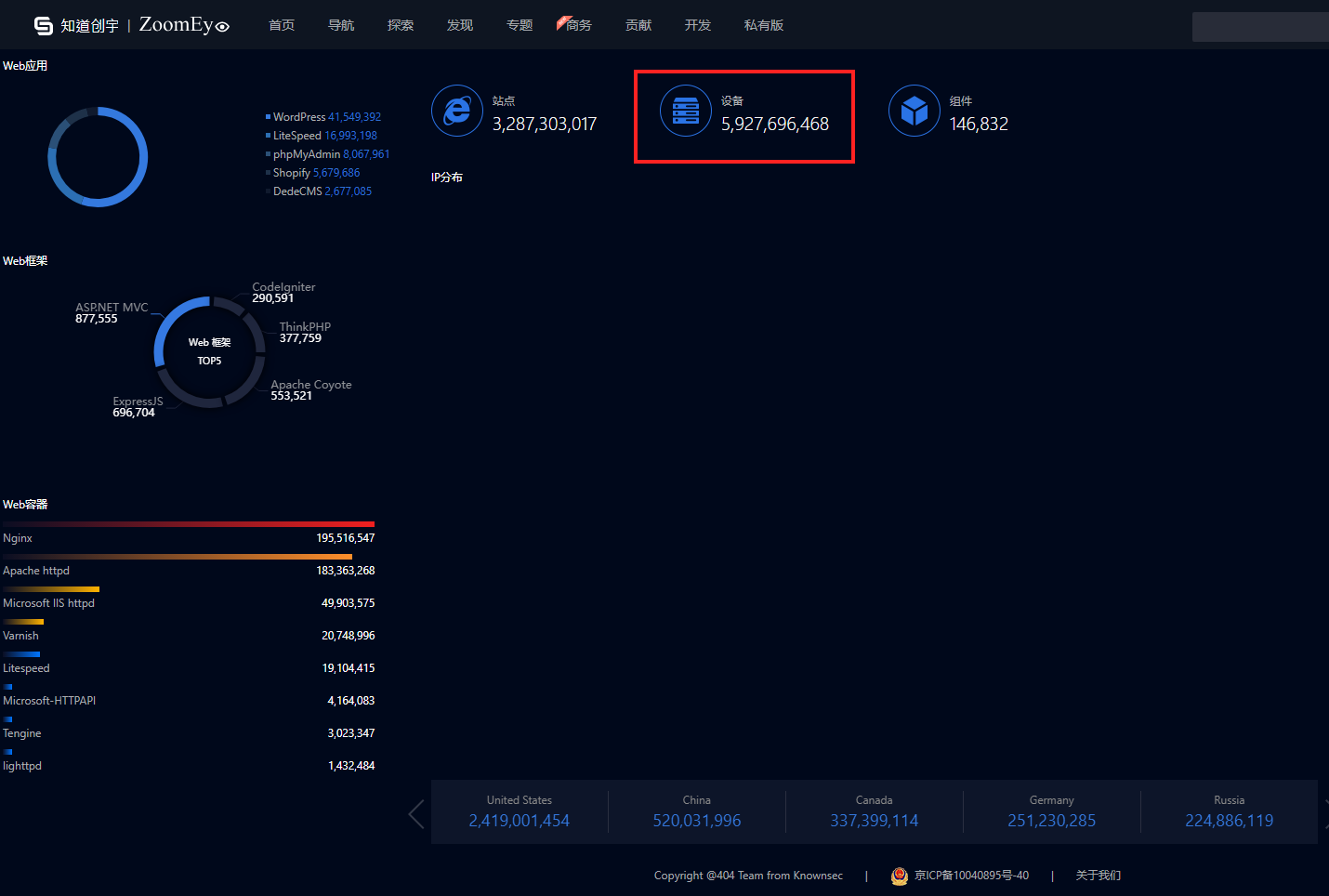

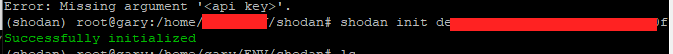

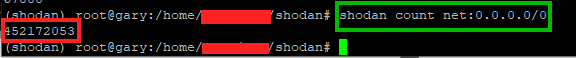

三個搜尋引擎所蒐集出來的裝置數量,由ZoomEye拔得頭籌,數量約為59億台,如圖15所示,可以點選ZoomEye首頁上方的「探索」得知結果。排行第二的是Shodan,透過命令列介面,且已購買Shodan的會員後,會得到一組API金鑰(API Key,以下以API_KEY表示),輸入指令「shodan init API_KEY」,如圖16所示,再輸入指令「shodan count net:0.0.0.0/0」,意思是計算出全球所有網段的裝置數量有多少台,如圖17所示,便可得到約為4.5億台。排名最後的是Censys,可以透過Censys首頁輸入欄下方的統計數據得知,約為2.1億台,如圖18所示。

圖15 ZoomEye掃描到的裝置總數量。

圖15 ZoomEye掃描到的裝置總數量。

圖16 Shodan初始化指令。

圖16 Shodan初始化指令。

圖17 Shodan搜尋裝置數量的指令與掃描到的裝置總數量。

圖17 Shodan搜尋裝置數量的指令與掃描到的裝置總數量。

圖18 Censys掃描到的裝置總數量。

圖18 Censys掃描到的裝置總數量。

ZoomEye因為它可以搜尋的目標種類較為廣泛,因此它成為三個搜尋引擎中找出最多裝置的搜尋引擎。至於Shodan與Censys,因Shodan的建立時間比Censys的建立時間早了將近五年的時間,支援的網路協定也較Censys來得多,自然地,Shodan所找到的裝置數量才會比Censys多2億台。由上述可知,使用ZoomEye較有機會找到比較多的裝置資訊,因此如果使用Shodan或Censys尋找目標的時候沒有找到,可以嘗試使用ZoomEye,或許就有機會找到想要找的目標。

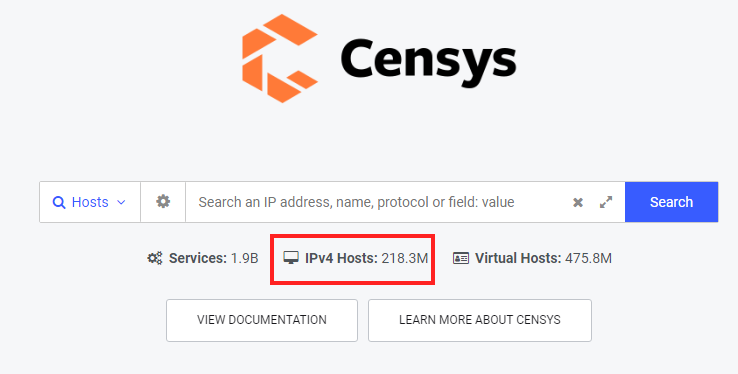

支援的網路協定

將三種搜尋引擎可以搜尋到的網路協定分成以下11種類,並將其支援的網路協定數量整理成表2。從表2可以發現,ZoomEye搜尋引擎在支援的網路協定上的表現是三個搜尋引擎當中最優異的,其支援的網路協定為550種。就拿伺服器當作比較項目,其包含各種伺服器如網路伺服器、檔案伺服器、印表機伺服器等等。ZoomEye可支援高達154種伺服器的網路協定,而次之的是Shodan為67種,排名第三的是Censys為10種。

然而,並非所有種類的網路協定都是ZoomEye的天下,像是「工業控制設備」這一項從表2中看到是Shodan的26種,數量多於ZoomEye的16種,因此使用者可根據欲搜尋之目標種類及其支援的網路協定來決定使用哪一個搜尋引擎。如果想要搜尋工業控制設備、智慧家電、電力供應設備、區塊鏈等種類,可以使用Shodan,反之,採用ZoomEye可能會得到較好的搜尋結果。

如何降低風險

從前面的介紹可以得知,駭客可以利用網路空間搜尋引擎輸入指令,進而取得存在於網路上的設備資訊,這對於一般的使用者而言並不樂見,因為一旦使用者的裝置資訊被駭客透過網路空間搜尋引擎找到時,就有可能面臨資安風險,駭客可以利用這些裝置資訊去做任何想做的事情,例如利用使用者的裝置作為攻擊其他台主機的跳板、竊取使用者裝置上的資料等。

為了避免不必要的資安風險,使用者必須想辦法避免設備資訊被網路空間搜尋引擎掃描到,以下將提供幾種如何盡可能不被網路空間搜尋引擎發現的方式。

遠端服務連線應加強安全認證機制

使用遠端連線服務時,除了密碼的長度不建議少於10字元,並應注意可使用的帳號與來源IP。避免遠端連線服務被網路空間搜尋引擎掃描到,而遭致駭客嘗試使用暴力破解法等方式將帳號密碼破解。

善用雲端平台的安全服務

如果有架設網站的需求,但對於管理網站安全較不熟悉,可以考慮將網站架設在國際大廠提供的雲端平台上,例如亞馬遜(AWS)、Google雲端平台(GCP)、數位海洋(Digital Ocean)等。再搭配使用像是Akamai、Cloudflare等公司提供的內容傳遞網路服務(CDN),隱藏網站的真實IP位址,提高網站的安全性。

定期或不定期檢查

任何的網路空間搜尋引擎的更新都不是即時的,Shodan、Censys、Zoomeye也不例外。因此,須定期或不定期到各個搜尋引擎上進行搜尋,看看是否有自身的設備資訊意外洩漏,再儘速進行相應的補救措施。

強化安全設定規則

除了外部的安全防護外,也必須強化自身內部的網路安全設定。要定期檢查自己每一台裝置上所開啟的通訊埠與程式是否有問題或需要更新,當發現可能存在的漏洞時要立即修補。另外,若設備可啟用防火牆程式,也能藉此避免不速之客到訪。

模擬情境演練

小平是北央公司的資安工程師,平時上班以外的時間喜歡瀏覽網路上的各種資訊。有一天,小平從公告CVE漏洞的CVE資料庫網站(https://cve.mitre.org/)看到最新的漏洞資訊,得知有一個漏洞編號為CVE-2021-40444的漏洞,這是「微軟的MSHTML遠端執行程式碼」漏洞,它會感染常用的Office 365使其變成惡意的文件,再透過要求使用者輸入後觸發惡意程式去攻擊遠端的主機。

經過小平的研究後發現,這個攻擊為已在2021年9月由趨勢科技出了一份報告,小平在閱讀完報告後得到一些有用的資訊,且認為可以基於這份報告再用文中提及的Shodan、Censys、ZoomEye等網路空間搜尋引擎來嘗試挖出更多關於CVE-2021-40444的攻擊資訊,好強化公司的安全防禦。

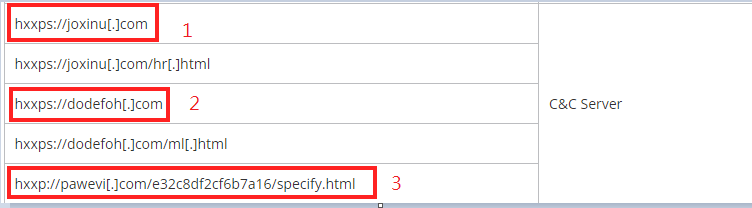

首先,在趨勢科技這份報告中的C&C Server分類中發現3個可疑的網域名稱,如圖19所示。

圖19 可疑的網域名稱。

圖19 可疑的網域名稱。

目前已知的訊息只有網域名稱,小平決定從最家喻戶曉的Shodan搜尋引擎開始並三個搜尋引擎皆選擇「dodefoh.com」網域作為目標,如圖19數字2所框選的網域名稱。

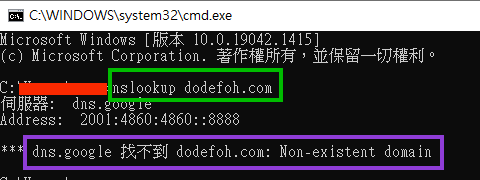

由於使用解析網域的工具解析不出「dodefoh.com」這個網域所對應的IP位址是什麼,如圖20所示。因此,直接將「dodefoh.com」輸入至Shodan的搜尋欄,但未發現任何搜尋結果,如圖21所示。 接著,換Censys搜尋引擎試試。

圖20 解析「dodefoh.com」未得到結果。

圖20 解析「dodefoh.com」未得到結果。

圖21 將「dodefoh.com」放入Shodan未得到結果。

圖21 將「dodefoh.com」放入Shodan未得到結果。

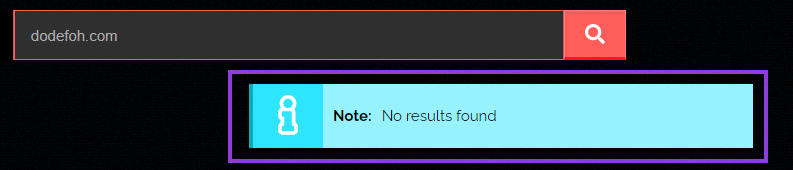

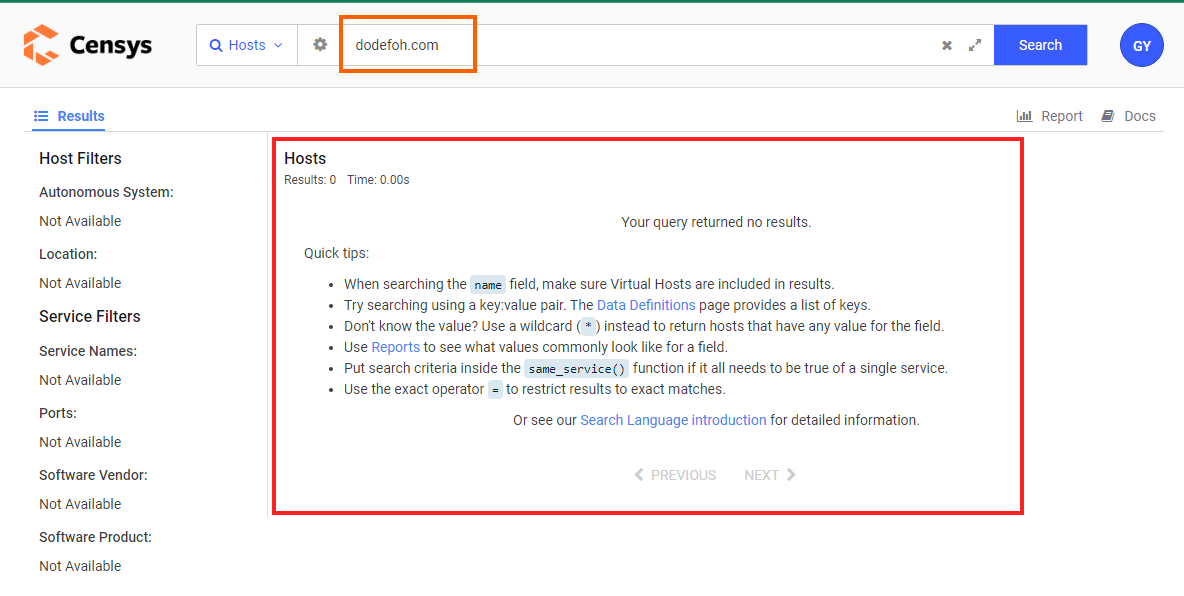

使用Censys時,一樣將「dodefoh.com」放入搜尋欄位,結果依然沒有顯示任何資料,如圖22所示。

圖22 將「dodefoh.com」放入Censys未得到結果。

圖22 將「dodefoh.com」放入Censys未得到結果。

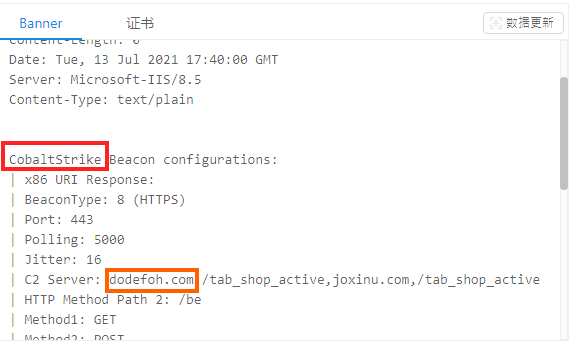

由於Shodan和Censys都沒有資料可以參考,為此改用ZoomEye希望能夠得到相關資料。在ZoomEye首頁輸入欄中鍵入「dodefoh.com」,經搜尋後總共有2個結果符合,如圖23所示。其中,在兩個結果中找到一個IP位址「104.194.10.21」,而搜尋結果中也包含Banner、憑證等資訊。接下來,就Banner與憑證的資訊做解析。

圖23 「dodefoh.com」的搜尋結果與相關資訊。

圖23 「dodefoh.com」的搜尋結果與相關資訊。

從Banner看到的重要資訊,例如CobaltStrike,它是一款滲透測試工具且經常被駭客利用作為攻擊平台,因此可以推斷其可能為CobaltStrike的攻擊主機,如圖24所示,而從Banner也可以看到剛剛輸入的網域名稱「dodefoh.com」。

圖24 「dodefoh.com」取得的Banner。

圖24 「dodefoh.com」取得的Banner。

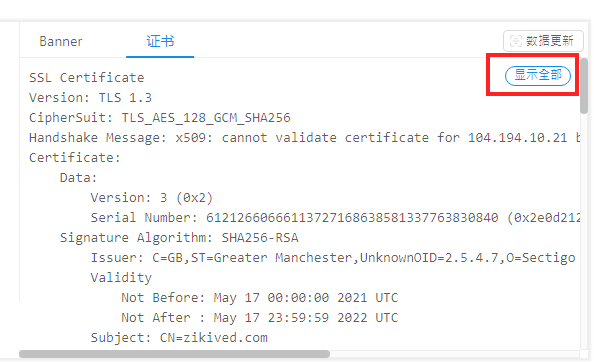

ZoomEye預設的憑證顯示比較小,可以點選憑證右上角的「顯示全部」將結果展開,如圖25所示。

圖25 點選憑證中的顯示全部。

圖25 點選憑證中的顯示全部。

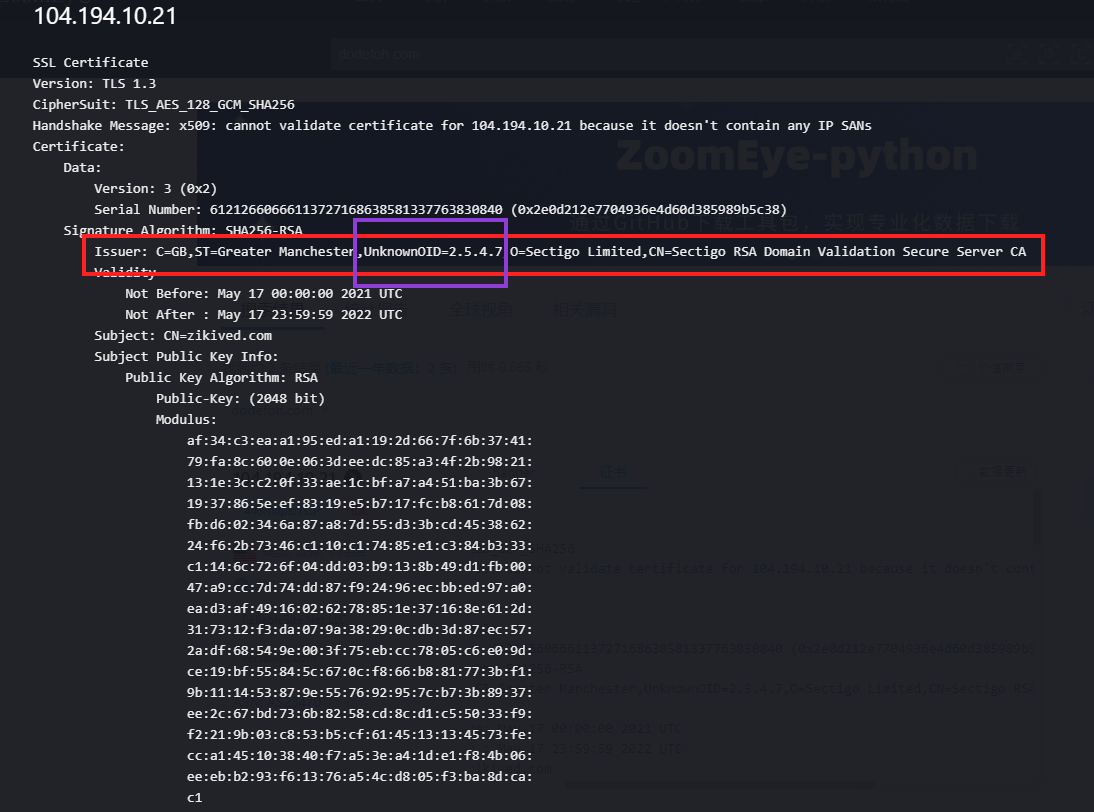

經過展開後的憑證如圖26所示,從憑證上觀察到其發行的單位為「C=GB,ST=Greater Manchester,UnknownOID=2.5.4.7,O=Sectigo Limited,CN=Sectigo RSA Domain Validation Secure Server CA」。然而,這個發行者的中間有一串「UnknownOID=2.5.4.7」,推斷可能尚未被ZoomEye蒐集完整。

圖26 「dodefoh.com」的憑證資訊。

圖26 「dodefoh.com」的憑證資訊。

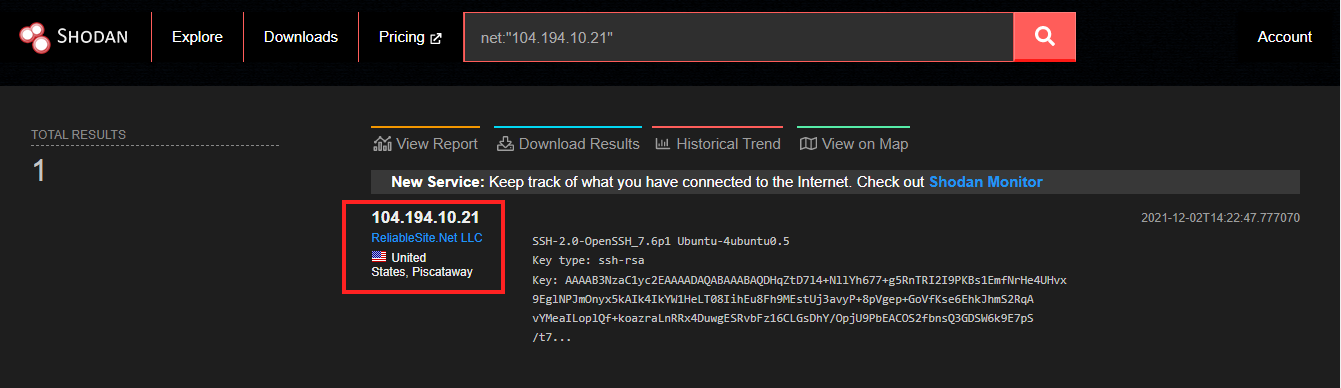

透過ZoomEye的回傳結果,現在知道「dodefoh.com」這個網域的IP位址可能是「104.194.10.21」,有了IP位址,小平想到Shodan有提供針對IP位址的搜尋語法,所以他決定回頭到Shodan,透過IP位址再搜尋一次。

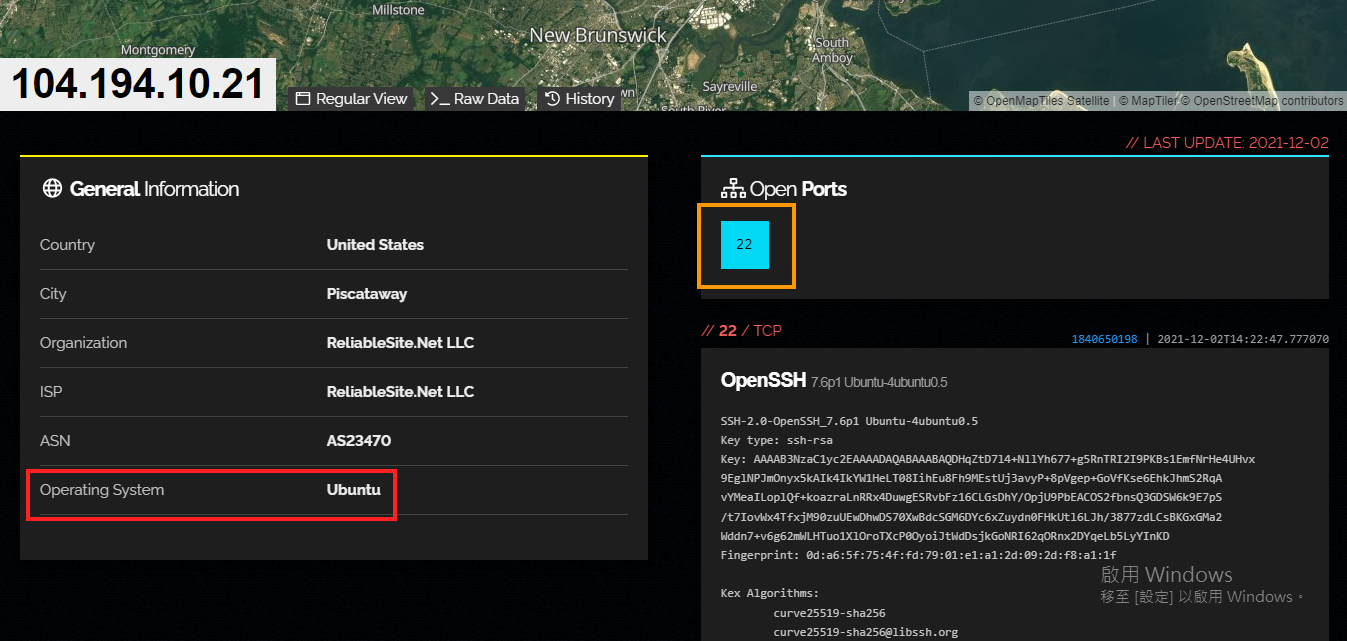

在Shodan首頁的搜尋欄內輸入指令「net:"104.194.10.21"」,意思是輸入IP為「104.194.10.21」的主機,符合條件的搜尋結果只有一個,如圖27所示,接著,點選這個結果,發現這台主機上有開啟22通訊埠,以及其作業系統為基於Linux的Ubuntu作業系統,如圖28所示。

圖27 IP位址為「104.194.10.21」的搜尋結果。

圖27 IP位址為「104.194.10.21」的搜尋結果。

最後,因為在透過ZoomEye搜尋時有找到關於憑證的資料,並且在ZoomEye上看到的憑證資料可能有些許的不完整,他想到Censys有提供憑證的搜尋功能,因此決定再使用Censys的這個功能再搜尋一次,希望能夠獲得完整的憑證資料。

圖28 IP位址為「104.194.10.21」的詳細資訊。

圖28 IP位址為「104.194.10.21」的詳細資訊。

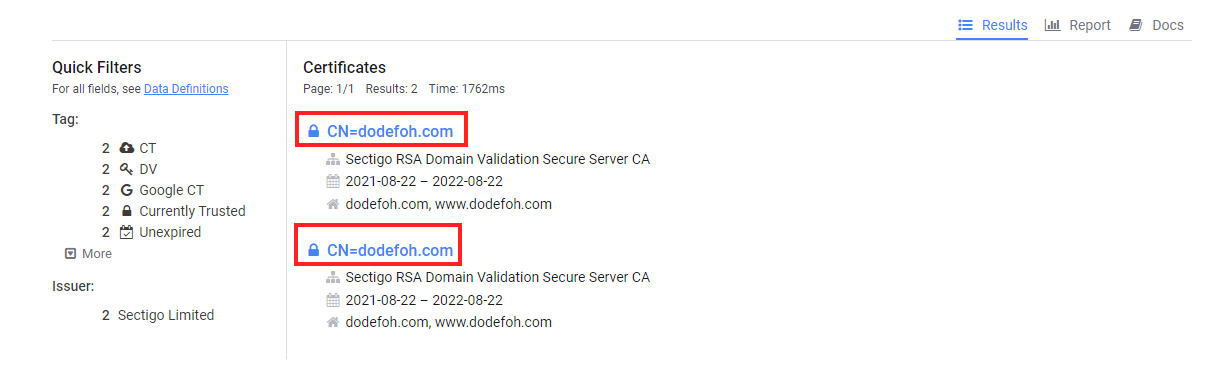

於是,將頁面跳轉至Censys的Certificates搜尋功能,接著在輸入欄內輸入「dodefoh.com」。搜尋後發現,總共有2個符合之結果,如圖29所示,接著點選這兩處連結,查看詳細內容。

圖29 搜尋「dodefoh.com」的憑證資訊。

圖29 搜尋「dodefoh.com」的憑證資訊。

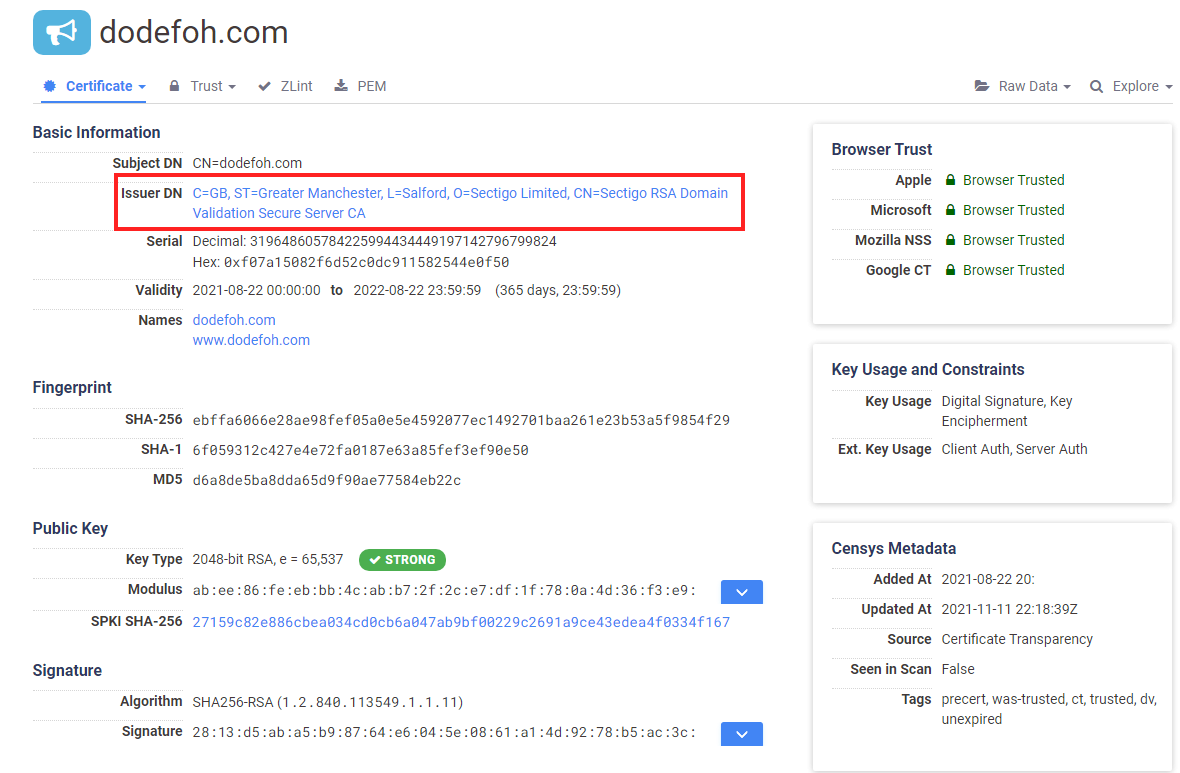

點選結果後,看到上面記錄了很多與dodefoh.com網域名稱相關的憑證資料,並發現其簽發者與在ZoomEye上搜索到的資料十分相似,為「C=GB, ST=Greater Manchester, L=Salford, O=Sectigo Limited, CN=Sectigo RSA Domain Validation Secure Server CA」,如圖30所示。再經過仔細比對後發現,原本在ZoomEye搜尋的憑證結果有一串「UnknownOID=2.5.4.7」可能為「L=Salford」,如此一來,就拼湊出完整的憑證發行者了。

圖30 「dodefoh.com」的完整憑證資訊。

圖30 「dodefoh.com」的完整憑證資訊。

小平經過研究後不僅對CVE-2021-40444這個漏洞更加了解外,也知道可以利用三個搜尋引擎來互相搭配,找出真正想要得知的資訊,因為不同的搜尋引擎因掃描的通訊埠、目標物或掃描週期皆不相同,各個搜尋引擎主打的特色也都不一致,所以有可能會出現搜尋一樣的目標,部分搜尋引擎沒有資料,但另一個搜尋引擎卻有的情況。

以「CobaltStrike」及憑證為例,「CobaltStrike」經過ZoomEye和Shodan的搜尋後,發現只在ZoomEye有提高「CobaltStrike」的字樣,經過推測其可能為攻擊的主機,是相當重要的資訊。而憑證部分,原本使用ZoomEye得到一個較為不完整的憑證內容,再進一步使用Censys的憑證搜尋功能,就得出完整的憑證內容,可以得知哪些網站也使用相同的憑證,而對於這些使用相同憑證的主機就要提高警覺了。因此,小平也以自身經驗與身邊在玩網路空間搜尋引擎的朋友提供意見,指出可以將三種不同的搜尋引擎搭配使用,或許可以得到更多意想不到的答案。

<本文作者:社團法人台灣E化資安分析管理協會(ESAM, https://www.esam.io/)/令客思科技有限公司於2018年成立,由負責人蔡旻嶧率領成員們致力於台灣科技產業的發展,其服務項目包括雲端相關技術的開發與整合、GIS圖學技術、大型系統開發等等。>