VPN有很多建立方式,網管人97期「活用現成Cisco路由器,提供SSL VPN連線」已介紹SSL VPN,而98期「動手玩路由器VPN功能,建立PPTP及L2TP連線」一文也說明了如何建置PPTP/L2TP VPN,本期文章將繼續介紹IPSec VPN的建置,示範如何透過IPSec來建立電腦對設備之間的VPN連線。

相較於其他VPN,IPSec VPN的安全機制較為完備,因此也相對安全。IPSec VPN可輕易地穿透防火牆或NAT設備,因此是到外地出差網管人的最佳選擇,本文中將介紹如何使用IPSec建立電腦對設備間的VPN連線。此外,IPSec也可用於建立設備對設備間的VPN連線,也就是讓兩個區域網路透過IPSec VPN做連接,不過這一部分往後有機會再做介紹。

行前準備與測試架構說明

個人電腦在建立IPSec連線的時候,並無內建軟體可供使用,因此須要額外安裝外部軟體來達成此需求。在此,選擇與路由器相同廠牌的Cisco VPN Client。據筆者的測試,其他的VPN Client軟體如Shrew公司的產品,也能成功建立連線。

|

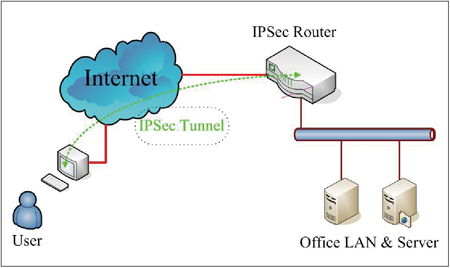

| ▲圖1 IPSec Tunnel架構圖。 |

本次測試架構如圖1所示。簡言之,這裡的目的是透過Internet存取Office LAN和伺服器,因此將使用電腦軟體以及Cisco路由器建立IPSec VPN Tunnel。

在成功建立Tunnel後,就可以透過IPSec VPN Tunnel來存取辦公室資源,並且資料在存取過程中會受到身份認證及資料加密的保護。

IPSec VPN背景介紹

不同於PPTP是透過OSI七層架構中第二層(Data Link Layer)的協定來進行封裝,IPsec是在第三層(網路層)利用隧道(Tunneling)、加解密(Encryption & Decryption)、金鑰管理(Key Management)、使用者與設備身份認證(Authentication),以建立起VPN來提供給遠端使用者進行安全連線。

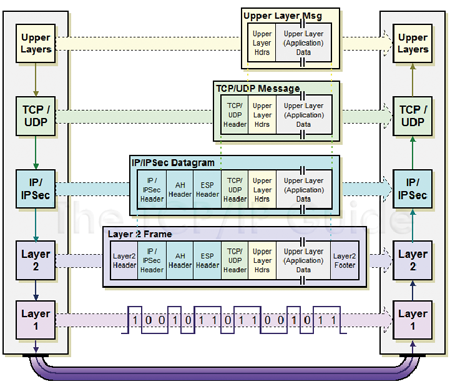

為便於理解,可以參考圖2,在IPSec的Datagram中,包含了IPSec Header、AH Header、ESP Header。因此,在路由器的設定過程中,也需要針對這些Header進行對應的設定。

|

| ▲圖2 IPSec Datagram。(參考來源:http://www.tcpipguide.com) |

IPSec提供傳輸模式(Transport Mode)與隧道模式(Tunnel Mode)兩種使用模式。傳輸模式僅加密或認證上層協定的資料,而隧道模式會加密或認證整個封包,然後在最外面再加上一個新的IP表頭。在本文中,所採用的是通道模式。

IPSec的運作必須先經過兩個步驟。第一步驟是,在初始化時須建立安全聯結(Security Associations),此步驟的目的是讓雙方對於建立IPSec的方式取得一致性,例如選擇何種安全功能、決定加密的演算法、使用金鑰的原則等。第二步驟則是金鑰交換,此目的為使用非對稱加密法,讓雙方各自擁有相同的密鑰(Secret Key)。

最後,介紹IPSec所包含的協定及其提供的功能:

- 金鑰交換協定:負責建立安全聯結與交換金鑰。

- 認證表頭(Authentication Header,AH):提供認證的功能。

- 資料封裝加密(Encapsulating Security Payload,ESP):主要提供加密的功能,也可選擇性地再加上認證的功能。

在建立IPSec連線時,必須使用金鑰交換協定。至於AH與ESP,則是二選一,或者合併使用。

帳號與IP Pool相關設定

關於路由器的基本設定,這裡不再贅述,請讀者自行處理,但須確保此路由器能夠連上Internet。

首先進行帳號密碼的相關設定,在此啟用新的存取控制指令與功能: