Windows系統須於設定檔的協助下方能有效運作,使用者任何的操作行為都可能在系統上留下蛛絲馬跡,透過鑑識工具一系列的操作,可在確認外洩標的後,進一步查探資料外洩的途徑,還原外洩事件的原貌。

查探洩漏途徑

針對資料洩漏一途,主要針對與電腦系統進行實體接觸(例如印表機、隨身硬碟)的方式,以及透過網路(如雲端硬碟、E-mail信箱)進行檔案的夾帶傳送等兩種進行研究探討。可利用Registry Viewer開啟SYSTEM設定檔來檢視印表機和隨身硬碟的相關資訊,以及開啟NTUSER.DAT設定檔以檢視與網頁相關資訊。

開啟SYSTEM設定檔來檢視相關資訊

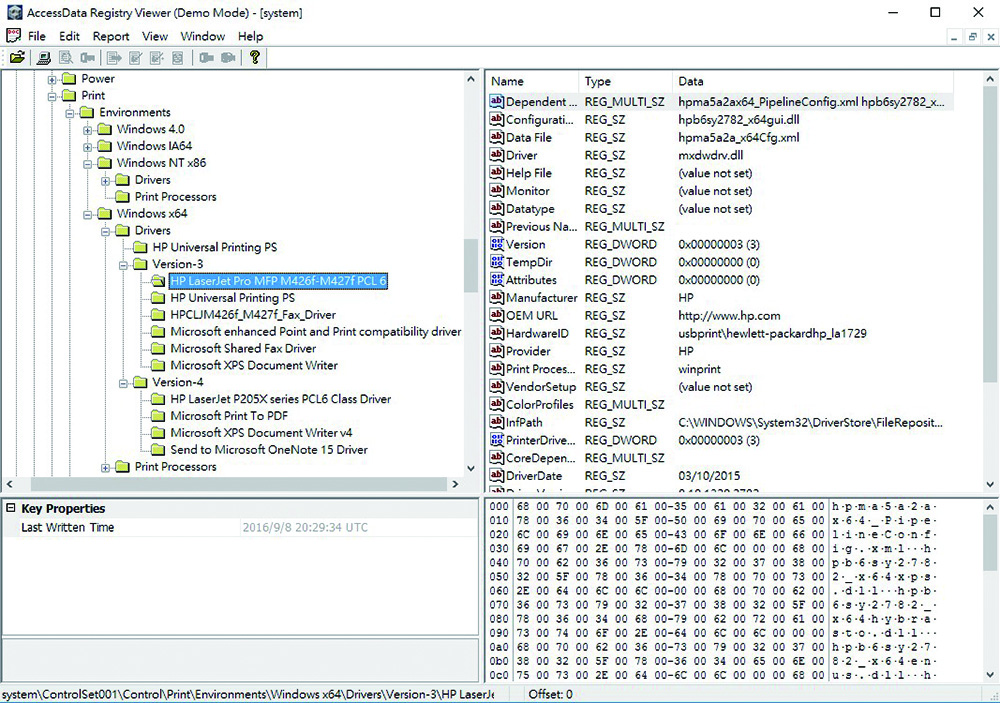

針對印表機(Printers),切換至「HKEY_LOCAL_MACHINE\SYSTEM\ControlSetoo1\Control\Print\Environments」路徑下,點選「Windows x64」的「Drivers」可以發現Version3和Version4兩種版本的驅動程式資訊,如圖7所示,此時就能夠判斷此電腦是否曾連接過陌生的印表機而引發後續的列印行為。若有發現,即可點選印表機名稱於右側儀表板檢視詳細資訊。

|

| ▲圖7 點選印表機名稱檢視詳細資訊。 |

針對隨身硬碟(USB),先切換至「HKEY_LOCAL_MACHINE\SYSTEM\ControlSetoo1\Enum\USBSTOR」,在此路徑下即可審視是否有陌生的隨身硬碟插入電腦裝置,而且進一步點擊即可於右側儀表板查探此隨身硬碟的相關訊息。

開啟NTUSER.DAT設定檔以檢視網頁資訊

切換至「NTUSER.DAT\SOFTWARE\Microsoft\Internet Explorer\TypedURLs」,在此路徑下可發現使用者曾利用IE瀏覽器瀏覽的網路頁面。

如果出現與「雲端儲存空間」、「E-mail信箱」相關的頁面資訊,則不排除透過網路夾帶檔案的可能。

實例演練

話說設計主管A君受到對家3C大廠的收買,在智慧手錶尚未發表之前就將設計藍圖兜售給對手大廠,然而此一部分的外洩究竟是透過什麼管道仍尚待釐清,雖然在公司報案之後,調查單位已於第一時間搜索、扣押相關物證,但是公司電腦多半擴充其容量至2TB以上,這讓調查團隊在證據的識別及萃取需要不少時間。為了在法定時間內完成調查手續,調查人員決定從最有機會潛藏犯罪證據的區塊著手調查,從系統的設定檔尋找資料外洩的蛛絲馬跡。

步驟一:系統設定檔之映像檔製作

首先於公司主機進行FTK Imager 3.2.0的安裝,在點選開啟後,針對系統設定檔進行映像檔的製作,並開啟指定資料夾檢視映像檔製作結果。

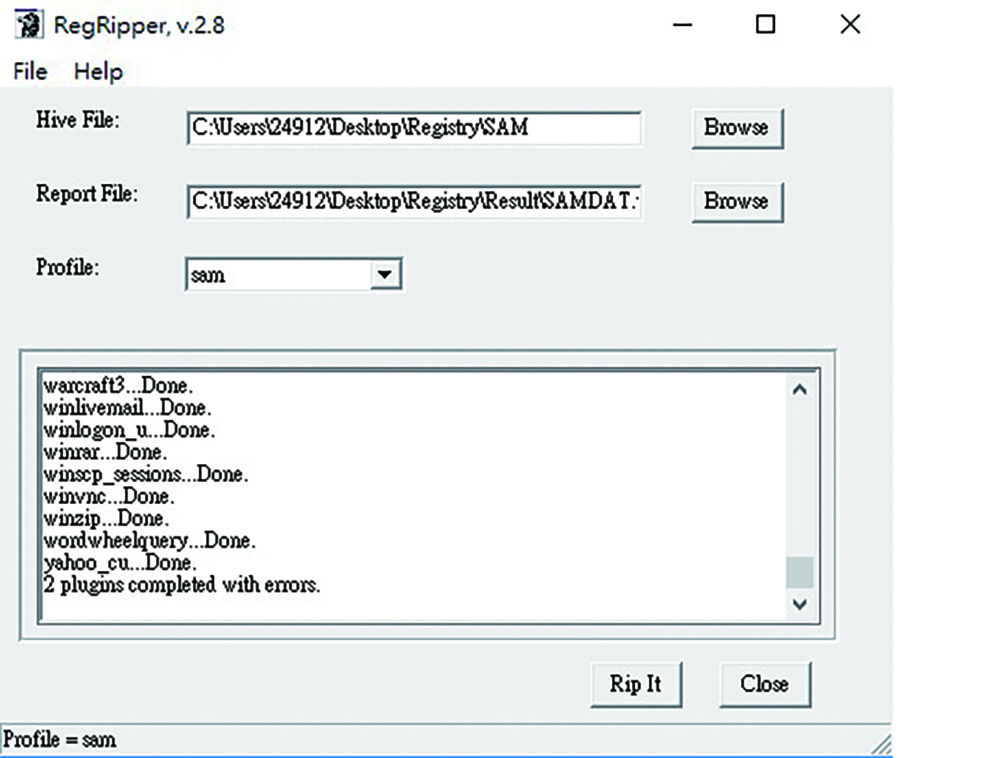

步驟二:產出NTUSER.DAT使用報告

將RegRipper2.8-master.zip解壓縮至指定資料夾,開啟資料夾,點擊「rr.exe」啟動應用程式,而後選擇「NTUSER.DAT」Hive File,設定路徑以及Profile,並按下〔Rip It〕產出使用資料報告。

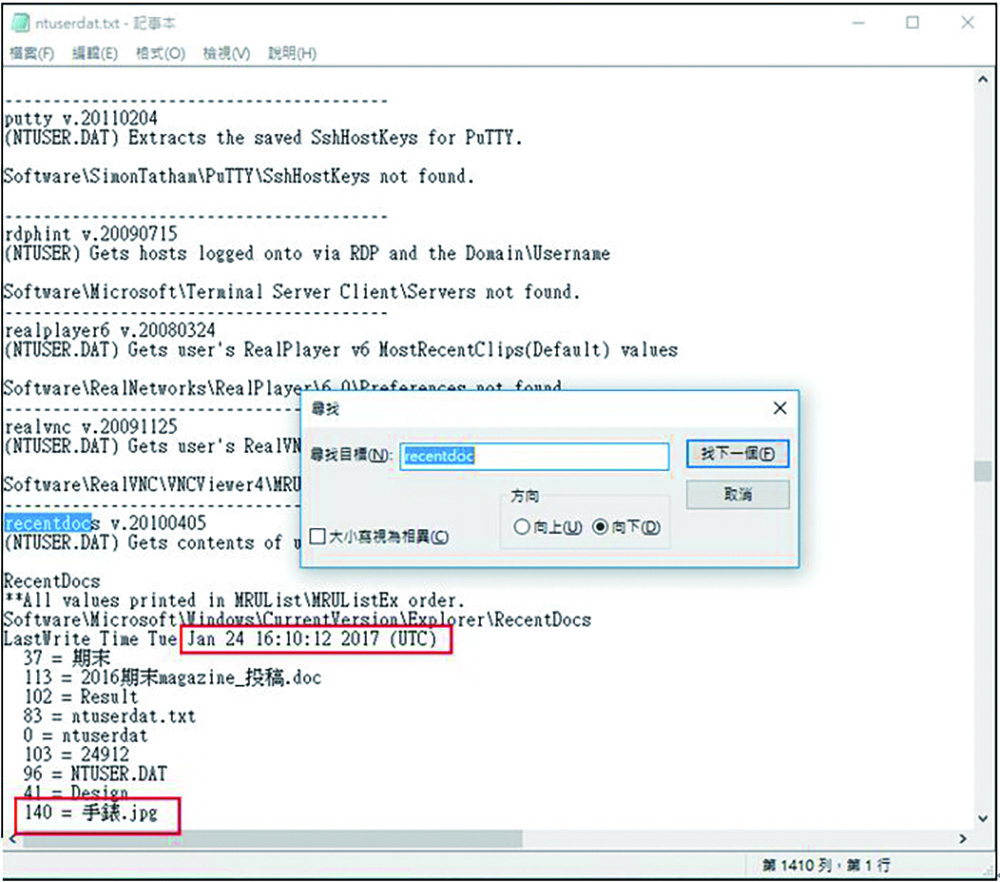

步驟三:搜尋標的檔

打開「.txt檔」搜尋關鍵字「recentdoc」,便可於畫面中發現「手錶.jpg」的紀錄,如圖8所示,因此可以判定智慧手錶的設計圖於「2017年1月24日下午四點」左右曾遭開啟或是存取。

|

| ▲圖8 於搜尋畫面發現「手錶.jpg」的蹤影。 |

步驟四:查探洩漏途徑

將RegRipper的技術套用在「SAM」系統設定檔(圖9),便可於產出之「SAMDAT.txt」文件檢視使用者登入行為,發現於眾多登入紀錄中並無登入異狀,因此可以推斷檔案外洩應由公司內部熟人所為。

|

| ▲圖9 使用RegRipper查探「SAM」設定檔。 |

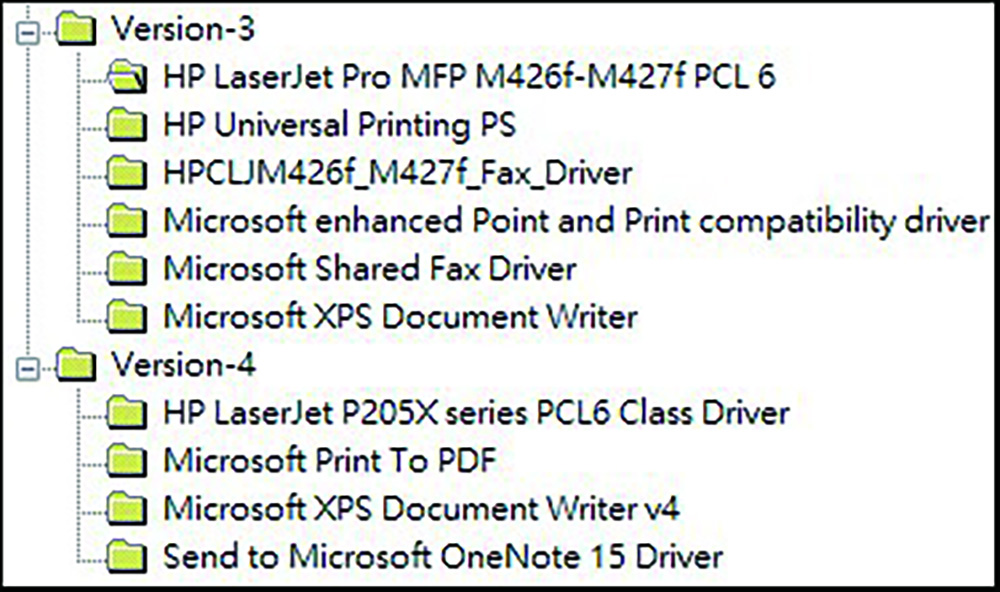

接著,利用Registry Viewer開啟「SYSTEM」設定檔,檢視與電腦裝置相關的硬體資訊,包括印表機及隨身硬碟。

首先針對印表機,切換至「HKEY_LOCAL_MACHINE\SYSTEM\ControlSetoo1\Control\Print\Environments」路徑下檢視印表機驅動程式相關資訊,發現並無新增之驅動程式(圖10),亦即此電腦之列印行為皆發生於固有的印表機,所以可以透過印表機的使用概況限縮資料外洩的可能人選,或者驗證嫌疑人之可能性。

|

| ▲圖10 印表機之驅動程式相關資訊。 |