藉由Micro-Segmentation架構內的分散式防火牆與安全群組功能,可以達成傳統安全防護完全做不到的安全效益,大幅強化雲資料中心內的網路安全,並且簡化管理與維護需求。

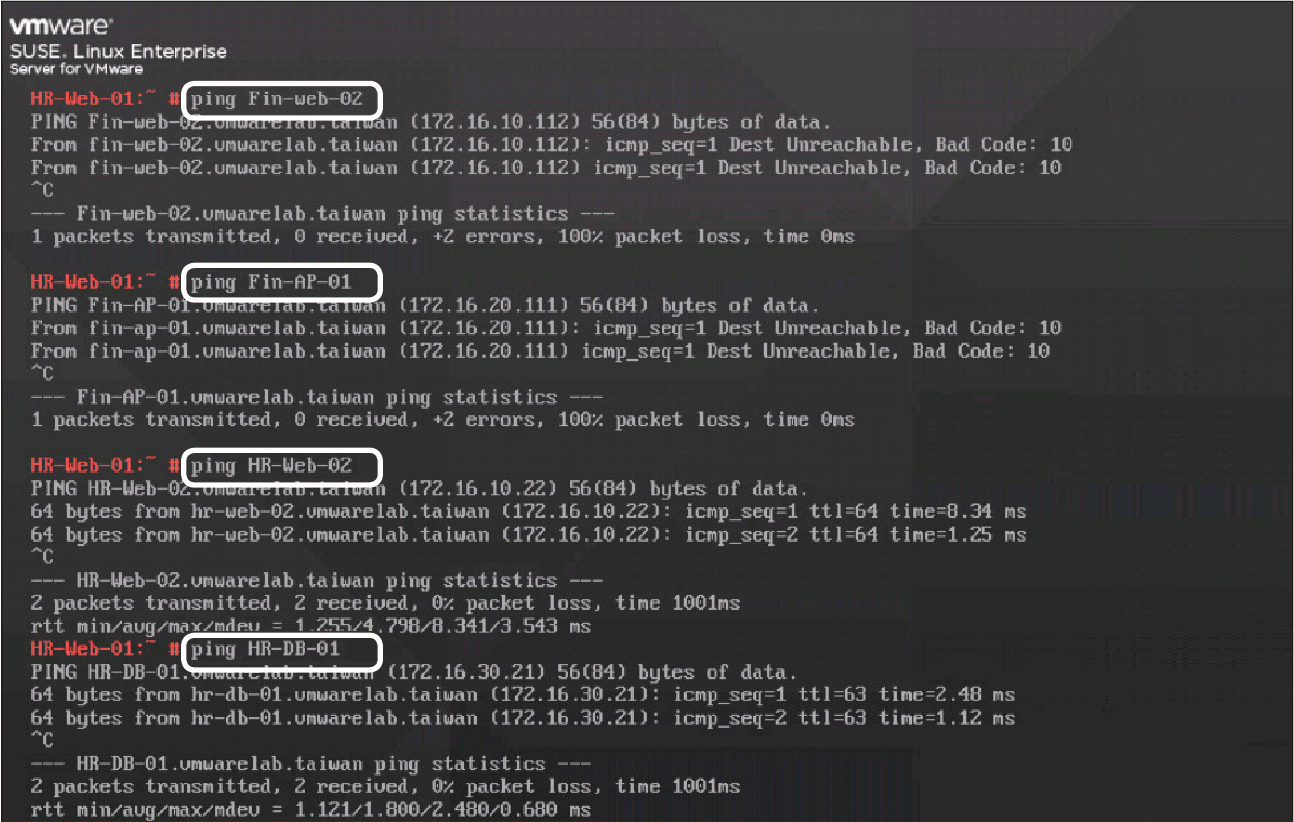

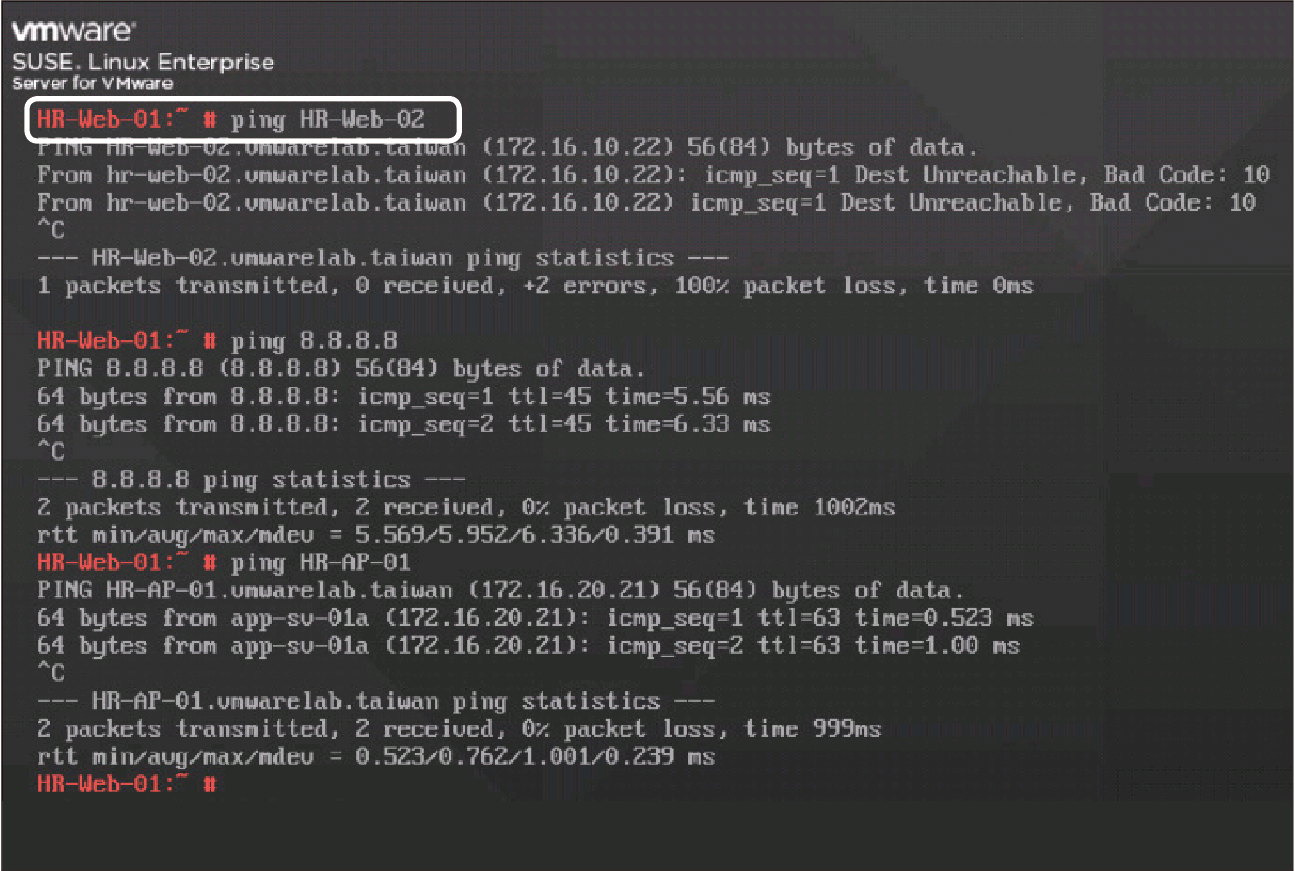

實際登入HR-Web-01這台機器用ping給大家看,我們要的安全防護已經完全能夠達成了,如圖11

所示。

|

| ▲圖11 於HR-Web-01機器僅能連到人事系統內機器,到任意財務系統機器的連線已被中斷。 |

第一個情境內,首先可以看到NSX分散式防火牆與安全群組結合的威力:

·即使位於同一個網段內的機器,如HR-Web-01到Fin-Web-02,NSX DFW也完全可以進行封包阻擋,做到VM-Level的微切分安全防護。

·防火牆的安全政策管理變得極為簡單,規則能夠直接與安全需求以及現有的業務系統進行對應。

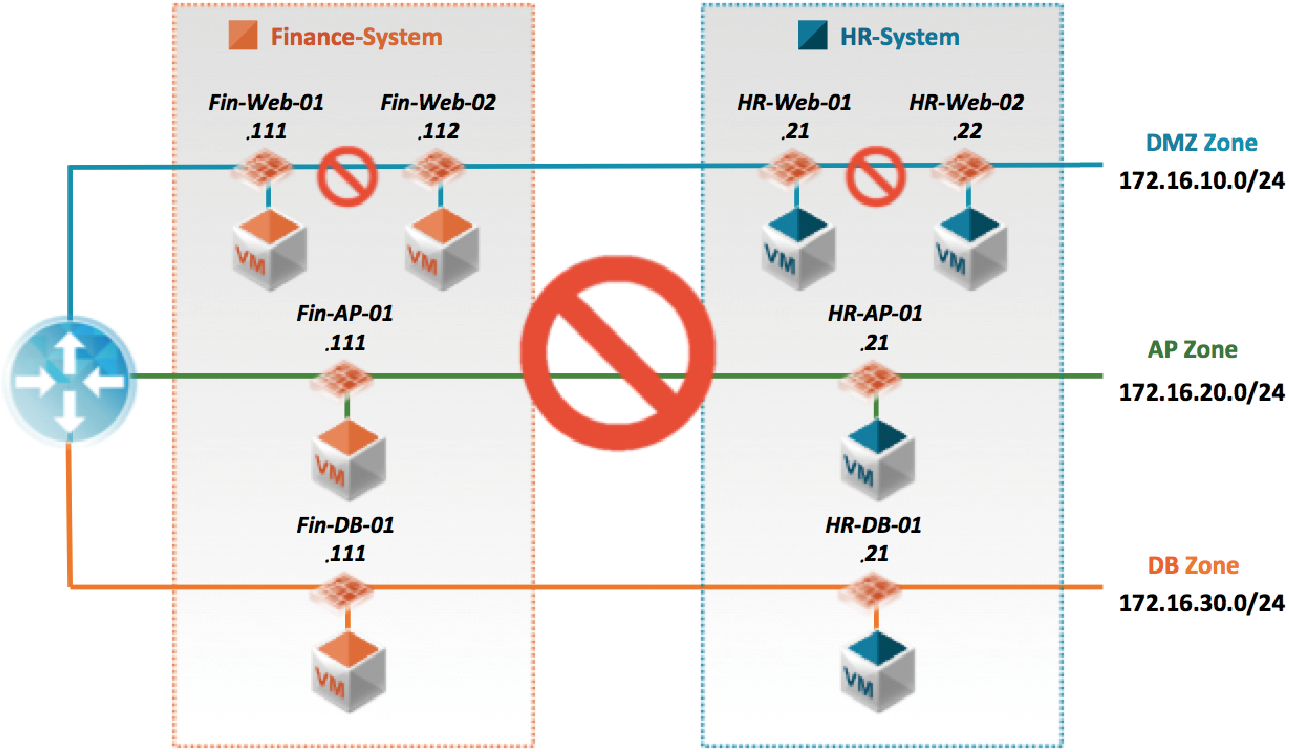

考慮第二個情境:同樣在DMZ區內的伺服器,實際上的網路接取需求僅有對外部用戶的服務與對後端系統的資料接取,彼此之間是不需要有相互溝通需求的。所以安全政策的要求是同樣在DMZ區內的伺服器間的網路交通要互相斷開,如圖12所示。

|

| ▲圖12 安全需求是在DMZ區內的Web Servers間不能相互溝通。 |

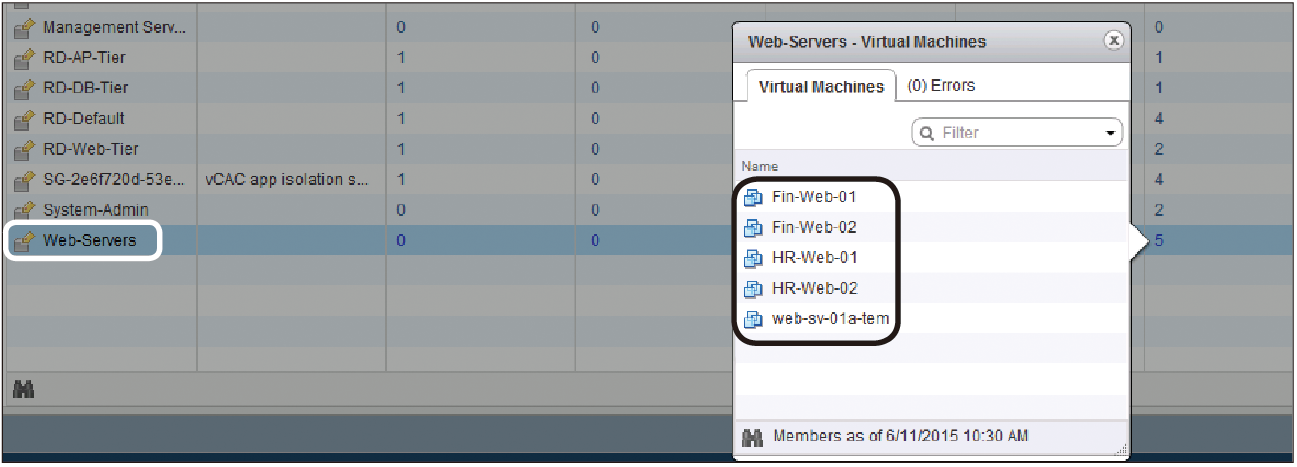

如前面所述,傳統邊界防火牆是做不到同網段內的封包檢查的。但在NSX內的做法可以變得非常簡單,有幾種組態方式,比如先設定一個安全群組叫做Web Server,只要網路有接取到DMZ Zone這個網段的虛擬機器就被納入此群組,如圖13所示。

|

| ▲圖13 設定Web-Servers安全群組。 |

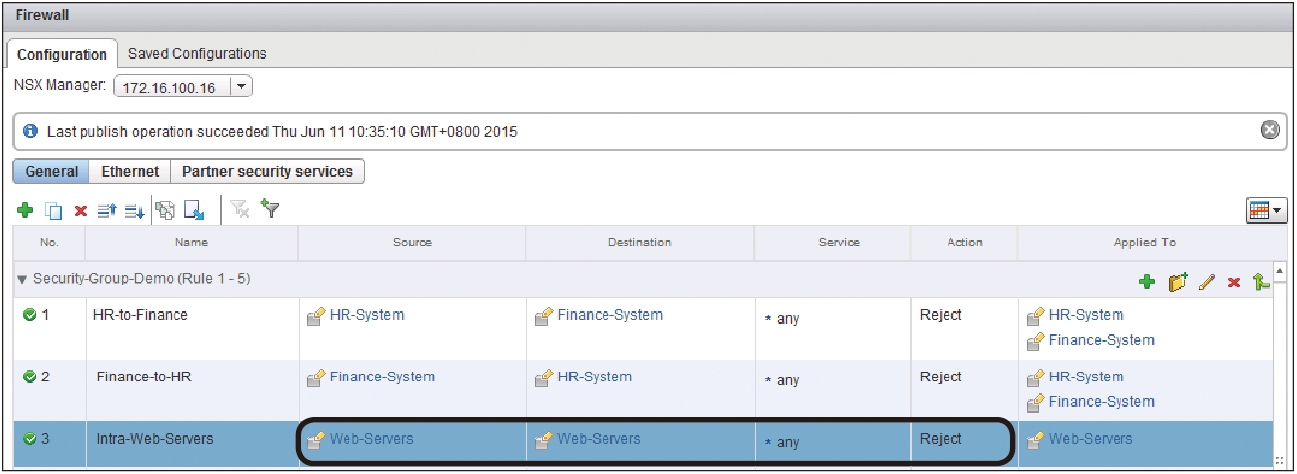

此時,防火牆規則只要設定為來源與目的端都是Web-Servers群組的機器就將連線中斷,如圖14所示。

|

| ▲圖14 情境二之防火牆規則設定。 |

這樣設定後,可以看到HR-Web-01與HR-Web-02間的網路連線已經中斷了,如圖15所示。

|

| ▲圖15 Web網段內網路中斷的防火牆規則已生效。 |

再考慮第三個情境,由於業務擴充等需求,資訊與業務單位決定要增加第三台Web伺服器來擴充前端的業務服務容量。傳統在增加新機器時,不僅是產出這個虛擬機器而已,還需要去新增對應的防火牆等規則,因此這邊的異動作業就需要在內部不同單位提申請、跑流程、等待相關單位把對應的防火牆規則設好,因此延長了業務上線的時間。

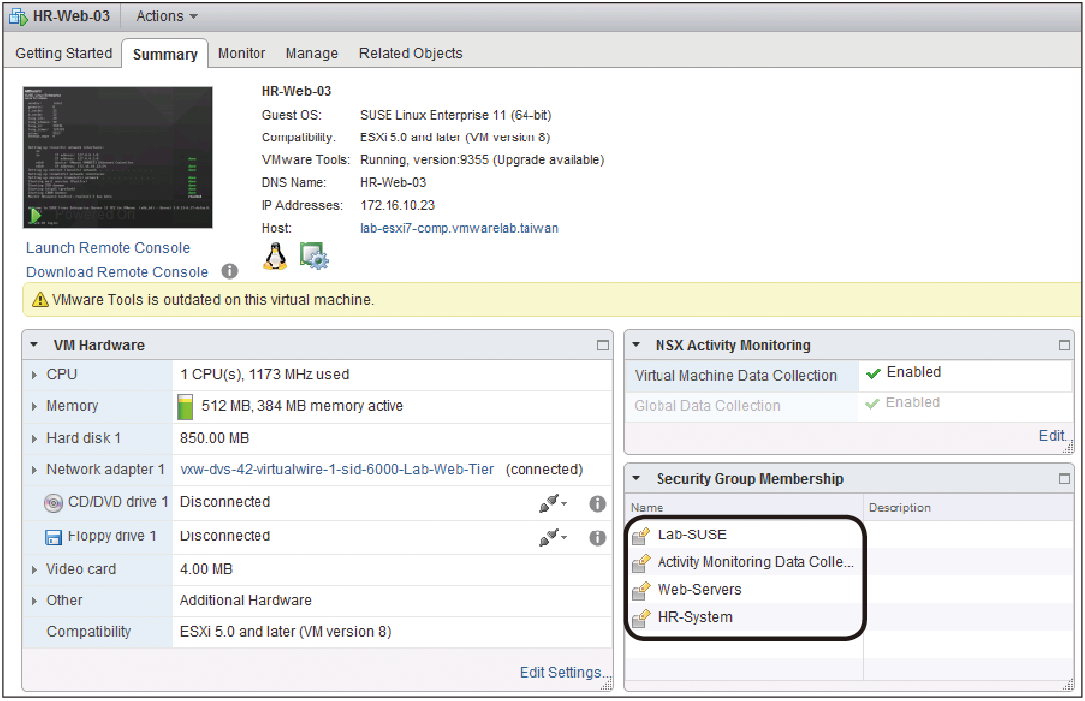

但在NSX的應用環境內,當新的虛擬機器手動或自動產出(例如透過vRealize Automation),新虛機可以依照屬性自動的被加入安全群組,也就是說這台機器能夠「自動」被套用對應的防火牆規則,或是我們在後面要談的不同安全政策。在圖16內可以看到我們建立了第三台Web-Server名稱叫HR-Web-03。

|

| ▲圖16 第三台Web Server HR-Web-03的屬性。 |

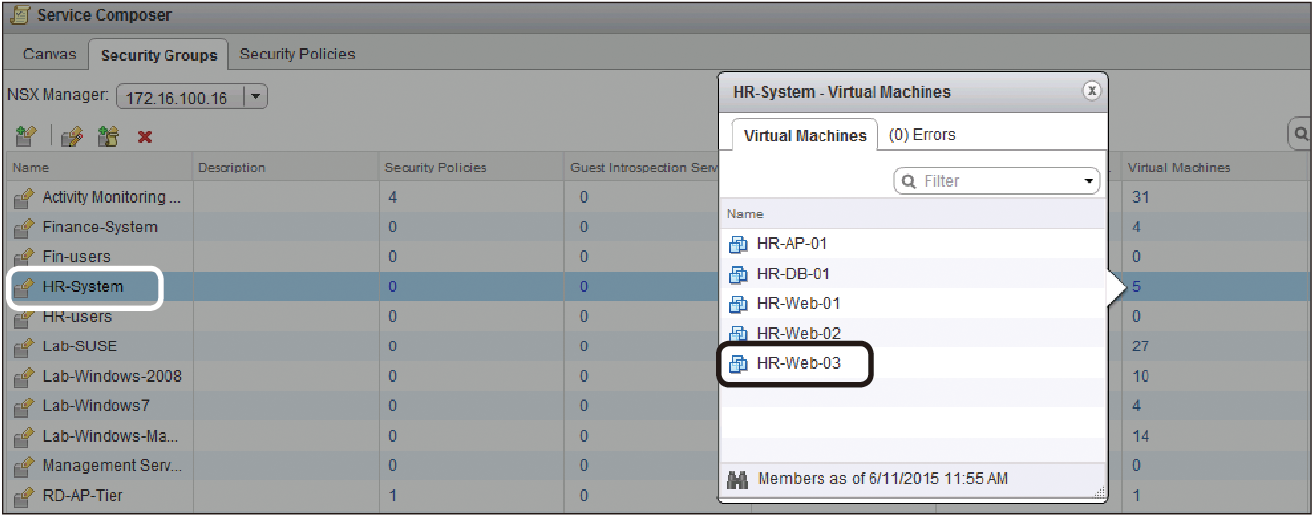

重點是,因為這台新機器的VM Name叫HR-Web-03,是HR帶頭的,因此自動就被加入了HR-System群組。而也因為這台機器是建置在Web網段,自動就被加入Web-Servers的群組。

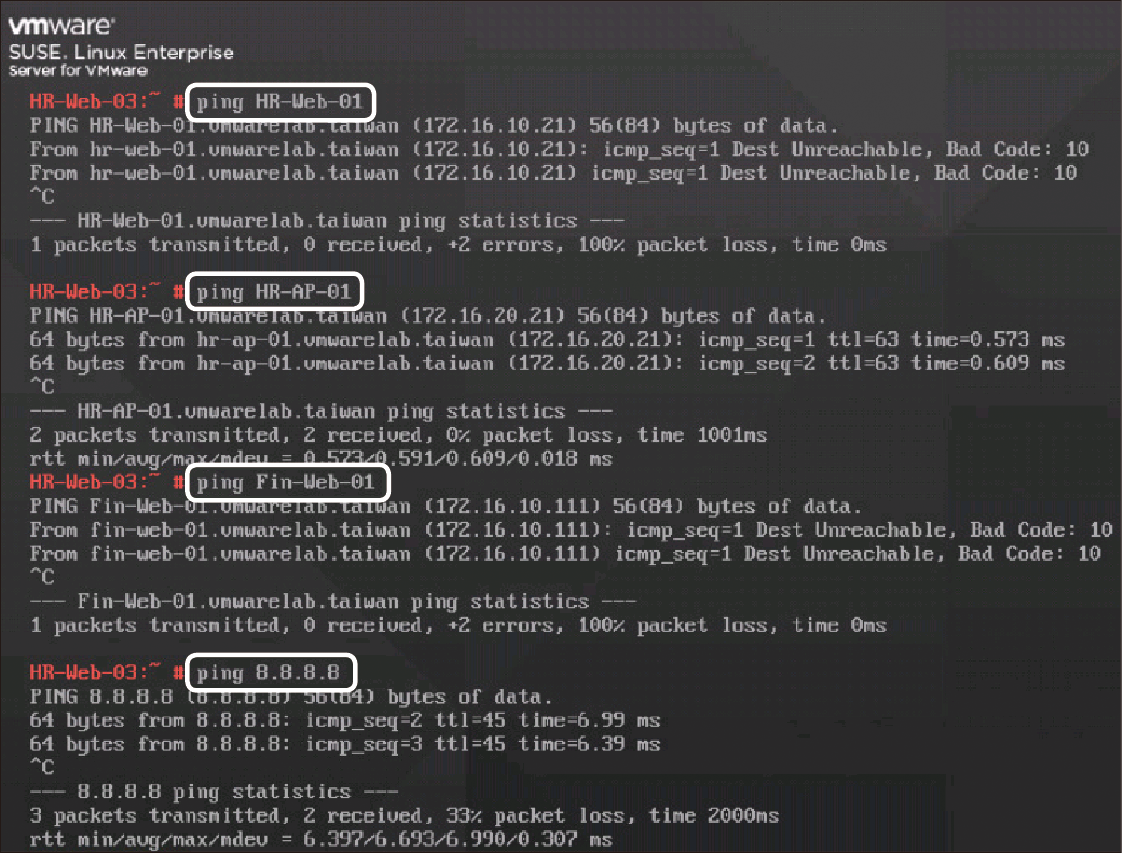

此時,也就是說只要是有使用HR-System或Web-Servers的防火牆規則或安全政策,都會直接套用到HR-Web-03上。從圖17?18可以看出新機器有自動被加入安全群組,且我們前面於情境一、二所設定的安全政策都有生效,無須進行防火牆政策異動。

|

| ▲圖17 HR-Web-03已經自動被加入HR System群組。 |

|

| 圖18 HR-Web-03自動被套用前面所設定的安全政策。 |

結語

希望藉由上面的說明,能夠讓大家看到藉由Micro-Segmentation架構內的分散式防火牆與安全群組功能,可以達成傳統安全防護完全做不到的安全效益,大幅強化雲資料中心內的網路安全,並且簡化管理與維護需求。

我將採用Micro-Segmentation的效益再次列出於最後,作為本文的總結:

·即使同網段的網路封包傳輸也可以進行檢查與防護。

·安全群組直接對應企業的業務系統,簡化安全政策設定。

·系統變更或擴充時,新增的虛擬機器自動加入安全群組,直接套用現有安全政策。

·可依據需求搭配第三方資安廠商功能,達成完整安全防護。

<本文作者:饒康立,VMware資深技術顧問,主要負責VMware NSX產品線,持有VCIX-NV、VCAP-DTD、CCIE、CISSP等證照 ,目前致力於網路虛擬化、軟體定義網路暨分散式安全防護技術方案的介紹與推廣。>