藉由Micro-Segmentation架構內的分散式防火牆與安全群組功能,可以達成傳統安全防護完全做不到的安全效益,大幅強化雲資料中心內的網路安全,並且簡化管理與維護需求。

特徵二:安全防護規則與業務系統進行整合,與網路設定脫鉤

要達成資料中心內的安全自動化,安全防護規則的設定必須能與業務、資安單位的安全防護對應,而並非用機器的網路地址來進行對應。

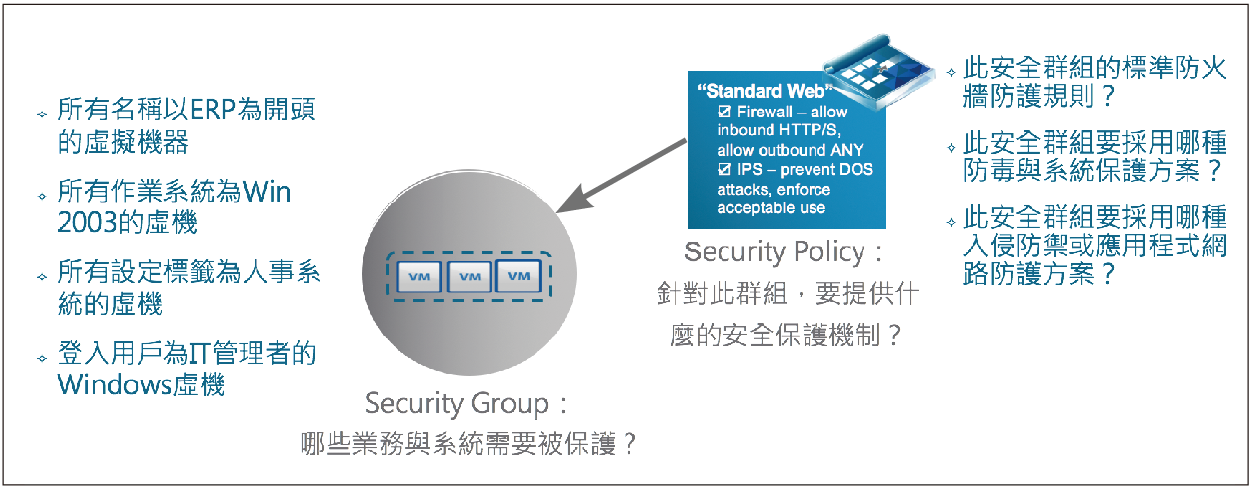

也就是說,安全管理者應該能夠動態地將用戶的業務、指定作業系統、或是虛擬環境內特定的Resource Pool、vApp、VM等等依據指定條件建立為群組,而針對這些群組設定所需採用的安全規則(圖6)。

|

| ▲圖6 微切分架構藉由動態的條件將安全群組與企業實際的資訊系統、業務進行對應,並且能夠將需求的安全政策設定至對應安全群組。 |

藉由上述方式,安全防護不再需要以網路地址、網段等網路資訊來進行定義,而能以資訊系統的特徵,比如VM名稱、Hostname、作業系統型態、安全標籤、登入用戶等不同的動態條件,來將防護的目標動態集合在群組內,並針對群組定義需求的安全政策。

安全管理者不僅僅在維運上能夠大幅簡化並整理安全防護的規則,並且在系統擴充,例如增加新的Web Server/AP Server時,新機器也能夠自動套用所對應的安全群組以及規則,達成安全設定的自動化。

特徵三:以平台方式提供完整安全防護機制

一個具備Micro-Segmentation特徵的平台不應該鎖定於單一廠商,而能將零信任機制的架構擴展到不同第三方安全廠商的強項功能。藉由將每一個虛擬機器前進行安全防護,這個平台同時可以將要檢查的網路封包甚至系統的IO轉送給選定的安全廠商,進行包括Next Generation Firewall、IDP、Web Inspection、Vulnerability Assessment、Malware Protection等等的進階安全防護。用戶將能夠利用這個架構,將選定的安全防護推送至每一台防護機器之前。

行文至此,希望用下列的三個情境與大家說明Micro-Segmentation的威力。想像企業內部已經預先於網路環境內建立了DMZ區、AP區、DB區以及對應的網段。不同的系統分別依據系統內機器的屬性,將對應的虛擬機放置到對應的網段內。

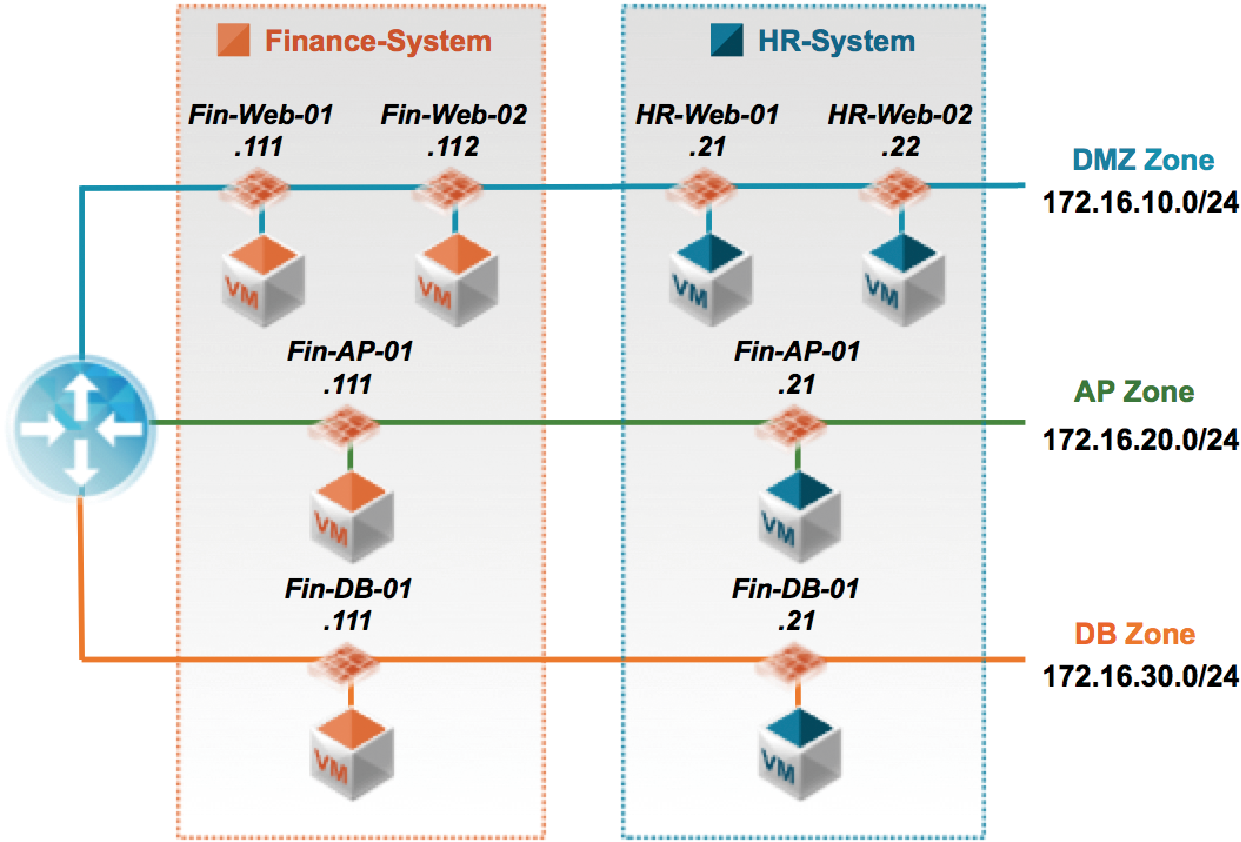

如圖7所示,有兩個資訊系統(財務系統及人事系統),各系統的Web Servers均放置在DMZ區,AP Servers放置於AP區,資料庫放置於DB區。我們利用VMware NSX的分散式防火牆功能來達成Micro-Segmentation需求:每一個VM的封包進出都會於vSphere Host進行保護,就如同每個VM前都有一個防火牆。

|

| ▲圖7 微切分展示情境。 |

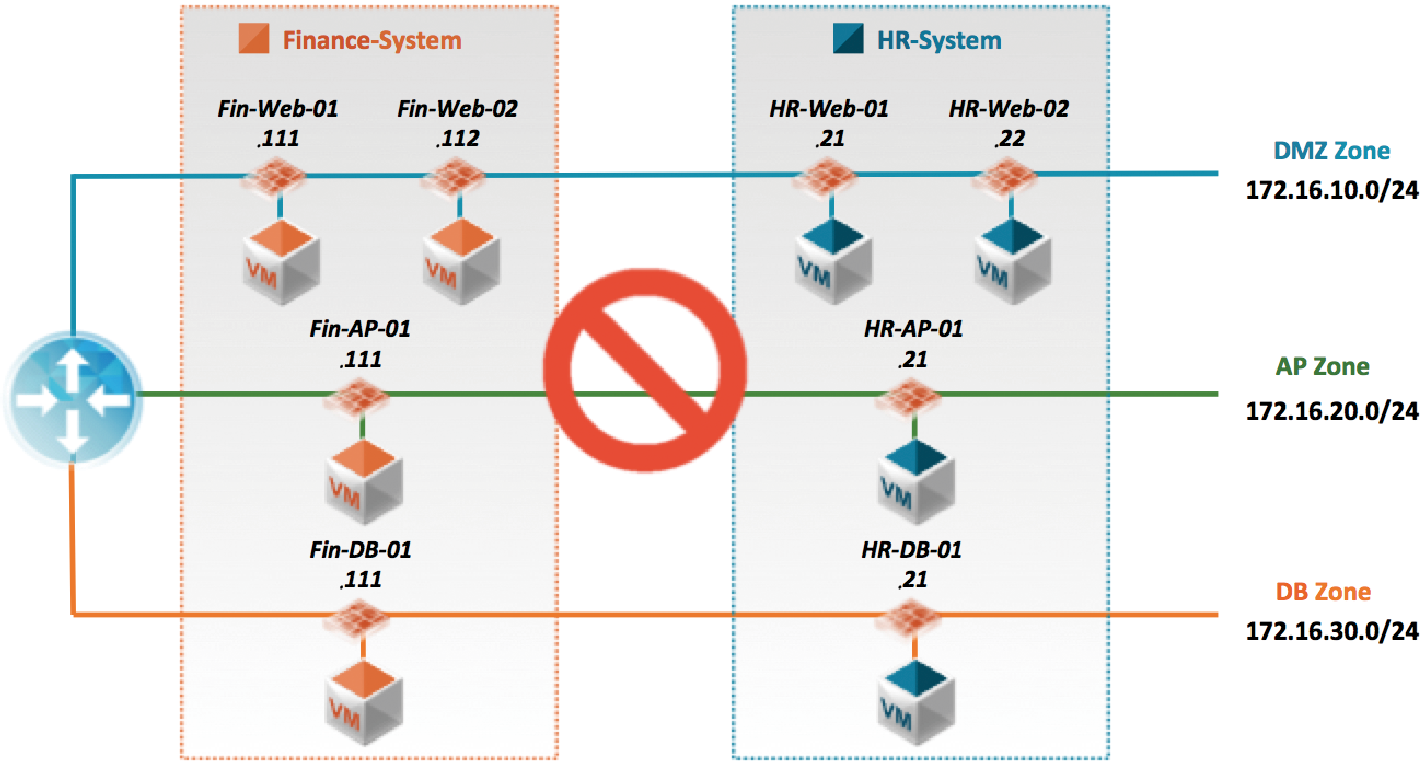

第一個情境:因為在此企業內人事系統與財務系統是兩個完全獨立的系統,系統彼此之間沒有網路連線的需求,因此安全政策的要求是必須讓人事系統與財務系統間網路連線完全中斷。如此一來,即使任一個系統受到駭客入侵或是中毒,也不會影響到另一個系統。我們用圖8來表示第一個情境的安全需求。

|

| ▲圖8 安全需求展示情境:兩個獨立系統間必須完全網路阻斷。 |

請各位思考一下如果用的是傳統的邊界防火牆要怎麼做呢?首先必須考量:

·這是無法完全達成的,因為同樣在DMZ區、AP區、DB區的同型態機器是位在同個網段,網路封包不會走到邊界防火牆。比如要由HR-Web-01去攻擊Fin-Web-02機器,邊界防火牆是擋不到的。

·傳統防火牆用網路位置來做Source/Destination的規則定義,但這邊的各個系統內機器均來自不同的網段,要對應到「兩系統間不能有網路連線」的規則,很可能須對應到防火牆內的十?幾條Rule才能完成。

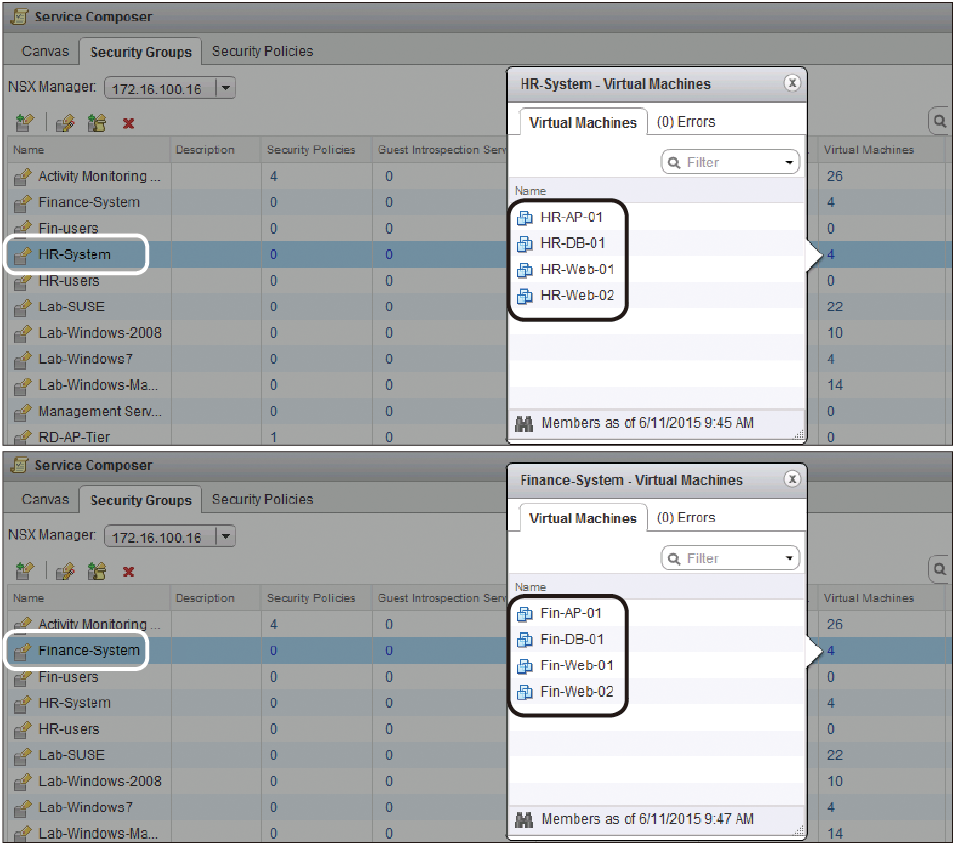

但如果用的是NSX分散式防火牆以及安全群組功能呢?首先,可以定義何謂人事系統以及財務系統。有很多種定義方式,舉例來說,只要VM Name是由HR開頭的機器,就自動被納入HR-System這個安全群組。

或是只要有被加上Finance-System這個安全標籤的機器,就自動被納入Finance-System這個安全群組。在圖9之中可以看到,藉由類似這樣的方式,我們能夠很容易地將安全群組與實際上的業務系統機器進行對應。

|

| ▲圖9 安全群組與業務系統機器的對應。 |

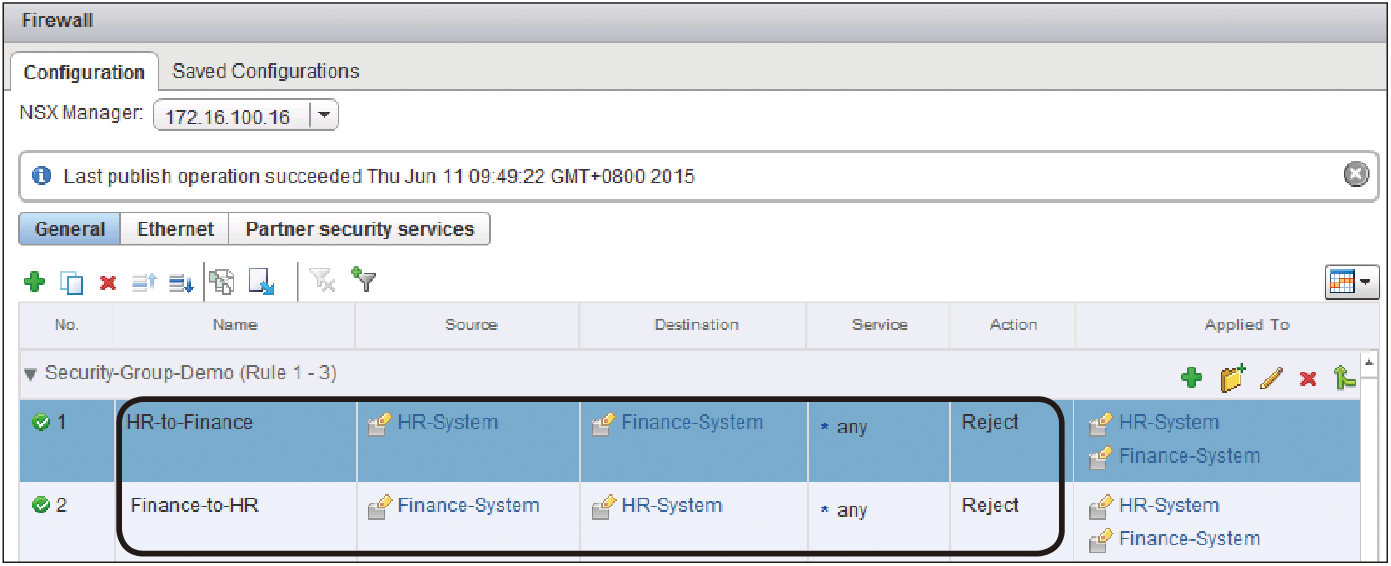

接下來要進行防火牆的政策設定就變得非常單純簡潔。我們無須考慮任何的網路IP位址、網段,只要直接去對應實際安全政策的需求:人事系統與財務系統間網路不能連通。

考慮到方向性,這邊需要兩條防火牆規則:人事系統不能到財務系統、財務系統不能到人事系統,上面的需求就被搞定了,如圖10所示。

|

| ▲圖10 情境一之防火牆規則設定:直接應用人事及財務系統安全群組作為來源及目的端。 |