延續網管人過去連續五期對於入侵偵測暨防禦系統的探討,已經探討入侵偵測暨防禦系統的原則、元件、網路型、無線型入侵偵測暨防禦系統、網路行為分析系統,本期就來探討第四種入侵偵測暨防禦系統:主機型。

主機型入侵偵測暨防禦系統會監控單一主機的特徵,以及發生在主機上的事件,來查看是否有可疑活動,可能監控的範例包括從該台主機連出去的有線及無線網路流量、系統Log、執行的行程、檔案存取及修改、系統設定變更和應用系統設定變更。

接下來,將細部討論主機型入侵偵測暨防禦系統。首先來談主要元件並且探究通常會部署的架構,也檢驗其安全性能,包含其識別可疑活動所採用之方法論。剩餘的篇幅將討論其管理性能,並會提出實作和操作上的建議。

了解相關元件及架構

以下將探討典型的主機型入侵偵測暨防禦系統的主要元件,並且闡述這些元件最常見的網路架構。此外,也會提供一些關於應該挑選哪一台主機來採用主機型入侵偵測暨防禦系統的建議,並將描述主機型入侵偵測暨防禦系統如何影響一台主機的內部架構,例如Intercept Process Call。

常見元件

大部分主機型入侵偵測暨防禦系統有偵測軟體,也稱之為中介軟體(Agent),而且都裝在想要安裝的主機上。各個中介軟體監控著單一主機的活動,而且如果入侵偵測暨防禦系統能力有被打開,也可以執行防禦行動。中介軟體傳送資料到管理伺服器,可以選擇另外以資料庫伺服器來儲存,或者採用控制台介面來管理以及監控。

由於本文章重點放在組織的入侵偵測暨防禦系統部署,所以假設中介軟體傳送資料給管理伺服器,但某些中介軟體可以獨立直接部署,而且由主機的管理者直接管理和監控而無須藉由管理伺服器。

某些主機型入侵偵測暨防禦系統產品會使用專屬的設備來執行中介軟體,而非安裝中介軟體到個別的主機上。因此,放置各個設備來監控特定主機進出的網路流量。

從技術上來說,這些設備可能會被看成網路型入侵偵測暨防禦系統,因為它們被部署成在線式來監控網路流量。然而,它們通常只有監控特定種類的設備活動,例如網頁伺服器或者資料庫伺服器,如此一來,比起標準的網路型入侵偵測暨防禦系統而言就更加專門。而且,跑在設備上的軟體通常會與主機型中介軟體有相同或類似的功能,所以主機型入侵偵測暨防禦系統產品所使用的設備式中介軟體會在這裡討論。各個中介軟體通常被設計來保護下面其中之一:

‧保護伺服器:除了監控伺服器的作業系統外,中介軟體可能也要監控某些常見的應用軟體。

‧保護用戶端主機(桌機或筆電):中介軟體被設計來監控使用者的主機,通常是監控作業系統和常見的用戶端應用系統,例如Email和瀏覽器。

‧保護應用系統服務:某些中介軟體只有監控特定應用系統服務,例如網頁伺服器程式或資料庫伺服器程式,這種中介軟體也稱為應用系統型(Application-based)入侵偵測暨防禦系統。

其他種類的主機,例如防火牆、路由器、交換器等網路設備,大部分都沒有這樣的中介軟體。

網路架構

主機型入侵偵測暨防禦系統部署的網路架構通常非常簡單,因為中介軟體被部署到現存的主機內,元件通常在組織的網路上溝通,而非另外使用一個管理網路。

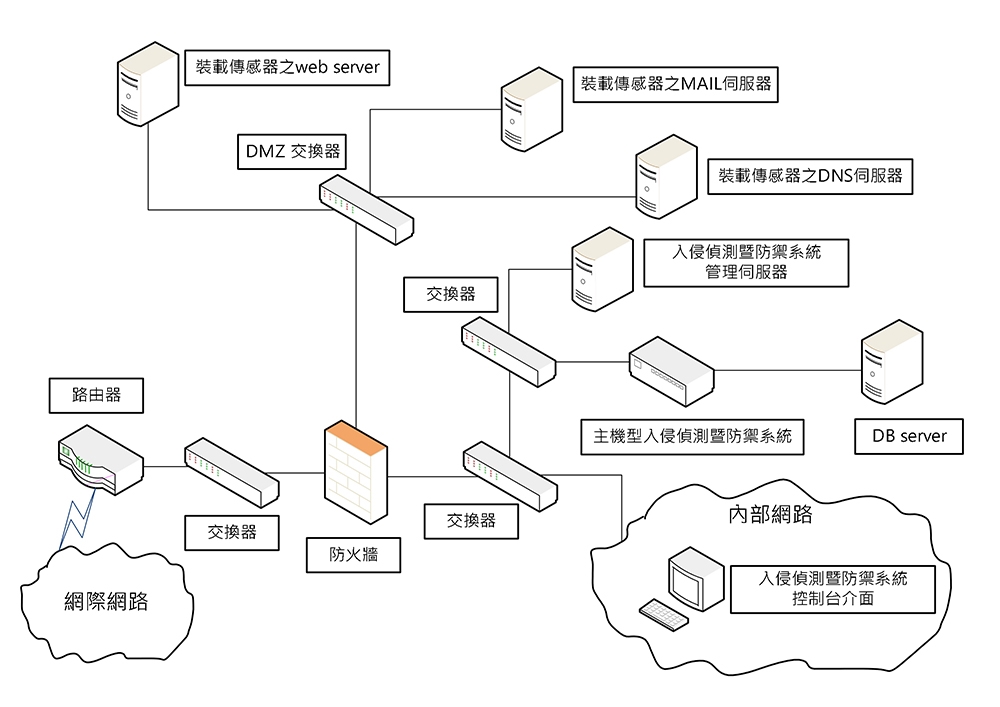

大部分產品將它們的通訊加密,以預防被竊聽。應用系統型的中介軟體通常會被以在線式部署在它們所要保護的主機前面,圖1是一個主機型入侵偵測暨防禦系統部署架構的範例。

圖1 主機型入侵偵測暨防禦系統中介軟體部署架構

圖1 主機型入侵偵測暨防禦系統中介軟體部署架構

挑選中介軟體位置

主機型入侵偵測暨防禦系統中介軟體最常見的是被部署到關鍵主機上,例如可公開存取的伺服器,以及那些有敏感資訊的伺服器上。

然而,因為不同伺服器、作業系統和伺服器應用系統都是可以取得中介軟體,所以組織可以潛在部署中介軟體到大部分的伺服器、桌機以及筆電。

某些組織採用主機型入侵偵測暨防禦系統中介軟體,主要是分析那些無法被其他安全控制措施監控的活動,例如網路型入侵偵測暨防禦系統傳感器無法分析在已經被加密的網路通訊裡面的活動,但安裝在端點的主機型入侵偵測暨防禦系統中介軟體可以看到未被加密的活動。

每當在挑選中介軟體的位置時,應該考量以下幾項因素:

‧部署、維護、監控中介軟體的成本。

‧可被中介軟體支援的作業系統和應用系統

‧該台主機的資料或服務的重要性

‧支援中介軟體的資訊基礎建設,例如足夠的網路頻寬傳送警告資料,從中介軟體到中央化伺服器,以期從中央化伺服器傳送軟體和政策更新到中介軟體。

檢視主機架構

為了提供入侵防禦能力,大部分入侵偵測暨防禦系統的中介軟體會改變主機的內部架構。傳統上,透過墊片(Shim)來完成,這是置放在現存眾多程式碼當中的某層程式碼。墊片攔截資料的地方,正常來說,都是程式碼必經之處。墊片接著可以分析資料,並判定是否它應該被允許或拒絕。

主機型入侵偵測暨防禦系統中介軟體可能在多種資源上都會使用墊片,包含網路流量、檔案系統活動、System Call、Windows登錄檔活動,以及常見的應用系統如郵件、Web等等。

某些主機型入侵偵測暨防禦系統中介軟體並不會改變主機架構,反而它們監控活動但卻沒採用墊片,或者分析活動本身的相關產物,例如Log Entries和檔案修改。對主機而言,雖然入侵性比較低,也降低了入侵偵測暨防禦系統介入主機正常作業的可能性,但這些方法通常在偵測威脅上效果也比較差,而且經常無法執行任何防禦行動。

在挑選主機型入侵偵測暨防禦系統解決方案時,其中一個重要決策是,是否要在主機上安裝中介軟體,或者採用中介軟體的設備。從偵測和防禦的角度來說,較多人選擇在主機上安裝中介軟體,因為中介軟體會直接存取主機特徵,允許執行更廣泛和準確的偵測和預防,但是中介軟體通常只支援少數常見的作業系統。如果一台主機用的作業系統未被支援,則可以改為部署設備。

另一個要採用設備而非在主機上安裝中介軟體的原因是效能,如果中介軟體會大幅降低主機的效能,就有必要衡量一下其中的利弊得失。

待續

本文概略說明了主機型入侵偵測暨防禦系統的元件架構,下集文章延續相同主題將介紹主機型系統提供了那些安全性能,然後討論該類型系統所具備的管理性能,並且建議該如何實作以及實際操作。

<本文作者:黃信智,目前為久揚科技服務有限公司營運總監,提供資安管理、隱私保護、營運持續管理等顧問諮詢服務、以及滲透測試、源碼檢測等資安服務。擁有CEH、ECIH、CISSP、ISO 27001 LA等資安證照。>