網路犯罪日漸增長,企業應籌組事件應變措施團隊,慎選解決方案,善用簡單易用的介面、彈性與條件性兼具的事件因應措施,以及自動化和整合功能,並利用NCISS整合功能來改善風險評量,為事件應變團隊提供一套更有效率的架構以因應事件。

在RSA大會上,Michael McGuire博士提出的一項新研究指出,網路犯罪預期將在2018年創下1.5兆美元的利潤,再次重申資安防禦人員仍須面對網路犯罪日漸增長所帶來的重重挑戰。對所有的公司來說,遏止網路攻擊從來不是一件容易的事。

事件應變措施團隊已知的挑戰,包括網路人才青黃不接、警報數量過多但時間或資源卻不足、IR程序與溝通不夠完善、令人無所適從的法規環境、網路攻擊日趨複雜變幻莫測,以及工具五花八門。

所以,需要一套解決方案,讓資安團隊一方面能夠統合執行或模擬調整其事件應變程序(Incident Response Process,IR Process),另一方提供回應自動化,將整個公司的人員、程序和技術緊密結合。在此事件回應的解決方案中,如果缺少對事件優先順序或風險評量的方法,事件應變人員可能對警報感到麻木並忽略重要的警報。所以,這裡引用NCCIC組織的網路事件評鑑系統(NCCIC Cyber Incident Scoring System,NCISS)來建立事件風險模型。

NCISS會利用加權算術平均值計算出0到100之間的分數,並將此分數用於事件分類和將風險值向上提升的流程,藉此判斷處理範圍有限之事件應變措施資源的優先順序,以及每個事件的必要支援程度。

在本文中,將會使用IBM Resilient Incident Response Platform,此軟體正是一套完整的事件回應軟體解決方案,並研發一套動態Playbook,協助資安團隊透過整合NCISS的方式來判斷整體風險。

事前準備步驟

首先,必須具備以下兩個必要條件,一個已啟用Action模組的IBM Resilient事件回應平台,以及一個IBM Resilient平台上擁有主要管理員角色的使用者帳戶(或具有足夠權限可設計Playbook)。

理解Playbook

首先,IBM Resilient的動態Playbook是一組由規則、條件、商業邏輯、工作流程與作業所構成的集合,用於回應事件。IBM Resilient平台會在事件執行處理與修改時,依據制定好的Playbook自動更新回應措施與作業。實際上,這Playbook正是由IBM Resilient平台實現並執行組織內的事件應變措施計畫。

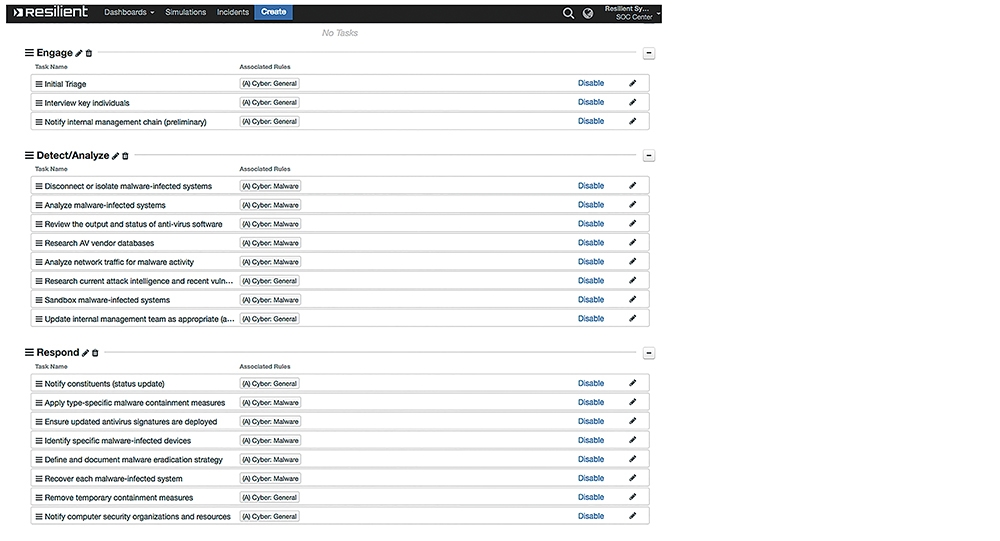

IBM Resilient可提供多種預製的Playbook,進而提供完整的事件處理方式與因應動作。使用者不僅可以使用這些Playbook,也能自訂Playbook,以便盡可能滿足公司的需求。如果需要更多的詳細資訊,歡迎參閱Playbook設計者手冊,如圖1所示。

圖1 軟體內建的Playbook之一「網路:惡意軟體」。

圖1 軟體內建的Playbook之一「網路:惡意軟體」。

設計所需的元素及佈置(Layout)

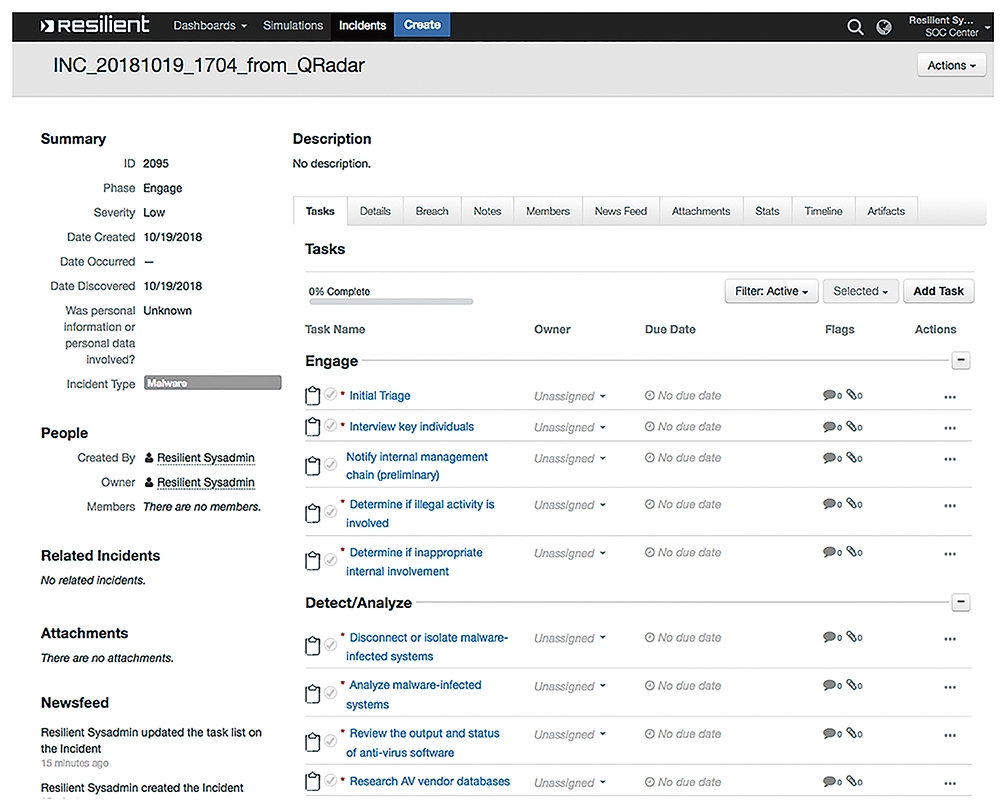

舉例來說,當IR團隊在某個重要的公司資產內發現惡意軟體時,會建立一個事件並執行「網路:惡意軟體」的Playbook。IR程序會自動產生多個系統作業,如圖2所示。

圖2 內含系統自動產生之「網路:惡意軟體」回應作業的事件。

圖2 內含系統自動產生之「網路:惡意軟體」回應作業的事件。

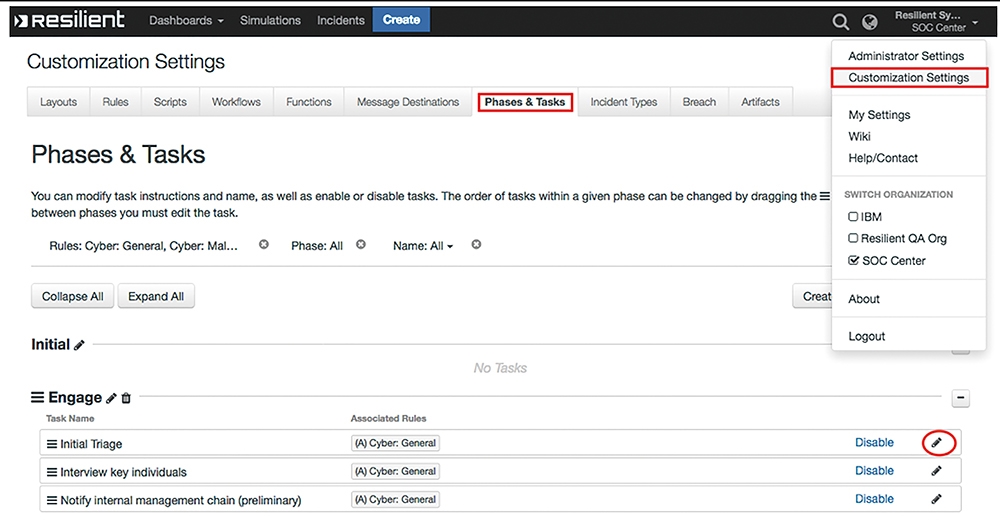

在一間規模龐大的公司中,一天之內可能就會有數百起的類似事件被創建。因此,需要一個智慧策略來涵蓋這類事件處理的優先順序。如此一來,IR團隊便能透過風險評量將寶貴時間用於嚴重程度較高的事件。為了快速進行風險評量,這裡希望能自訂Playbook,以便能在「起始分類(Initial Triage)」作業中採用NCISS。若要自訂任務,請依序前往「自訂設定」→「階段及作業」,然後編輯「起始分類」作業,如圖3所示。

圖3 自訂現有的系統作業。

圖3 自訂現有的系統作業。

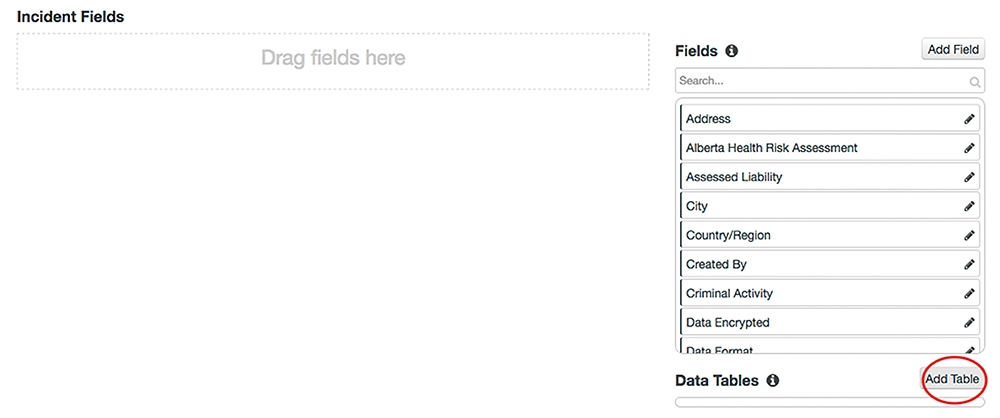

可以利用使用者介面,輕鬆地將不同元素拖放到佈置(Layout)設計當中。在以下範例中,打算加入資料表Data Tables(以試算表表格格式排列欄位值)與自訂欄位(Custom Field)(以顯示最後計算出來的風險評分)。按一下〔新增表格(Add Table)〕以建立資料表,如圖4所示。

圖4 新增資料表。

圖4 新增資料表。

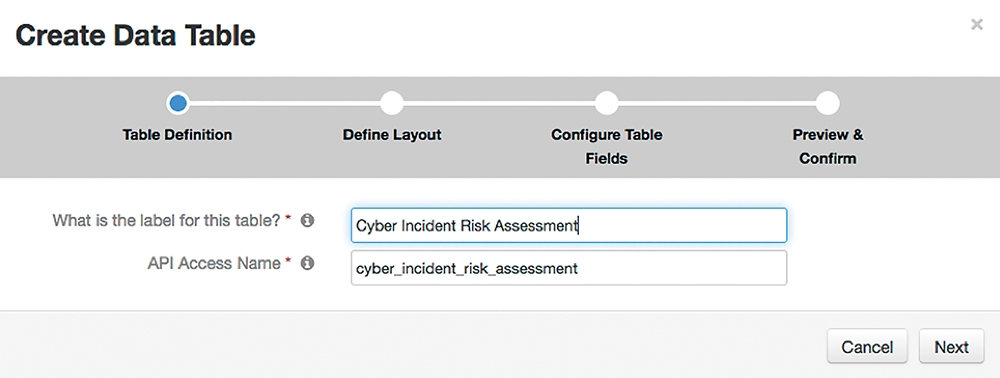

接著,如圖5所示為這個資料表命名。第一個名稱會用於使用者介面(UI),第二個名稱會用於API。

圖5 為資料表命名。

圖5 為資料表命名。

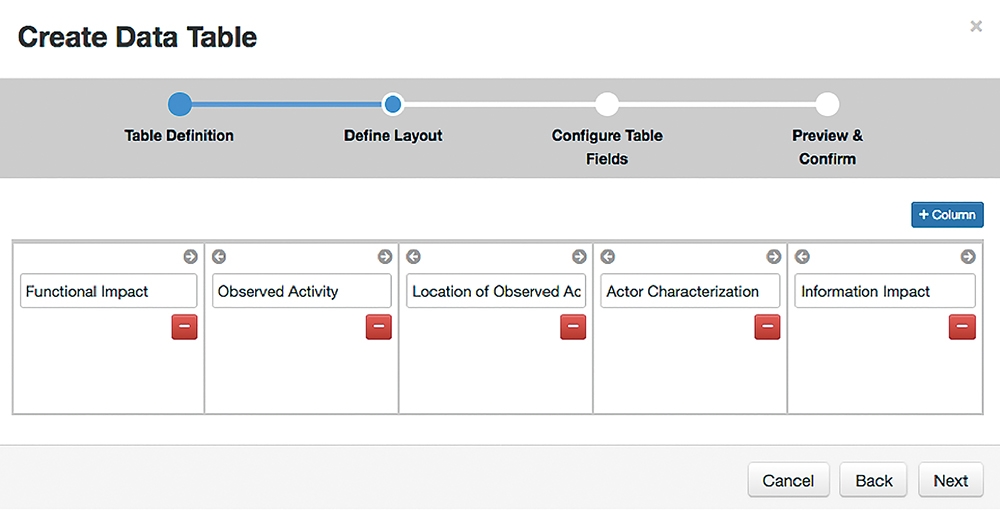

下一步,則可以建立資料欄。即使已建立資料表,仍然可以新增更多的資料欄或是予以刪除,如圖6所示。

圖6 建立必要的資料欄。

圖6 建立必要的資料欄。

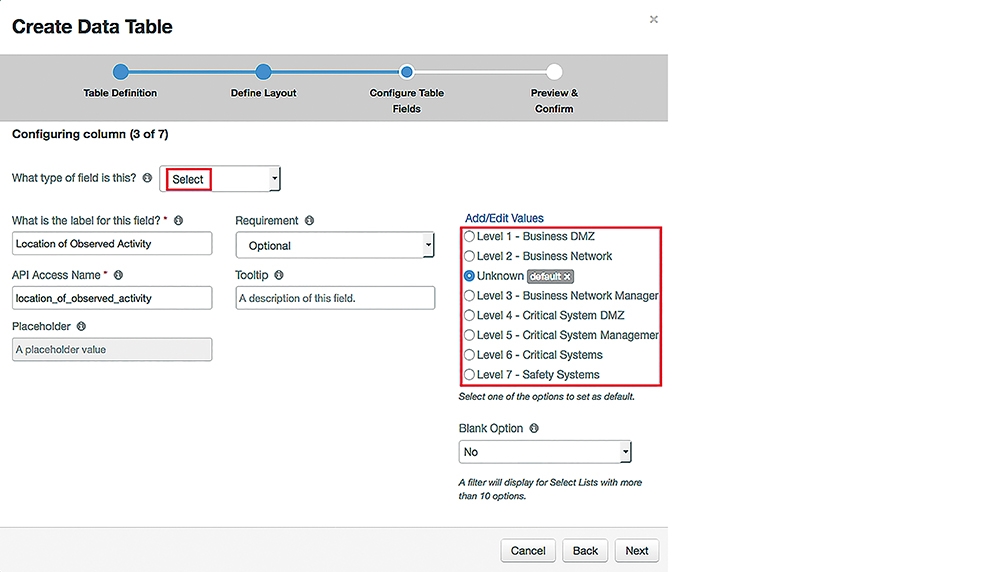

可以在每個資料欄中輸入適當的資料欄名稱、資料類型、選項值、預設選項、非強制性工具提示,並將其設為必要或非必要欄位(圖7)。在範例中,已預先定義NCISS所列出的選項,並將預設值設為未知項目或最低評分。

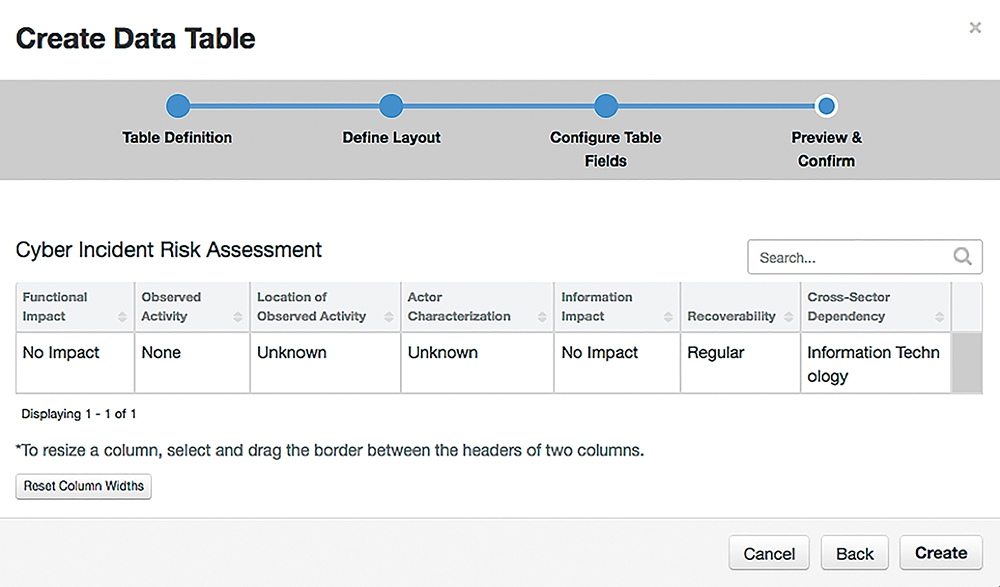

定義完所有的資料欄後,如圖8所示,可以開啟預覽模式並調整資料欄寬度(若適用)。

圖7 定義資料欄類型與選項值。

圖7 定義資料欄類型與選項值。

圖8 完成資料表建立作業。

圖8 完成資料表建立作業。

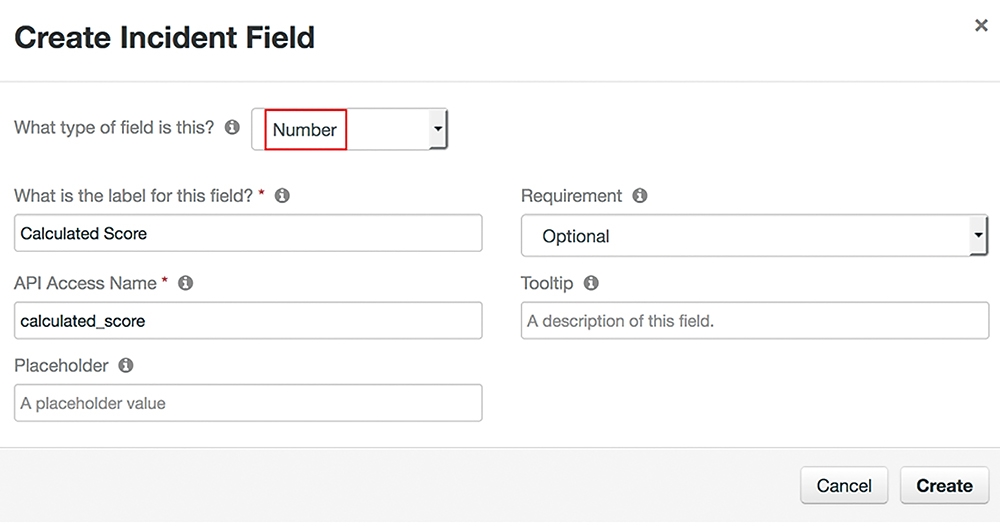

按一下〔建立(Create)〕後,再按一下〔新增欄位〕即可建立自訂欄位。當預設欄位無法滿足自身的特定需求時,自訂欄位通常就能派上用場。

與資料表中的資料欄一樣,可以在此種模式中為欄位指定資料類型和其他要求。在以下範例中,將會使用「數字(Number)」類型來代表計算出來的風險評分,如圖9所示。

圖9 建立自訂欄位。

圖9 建立自訂欄位。

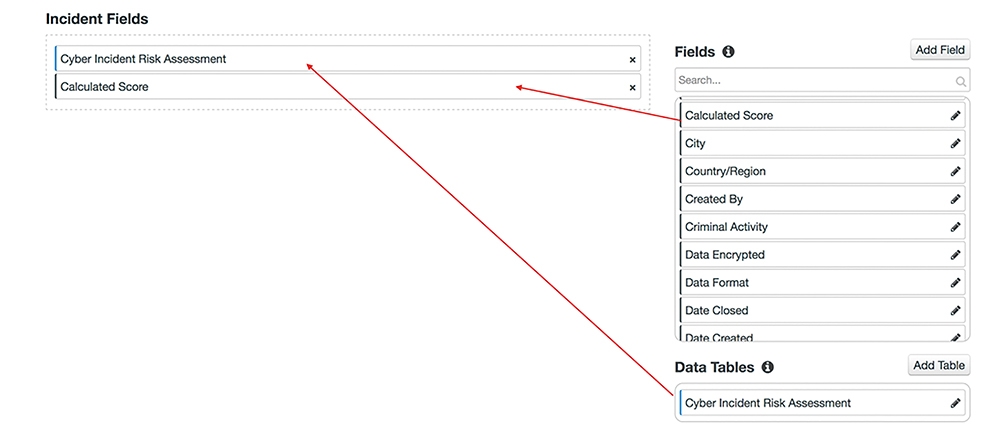

資料表和自訂欄位建立完畢,如圖10所示,可利用拖放的方式將其置入「事件欄位」中。按一下〔儲存並關閉〕按鈕,即可儲存佈置。

圖10 將資料表與自訂欄位拖放至事件欄位。

圖10 將資料表與自訂欄位拖放至事件欄位。

設計產品內部指令碼與自動化規則

在必要的元素與佈置準備就緒後,就能在事件的「起始分類」作業建立邏輯,這類邏輯會用來處理使用者的輸入資料。

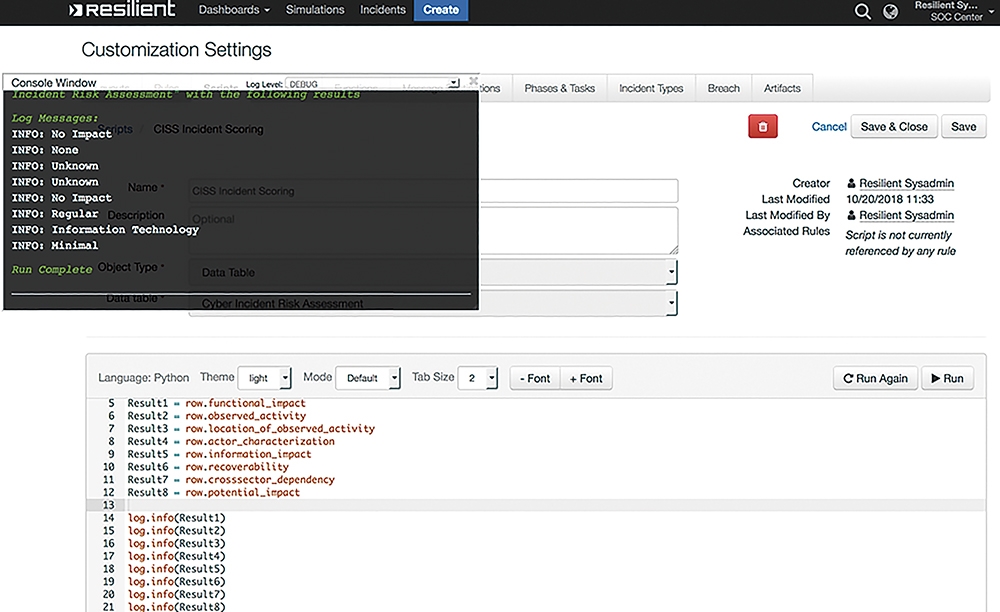

IBM Resilient產品內部Script功能允許使用者編寫用來存取事件資料的Python程式碼,並執行複雜度更高的商業邏輯。程式碼可以透過規則(Rules)或工作流程(Workflows)來觸發。若需更多詳細資料,歡迎造訪瞭解Script。

首先,前往「自訂設定」→「Script」頁面建立第一個Playbook。

圖11 在編輯程式碼的同時測試執行結果。

圖11 在編輯程式碼的同時測試執行結果。

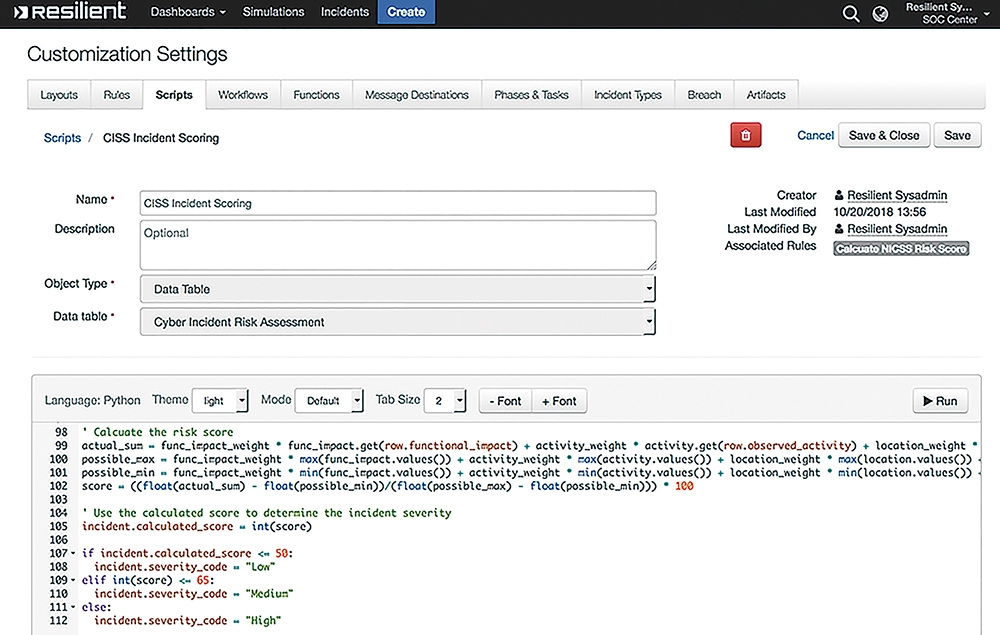

熟悉Script程式碼寫作之後,可以刪除測試用的程式碼,編寫並執行Script來處理使用者輸入的資料、將特定選項對應至相應分數,並且使用建議的標準將計算出來的風險評分對應至不同的事件嚴重性,如圖12所示。

圖12 將計算出來的風險評分對應至自訂欄位的值。

圖12 將計算出來的風險評分對應至自訂欄位的值。

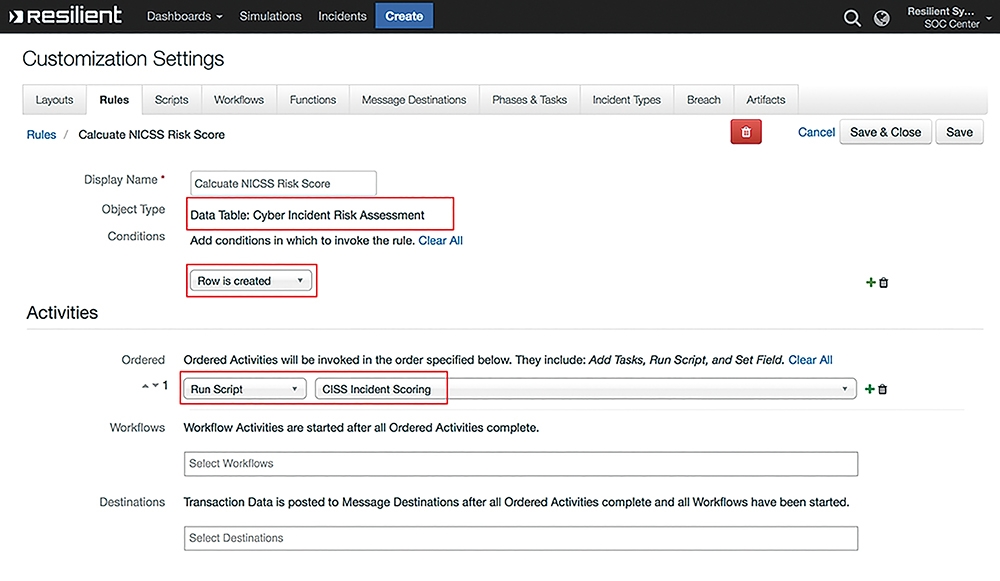

系統不會自動執行Script。為了實現這個目標,必須創建一套規則(Rule)或工作流程(Workflow),以便與Script整合。在以下範例中,打算建立一個自動化規則,以便在特定條件下觸發指令碼。

前往「自訂設定Customization Settings」→「規則Rules」,並依序按下「新建規則」→「自動」。

第一步,要先為規則命名並選擇要套用至規則的物件類型,然後將條件設為自動觸發規則。在以下範例中,將物件類型設為「資料表Data Table:網路事件風險評量」並將條件設為「Row is Created/已建立列」。

如此一來,當條件符合時,規則就能觸發Script。因此,一旦事件應變人員輸入分類結果,規則就會執行Playbook以分析資料、計算風險評分,並在數秒內將風險程度向上提升,如圖13所示。

圖13 建立自動化規則,以便根據資料表觸發評分計算。

圖13 建立自動化規則,以便根據資料表觸發評分計算。

驗證Playbook執行結果

當Playbook設計完畢,下一步就是驗證執行結果並調整邏輯。

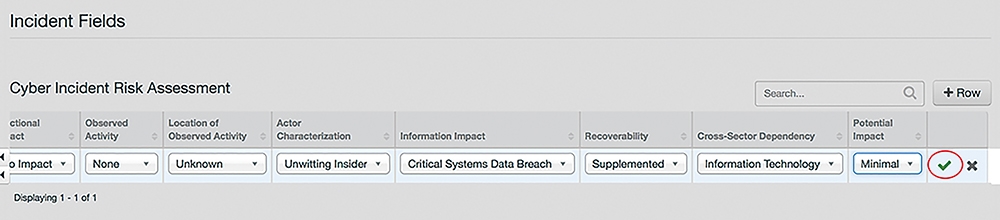

可以建立模擬事件,來處理惡意軟體的事件類型。接下來,前往「起始分類」作業並按一下〔編輯〕。畫面會立即顯示所建立的資料表。可使用下拉式功能表選取個別資料欄中的值,然後如圖14所示按一下打勾圖示,即可儲存設定。

圖14 如何填入資料表的值。

圖14 如何填入資料表的值。

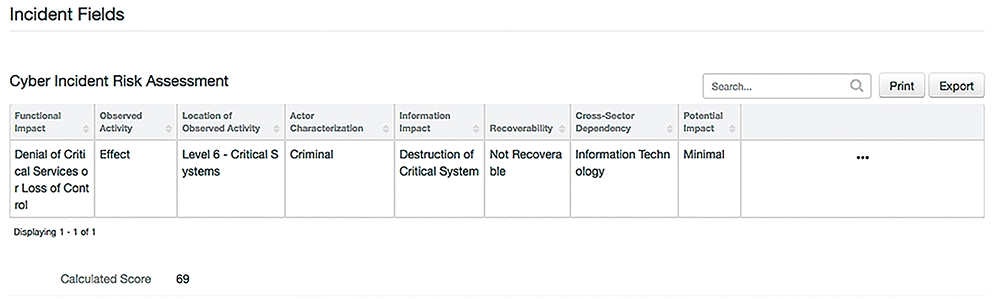

按下打勾圖示儲存設定後,可發現「計算評分」欄位中的風險評分已經更新(圖15)。如果為了顯示事件的最新狀態故加入其他資料列,此欄位也會立即更新。

圖15 驗證計算出來的風險評分。

圖15 驗證計算出來的風險評分。

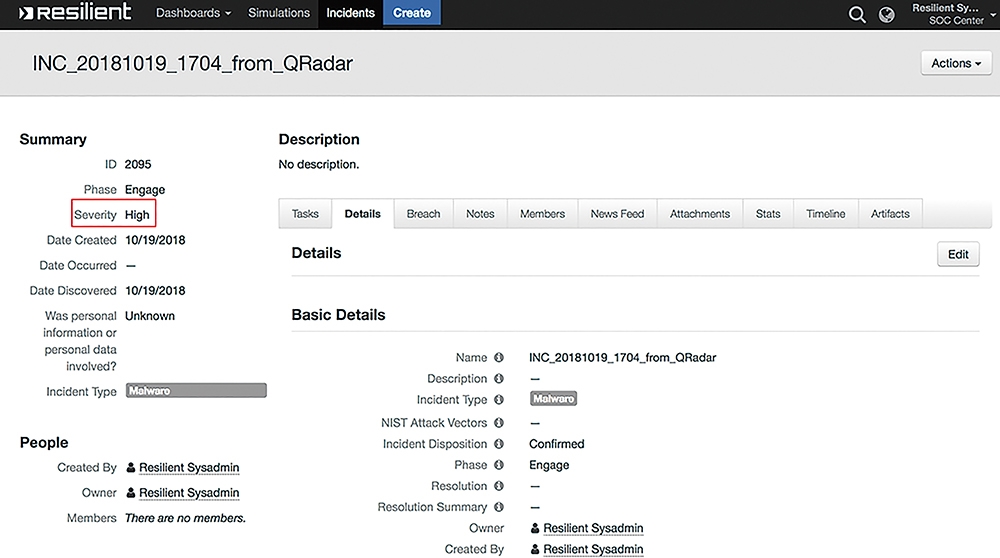

如果風險評分超過預先定義的臨界值,系統會將事件的「嚴重性」自動升為「高」,如圖16所示。

圖16 根據自動規則驗證風險提升幅度。

圖16 根據自動規則驗證風險提升幅度。

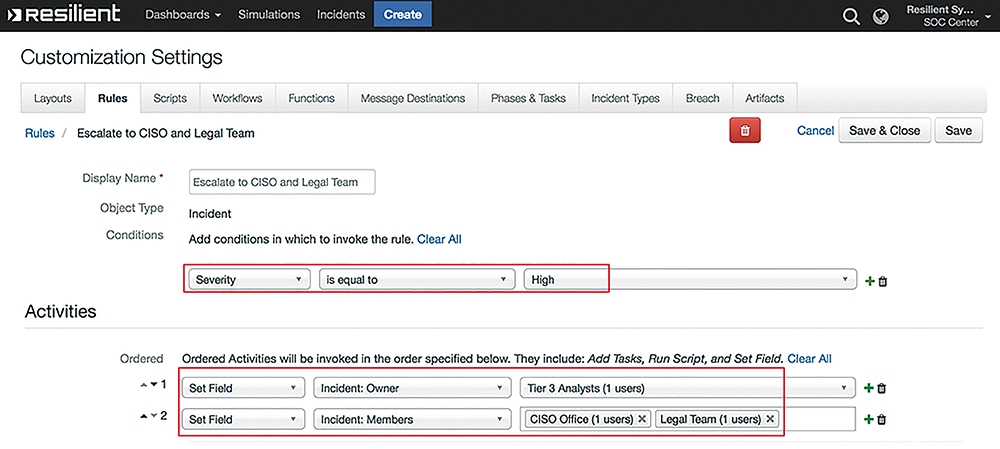

規則可以協助事件應變人員排定作業的優先順序,除了前述這些優勢之外,當系統將風險程度升為「高」時,使用者還能建立其他的商業邏輯。這類商業邏輯包含將事件轉派給第三級分析師,請求對方緊急處理。

或者,將事件轉派給CISO或法律團隊,請求適當的行動作業來立即減輕或規避風險,如圖17所示。

圖17 風險提升後可採用的其他可行措施。

圖17 風險提升後可採用的其他可行措施。

結語

總而言之,請善用簡單易用的介面、彈性與條件性兼具的事件因應措施,以及功能強大的產品內部自動化和整合功能。這套逐步操作簡介可以利用NCISS整合功能來改善風險評量,為IR團隊提供一套更有效率的架構以因應事件。若要進一步瞭解IBM Resilient Incident Response Platform的完整功能,請造訪「https://developer.ibm.com/security/resilient/」。

<本文作者:郭澄祐為IBM大中華軟體研發實驗室開發經理,粟時安為BM大中華軟體研發實驗室高級開發工程師>