數位鑑識是一門嚴謹的科學,鑑識人員須善用工具而不過份依賴工具。當鑑識工具力有未逮之時,切莫輕言放棄,鑑識人員更要冷靜沈著,愈是能夠掌握證物的特性,愈有可能突破重重取證難關,在錯綜複雜的案情中覓得破案契機。

某工廠發生了一起匪夷所思的商業間諜實體入侵事件。竟有不明人士大膽假扮為集團總部派來巡查資訊系統的高階專員,搶在正牌的資安巡檢工程師之前抵達,冒名接受熱誠款待並深入IT部門「督察指導」,表面上逐一實地檢視主機房的網路設備、主機群及各項重要服務,甚至抽查辦公區域及車間,實則趁夜回到主機房停留了幾個小時,隔天一早就離開廠方安頓的飯店,不知去向。

鑑識專家介入調查 釐清箇中蹊蹺

事後該廠上下在並未發現損害或爆發事故的情況下沒有聲張,經由鑑識專家R進行調查推敲,希望釐清其中蹊蹺。首先是,該名商業間諜為何要冒險親身進入主機房?R認為,儘管遠端連線更加方便,但若其目的是拷貝大量資料,且必須要在一定時間之內完成的話,則必然要採用最高效的方式,那就是直接在目標電腦接上儲存設備。此外,若他本人以總部督察身分親自進主機房動手,可最大程度確保任務過程順遂不致受到干擾,即便出狀況也能立刻排除。

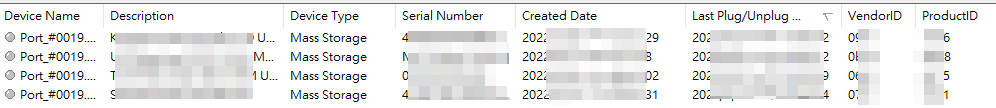

R以一台電腦進行示範,從本機磁碟把資料夾及檔案拷貝到USB外接式儲存設備,這動作本身其實是不會直接在作業系統留下紀錄。因此,這件事是「看不到」的,這也意謂著,倘若只把焦點放在尚存的跡證時,往往便只會據此進行分析調查,如此一來便不免忽略了「看不到」的跡證。但其實,即使沒有如DLP等外部機制,僅僅只從該電腦本身來查看,「拷貝資料到外部儲存裝置」這件事仍可能由USB儲存設備的插拔紀錄找到蛛絲馬跡,如圖1所示。

圖1 USB儲存設備的插拔紀錄。

圖1 USB儲存設備的插拔紀錄。

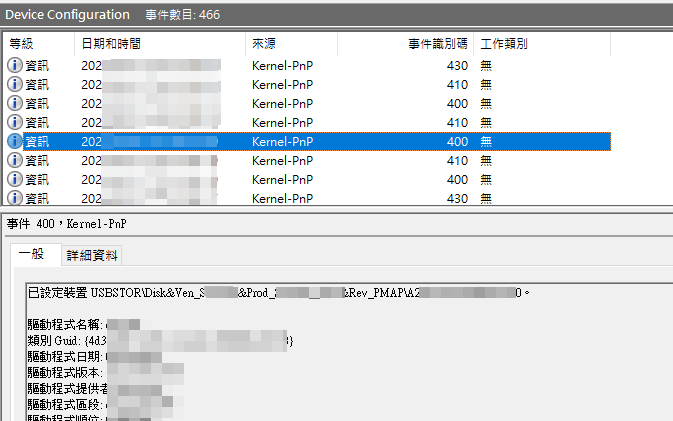

雖然USB插拔紀錄的時間戳記(Timestamp)恐怕會有不準確的情況,然而還可以從事件檢視器看看有些什麼線索。事實上,與PnP有關的事件日誌,確有留存USB儲存設備的使用歷程,包括時間點、Vendor ID、Product ID及序號,如圖2所示。

圖2 事件日誌中存在USB儲存設備使用歷程。

圖2 事件日誌中存在USB儲存設備使用歷程。

藉由jumplist釐清 確認拷貝之事實

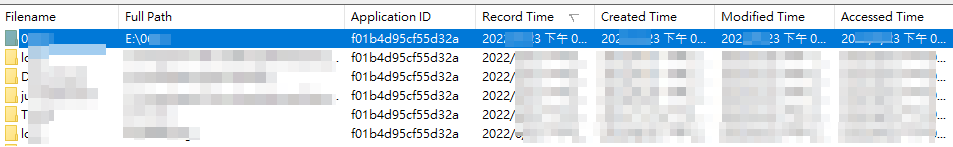

即便證實了在那當下有使用USB儲存設備,但還有什麼跡證能得知有拷貝資料這回事呢?答案就是「jumplist」。從中可以明確看出拷貝資料至目的地裝置的發生時間點及目的地之路徑,且在將本機現有分區的磁碟代號排除後,得知欄位「Full Path」中顯示的E槽即屬於USB外接式設備上的分區,如圖3所示。

圖3 jumplist可得知拷貝資料的時間及目的地路徑。

圖3 jumplist可得知拷貝資料的時間及目的地路徑。

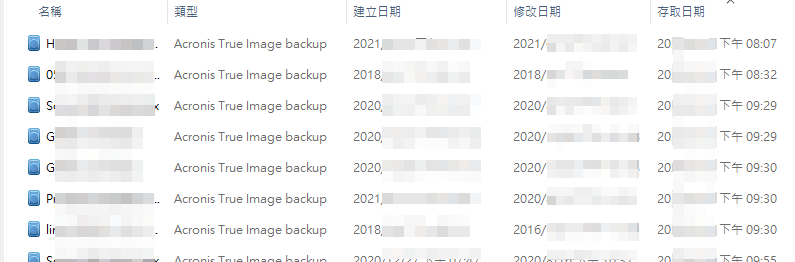

至此已得知目的地裝置的相關資訊,但該如何查出是本機上的哪個分區中的哪些檔案被拷貝帶走呢?R模擬了當晚商業間諜拷貝大量資料的情況,察看各分區檔案系統的Timeline變化,果然,被選取及拷貝到目的地裝置的那些來源檔案,其存取時間(Accessed Time)皆變成了拷貝資料當下的時間點,如圖4中的「存取日期」欄位內容所示。

圖4 來源檔案的Timestamp變化。

圖4 來源檔案的Timestamp變化。

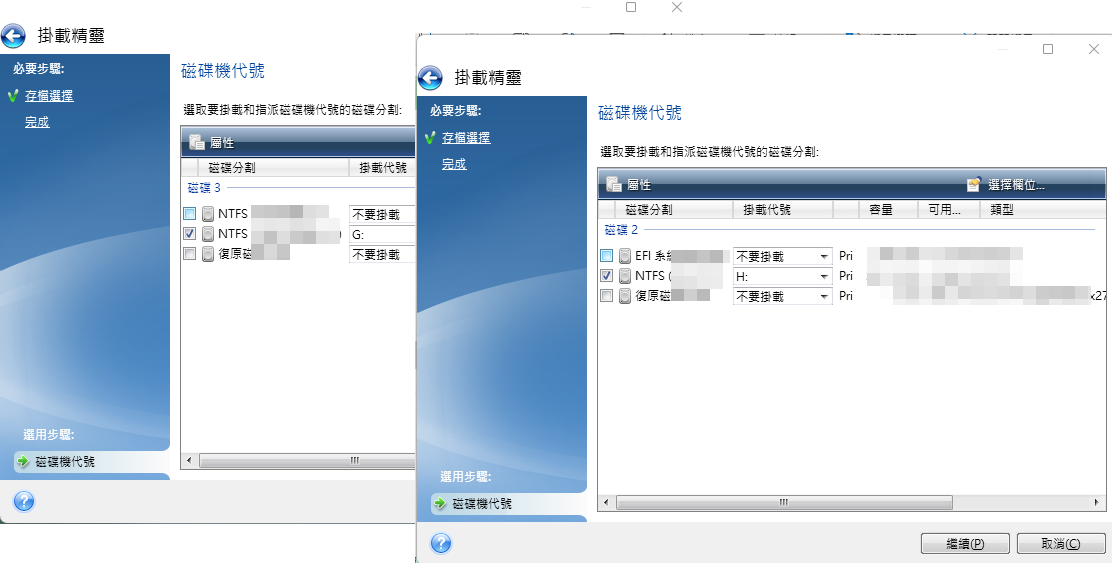

犯嫌採用仿真程序 掛載匯出所竊資料

鑑識專家R判斷,當晚間諜的目標十分明確,除了取得備份資料外還要進行「仿真」,因此IT人員設排程定期備份資料或整顆硬碟而產生的備份檔,便是其首要目標。恐怕他還得連夜忙著掛載剛得手的備份檔,以將裡頭的重要資料匯出,畢竟這可是跟買主談價格的籌碼,如圖5所示。

圖5 掛載備份檔。

圖5 掛載備份檔。

之所以要進行「仿真」,應是商業間諜想販賣的不只是資料,還有整套「系統」,所以必須讓扮演不同角色及提供相關服務的電腦都開機運行才行。

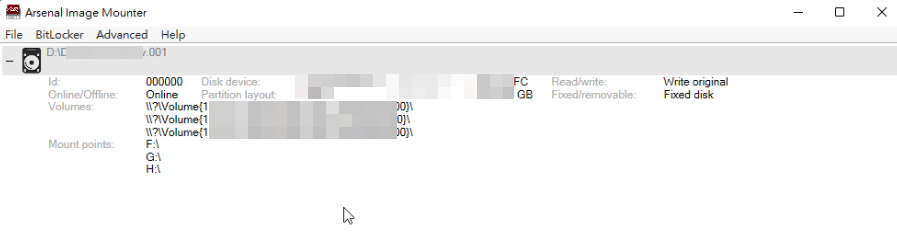

R把一個由Windows電腦所產出的完整映像檔為標的開始進行示範,「仿真」的原理在於將靜態的映像檔以工具進行掛載,以模擬出原有硬碟內容,如圖6所示。

圖6 掛載映像檔以模擬出原有硬碟內容。

圖6 掛載映像檔以模擬出原有硬碟內容。

然後,再根據硬碟內容產出一份快照(Snapshot),便形同是為該電腦造了一個分身虛擬機以進行「開機」,如圖7所示。

圖7 建立快照。

圖7 建立快照。

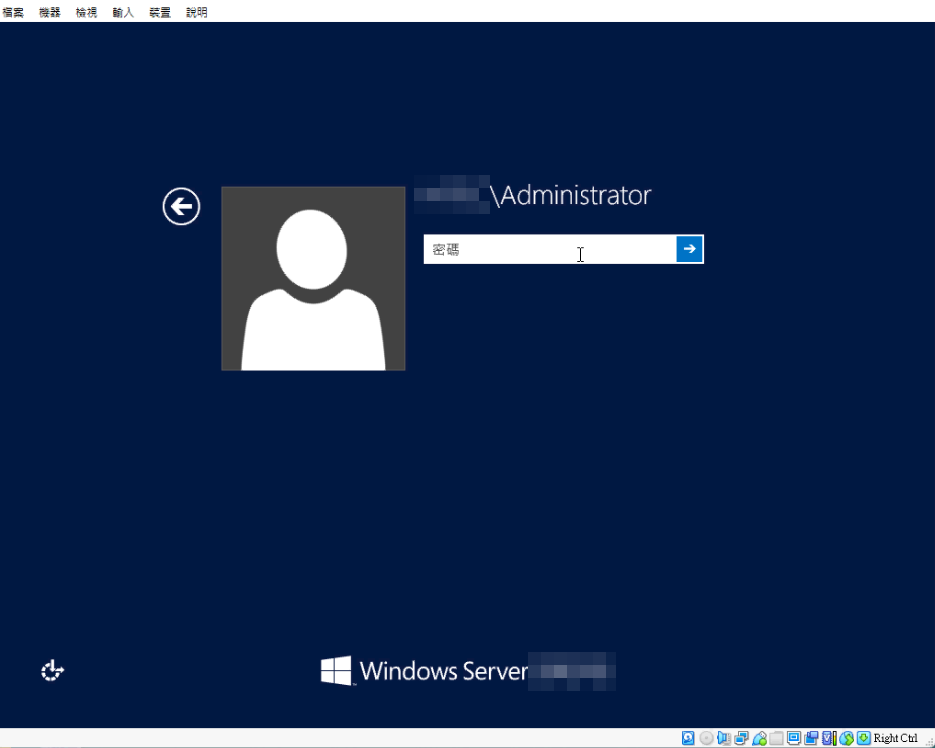

此時,這份快照即等同於該電腦,但是卻可在缺少該電腦硬體的情況下開機運行,仿真成功即可看到登入畫面,如圖8所示。至於密碼,想必他白天大搖大擺「視察」時就已順利取得。

圖8 仿真成功即可開機運行。

圖8 仿真成功即可開機運行。

這個手法確實十分高明,一般來說,若是想把幾台電腦給偷出來,那可是會閙出不小的動靜,畢竟體積如此龐大過於顯眼,對犯罪者而言絕非明智之舉,但若是採用「仿真」技術,那就形同是把想偷的那些電腦「縮小」,再裝進準備好的儲存設備後悄無聲息地帶走。

共犯使用Dual Messengers 應用分身彼此聯繫

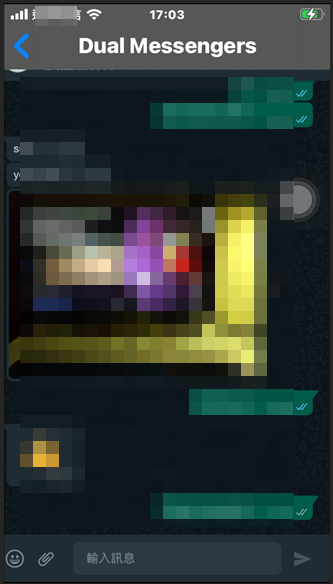

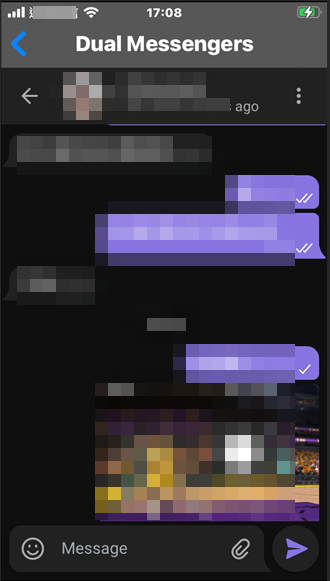

至於商業間諜是如何能即時在通訊群組內收發訊息,以致令全廠上下都對其身分毫無懷疑?當日陪同冒牌長官「巡檢」的IT部門人員憶起,過程中時不時就看到他用WhatsApp及Telegram等聊天App,怪的是介面與一般常見的似乎不太一樣,如圖9、圖10所示。

圖9 WhatsApp畫面。

圖9 WhatsApp畫面。

圖10 Telegram畫面。

圖10 Telegram畫面。

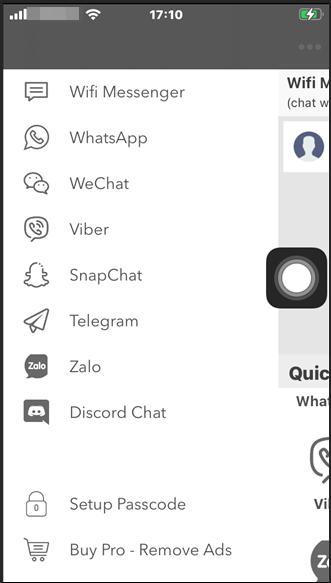

原來這「Dual Messengers」是iPhone上的「應用分身」,可讓使用者在一台iPhone上同時使用本尊及分身App。許多人知道部分廠牌的安卓手機上有應用分身的存在,卻未曾料到iPhone上竟然同樣也有,而且這「Dual Messengers」之中可不僅僅只有WhatsApp,還包括了如圖11所示的聊天類App。

圖11 iPhone上的應用分身。

圖11 iPhone上的應用分身。

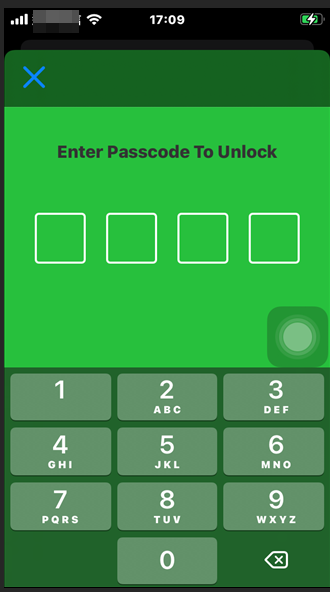

即便取得這支iPhone,恐怕也未能從其中撈出分身App的聊天內容,因為這「Dual Messengers」並未在本地端留存資料。連想要直接對聊天訊息進行截圖也不可行,因為一開啟「Dual Messengers」就得先輸入Passcode解鎖才行,如圖12所示。

圖12 要求輸入Passcode。

圖12 要求輸入Passcode。

此外,不排除此商業間諜曾在該集團的總部任職過,或曾到過旗下某廠進行資安巡查,因此對於整個運作流程瞭若指掌,深諳環節上有所疏漏之處。也正由於如此,甚至能夠在正牌的資安巡檢人員抵達前,偽冒其身分順利帶走資料且進行「仿真」,但也成為後續追查的線索。

<本文作者:Pieces0310,本身從事IT工作多年,為找尋線索、發掘真相、解決問題,而樂此不疲~喜歡與國內外同好分享交流心得,不僅僅是個人樂趣,也希望盡一分心力,有所助益。>