針對資安產品的發展,思科主要是以自家擅長的網路技術為基礎,蒐集來自設備節點中產生的NetFlow資料,如此其實已可掌握各式行為資訊,再搭配端點部署AMP方案,可進一步以威脅為中心,勾勒出整起攻擊活動於事前、事中、事後的完整資訊。如此一來,再建立回應機制,才能發揮綜效。

看好資安防護措施對現代企業營運業務的重要性提升,近年來思科對於網路安全的發展可說不遺餘力。自2013年收購Sourcefire取得NGFW/NGIPS領域的Firepower產品線,以及AMP(Advanced Malware Protection)端點防護,為因應惡意程式的快速變種、低調隱匿難以偵測,又於2014年收購ThreatGRID技術,取得最新惡意程式威脅情資,以及動態惡意程式分析(沙箱)功能,可直接部署於企業內部或雲端,強化思科AMP偵測未知型攻擊能力。

針對資安產品的發展,思科台灣技術長馮志良指出,主要是以自家擅長的網路技術為基礎,蒐集來自設備節點中產生的NetFlow資料,其實已可掌握各式行為資訊,再搭配端點部署AMP方案,可進一步以威脅為中心,勾勒出整起攻擊活動於事前、事中、事後的完整資訊。如此一來,再建立回應機制,才能發揮綜效。

自主研發軟硬整合 功能全開仍維持效能

目前思科提供的NGFW系列產品線包含Firepower 2100/4100/9000不同機種,主要提供應用程式可視化與管控(AVC)、入侵防禦偵測(NGIPS)、URL過濾,以及AMP for Networks。設備型號是依據吞吐量與容量(Capacity)來區分,9000系列主要是針對大型資料中心或服務供應商所設計;年初才問市的2100系列, 吞吐量的設計從最小的1.9Gbps至8.5Gbps皆具備,讓企業可依據應用場域規模建置合適的防禦力。

「過去的資安產品線皆依據功能別區分,但企業端需要的不僅是提高資安保護等級,同時還必須簡化管理程序,於是解決方案供應商逐漸把不同產品線的技術整合到單一設備平台,市場有人稱為UTM,思科的定義則是NGFW。」馮志良說。但不論是NGFW或UTM,同樣會面臨到設備功能啟用過多而影響效能的限制,尤其是相當仰仗處理器運算能力的入侵防禦偵測,開啟後常會影響用戶存取體驗。

|

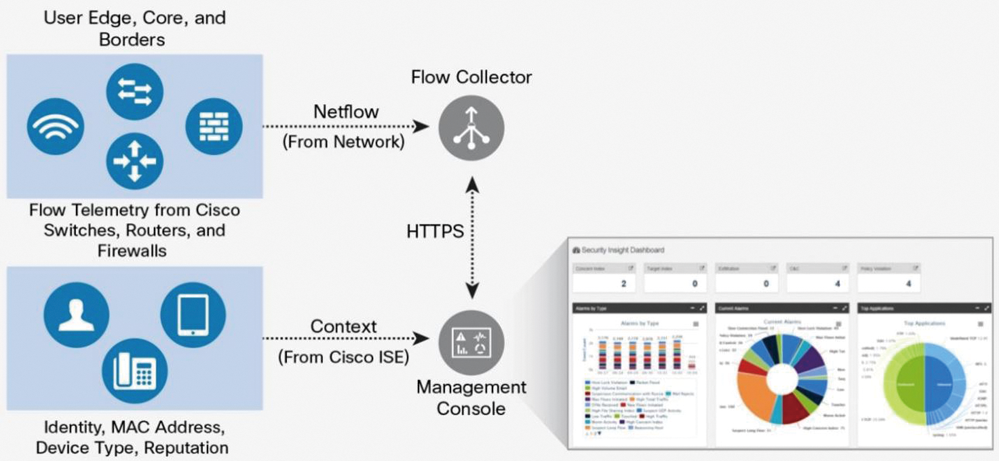

| ▲思科Stealthwatch系統蒐集網路設備產生的NetFlow v9最新版本的封包資料,非抽樣式地持續性監看,提高可視性精準度與控管機制有效性。 |

為了達到在不喪失效能的前提下提升防禦能力,思科新推出的Firepower 2100系列在硬體架構的設計方面,不僅由自家UCS伺服器部門所打造,「更特別的是,搭載自主研發的ASIC晶片中,包含思科幾十年來在網通領域所累積的智慧。」馮志良強調。

隨著商用處理器運算能力呈倍數增長,如今已被專屬設備製造商普遍採用,儘管UCS伺服器同樣是基於x86平台來設計自家硬體,但效能表現在市場上卻較為突出,馮志良認為,即是由於UCS研發團隊具備硬體架構的設計能力,整合自主研發的ASIC,讓網路封包的I/O得以優化,提升整體運行效能。

此外,Firepower系列亦內建網路處理單元(NPU)晶片分工運行。當封包從I/O進入後,大致分工是由x86處理器運算Layer 4到Layer 7的封包,搭配進階威脅偵測引擎(Advanced Threat Engine)執行判別,至於Layer 2/3與SSL加速,則是NPU來處理執行更有效率。

他進一步提到,市場上多數的設備供應商,可能有自主研發韌體架構的能量,卻不具備硬體製造能力,須協同第三方合作夥伴之力進行整合。思科的解決方案,軟體與硬體皆為自家技術,才有能力研發出足以解決效能運算瓶頸的運行模式。

外部情資研究與網路行為分析辨別異常

為了快速回應高風險行為,在資安事故發生前先行攔阻,藉此降低可能的危害,整合大數據分析已是不可或缺的關鍵。思科除了強化Firepower系列產品線,亦搭配Stealthwatch,蒐集來自路由器、交換器、防火牆等網路節點所產出的NetFlow v9、sFlow等格式資料,經過彙整與分析後觸發交換器與NGFW執行工作,以避免外部攻擊滲透入侵,或及早發現內部惡意竊取資料的行為。

|

| ▲思科台灣技術長馮志良(左)與思科台灣產品技術經理黃偉浩(右)指出,以NGFW為基礎,建立快速遏制威脅架構,才能利用不同網路節點偵測發現攻擊活動,進而達到立即處置,落實提升IT管理效率。 |

思科台灣產品技術經理黃偉浩說明,Stealthwatch是思科於2015年併購Lancope取得的解決方案,主要擅長網路行為分析技術,先透過學習模式建立使用者行為的典型基準點,若發現偏離常態,可先行通知IT管理者,甚至把分析後的結果遞送到身分識別服務引擎(ISE),基於pxGrid標準協定溝通,直接觸發Firepower、交換器等設備執行指令處置,以防範未知型攻擊。

這種事件驅動處置指令執行的機制,建構快速遏制威脅(Rapid Threat Containment),才能夠真正實現工作流程的自動化。但是在此之前,必須要先具備精準判斷的能力,思科Talos研究團隊所提供的情資,可說是支持事件判定的關鍵要素。「現階段IT領域中,最難尋、價碼最高的職務,當屬資料科學家,Talos研究團隊已網羅超過250名博士,專門在分析威脅情資。如此龐大的資安研究團隊,必須公司願意投入資源來支持,在業界實屬罕見。」馮志良說。

除了Talos研究團隊所產出的情資,思科亦透過Firepower Management Center管理平台內建的TID(Threat Intelligence Director)模組,協同第三方廠商共同組成安全技術聯盟,彼此可基於標準的STIX與TAXII檔案格式來交換情資。

檔案軌跡回溯 簡化感染修復程序

針對未知型檔案的判定,思科亦搭配提供收購取得的ThreatGRID沙箱技術,輔助AMP辨別。馮志良指出,AMP技術內建於思科所提供的網路安全設備與端點方案,本身不僅可解析網路連線行為資訊,亦可辨識傳遞的檔案,若是從未曾見過,則可傳送到沙箱環境模擬執行分析。

面對最新變種的惡意程式,防毒、NGFW等資安機制若無法判斷是否具威脅性,通常會直接予以放行,此時AMP端點防護會主動在系統背景執行記錄檔案的流向。一旦經過沙箱模擬分析的結果為惡意程式,並且通知防禦機制全面執行攔截時,AMP端點防護不僅可阻斷檔案執行程序,同時可藉由檔案軌跡(File Trajectory)機制回溯到感染前的狀態,藉此快速地掌握感染範圍,而且可有效率地處置。