所有分析機構都肯定,未來五年內雲端運算相關領域的市場營收,都將呈現爆炸性成長。儘管多數企業認同雲端運算的重要性,甚至規劃進行規模不等的佈署,但企業對安全仍存有疑慮,本文以系統性方式協助釐清雲端安全佈署時應留意的問題之外,也提供企業資安佈建時的建議。

雲端運算(Cloud Computing)這個名詞,在過去三年來席捲全球,一個專業詞彙能夠如此受到媒體追捧,打造成為家喻戶曉的大眾詞彙,凸顯出雲端運算對於企業營運、政府政策,乃至一般民眾的日常生活帶來的重大影響,各種關於雲端運算將在未來數年內創造龐大產值的研究報告相繼出爐,因其對市場定義不同,而有數百億美元到上千億美元不等的產值推估。不論如何,所有分析機構都肯定,未來五年內雲端運算相關領域的市場營收,都將呈現爆炸性成長。

安全仍是雲端運算最大隱憂

雲端運算此廣泛受各行各業肯定的重要趨勢,卻也存在發展隱憂。儘管多數企業認同雲端運算的重要性,甚至規劃進行規模不等的佈署,但根據IBM在2009年7月所執行的《Market Insights Cloud Computing and Research》針對全球企業進行的雲端運算調查研究發現,近七成受訪企業對公有雲服務,存有公司機密資料與資訊安全相關的疑慮,安全問題將是阻礙企業採用公有雲服務的主要因素。

|

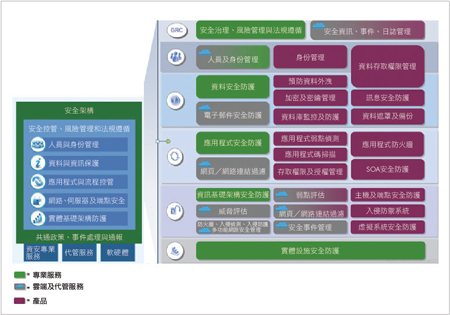

| ▲圖1 建構雲端安全,企業應基於本身需求所制定的資訊安全政策。 |

上述調查反映出企業對於公有雲服務,營運資料必須在外部系統上進行處理、儲存,而可能提高資料外洩風險帶來的疑慮。但若細究疑慮的成因,不難發現,幾乎任何的委外服務都伴隨類似風險,與其說上述資安疑慮是因為雲端運算而來,倒不如說是在公有雲的服務遞送模式下,企業營運資料得與外部系統分享所帶來的資訊可能外流風險。

要做好所謂雲端運算的資安管理,絕非只把重心放在雲端運算這個新架構上,企業仍應回歸資訊安全的本質,將基於本身需求所制定的資訊安全政策,落實在雲端運算平台上。

雲端安全與傳統資訊安全的差異

「資訊安全」是一具備動態意涵的名詞,在成本要求、防護規模、系統架構、企業類型、營運流程、服務模式等因素可能相異之下,資訊安全在架構設計、執行細瑣程度,乃至採用多少自動化工具等,也會有所不同,但不變的仍是資訊安全的本質。唯企業採用雲端運算服務模式的不同,會產生在執行面上不同的資安控管作法,例如不同的能力需求,以及各異的安全管理責任歸屬。

從IBM的角度來看,雲端運算的服務模式除了包括坊間常用的基礎架構即服務(IaaS)、平台即服務(PaaS)以及軟體即服務(SaaS)三種模式之外,還有業務流程即服務(Business Process as a Service,BPaaS)。

隨著這些「雲」所在位置與維護者不同,還可再分為由外部業者提供、服務來自外網的公有雲(Public Cloud),或企業在內網環境建置、自行維運的私有雲(Private Cloud),甚至是同時並存且可能交相利用資源的混和雲(Hybrid Cloud)。

依據上述雲端服務的類型,以及營運雲端系統的負責單位與所在位置,便會產生在實際佈署上各有不同的作法與不同的強調重點。

舉例來說,在SaaS模式中,較大的安全管理責任在於服務供應商,且由於該模式透過多種Web入口網站作為存取控制方式,因此也必須在使用者身分管理、應用程式權限層次配置,以及限制存取特定IP位置、來源,或必須透過虛擬私有網路(VPN)等方式來管控存取權限。其所涉及的管控技術都非雲端運算時代才出現,但卻是因應特殊的服務遞送模式與架構而重新組織、佈建。

公有雲業者應提供虛擬化抽象層運作監控

不過,雲端運算畢竟仍有其特殊的技術演進,例如大量採用虛擬化技術,將眾多處理器(CPU)運算能力、記憶體與硬碟儲存空間都虛擬化後,成為可將資源動態分配的抽象層,與傳統單一伺服器處理特定應用的實體區隔作法不同,而把工作負載切割給個別虛擬機器進行運算。過去清楚可判定的安全程序,在雲端環境中,都隱藏在抽象層之後,必須透過特定工具才可查看。

換句話說,有效且正確地監測與記錄這些虛擬機器的運作狀況、不同工作負載分割的規則,確保不會混亂,是高度虛擬化的雲端運算環境中,獨特的安全監控方式。所幸虛擬化軟體業者與系統管理業者都提供相應的監控與管理工具,讓維運雲端系統平台的企業能將這些監控資訊與資訊安全系統介接,進而解決了這個問題。

但若企業採用的是公有雲上的IaaS與PaaS服務,便可能產生新的變數──公有雲服務的供應商是否提供詳細且正確的系統運作監控資訊,供訂購服務的業主隨時查詢,或與本身的資安監控系統進行資訊整合,這便是企業在採用相關服務時,必須特別注意的問題。

從企業觀點 分析商業資源安全

先前提及,雲端運算的資安管理,企業仍應回歸資訊安全的本質,將基於本身需求所制定的資訊安全政策,落實在雲端運算平台上。因此,以下將說明一般在企業中須受保護的商業資源安全性,從企業觀點分析不同的資源領域。

(一)安全控管、風險管理和法規遵循

企業須要雲端安全狀態的監視功能,供應商則因必須支援第三方的審核,如協助客戶在疑似違規事件發生時,支援電子探索及鑑識調查,此時,資訊透明度對法規遵循尤顯重要。

(二)人員及身分

雲端環境通常支援大量且異質使用者社群,企業必須確定公司及供應鏈的授權使用者,可隨時存取所需資料和工具,同時攔截未經授權的存取,特許使用者也必須受到實體監視和背景調查。

(三)資料與資訊保護

在雲端儲存體基礎架構上,所有機密性或受管制資料,都需適當區隔,並透過資料加密金鑰,保護資料隱私權和遵守法規。而加密行動式媒體,以及這些加密金鑰的共同問題,也不應被忽視。雲端運算的資料配置,可能會因企業所在位置、資料種類及商業性質,受到嚴重限制,或造成智財權嚴重威脅。

(四)應用程式與程序

雲端供應商須遵守並支援安全的開發流程,協助雲端使用者的影像檔保存、授權及使用控制。影像檔若須暫停使用或銷毀,應格外謹慎,以免機密資料外洩。

(五)網路、伺服器及端點

資料越難控管,客戶就越期待雲端環境能內建類似入侵偵測與防禦系統等功能。雲端基礎架構必須確保實體安全,供應商亦須清楚說明,實際存取客戶工作量及支援客戶資料的伺服器如何管理。

雲端運算的八層架構

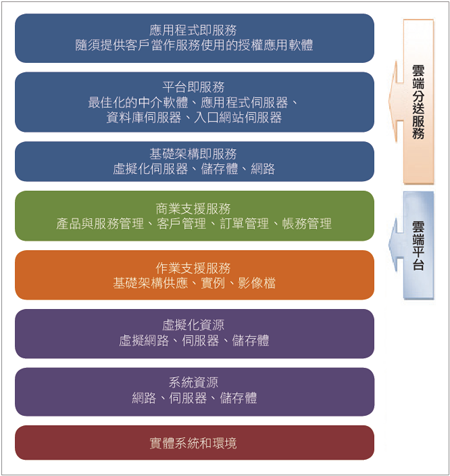

為因應雲端運算的獨特技術特性,並以系統性方式協助釐清雲端安全佈署時應留意的問題,雲端運算可分成八個不同層級,透過此套架構,有助提高安全層次。

而這八個層級由底層到前端(圖2)依序是:實體系統和環境;系統資源(網路、伺服器、儲存);虛擬化資源(虛擬網路、伺服器、儲存);作業支援服務(基礎架構供應、實例、映像檔、資源/資產管理);商業支援服務(產品與服務管理、客戶管理、訂單管理、帳務管理);基礎架構即服務(虛擬化伺服器、儲存體、網路);平台即服務(最佳化中介軟體、應用程式伺服器、資料庫伺服器、入口網站伺服器);應用程式即服務(隨需提供、服務化的授權應用軟體)。

|

| ▲圖2 雲端環境基礎架構圖 |

在此架構中,每個層級都有不同的安全需求,但在執行與管理上則必須留意每個層級具備最終的一致性,亦即都能滿足資安政策的要求,且不相互矛盾。舉例來說,如果安全原則有不能把用戶資訊傳到境外的要求,便不能僅在頂層做到,卻在底層違反。

雲端安全措施建議

集結本身在資訊安全與雲端運算研究、導入、營運與提供顧問服務,在全球累積的實務經驗,IBM歸納出在內部導入雲端安全措施,可詳細分為以下面向,以自身實例印證企業可把握雲端運算商機的同時,也能趨吉避凶,不受威脅侵擾。

(一)建置安全計畫

安全計畫應衡量組織文化對於安全的需求,包括所屬產業的特殊法規要求;雲端環境中的安全機制,應考慮重要性,以作為佈署的優先順序考量。制定組織在雲端的安全政策,定義雲端的潛在威脅並加以控制;發展出究責結構;統整事件回應建議步驟;並與雲端建置的團隊合作,確保其了解並能支援相關行動計畫。此外,也應建立訊息通知計畫,當異常事件發生時能儘可能即時與負責人員溝通。

(二)建置安全的雲端基礎架構

安全的基礎架構能讓雲端保有彈性,也可確保雲上的資料得到適當保護。企業應確保服務供應商能滿足與法規、產業、客戶有關的各種需求。

企業應避免使用供應商預設的密碼或安全參數,同時也應保護管理者的存取控制及安全連線,確保修補程式的管理,適當保護遠端與企業基礎架構之間的連線溝通。雲端運算的基礎架構,每一層都有其安全需求,必須一致符合政策規定。從實體層、系統資源層、虛擬資源層、雲端管理平台(營運支援服務;企業支援服務),到各種雲端服務(Saas、Paas、Iaas)。

(三)機密與隱私資料的保護

企業在保護個人資料時,必須參酌產業特殊需求,從個資的蒐集取得、處理、傳輸、儲存到銷毀須制定一套規則;制定個資外洩通知策略;制定個資盤點及分類計畫,而所有個資調閱動作也都確認會被記錄下來。此外,保護機密性的企業關鍵資料,在資料搬上雲端前應進行資料衝擊評估,衡量企業風險忍受度。在保護智慧財產方面,進行風險評估,確認公雲供應商的SLA協議能涵蓋智財的保護;資料搬上雲端前,企業應使用加密等技術,使惡意使用者難以用逆向工程破解系統。

(四)強固的存取以及身分管理

企業應確保使用者的存取權限是適當的,並且存取機制受到安全保護。包括定期檢查使用者存取權限列表,確認擁有權限者才能存取系統;當要存取管理者功能時,使用個人憑證搭配遠端VPN;傳送及儲存密碼時需要加密;確保所有系統都有適合的認證及密碼管理功能。

連結各種雲端環境時,聯邦式的身分管理十分重要。許多企業佈署雲端會從建置私雲或混合雲開始,佈署成功與否,端視企業現有的安全管理架構是否能延伸到雲端。在公雲環境中,企業需要一套通用且以標準為基礎的身分認證機制──聯邦式的身分認證通訊協定,例如OpenID或SAML(Security Assertion Markup Language),才能提供使用者無間斷地存取各種雲端服務。

(五)建立應用程式與環境的自動佈建(Provisioning)

集中控管的雲端環境中,自動佈建防護(Automated Provisioning)的功能至為關鍵。企業制訂應用程式自動佈建計畫時,應確認虛擬映像檔的自動佈建符合權限控管及授權,且具安全機制;所有變更或取消佈建的動作都需留下記錄;定期檢視記錄,以確保最低存取權限原則;制定銷毀舊映像檔的機制;虛擬資源應依照政策組合搭配,並透過自動化安全組態管理以確保設定一致;在安全的虛擬化環境中,安全機制也以SOA方式來提供,包括身份認證、稽核、金鑰管理、政策及其他服務。

(六)建立IT治理以及稽核管理計畫

為了法規及稽核需要,須制定計畫說明時、地、蒐集日誌的方式與稽核資訊。隱私管理計畫中,個人資料及企業機密資料的蒐集、處理、利用、刪除都需建立政策文件;為執行上述政策,建立一套監控稽核程序;進行教育訓練;訂定資料外洩事件通知程序,稽核人員及管理階層必須明白雲端環境中的個資安全威脅。稽核管理計畫中,與法務人員討論,雲端系統必須符合哪些法規,例如ISO 27001、PCI DSS、個資法等;建立相關規範文件並定期檢視。

確保資料處理、儲存遵照法規及跨境保護要求辦理,並整理成文件。不同服務需要不同程度的安全,其中最重要的需求之一,是第三方的安全稽核與驗證,政府單位尤其需要正式的驗證或證書。

(七)建立弱點及入侵管理計畫

定期更新防毒、入侵偵測/防禦系統。包括密碼暴力攻擊,針對應用系統和資料庫的密碼保護機制進行測試,了解密碼的強度和漏洞;資料庫、整體系統外所提供的各項服務,檢查是否可能被駭客所利用而發動攻擊。此外,也包括基於各種網際網路的通訊協定,檢查是否含有可能被攻擊的漏洞,使用單位開發的Web應用程式是否含有可能被利用的漏洞等。

(八)測試與驗證

為了建置完善的雲端IT環境,必須佈署不同的測試驗證機制。導入變革管理的程序,雲端系統必須遵照組態變更管理程序,包括變更請求須留下記錄、衝擊評估說明、上線前測試結果並簽核、回復到前一階段的程序。此外,須發展安全的應用程式開發及測試計畫,包含所有修補程式在上線佈署前需要經過驗證;區隔測試及開發環境;劃分不同人員負責測試、開發及管理工作等。

總結來說,雲端安全由SOA安全層與安全的虛擬化環境所組成。比起企業SOA環境,雲端運算進一步整合不同供應商的服務,因此更須高度動態、敏捷。當企業選擇採取混合雲的策略時,應用程式或服務將不會被綁在一個固定的基礎架構,而須能隨著企業需求變化而快速調整。

(本文作者現任台灣IBM公司技術長暨軟體事業處副總經理)