由於駭客攻擊威脅背後的目的主要為獲取利益,手法變得無所不用其極,資安威脅防護也不再僅是政府組織高度重視,亦成為各行各業皆無法迴避的課題。本土代理商零壹科技因應資安市場需求增長積極布局,攜手旗下代理的FireEye與Ixia,轉型以整合加值型解決方案提供。

成立至今已有38年的零壹科技,自去年(2017)開始發展全面性的解決方案與雲端服務,新成立羽昇國際與翔宇科技,前者定位為雲端平台加值服務供應商,後者則是擴大代理範疇,以滿足不同市場需求。

零壹科技總經理黃素娥指出,如今零壹科技代理的產品,包含資安、人工智慧、大數據、雲端、儲存等多種不同領域,其中網路及資訊安全占2017年銷售比例就已高達37%,足以顯見市場需求殷切。如今企業因應現代資安威脅所打造的防線,必須透過不同技術領域之間彼此相互整合才得以發揮效果,代理商將扮演重要的角色,因此藉由防範APT攻擊的FireEye,搭配Ixia的網路封包中介(Network Packet Broker,NPB)機制,結合零壹科技經驗豐富的資安技術顧問,協助企業IT建構資安措施。

亞太區防禦力較弱成為重點攻擊對象

在FireEye新發布的M-Trends 2018調查報告統計,全球駭客攻擊重點對象中20%為金融服務業,其次16%為律師、會計師等專業服務。零壹科技產品副理陳長楷指出,較特別的是亞太地區,針對金融服務業就高達39%,遠高於全球平均值。其次是高科技產業占比為10%,政府與醫療則皆為9%。由全球統計數據的差異顯示,亞太區對於資安防禦能力相對較弱,更易被鎖定為攻擊標的。

從攻擊手法來看,以往是以「巧取豪奪」為主,也就是攻擊模式較為直接,而且會針對機會主義者,意思是,大量抱持僥倖心態、不願意投資建置防護的企業,往往是駭客主要攻擊目標,得以低成本達到非法獲利目的。

當資安意識逐年提升,企業防護能力增加之後,駭客手法亦隨之改變,大致分為滲透入侵、提升權限、持續存取等不同階段。攻擊者透過釣魚郵件滲透後,若發現尚未觸及目標對象,會先行潛伏,進而橫向移動尋找高權限用戶。在不動聲色之下攻擊成功後,駭客仍舊會持續潛伏,謀取更多利益。

情資資料庫輔助主動偵查與防禦

FireEye發展對抗APT攻擊的方式,並非為傳統被動式防護,而是以情資資料庫為基礎,主動地偵測、防禦與回應。陳長楷認為,FireEye較具優勢之處,首要是自主研發的沙箱分析技術,可針對不同型態的惡意程式,分析攻擊行為模式並予以過濾;其次是藉由Mandiant團隊長期提供資安事件調查服務累積的知識,統整於動態威脅情資(DTI)資料庫;同時亦包含iSIGHT實際潛伏在地下組織中取得的最新情報,讓企業或組織得以在攻擊活動尚未實際開始活動之前即可建立預防措施。

|

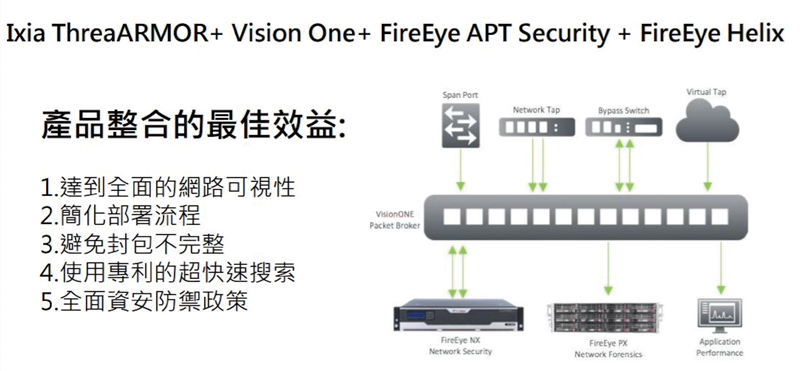

| ▲結合FireEye與Ixia不同技術優勢,建立從點到面的完整資安防禦。(資料來源:零壹科技) |

就產品技術來看,現階段的網路安全控管設備大多是針對過去的IT基礎架構所設計,主要針對南北向流量的偵測與監看,無法擴及內部終端電腦彼此之間透過網路芳鄰等方式存取的行為。陳長楷指出,FireEye設計以Smart Vision檢查東西方向流量,藉此偵測橫向活動,可說是閘道端防禦機制中獨特之處。

在端點的方案中,FireEye則是納入機器學習演算,解析變種的攻擊手法,藉以及早偵測與阻止新型態威脅。企業IT環境中所有異質技術產生的日誌檔案,可統一蒐集到Helix雲端平台,以威脅情資為基礎,執行分析、調查、產出相關報表。

從點到面完整資安防禦

對於台灣企業IT而言較為陌生的Ixia,實際上成立至今已超過二十年,只是在台灣的主要客群為電信業者。陳長楷說明,Ixia過去提供的量測設備,較偏重於網路環境的測試與驗證,例如NSS或Gartner等研調機構,大多仰仗Ixia的設備來執行測試與驗證;另一項知名技術是解析傳輸封包,為網路建立可視化,近年來亦針對攻擊手法多變的資安威脅,進一步延伸提供網路安全防護機制。

「根據Ixia內部針對網路安全調查報告指出,96%連網裝置皆可能成為攻擊標的,每天有超過28億帶有惡意攻擊的垃圾郵件,由此可發現,資安威脅隨時可能滲透到人們的生活與工作應用環境。」陳長楷說。Ixia提出全新概念的資安設備ThreatARMOR,可掌握全球近43億個已註冊與未註冊的IP位址,下載到ThreatARMOR本機資料庫,並且每五分鐘更新,可搶先一步掌握最新情資惡意IP位址,藉此偵測網路流量,阻斷八成以上惡意的殭屍網路、加密勒索軟體等威脅。

以部署架構的角度來看,ThreatARMOR主要位於閘道端,執行第一層的解析與過濾,再傳遞到防火牆、DLP、沙箱等資安平台進一步偵測。更重要的是,ThreatARMOR具有阻斷內部連線到外部惡意IP位址的能力,可先行執行過濾,以輔助資安設備偵測,降低判斷機制的運算負擔。

網路可視化的能力是由Vision One來提供,除了具備傳統TAP複製網路封包,透過NPB運算解析Layer 2到Layer 4內容,進而執行過濾或分流,近年來亦擴展封包解析能力,取得應用層相關的資訊,例如外部連線存取行為來源地區、設備類型、作業系統版本等。陳長楷表示,對企業而言還能有利營運,例如線上遊戲公司,透過Vision One分析與過濾傳輸流量,從統計數據中發現,登入的玩家大多來自中國且用的是iPhone手機,即可更精準地設計行銷活動,提升用戶黏著度。

此外,針對現代企業IT愈來愈多為混合雲架構,Ixia以SaaS模式提供的可視化服務CloudLens,能協助偵測雲端應用傳輸,目前支援主流的AWS、Azure、GCP、BlueMix等雲端平台,統一蒐集彙整實例(Instance)網路層流量,讓雲端架構師與IT維運人員可藉由CloudLens監看運行狀態。

「結合FireEye與Ixia各自的技術優勢,Ixia可先進行第一層防禦,較FireEye設計以情資為基礎分析威脅指標行為的運行模式不同。網路封包可先經過ThreatARMOR過濾,再交給Vision One封包中介進行分流,提供FireEye APT Security所需要的資料,經過分析後產生的檔案再傳送到Helix雲端平台,從點到面的完整資安防禦。兩種不同解決方案各有優勢,整合後更可發揮效益。」陳長楷強調。