令企業聞之色變的進階持續性滲透攻擊(Advanced Persistent Threat,APT),變化多端、無孔不入。根據資安業者調查統計,遭駭客滲透入侵的台灣企業及政府機關,有超過八成根本「不知不覺」,平均要九個月才會發現已遭到APT攻擊。

不過雖然APT攻擊偽裝手法千變萬化,第一步流程往往卻不約而同都是「社交工程電子郵件」,透過幾可亂真的信件夾帶或誘使員工安裝惡意程式,再逐步展開滲透入侵行動。換言之,只要企業能確實過濾潛藏於有害郵件中的惡意程式及連結,便能大幅降低遭受APT攻擊的風險。

只是這可不容易。就網擎資訊(Openfind)研發協理張嘉淵接觸本土中小企業的經驗,小公司很少具備足夠的郵件防護意願,對資安而言可說是相當大的隱憂,因為這類族群往往不清楚現在駭客攻擊行為的進步,也不認為應該擔心會被攻擊,自然也就不會有防護措施,甚至遭到攻擊時也不自覺,而成為APT攻擊鎖定的目標。

「就曾遇過從事外銷訂單的客戶,跟合作多年的夥伴利用電子郵件討論交貨方式,最後確認準備匯款後出貨,此郵件就被駭客擷取,並假冒是該夥伴通知匯款帳號已變更,導致款項被匯入駭客假冒的銀行帳號。」張嘉淵認為,像這種詐騙行為,企業主常要親身遇過後才會驚覺事態的嚴重性。

未知型挑戰資安廠商

觀察目前的郵件安全解決方案,基點資訊(Cellopoint)亞太區銷售總監王彥雄表示,過去的兩大主軸是防止垃圾郵件與病毒,當然也會研究駭客攻擊行為的防禦機制,以基點資訊為例,在全球各地會部署誘捕的系統,來蒐集垃圾郵件樣本,取到樣本之後,由病毒實驗室來產生解藥,經測試驗證後再發布到全球。

對此,過去各家廠商比較的競爭力項目包括誘捕部署點的多寡、可蒐集的樣本數量、病毒更新速度,常見已知的病毒或垃圾郵件,都可以順利攔阻,發送垃圾郵件與病毒的駭客為求得逞,於是會修改許多變種的程式試圖突破此防線。

|

| ▲基點資訊APT郵件防禦模組,拆解郵件並執行深層檢測,以及時偵測攔截惡意程式。

(資料來源:基點資訊) |

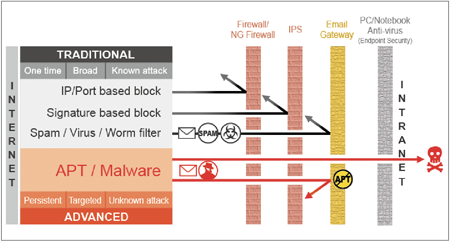

而現在的APT是採目標式攻擊,可能僅針對某公司高層管理者,客製化過去從來沒出現過的惡意程式,對所有防垃圾郵件與病毒的軟體而言為未知的樣本,自然也不會有解藥可封鎖,因此以APT手法發動的攻擊成功率相當高,讓現今的資安廠商面臨相當大的挑戰。

從管理提高攻擊門檻

由於屬惡意程式攻擊,通常會被歸類為病毒,但基本特性截然不同,張嘉淵認為,基本上單純的軟體方案恐無法防禦。「我們觀察到,APT攻擊已從以往的政府單位擴及到一般中小型企業,但是市場上的解決方案價格卻非這些中小企業可負擔,於是才會在Openfind Mail2000 v6 SP3加入防禦機制,只要是既有郵件系統用戶且已簽訂維護合約,就免費升級功能,藉由Openfind設計的管理機制來防禦APT攻擊。」

Mail2000 v6 SP3的作法是從管理面著手,提高駭客進入的門檻。網擎資訊產品經理孫江曼表示,考量到駭客入侵以竊取資料為主,一旦順利進入到端點後,剛開始必須設法破解帳號與密碼來取得權限,才得以橫行無阻的竊取資料。於是設計多重資安關卡,首先是在密碼機制方面的補強,就是增加OTP(One Time Password)機制,若使用者在未登入系統期間突然收到OTP密碼郵件,即可能是該帳號正遭受惡意程式嘗試登入。

其次是針對郵件服務類型,一般常見的SMTP、POP3、IMAP,若一段時間沒有被使用時,Mail2000會自動將該服務關閉,避免被駭客利用;另外針對密碼強度,若MIS要掌握使用者密碼設定的強或弱,即可透過Mail2000內建的功能掃描發現屬於弱密碼的帳號,系統會主動發送郵件通知,要求使用者修改密碼以提高強度。「經過這三種機制強化的密碼設定,增加駭客試圖竊取帳密、取得其他管理權限的門檻。」孫江曼說。

萬一帳號與密碼仍舊被突破,接下來駭客則會設法轉寄郵件,對資安設備而言,信件寄出為正常行為,實在難以被及時發現。因此Mail2000 v6 SP3強化的部分是,當轉寄名單有額外新增郵件位址時,會主動判別,並發出郵件通知管理者。

最後是駭客要開始進入郵件系統,植入惡意程式,以便定期監控與資料外送,但是要安裝惡意程式必須要擁有管理者帳號與密碼,並在主控台(Console)模式下進行,對此Mail2000同樣可透過OTP的機制,發現登入行為時立即發出訊息通知已登入。

沙箱抵禦社交工程

目前市場上較有效處理APT解決方案的技術,是利用沙箱(Sandbox)模擬各種執行環境。但是APT攻擊會有潛伏期,沙箱也不可能觀察這麼久的時間,關鍵是其中所包含的時間加速器,可說是其內部引擎中重要的機制。因為垃圾郵件的掃描,用戶可容忍程度大約是十分鐘至二十分鐘,甚至十分鐘可能就已是極限,郵件晚一點收到使用者尚可接受,但是網頁不同,上網行為調查有所謂七秒定律,若七秒內網站沒有傳輸完畢,使用者就會離開至下一站。

像是傳統防火牆、IPS等設備,會運用雲端沙箱來協助,往往會遇到客戶是否願意讓重要文件經雜湊(Hash)演算過後,上傳至雲端進一步偵查。「經我們訪查的結果,儘管只是一串文件的雜湊值,九成以上客戶仍舊不願意,主要原因即是隱私權問題。」王彥雄指出。「基點資訊累積過去的研發能量,預計開發出一個沙箱技術的防禦機制,且價位又要合理。而我們的目標,是效法國際知名APT廠商的偵測模式,在十分鐘之內,自動啟用虛擬主機進行檢測,且可觀察該程式會不會潛伏一段時間後開始出現異常行為。更重要的是,此機制是在本地端執行。」

當然,目前APT郵件防禦模組仍會持續提供,下一階段會再增加基點資訊自主研發的沙箱機制,可讓資安更嚴謹的客戶多一種選擇。「過去防範垃圾郵件與病毒是IT基礎架構中必要的資安建置,逐漸地,APT防禦或許也將會成為基礎建設之一。」王彥雄觀察。