F5網路釣魚與詐欺的研究報告指出,欺詐者如何建構和託管網路釣魚站點,以及他們用來隱藏的策略。透過F5 Shape Security的分析,進一步了解網路犯罪人員透過盜竊的憑證詐欺的速度有多快。

網路釣魚已經成為憑證竊取、欺詐和傳送惡意軟體的一種流行手段。這些犯罪形式實際上是犯罪集團有組織並精心策劃所發動的持續性攻擊活動。從尋找受害者到建構網路釣魚站點,再到利用受害者的憑證進行欺詐,過程很難針對端點到端點進行全面了解。F5網路釣魚與詐欺的研究報告(F5 Phishing and Fraud Report 2020)重點,是關注在欺詐者如何建構和託管網路釣魚站點,以及他們用來隱藏的策略。透過F5 Shape Security的分析,進一步了解網路犯罪人員透過盜竊之憑證詐欺的速度有多快。

今年的網路釣魚和欺詐報告網羅了來自F5安全運營中心(SOC)五年的網路釣魚事件,並深入研究了OpenText的Webroot BrightCloud Intelligence Services提供的活動和已經確認的網路釣魚站點,且分析來自Vigilante黑市資料,這些有助於建立全面的網路釣魚世界的全貌。

在《2019年網路釣魚和欺詐報告》中,已經注意到嚴重濫用免費和自動化的服務,例如部落格平台和免費數位化憑證服務。欺詐者用極少的金錢就能大量使用自動化攻擊。越來越多的網站使用HTTPS的加密技術,攻擊者正在創建冗長且具有欺騙性的網址(URL),採用以假亂真的方式來欺騙受害者。

在過去的十二個月中,攻擊者的手段不是一場革命,而是一場演變。到2020年,網路釣魚事件的數量比去年增加15%。而今年,網路釣魚事件在全球COVID-19恐慌高峰期間比過去年平均增長了驚人的220%。欺詐者迅速抓住混亂的局面,網路釣魚活動出現了大幅度的高峰期,這與居家辦公(WFH)各種安全存取規範有密切關係。使用憑證透明度日誌,發現在高峰期有將近15,000個使用「covid」或「冠狀病毒」名稱的有效憑證。在加密議題上,HTTPS在所有網路釣魚站點中的使用率也急劇攀升,其中有72%使用數位憑證和TLS加密。網路釣魚活動的急劇增加跟今年5月和6月線上支付卡被盜有關,在黑市發現的七家主要全球銀行被盜的卡片數量,幾乎是2019年相類似事件時的兩倍。

事實上,詐欺者變得更有創意,55%的網路釣魚網站在其URL中使用了目標品牌名和標識,也發現犯罪份子試圖在4小時內使用它們並發動攻擊。

今年還發現Office 365仍然成為誘人的攻擊目標,這些攻擊者採用了「誘騙網路釣魚」之類的新策略來欺騙欺詐者。而且越來越多的網路釣魚站點使用隱藏技術,以避免目標企業和安全研究人員進行檢測和查詢。

儘管網路釣魚攻擊持續增長,但安全掌控和使用者的安全意識還是無法完全應對。詐欺者知道,快速賺錢的方法並不是花數月的時間來攻破企業的安全設備,只要拿到很好的用戶資料和密碼,利用它們便能直接進入前門。

存取控制層成為網路釣魚與資料外洩的攻防警哨點

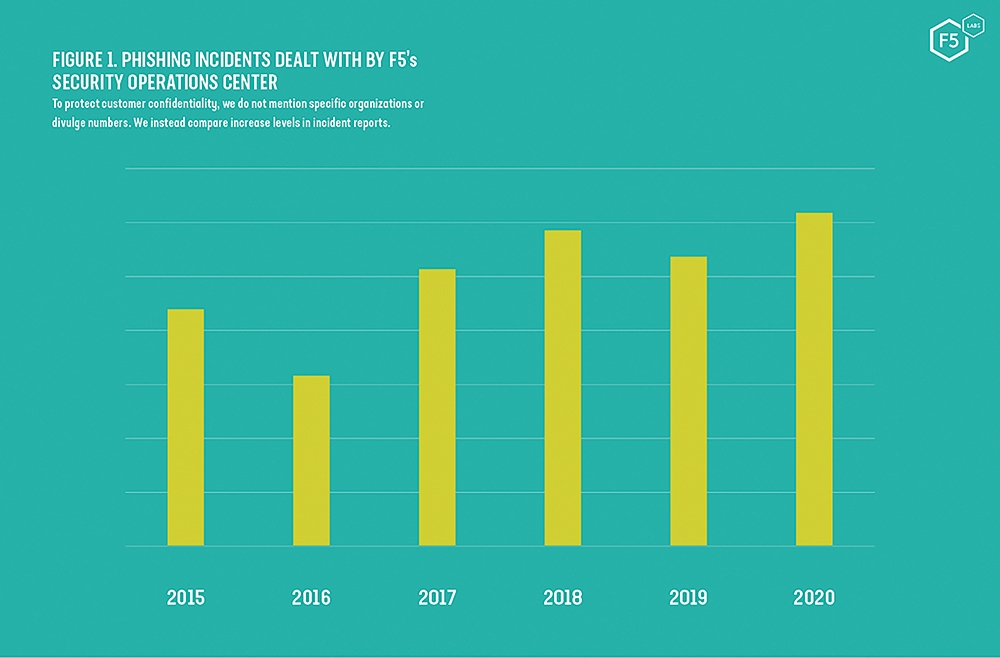

網路釣魚沒有絲毫減弱的跡象。根據F5安全運營中心(SOC)的資料顯示,到2020年,網路釣魚事件的數量預計比去年增加15%(圖1)。F5 Labs的2020年應用程式保護報告發現,美國所有違規事件中,有52%是因為存取控制層的故障造成的,包括憑證盜竊、暴力登入嘗試和網路釣魚。英國資訊專員辦公室(ICO)公布的資料顯示,在2019年4月至2020年3月的報告期間內,網路釣魚是致使資料外洩的首要原因,占所有案件的28%,這個趨勢在世界各地持續上演。澳洲私隱專員公署(Office of the Australian Information Commissioner,OAIC)的調查顯示,網路釣魚占居所有資安案件的36%,其次是憑證被竊取(2019年7月至2020年6月)。

圖1 F5安全運營中心統計之網路釣魚事件。

圖1 F5安全運營中心統計之網路釣魚事件。

攻擊者深入了解業務流程 讓網路釣魚攻擊急遽增加

對於長期依賴網路的使用者,攻擊者透過勒索、竊取信用卡個人資料或部署惡意程式,達到非現金支付詐欺的目標。長期以來,APT進階持續性攻擊,這些龐大且有組織的駭客集團一直對目標對象積極進行網路間諜入侵滲透,它們透過電子郵件和社群媒體網路發動釣魚活動是攻擊鏈中的第一步。2020年9月伊朗國家級APT組織「迷人小貓」(Charming Kitten)發起了一項間諜活動,透過WhatsApp進行針對性魚叉式網路釣魚與虛假的LinkedIn個人帳號結合,以創建可信的個人故事。他們的目的是誘騙受害者下載惡意軟體或竊取受害者的憑證。

2020年反網路釣魚工作組織(APWG)的第二季度報告顯示,平均電匯贖償金額超過80,000美元,其中一個針對性目標公司的特定威脅勒索金額平均為127萬美元。

網路犯罪份子如何在2020年利用COVID-19獲利

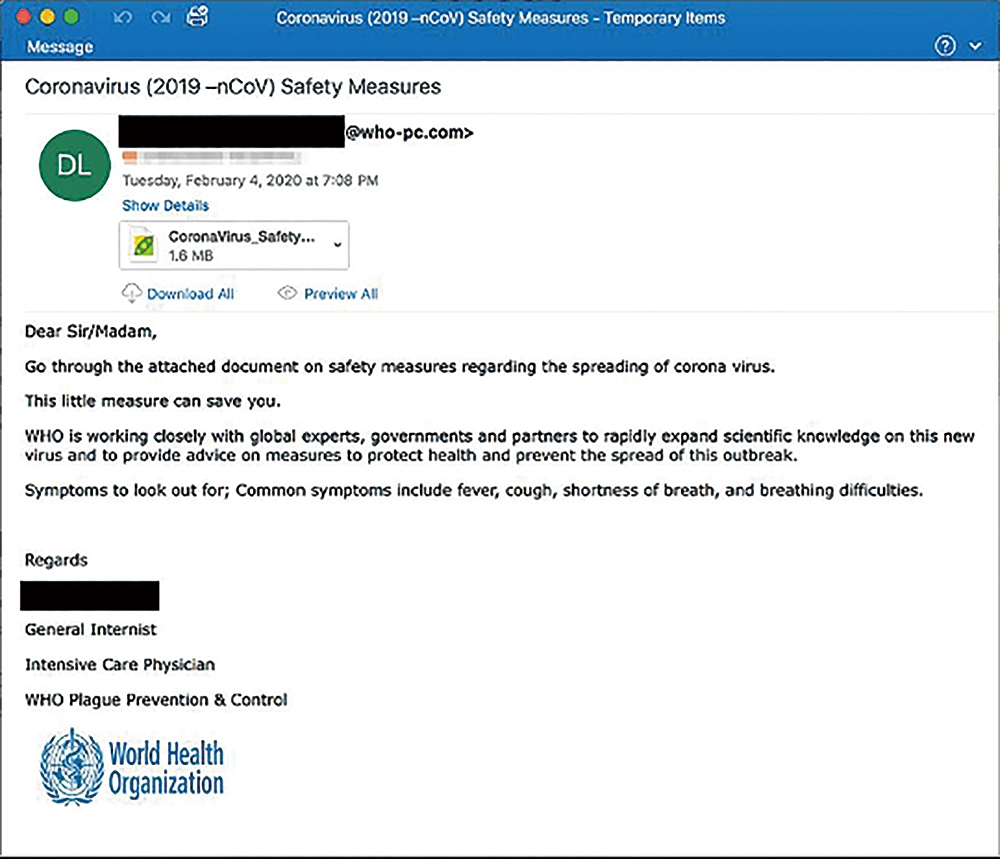

網路犯罪份子一直熱衷於關注情感話題,因此迅速利用了SARS-CoV-2(俗稱冠狀病毒或COVID-19)的全球爆發。面對數以百萬計的人還在學習應對有關大流行的危機時,網路犯罪團體看到了令它們垂涎的機會。誘騙電子郵件在3月中旬開始進入受害者收件信箱,主題為「你所在地區的COVID-19?」和「世界衛生組織的來信」(圖2、圖3)。網上誘騙主題示例如下:

圖2 利用大眾擔心大流行來誘騙受害者的網路釣魚電子郵件。

圖2 利用大眾擔心大流行來誘騙受害者的網路釣魚電子郵件。

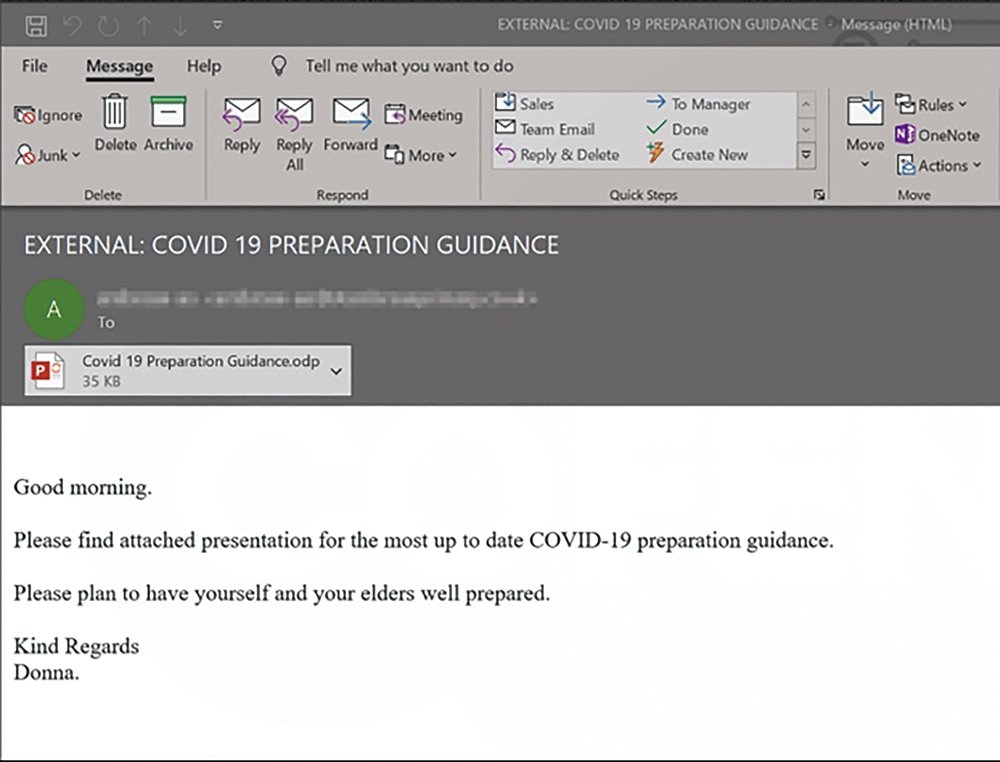

圖3 與COVID-19相關帶有惡意示範的網路釣魚電子郵件。

圖3 與COVID-19相關帶有惡意示範的網路釣魚電子郵件。

‧你所在地區的COVID-19?請確認你的地址。

‧點擊此處進行COVID-19疫苗接種

‧在此獲取COVID-19 CARES Act救濟支票

‧防偽呼吸器、消毒劑、個人防護設備

‧世界衛生組織的話

‧點擊此處獲取冠狀病毒相關訊息

‧捐贈給這些慈善組織

‧2019-nCoV:你所在城市冠狀病毒爆發(緊急情況)

‧冠狀病毒(2019-nCoV)安全措施

與COVID-19相關的網路釣魚電子郵件的三個主要目標變得顯而易見。欺詐者將目標集中在:

‧要求捐贈給假慈善機構

‧憑證收集

‧惡意軟體傳送

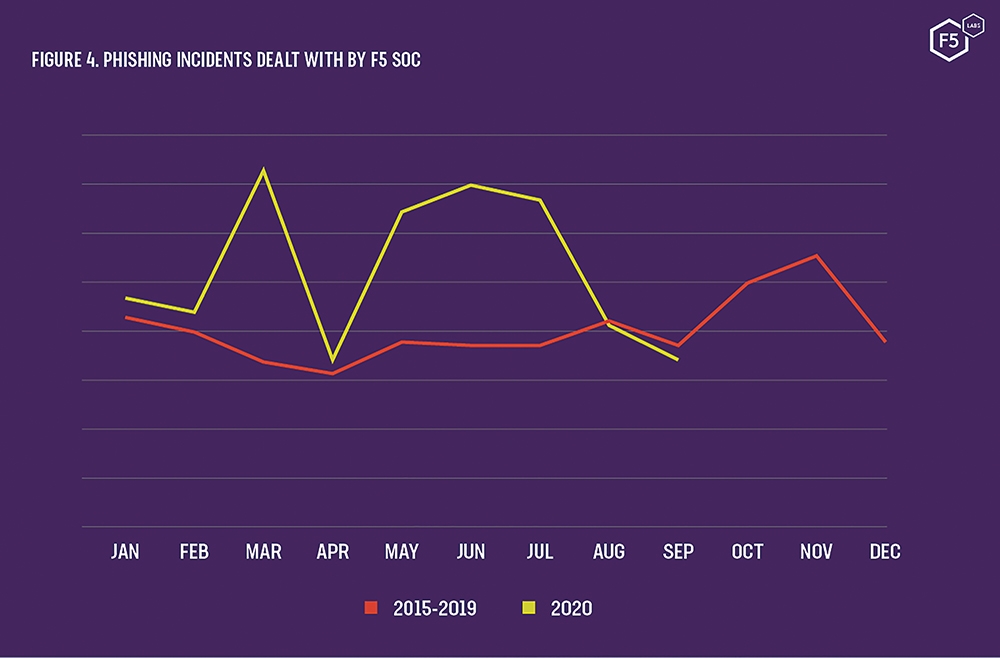

F5安全運營中心(SOC)的研究趨勢發現,在2020年初網路釣魚事件出現了大幅飆升,3月和4月之間出現了暴跌,而夏季又出現了大幅上升(圖4)。

圖4 F5 SOC統計的網路釣魚事件。

圖4 F5 SOC統計的網路釣魚事件。

在7月至9月的整個SOC資料中,發現320個獨特的惡意網域使用URL中的特定術語「covid」或「corona」。許多其他惡意站點使用蓄意拼寫錯誤或使用無關的域名進行攻擊。

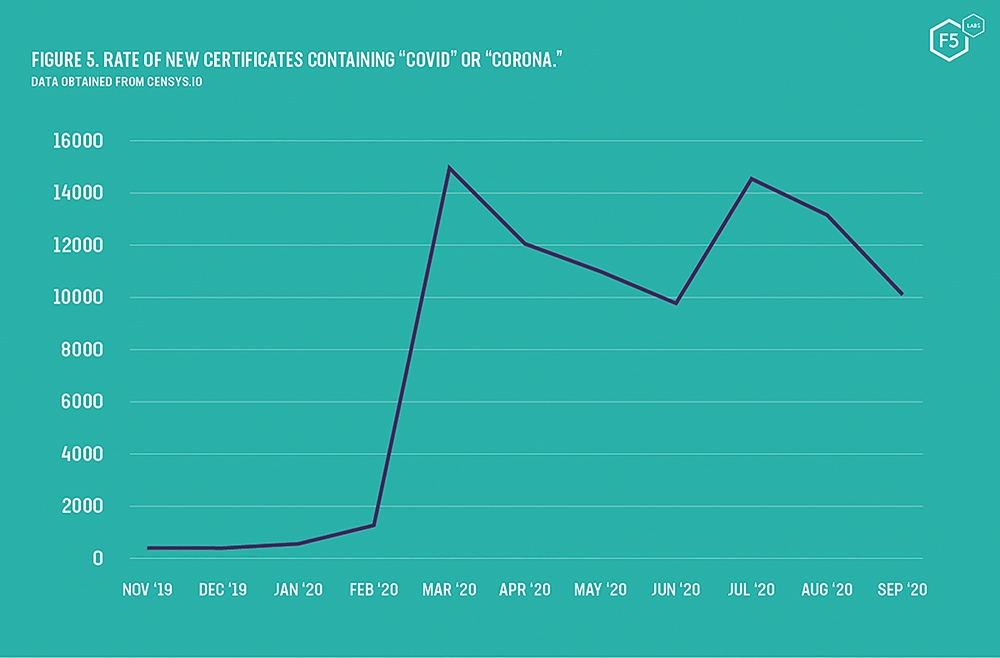

利用憑證透明度日誌,還可以在HTTPS憑證中搜索特定的單字或參數。更驚人的是當疫情成為2020年3月份所有新聞媒體發布的頭條時,當月建立帶有「covid」或「corona」字樣的憑證數量達到了14,940個高峰(圖5)。

圖5 包含「covid」或「corona」字樣的憑證數量統計。

圖5 包含「covid」或「corona」字樣的憑證數量統計。

安全管理者非常清楚網路釣魚者會透過挑釁的話題來誘騙受害者,最重要的還是員工或是客戶必須掌握攻擊新趨勢的相關資訊,讓員工意識到威脅的存在,並格外警惕那些看似大眾廣泛討論的媒體議題、社交工程手法,都是為了誘騙員工點選、下載,甚至送出敏感資料。

網路釣魚運作方式

網路釣魚有很多方法,採用的工具和策略通常取決於攻擊者要獵捕的內容。在F5 Labs的《2019年網路釣魚和欺詐報告》中將網路釣魚歸類三種主要方法:

‧一般廣泛型:沒有特定目標的攻擊,攻擊者以許多無關的受害者為目標,他們知道自己很可能會上鉤。

‧半針對性的:針對特定組織或團體的攻擊。

‧魚叉式網路釣魚:針對特定目標進行攻擊(通常為C級或IT管理員)。

網路釣魚目標

社交工程特別是網路釣魚陷阱,常被用於促成新型的勒索軟體、網站洩密等網路犯罪的成因。在這裡,將重點關注欺詐者的兩個最常見目標:憑證收集和財務欺詐。

憑證收集

用戶名、電子郵件地址和密碼通常是欺詐者的實際目標,而盜竊的憑證在黑市中被大量出售。有組織的犯罪集團透過大量購買資料庫的憑證,做為執行憑證填充攻擊之類活動的工具。

他們最大目標是盜竊知識產權或進行財務欺詐。F5 Shape Security的《2018年憑證洩漏報告》發現,2017年有23億個憑證被竊取之後逐年倍數成長(圖6)。

圖6 每年資料外洩事件與外洩資料的數量比較。

圖6 每年資料外洩事件與外洩資料的數量比較。

財務欺詐

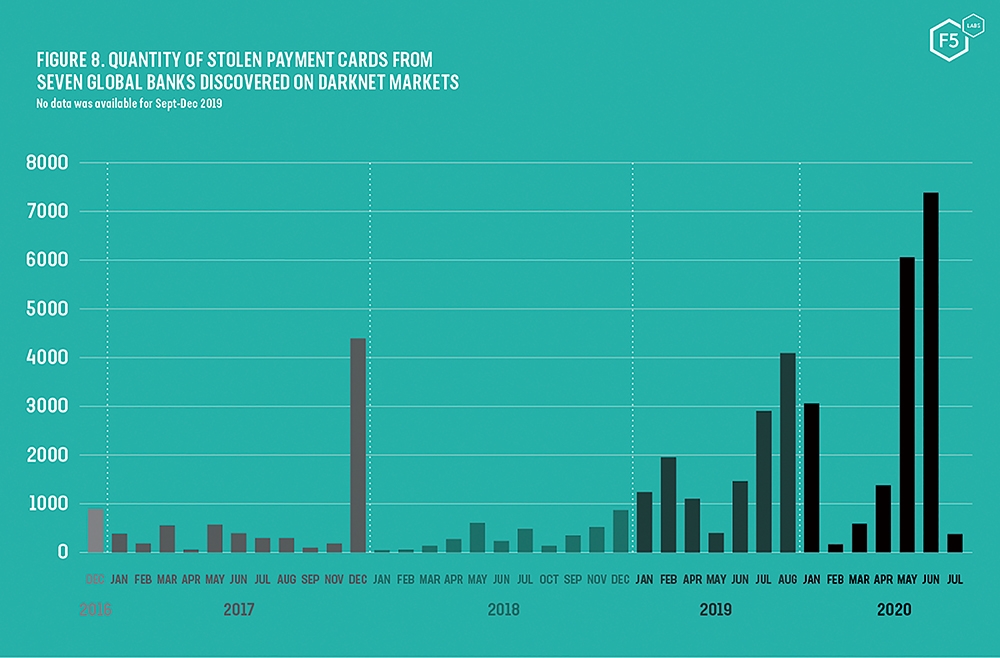

常規的網路釣魚活動是要求受害者交付高額贖金或向慈善機構捐款。這些騙局會誘騙受害者一次性對不存在的慈善機構捐款或設定成定期捐款。但是,半針對性的網路釣魚攻擊是針對特定銀行或服務的客戶,主要在竊取信用卡詳細個人資料。受害者的詳細資料不僅可以幫助罪犯在網路上用受害者的身分通過身分驗證程序,還可以在黑市轉售牟利。

另外,分析比對威脅情報公司Vigilante提供的過去四年的資料,這份資料是全球七家總部設在美國、英國、新加坡、香港和澳洲等地最大銀行提供的44,000張記帳卡和信用卡(圖7)。

圖7 在暗網市場上發現的7家全球銀行之被盜支付卡數量。

圖7 在暗網市場上發現的7家全球銀行之被盜支付卡數量。

從2016年末到2020年間的卡片資料,有近一半(42%)已過期,而98%的卡片有個人資料,包括姓名、地址、電話號碼和電子郵件地址等。

與信用卡相關的大量個人資料顯現幾種可能來源:

‧資料庫外洩取得信用卡詳細資訊。

‧表單劫持(Formjacking)攻擊(惡意程式碼植入零售商網站,消費者在電商網站的電子表單上輸入信用卡資料被惡意程式碼回傳給駭客)。

‧簡單的騙局,要求用戶輸入付款資訊以勒索獎金。

‧偽造真實銀行網站的欺騙頁面。

F5 Shape Security經常調查偽造真實銀行登錄頁面的釣魚網站,跟蹤進入網路釣魚站點的已知信用卡詳細資訊,從受害者將付款卡詳細資訊輸入網路釣魚站點到使用這些憑證進行欺詐,這段網路犯罪所使用的時間平均只有四個小時,有時候又在七個小時後又嘗試再次登錄詐騙。

損害第三方

網路釣魚的威脅日新月異,手法也不斷變化。根據F5實驗室密切關注的趨勢還有攻擊者越來越多地破壞第三方服務,以試圖大規模擴展攻擊並繞過安全控制。在過去的幾年中,看到了大規模的劫持(竊取網路卡)的活動,這些活動竊取了個人資料和信用卡資訊。其中許多攻擊例如Magecart威脅組織的攻擊,都是破壞和修改第三方網站上託管的腳本。透過在其代碼中動態鏈接到那些受到破壞之腳本的任何人,都會立即受到影響。

同樣地,在2020年8月,一家大型電子郵件銷售服務公司發現其多個用戶的憑據被盜。然後,攻擊者使用他們的帳戶發送垃圾郵件和網路釣魚電子郵件。之前把電子郵件服務供應商添加到允許列表的企業發現,儘管他們的電子郵件過濾器最初將其標記為可疑,但他們仍然收到數百個網路釣魚電子郵件。

網路釣魚的未來

網路釣魚是一項有牟利的業務,在團隊的領導下分工非常細密,人類心理學和社會工程學專家設計新的誘餌來吸引受害者,網路開發人員託管假網站,而其他人則招募毫無戒心的大眾,不論是自願或非自願充當錢騾(Money Mules),協助網路詐騙者從企業偷盜金錢。自2018年底以來,Shape Security研究人員已確定了網路釣魚攻擊的兩種增長趨勢。

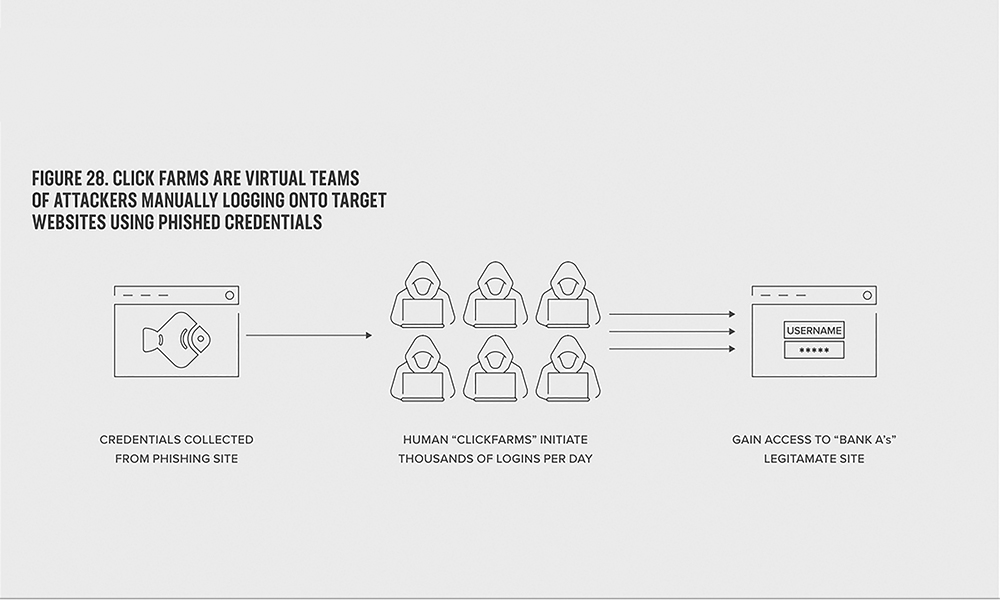

殭屍網路失敗水軍(Click Farm)成功

隨著網路釣魚的成功不斷增長,犯罪組織也需要擴大其規模。殭屍網路是一組被劫持的電腦、家用路由器、物聯網(IoT)所組成的網路,讓駭客可以進行快速遠端控制並驗證收集到的憑據,自動進行欺詐性金融交易。在過去的幾年中,諸如Web應用程式防火牆和詐欺檢測引擎之類的安全控制,已變得擅長於檢測自動漫遊的流量。意識到這一點,攻擊者越來越多地使用水軍(Click Farm)(請參見圖8)。詐欺組織雇用大量水軍嘗試使用最近收集的憑據登錄目標網站,點擊欺詐者的付費廣告鏈接。由於連接來自使用標準Web瀏覽器的真人,因此欺詐行為比機器人流量更難檢測。

圖8 單擊框架是攻擊者的虛擬團隊,他們使用偽造的憑證手動登錄到目標網站。

圖8 單擊框架是攻擊者的虛擬團隊,他們使用偽造的憑證手動登錄到目標網站。

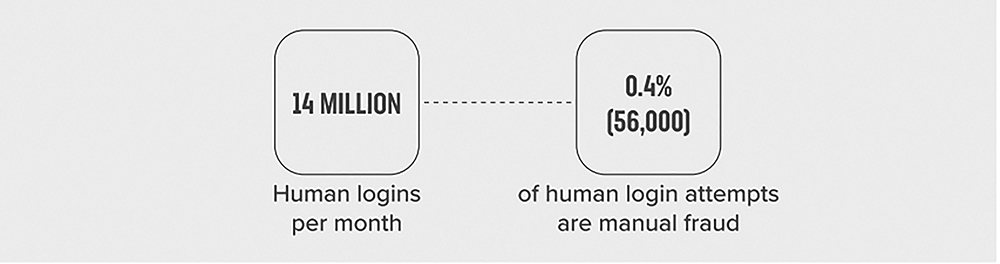

Shape Security的研究資料顯示,金融服務客戶每月1,400萬個人登錄樣本中,有0.4%被檢測是試圖進行人工欺詐的水軍。儘管這聽起來似乎占很小一部分流量,但這仍然相當於56,000次欺詐性登錄嘗試(圖9)。

圖9 比較每月針對大型金融服務客戶的人工登錄總數與檢測到的手動欺詐嘗試的總數。

圖9 比較每月針對大型金融服務客戶的人工登錄總數與檢測到的手動欺詐嘗試的總數。

即時網路釣魚代理的出現

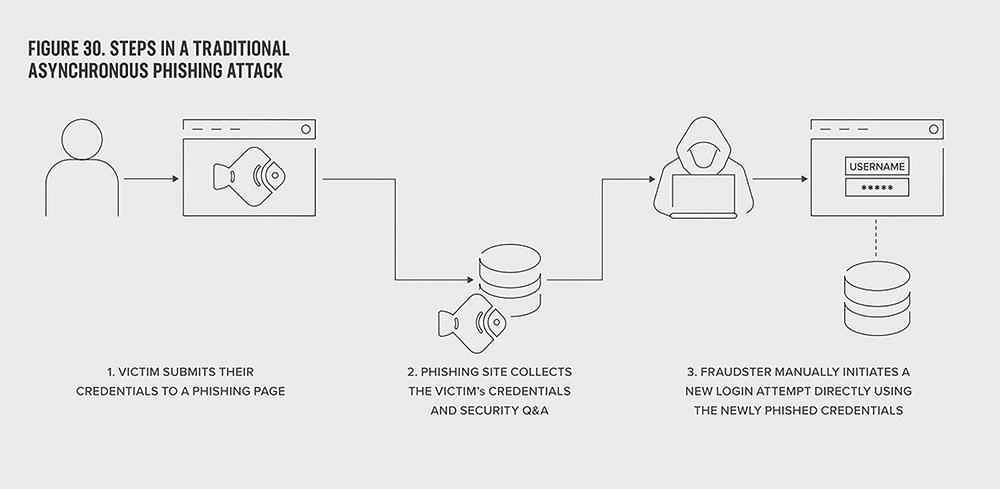

網路釣魚通常是一種非同步攻擊法,攻擊者無須在受害者正在使用其網路釣魚站點的同時進行活動。 欺詐者偽造電子郵件、SMS或語音郵件,等待受害者登錄假網站,然後在將來的某個時候收集被盜的憑據並嘗試登錄目標網站,請參見圖10。

圖10 非同步網路釣魚攻擊手法示意圖。

圖10 非同步網路釣魚攻擊手法示意圖。

傳統的網路釣魚頁面通常要求受害者輸入的訊息遠遠超過用戶名和密碼。他們通常會要求更多的隱私資訊,如信用卡資訊等,這種傳統驗證就很難跟多因素身分驗證(MFA)方案抗衡。MFA代碼要求每30到60秒更改一次,因此攻擊者不可能在一個小時或幾天後再重新使用它。

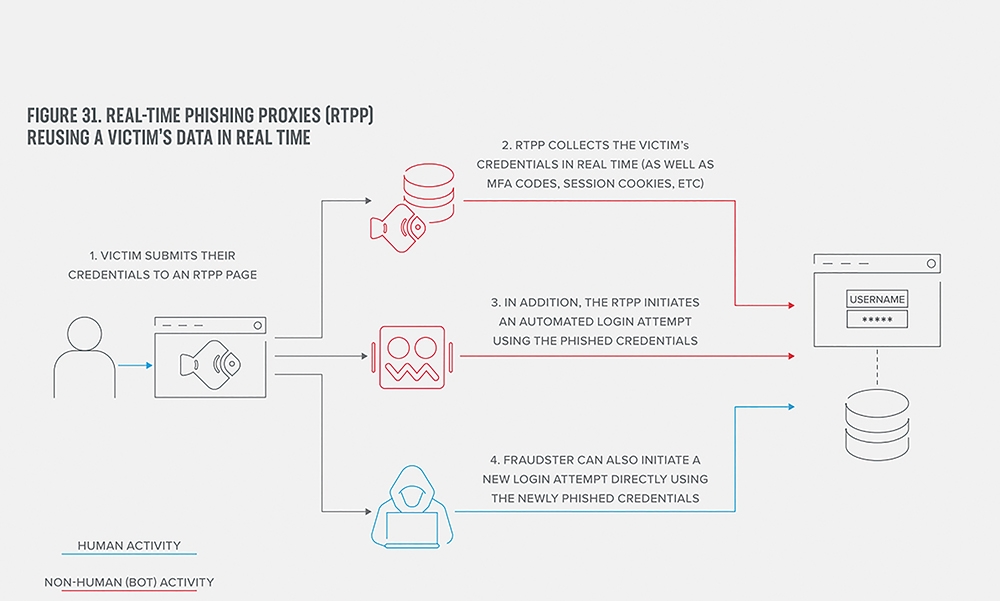

但是Shape Security研究人員最近發現,可以攻下和使用MFA代碼的即時網路釣魚代理(RTPP)數量有所增加。RTPP並沒有設置釣魚網站並直接將用戶引向該網站,而是充當中間人的角色,攔截了受害者與真實網站的交易。由於攻擊是即時發生的,因此惡意網站可以將過程自動化,回到身分驗證(例如MFA代碼)的時間點,甚至可以竊取和再利用對話Cookie,如圖11所示。

圖11 即時網路釣魚代理(RTPP)即時重新使用受害者資料。

圖11 即時網路釣魚代理(RTPP)即時重新使用受害者資料。

打擊網路釣魚

與其他社會工程學策略一樣,網路釣魚攻擊是利用任何系統的人為因素。儘管企業可以採取積極的態度來打擊網路釣魚,但最終用戶也需要保持警惕。

保護業務

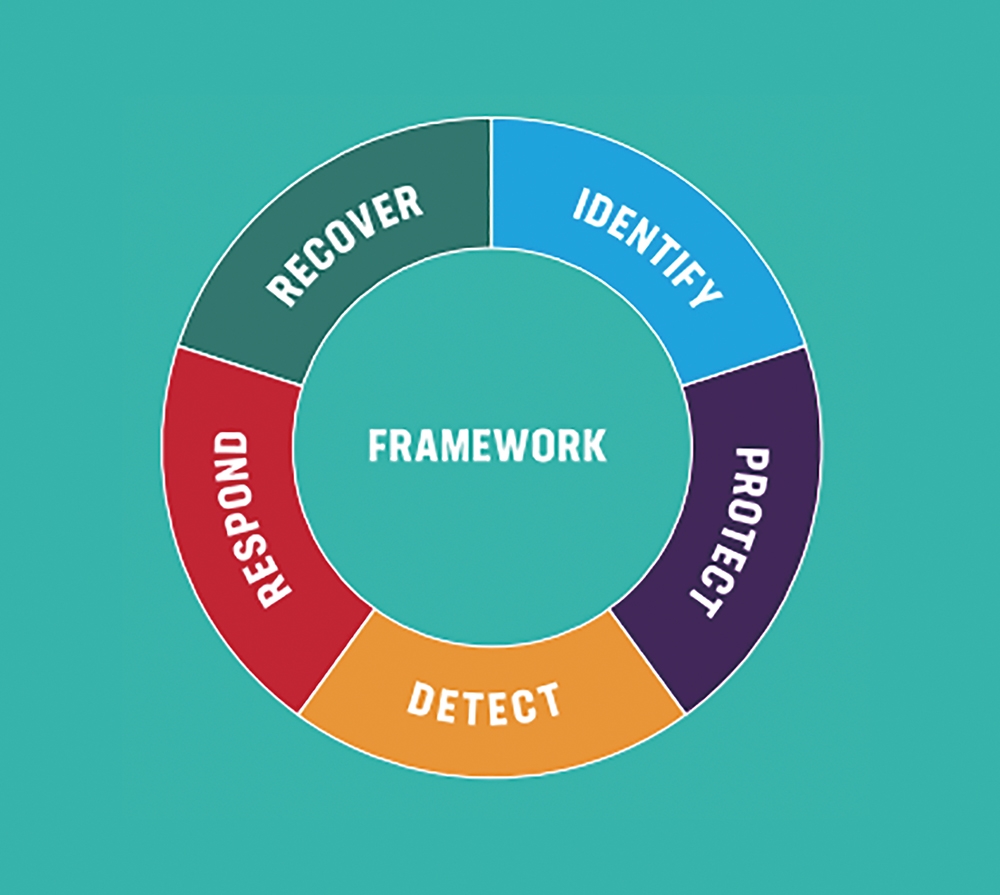

每個組織都將成為網路釣魚攻擊的目標,無論攻擊是定向還是全面性。並非所有組織都實施強大的資訊安全管理框架,儘管許多組織都實現相同的目標,但NIST Five Functions提供了從任何網路威脅思考的有效應對方法。

網路安全框架的五個功能

如圖12所示,網路安全框架具備以下五個功能:

圖12 NIST網路安全框架的五個功能。

圖12 NIST網路安全框架的五個功能。

‧識別你的資產和目標明確的用戶

‧保護你的用戶和網路

‧檢測加密的流量和主動網路釣魚

‧回應網路釣魚活動

‧重拾你的網路釣魚計畫

結語

從欺騙性URL到濫用HTTPS憑證,員工和客戶都必須接受安全認知和教育訓練,知己知彼的風險管理才能達到長期改善效果。

<本文作者:David Warburton現為F5 Labs威脅情資與網路安全研究部門首席威脅研究專家。>