SophosLabs發布一份名為Gootloader的惡意軟體傳送生態系統的報告,描述了Gootloader犯罪分子如何吸引好心的使用者安裝Gootloader惡意軟體。詐騙分子會愚弄Google的搜尋引擎,誘騙Google將已遭入侵的網站視為可信賴的來源,並向無辜使用者提供與搜尋目標顯然完美吻合的內容。

近來勒索軟體引起廣泛注意,因為在攻擊得手後,犯罪分子索求的金額非常高。

事實上,「勒索」一詞只代表這種攻擊的一部分。因為在當今的勒索軟體攻擊中,詐騙分子通常會先複製偷走的所有資料,然後再加密它們。

接著,詐騙分子會勒索好幾種錢,一部分是贖金,一部分是封口費。

受害者不僅要花錢取回資料未經加密的正常副本,而且還要付錢給詐騙分子,讓他們刪除剛偷走的所有資料而不是向公眾公開。 但,勒索軟體攻擊是如何開始的呢?

從技術上來看(這通常要有趣得多,也更重要),組織面對的是已經持續數天、數週甚至數個月的持續性攻擊,而勒索軟體攻擊只是對網路的最後一擊。

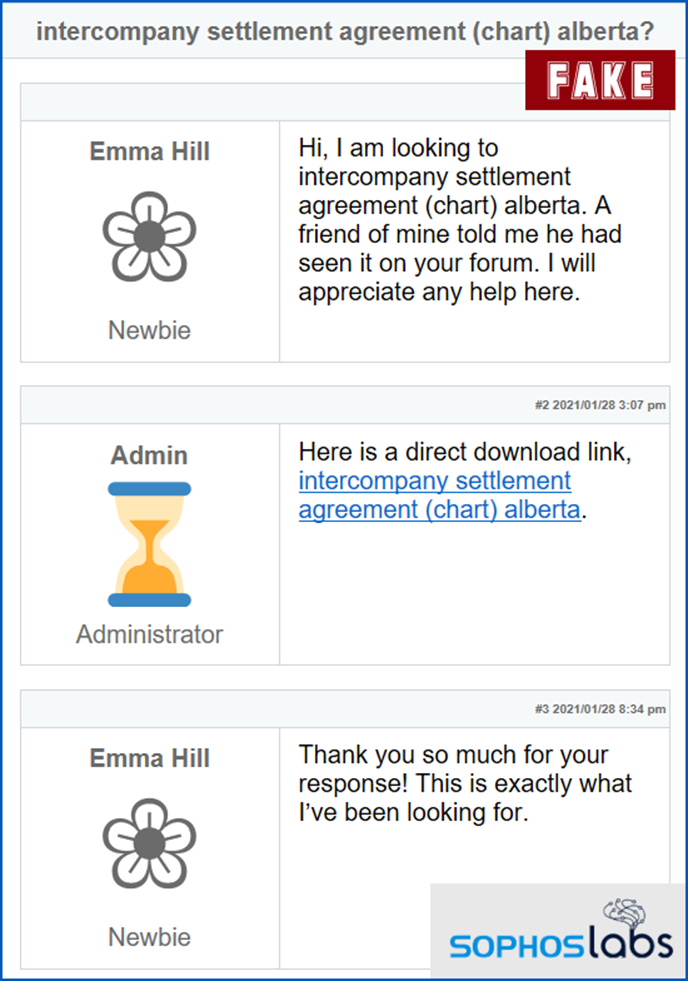

精心設計的「留言板」對話唬住了特定的訪客。

精心設計的「留言板」對話唬住了特定的訪客。

詐騙騙子一旦潛入你的網路,危險就上門了。因此,就像了解勒索軟體最終會如何對檔案加工一樣,你也得要了解惡意軟體的傳送方式。 在這方面,SophosLabs剛剛發布了一份名為Gootloader的惡意軟體傳送生態系統的有趣報告。

你可能聽說過「Gootkit」,這個名稱是部分由Gootloader組成的惡意軟體家族的名稱,而它已經存在了好幾年。但是,SophosLabs決定給為它的初始傳送機制命名,並展開研究:

Gootkit惡意軟體家族已經出現了大約五年,這是一個成熟的木馬程式,主要目的是竊取金融憑證。近年來,它與使用Node.js的惡意軟體所做的動作幾乎一樣,重點都在改進傳送方式。

過去,大部分的安全專家將對傳送機制的分析併入惡意軟體本身的討論。但是這種傳送方法已經廣為更多惡意程式碼使用,因此值得仔細研究這個機制(及使用自己的名稱),與其裝載分開討論,這就是為什麼決定將其命名為Gootloader的原因。

如果想知道現代惡意軟體如何在網路中嵌入和自我擴展,這份報告將提供詳細的資訊,包括對所謂「無檔案型」攻擊的討論。

無檔案型攻擊一詞有點用詞不當,因為「無檔案型」惡意軟體通常還是必須利用一個實體檔案才能啟動惡意軟體,而且在過程中還可能會使用各種中繼檔案。但是無檔案型惡意軟體的運作方式完全不同於一般軟體。 行為正常的軟體通常會將可執行的程式碼安裝到硬碟的獨立資料夾中,使用登錄檔記錄組態設定,以及使用作業系統來將自己的各種軟體模組載入到記憶體內並加以控制。無檔案型惡意軟體則是完全背道而馳(諷刺的是,它經常偷偷摸摸地用登錄檔儲存各種模糊版本的可執行程式碼)。它將惡意軟體程式碼直接載入到記憶體,以便繞過系統管理員用來監視系統意外和無用之處理序的一般工具。

提防搜尋詐騙

即使你不是組合語言專家或惡意軟體分析人員,這份SophosLabs論文也很值得一讀,因為它描述了Gootloader犯罪分子如何吸引好心的使用者安裝Gootloader惡意軟體。

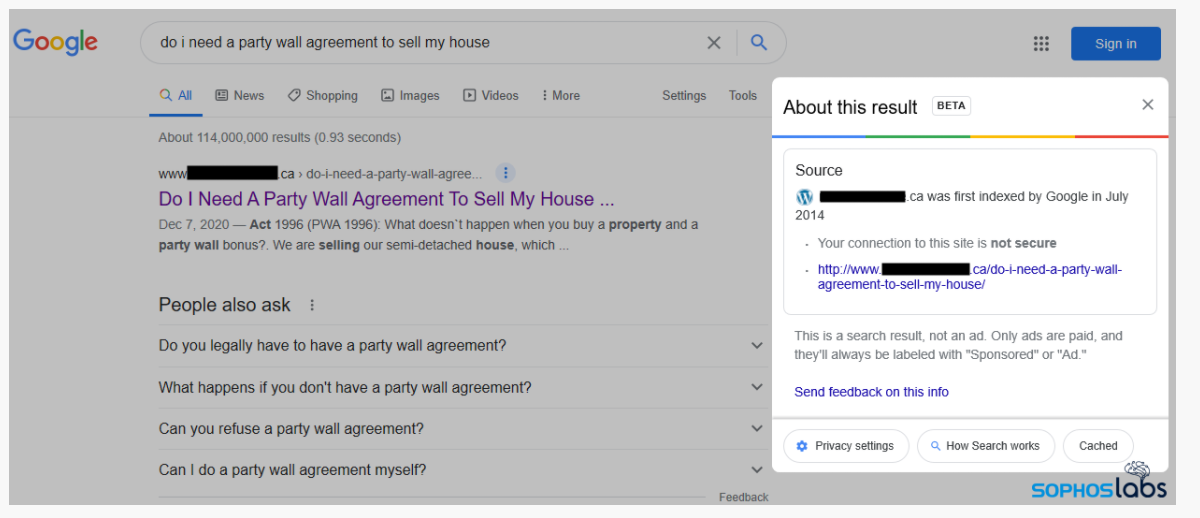

簡而言之,詐騙分子會愚弄Google的搜尋引擎,誘騙Google將已遭入侵的網站視為可信賴的來源,並向無辜的使用者提供與搜尋目標顯然「完美吻合」的內容。(這些詐騙分子目前將精力集中在毒害Google搜尋上,但這些技巧也可用於其他搜尋引擎)

這份報告詳細說明了整個過程,將其摘要如下:

‧詐騙分子入侵數百台無辜的Web伺服器,並植入以人工產生且包含搜尋引擎可能會關聯到特定領域專業的關鍵字,例如房地產、勞工法規、進出口法規、公司合作夥伴關係等。

‧有時詐騙分子運氣好,一或數個被駭客入侵的網站在Google上排名順序名列前茅,因為無辜使用者搜尋了這些特定的關鍵字。使用者很有可能會點按顯示的Google連結,因為搜尋命中的結果看起來很自然,因為它不是付費廣告也不是贊助商連結。

‧如果使用者點按連線到被駭的伺服器,詐騙分子就知道這個點擊來自Google搜尋,因為網頁請求中會使用Referer:標頭(沒錯,referer這個字在原始規範中拼錯了,應該是referrer才對)。伺服器會故意回傳一個詐騙網頁。該網頁看起來像是一個留言板,而最近有人在該留言板上詢問相同的關鍵字。

‧這個假留言板上還會提供更早之前的「發問」,以及看起來像是來自網站管理員的答覆,其中包含可解答問題的下載連結。為了使頁面看起來更具說服力,留言板上還會有來自原始發問者的後續回應,感謝系統管理員快速且有幫助的解答。

SophosLabs發現了一個Gootloader假留言板頁面,該頁面使用多國語言,包括英文、德文、法文和韓文,可針對不同地區進行不同的回應。

在報告裡的這個英文範例中,不幸的訪客搜尋了intercompany settlement agreement (chart) alberta(公司間和解協議(圖)艾伯塔省)。

令人信服的偽裝

一如所見,搜尋關鍵字並非完全符合Gootloader詐騙分子所使用的樣板文字,但乍看之下很真實。

詐騙分子會愚弄Google的搜尋引擎,誘騙Google將已遭入侵的網站視為可信賴的來源,並向無辜的使用者提供與搜尋目標顯然「完美吻合」的內容。(資料來源:Sophos Blog)

詐騙分子會愚弄Google的搜尋引擎,誘騙Google將已遭入侵的網站視為可信賴的來源,並向無辜的使用者提供與搜尋目標顯然「完美吻合」的內容。(資料來源:Sophos Blog)

來自「滿意使用者」的感謝評價,加上最近的日期戳記,使內容具有可信度。

「留言板」網頁的標題、顯示的下載連結,以及提供下載的檔案名稱,都是由搜尋關鍵字組成,使偽造的頁面看起來完全符合查詢結果。 請注意,儘管被駭客入侵的網站會列出惡意的下載連結,但該連結本身卻指向其他下載伺服器。

這裡假設詐騙分子使用的是兩段式方法。藉此,Gootloader惡意軟體檔案本身不會出現在被駭客入侵的網站上,這些網站保持良好信譽的時間也能更長。

該如何因應

‧停一下、思考、再連線。這種搜尋中毒的手法之所以有用,是因為看到的網站似乎非常符合你的搜尋,不像是詐騙分子可以事先預料到的結果。但是,如果仔細查看這個假頁面,應該會發現它經過精心設計,所以看起來像是幸運的巧合。請記住網路安全的名言,「如果一件事情聽起來好得難以置信,那麼它也許真的不可信。」

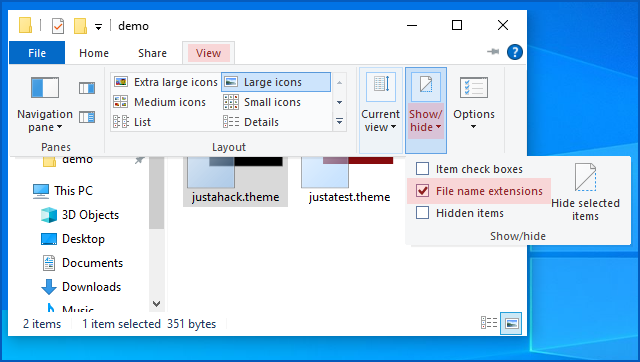

讓Windows「檔案總管」顯示出檔案副檔名。

讓Windows「檔案總管」顯示出檔案副檔名。

‧使用內建Web篩選器的防毒軟體。像這樣的有毒搜尋,你的網路篩選器有三次機會發現問題。它可以阻擋連向有毒網站的第一次點擊,或是按下下載URL的第二次點擊,或是最終下載的動作,在危險的惡意軟體到達你的電腦前先行防禦。

‧使用具備記憶體內漏洞利用防護功能的防毒軟體。不要只靠檔案型的掃描和偵測。使用行為監控工具來增強保護功能,該工具可以偵測出一開始無害,但在一段時間後在記憶體中轉為惡意的程式。

‧讓Windows顯示檔案副檔名。報告中描述的Gootloader範例,是以壓縮成ZIP檔案的JavaScript指令檔形式出現。如果不顯示檔案副檔名,JavaScript程式在檔名結尾就缺少可辨識的.JS,顯示的是一個如同羊皮紙捲軸的圖示,如此很容易就會將它們誤認為無害的文字檔。

若要讓Windows顯示副檔名,請使用檔案總管,按一下檢視,然後勾選副檔名。如果檔案總管視窗太窄,請先按下顯示╱隱藏選項,即可進行勾選。

<本文作者:Paul Ducklin現為Sophos首席科學家>