凡走過必留下痕跡。被抺除跡證的犯罪現場偽裝的再完美也總會留下微物跡證,而成為破案的突破口。本文從一椿懸疑案件起始,從鑑識的角度找出疑竇之處,運用「已知明文攻擊」解密唯一留存的重要關鍵壓縮檔,讓膠著的案情得以真相大白。

根據洛卡德交換定律(Locard exchange principle, Locard's theory),於犯罪現場調查時,無論是出於刻意或不經意的情況之下,犯嫌必會帶走一些「東西」,同時亦會留下一些「東西」。這意謂著現場存在的微物跡證與案情的關聯性不容輕忽,有待調查人員從蛛絲馬跡之中詳加覺察。

前情提要

多年老友相聚,聊及發生於異國他鄉的一椿案件,彷彿將大家帶入了時光隧道。

話說數年前的一個雨夜,幾名遊客駛經一處僻靜的山林野地時,發現路邊有一輛車子但未開大燈,便下車以手電筒查看時,竟發現駕駛座上有一名男子倒臥在血泊中,遂趕緊向警方報案。警方在抵達現場之後,發現該名男子頭部中彈已無生命跡象,車內有一把手槍,而男子上衣口袋中的識別證顯示其身分為軍方某單位的Y少校。

初步研判案情並不單純

軍方接獲通報之後,立即派員前往事發現場配合檢警進行調查,同一時間鑑識小組正於現場進行跡證的採集。

隔天專案小組便立刻開會討論相關案情,Y少校的致命傷是右邊太陽穴遭子彈貫穿,從Y少校右手臂的硝煙反應以及槍上的指紋研判,Y少校可能是舉槍自戕。車內除了Y少校的DNA及指紋外,未採集到其他可資辨識的DNA或指紋,但此時踏墊上的鞋印引起了現場鑑識人員的注意,雖然並不完整也不夠清晰,但可以看出除了Y少校自己的之外,在副駕駛座及後座,亦皆有鞋印的痕跡,研判至少有一人以上。這應是當日下雨的緣故,導致鞋底因水份潮溼而於車內踏墊上留下明顯的髒污印記。

另一方面,法醫仔細察看Y少校的遺體,發現其身上有幾處傷痕,此與現場鑑識人員發現車內疑似有打鬥痕跡相吻合,此一發現也令Y少校是自殺的說法不攻自破。

鑑識小組根據Y少校身上的傷痕位置,研判其在生前與位於副駕及後座的歹徒發生打鬥,在遭到勒昏失去意識之後,被歹徒操縱其右手持槍朝太陽穴擊發,企圖製造Y少校自殺的假象以掩人耳目。

此時案情有了新的發展,轉而朝向他殺方向偵辦。專案小組成員咸認為歹徒做案手法專業且乾淨俐落,由於案發地點附近並無監視器,亦未有目擊證人可提供歹徒的容貌、身形或聲音等外在特徵。

目前只能一方面擴大範圍區域調閱監視器錄影帶,清查可疑行經車輛,一方面從Y少校的任職單位及住處、親朋好友等方面下手進行調查。

此時,現場跡證的採集結果已出爐,現場鑑識人員發現Y少校的手機及車上行車記錄器中的記憶卡不翼而飛,而Y少校的筆電包中除了筆電的變壓器和滑鼠之外,也沒有了筆電的蹤影。更啟人疑竇的是,車內所發現的手槍非是軍警的制式裝備,該款手槍倒是頗受歐美等國的軍方所青睞。

總的來說,案發現場由於下雨的緣故,影響了行經車輛胎痕的採證工作,此外,包括手機等莫名消失的重要物證,再加上一把來源不明的槍枝,在在使得案情更加撲朔迷離。

找到關鍵壓縮檔但無法解密

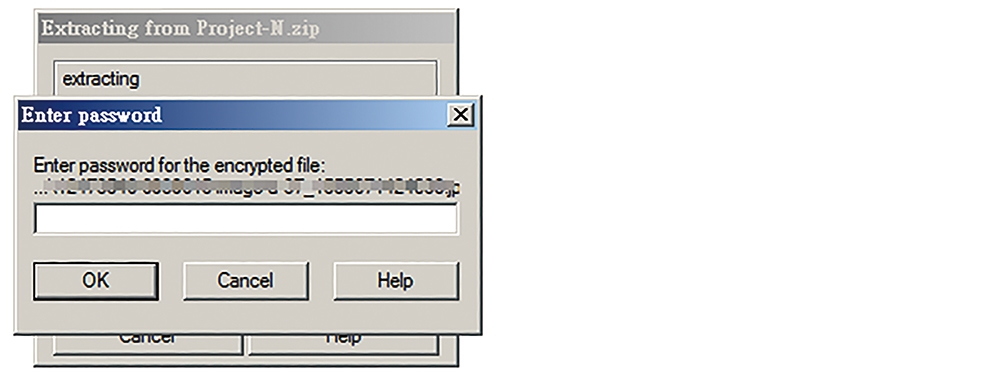

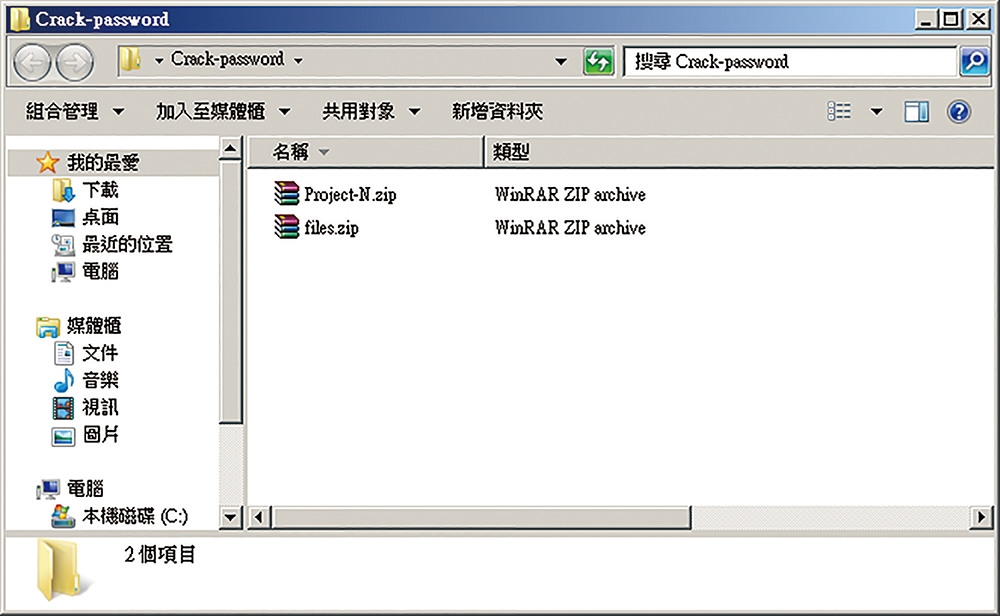

這時,專案小組內部會議上傳出一個令人振奮的好消息,數位鑑識小組自Y少校家中的電腦內找到了一個疑似與案情有關的壓縮檔案。這個名為Project-N.zip的壓縮檔,由於設有密碼保護而無法直接開啟,如圖1所示。

�圖1 「Project-N.zip」壓縮檔由於設有密碼保護無法直接開啟。

�圖1 「Project-N.zip」壓縮檔由於設有密碼保護無法直接開啟。

據Y少校的家人表示,不曾聽Y少校提起過任何有關軍中業務的事情。鑑識小組請Y少校的家人提供幾組可能的密碼組合,但可惜皆無法順利解壓縮該加密檔案。

專案小組由案發現場的狀況研判,應是歹徒進入了Y少校車內,然後駛往此僻靜的山野林地,在談判過程之中發生衝突而引發殺機,當然也不排除歹徒一開始即有殺人滅口的打算。因為歹徒除了致人於死外,在離去前還把車內可能含有重要線索的儲存裝置全數帶走,滅證意圖十分明確。目前唯一的線索只能寄望Y少校電腦中的那個加密檔案了,鑑識小組在未有任何線索的情況之下,只能先暴力破解。

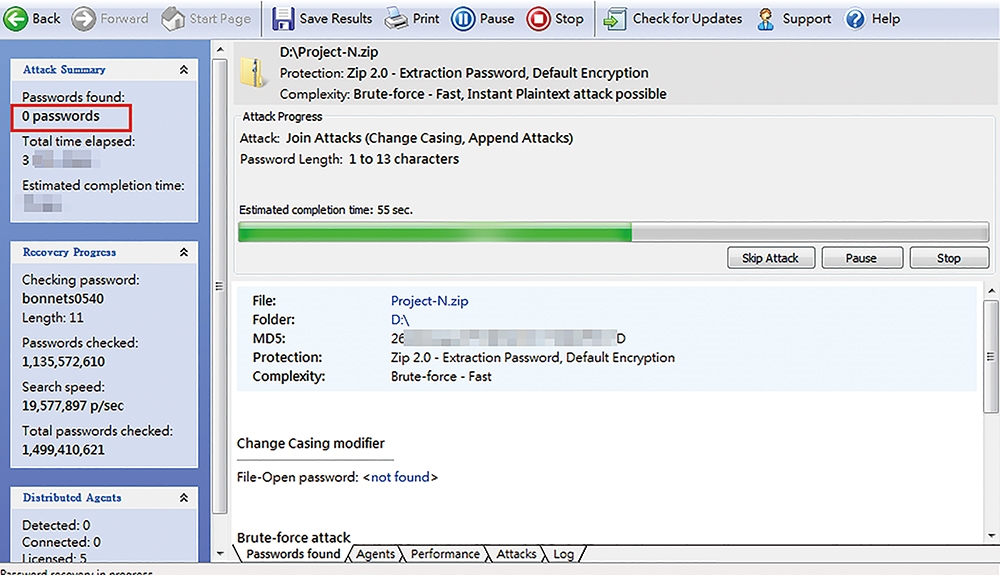

數天之後,暴力破解的結果失敗而無法破密,這令專案小組成員感到失望不已。此時有一個友好單位提供協助,送來了彩虹表(Rainbow Table),專案小組立刻展開彩虹表破密工作,又經過了數天之久,仍是得到了破密失敗的結果(圖2)。

圖2 透過彩虹表進行破密。

圖2 透過彩虹表進行破密。

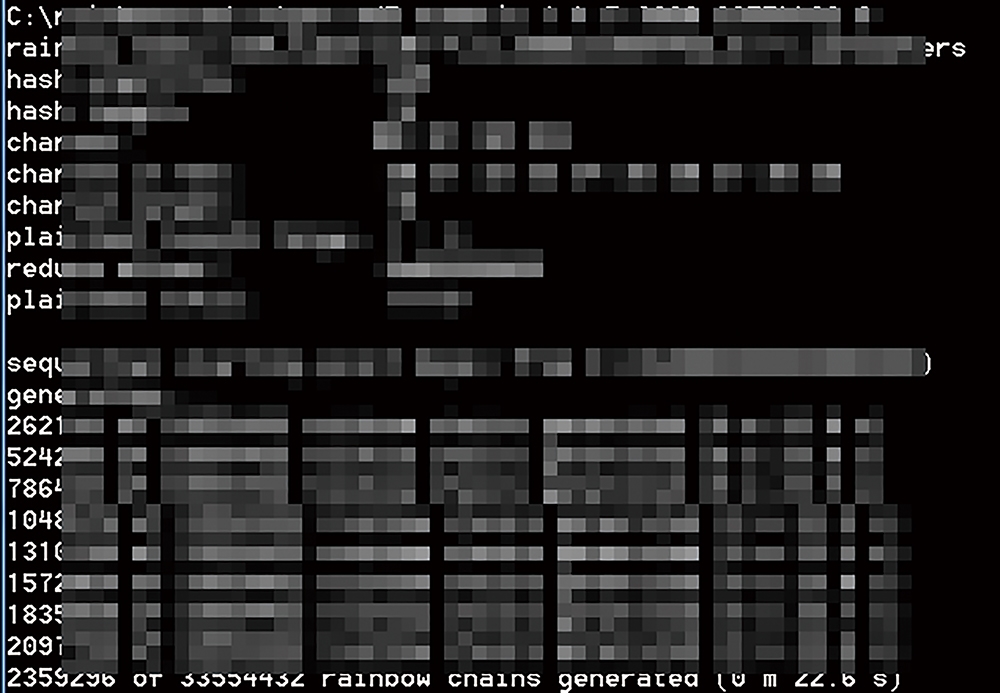

這結果其實不令人意外,彩虹表(圖3)就是一個龐大的雜湊值集合,它是針對各種可能的字母組合預先計算好雜湊值所形成的集合,用了彩虹表就必然能破密嗎?答案恐怕不然,只能說若是規律字母加數字的組合沒問題,但若是密碼長度很長且非為規律的組合,例如加入特殊字元等情況,就不見得光靠彩虹表可破了。

圖3 彩虹表(Rainbow Table)

圖3 彩虹表(Rainbow Table)

那還可以從哪裡著手呢?在Y少校家裡的電腦中,除了一些遊戲以及與家人出遊的照片外,還有一些簽呈、規格型錄的掃描電子檔,初步排除與案情有所關聯,唯獨剩下這個可疑的加密檔案。

至於Y少校在軍中公務用的電腦,則是離奇地被徹底清除(Wipe)了。

當專案小組前往Y少校任職單位清查證物時,竟發現硬碟裡頭的資料已全被無意義的值給填充覆蓋掉了。

由於案情持續膠著,關於Y上校的死因,各界眾說紛紜,有軍方內部知情人士透過管道向專案小組透露,由於Y少校不久前疑似與主力戰車的軍購弊案有關,涉嫌收受大筆賄款為特定廠商護航,因怕東窗事發而欲揭露證據以自保時,遭到歹徒滅口。

Y少校家屬悲痛欲絕,認定Y少校的死與軍方脫不了干係,而軍方僅表示,堅信Y少校是清白的,亦相信案情總有一天會水落石出。但案發迄今已一個多月,與軍售案有關的軍火掮客行蹤成謎,專案小組成員忙得焦頭爛額,但案情卻毫無進展,猶如掉入了十里迷霧之中。

的確,軍售案所牽涉到的利益十分龐大,各方勢力都想要分一杯羹,再加上錯綜複雜的政經關係,此時難以論斷Y少校究竟是遭到何人所害,R心裡很清楚,若要說還有那麼一絲希望的話,關鍵就在這個名為Project-N.zip的加密檔案之中了。R仔細比對目前所得到的相關線索,得知Y少校在此次主力戰車的軍購案中扮演著舉足輕重的角色,他不但親赴各國實地進行評估作業,還肩負著最終評估結果的報告撰寫,以供上級進行下一代主力戰車採購的決策依據。雖說此次參與競標的皆為當今世界上第一流的坦克製造商,但因各家的設計理念及哲學不同,在火力、防護力、機動力三大要素的優先順序上各有其偏好。

由Y少校家中電腦的一些坦克圖片,及相關型錄、參數等文件來看,足見Y少校在這次軍購案的評估測試報告下足了工夫,令R也不禁好奇最終的評估結果究竟為何。就在此同時,R的腦海中靈光乍現,還有個法子值得一試。

善用已知明文攻擊來破密

R研判這Project-N.zip應是Y少校從軍中的電腦中複製出來,而拷貝至個人擁有的筆電或桌機中進行處理,若然如此,儘管筆電已被歹徒帶走,但其家中電腦裡的檔案,可合理推論部分可能是來自於那個加密壓縮檔Project-N.zip之中。專案小組成員聽得一頭霧水,連忙問這與破密有何關係呢?R便笑著道:「Known Plain-text Attack」。原理是這樣的,當進行壓縮時為了設定密碼保護所輸入的這組密碼,會被轉換成Key值,壓縮軟體以此Key值加密所選取的那些檔案,因此,這壓縮檔裡頭所有檔案的Key值是一樣的,若能找到此Key值,自然就能解開那個被密碼保護的壓縮檔。

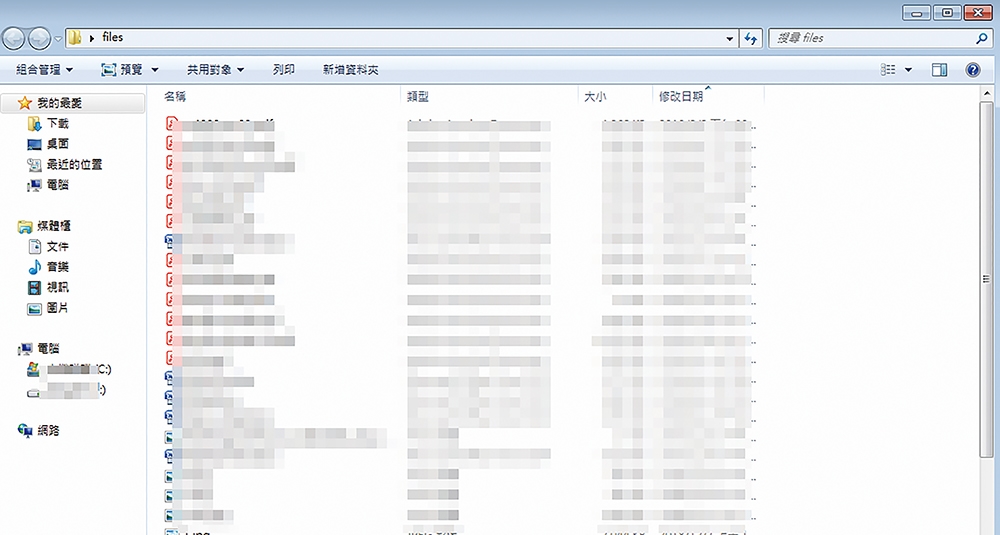

上述所說明的便構成了所謂「已知明文攻擊」的基礎,那要如何進行「已知明文攻擊」呢?只要找到加密壓縮檔中的任何一個檔案即可(圖4)。聽起來十分簡單,但哪曉得電腦裡這麼多的檔案之中,究竟哪一個檔案是該加密壓縮檔中的檔案之一呢?

圖4 尋找加密壓縮檔中的任何一個檔案。

圖4 尋找加密壓縮檔中的任何一個檔案。

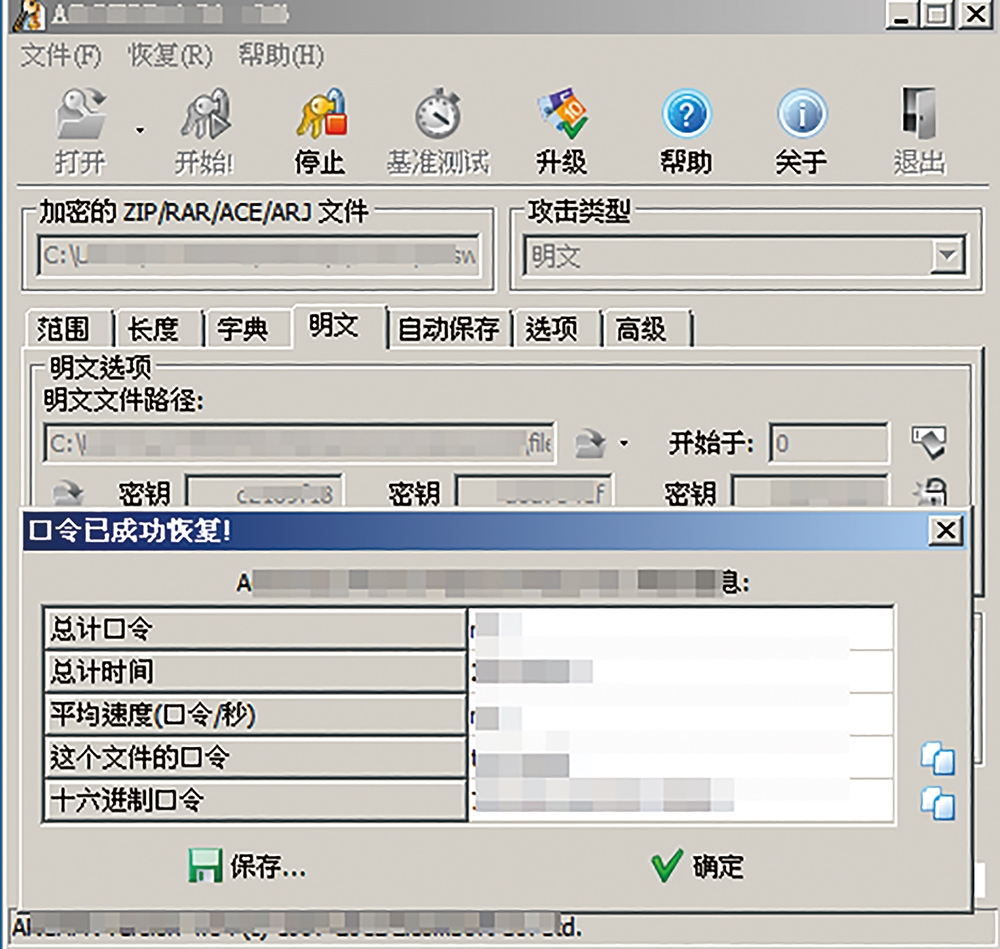

R將自Y少校電腦中所收集的Office文件、PDF文件、圖檔等等進行壓縮,但不設保護密碼,此時得到的壓縮檔就是破密所需的「Known Plain-text」了,如圖5所示。接著,再將它與有著密碼保護的壓縮檔Project-N.zip進行比對,便可得到密碼,如圖6所示。

圖5 得到破密所需的「Known Plain-text」。

圖5 得到破密所需的「Known Plain-text」。

�圖6 與有著密碼保護的壓縮檔Project-N.zip進行比對。

�圖6 與有著密碼保護的壓縮檔Project-N.zip進行比對。

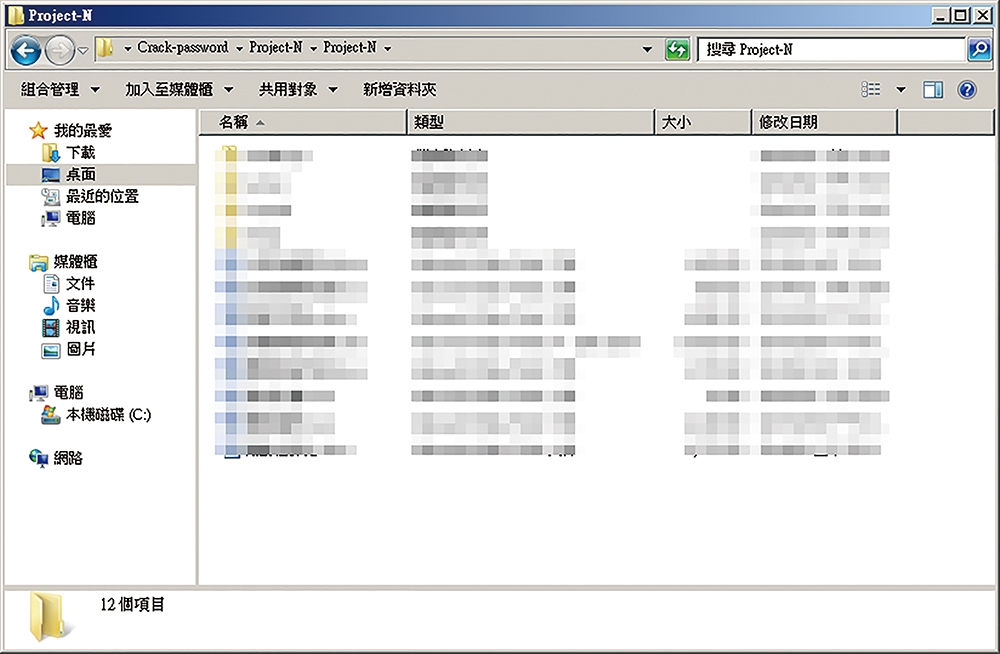

事實證明R的推論無誤,透過已知明文攻擊得到了破密的關鍵,在順利將Project-N.zip解密之後,裡頭是與此次主力戰車軍購案有關的測試計畫、火控系統評比、防護力評比、機動性評比、評估結果報告等關鍵內容,如圖7所示。

�圖7 解密後找到與此次主力戰車軍購案有關的報告等關鍵內容。

�圖7 解密後找到與此次主力戰車軍購案有關的報告等關鍵內容。

結語

儘管調查過程中一再面臨線索中斷的情況,但專案小組鍥而不捨,不放過任何一點蛛絲馬跡,窮盡各種可能而不輕言放棄,最後憑藉著破解加密檔案中的資料,抽絲剝繭釐清相關案情,終能撥雲見日順利破案。

<本文作者:Pieces0310,本身從事IT工作多年,為找尋線索、發掘真相、解決問題,而樂此不疲~喜歡與國內外同好分享交流心得,不僅僅是個人樂趣,也希望盡一分心力,有所助益。>