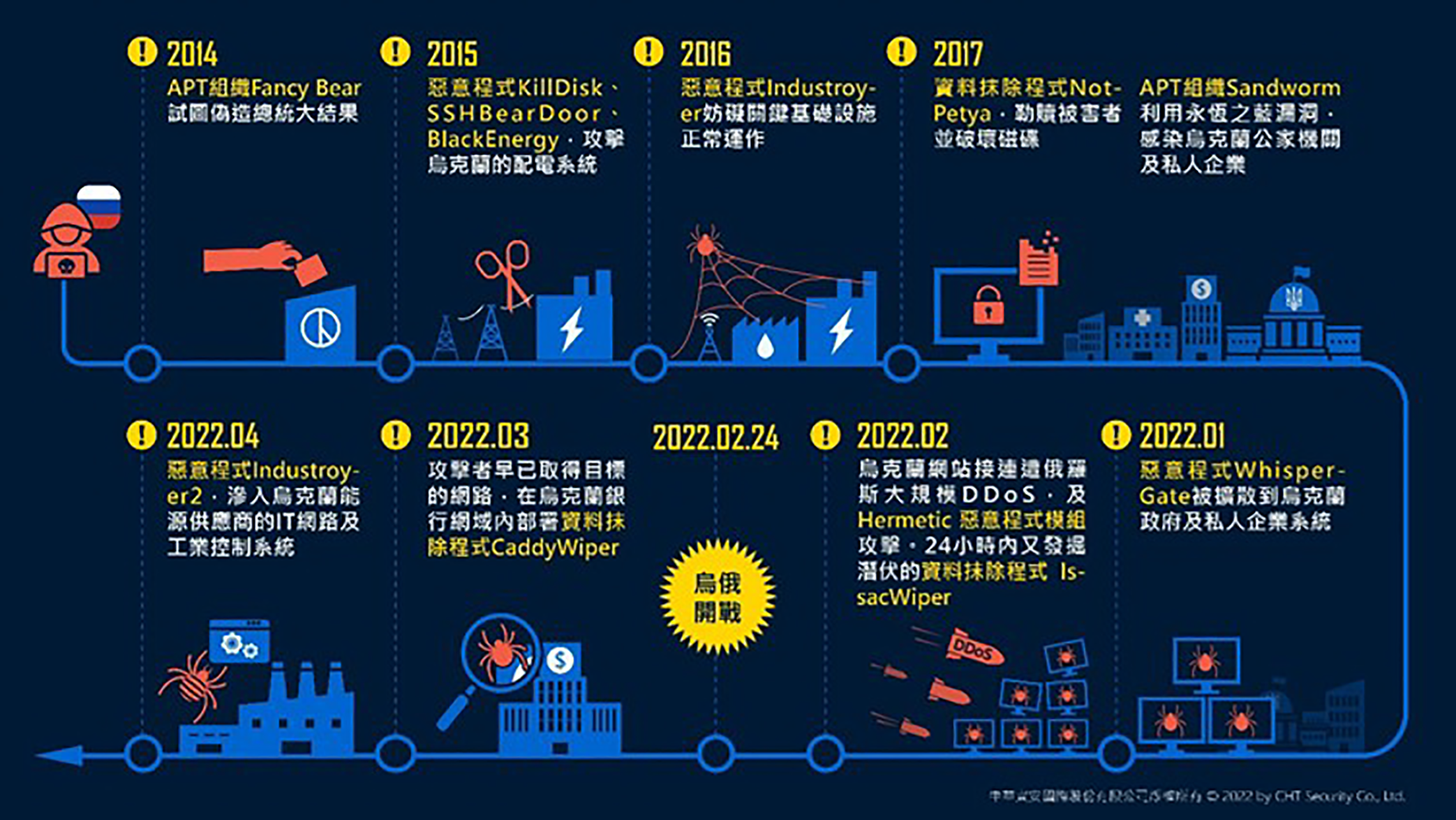

俄羅斯駭客組織有計畫地針對烏克蘭的政府單位、金融機構進行資料抹除攻擊,亦鎖定烏克蘭發電廠中的工業控制系統進行攻擊使其癱瘓。本文將介紹此地域過去及現在的駭客攻擊案例,並分析2022年破壞性攻擊的資料抹除程式HermeticWiper。

烏克蘭於2014年發生革命推翻原有的親俄政府後,於總統大選之際,被認定與俄羅斯聯邦軍隊總參謀部情報總局(GRU)相關的APT組織Fancy Bear,攻擊烏克蘭的中央選舉委員會,並試圖偽造選舉的結果,所幸在結果發布之前,被烏克蘭政府發現並予以阻止。

2015年,另一個由GRU所控制的APT組織Sandworm,針對烏克蘭的配電系統進行攻擊,結合資料抹除程式KillDisk以破壞特定工業控制系統(ICS)功能、後門程式SSHBearDoor取得初始權限與木馬程式BlackEnergy用以斷電等三種惡意程式,導致伊萬諾-弗蘭科夫斯克州約230,000人在聖誕夜前夕停電4至6小時。

這起攻擊事件更是公認有史以來第一起破壞配電系統的駭客攻擊。

2016年,APT組織Sandworm鎖定烏克蘭首都基輔進行攻擊,利用惡意程式Industroyer干擾關鍵基礎設施的正常運作,雖然只讓基輔部分區域停電1小時,但可視為2015年攻擊之升級與延續。Industroyer可使用多種工控協定直接與電廠、運輸控制、自來水、瓦斯的工控系統溝通,因這些協定於設計之時並無考慮到資安議題,只要Industroyer取得與系統溝通的權限,便可直接透過指令控制開關或切掉電源。此外,Industroyer亦有防止偵測、惡意程式持久性和抹除執行痕跡等功能。

2017年,偽裝成勒索軟體的資料抹除程式NotPetya,加密過程中會損害電腦第一磁區,即便在支付贖金後,檔案也無法被復原,同樣為APT組織Sandworm的攻擊行動,利用永恆之藍的漏洞,感染烏克蘭境內私人企業、銀行、政府、醫院等,更甚至波及FedEx、Maersk Line等公司,造成數億美元的損失。

2022年俄烏戰爭開打,在俄羅斯2月24日啟動實體戰爭前,微軟於1月13日發現大規模針對烏克蘭的網路攻擊,惡意程式WhisperGate被擴散到多個系統,包括政府、非營利組織和資訊科技組織。WhisperGate類似NotPetya,會偽裝成勒索軟體,實則為資料抹除程式,藉由複寫主開機紀錄(MBR),其為開機後存取硬碟時的第一個磁區,並引導任意作業系統。因此,即便受感染的主機會顯示勒索訊息,電腦實則是無法被復原的。

於2022年俄烏實體戰爭的前一日,2月23日烏克蘭的多個重要網站服務遭受來自俄羅斯大規模的DDoS攻擊,導致重要網站服務中斷,在DDoS攻擊發生後的一個小時,資訊安全廠商ESET發現至少五個烏克蘭組織與數百台電腦遭受資料抹除攻擊,包含下列三個惡意程式攻擊模組:

‧HermeticWiper:破壞系統的資料使系統無法運作。

‧HermeticWizard:利用WMI、SMB在區域網路內散布HermeticWiper。

‧HermeticRansom:以Go寫成的誘餌型勒索軟體。

在HermeticWiper發現不到24小時內,另一個資料抹除程式IssacWiper也被發現部署於未被HermeticWiper感染的組織內;而在3月14日,又有新的一個資料抹除程式CaddyWiper在烏克蘭銀行的網域內被偵測,其利用群組原則物件(GPO)部署,說明攻擊者早已取得攻擊目標網路控制權。

然而,不論HermeticWiper、HermeticWizardx與HermeticRansom,抑或是IssacWiper,又或者是CaddyWiper,皆無法藉由程式的相似性,匹配到任何已知的駭客組織,而HermeticWiper、IssacWiper和CaddyWiper的特徵也幾無重複。從2014年至2022年的事件發生流程圖如圖1所示。

圖1 2014年至2022年的事件發生流程。 (圖片來源:中華資安國際)

圖1 2014年至2022年的事件發生流程。 (圖片來源:中華資安國際)

認識HermeticWiper惡意程式

在前言中提及HermeticWiper、HermeticWizardx、HermeticRansom、IssacWiper以及CaddyWiper等惡意程式,以下就HermeticWiper做介紹。

HermeticWiper為被利用來摧毀多台電腦和清除硬碟上的檔案,資料抹除程式不同於其他加密勒索程式,其設計本質上是用於摧毀檔案及破壞電腦系統確保無法被復原,讓業務無法正常運行。

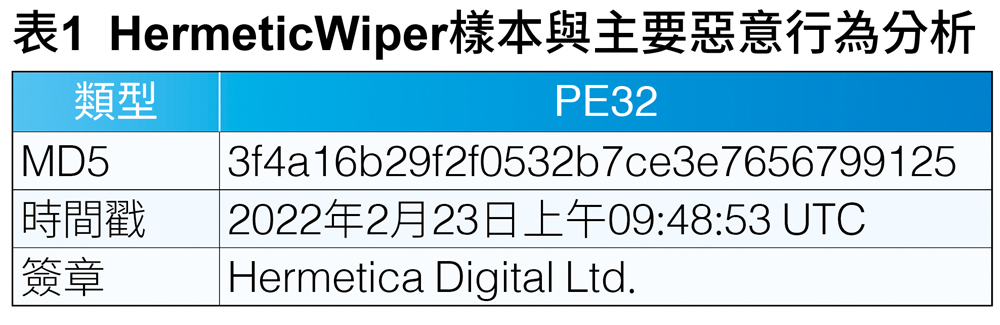

本次分析之HermeticWiper樣本與主要惡意行為分析,如表1所示。

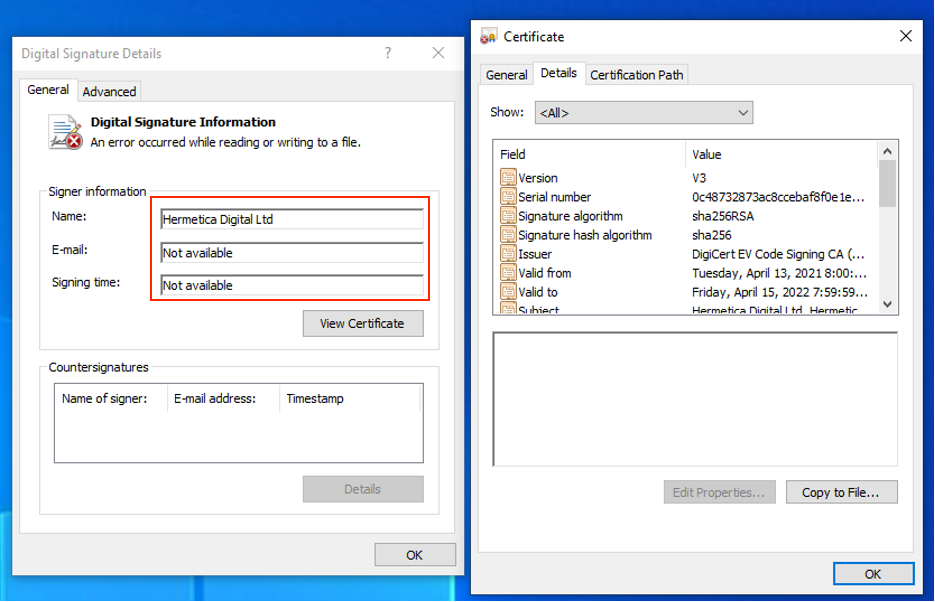

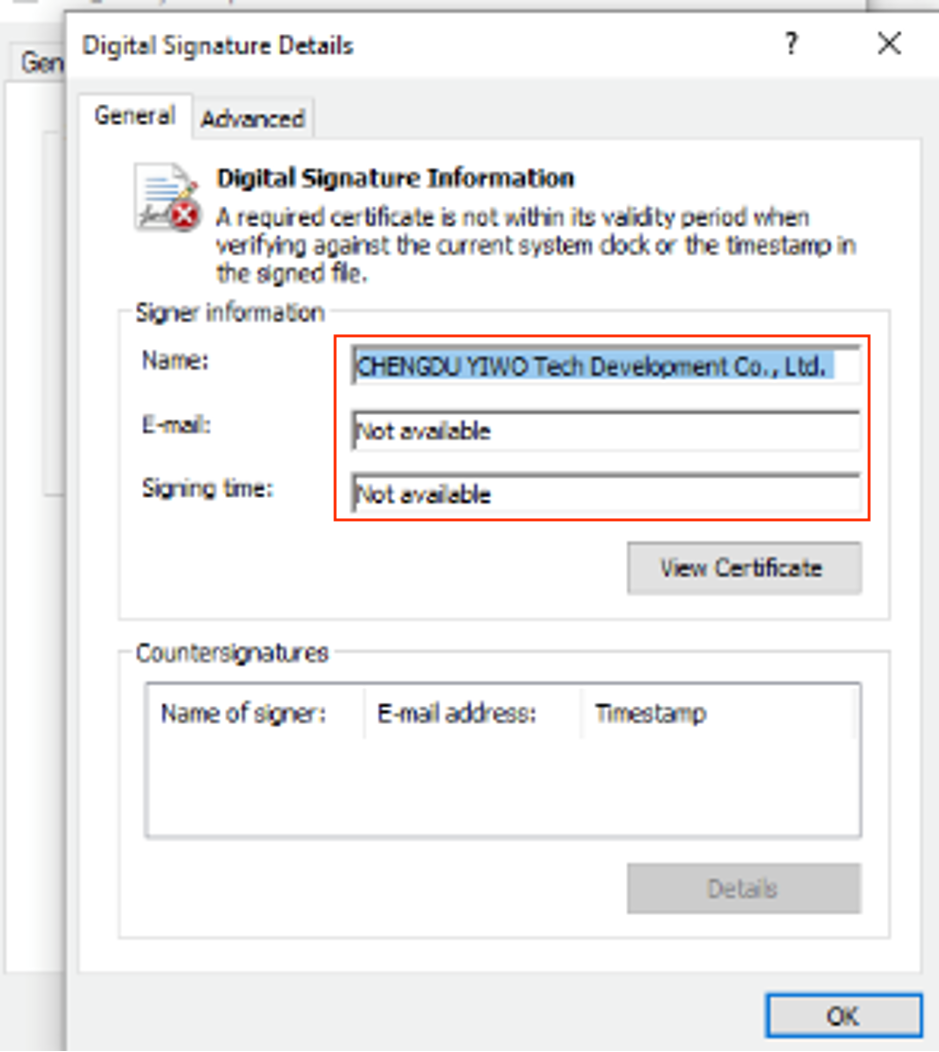

HermeticWiper是一個在Windows作業系統上執行的32位元的執行檔,擁有Hermetica Digital公司的合法簽章,如圖2所示,藉此偽裝成合法檔案,而此簽章已在2022年2月24日的下午被撤銷。

圖2 Hermetica Digital公司的合法簽章。

圖2 Hermetica Digital公司的合法簽章。

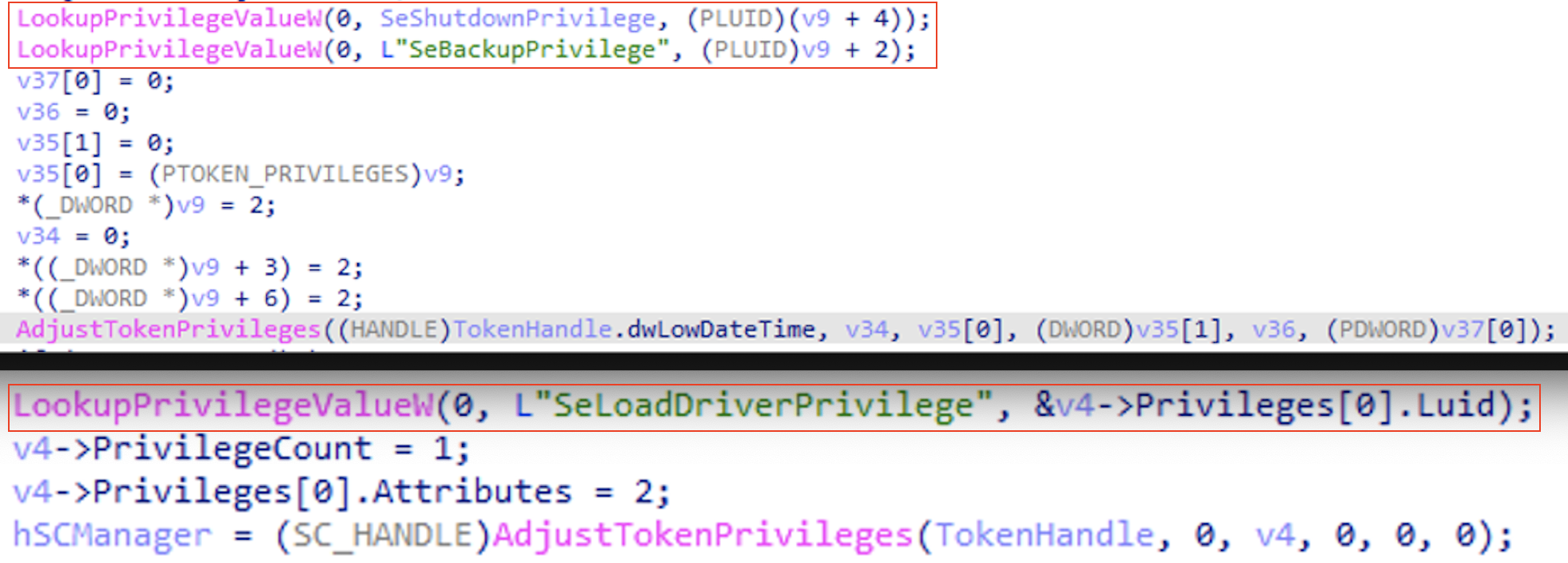

HermeticWiper會確保其擁有的權限,若其沒有關閉主機系統、備份作業和載入或卸載驅動程式的權限,便會提升自己的權限,如圖3所示。

圖3 HermeticWiper在程式內提升自己的權限。

圖3 HermeticWiper在程式內提升自己的權限。

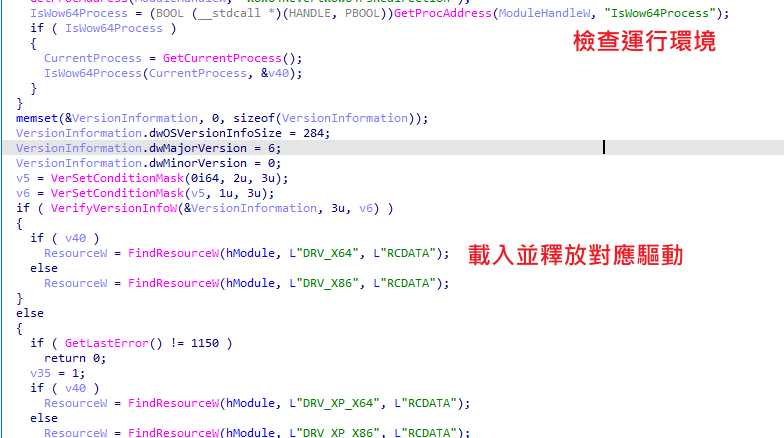

檢查受駭主機的運行環境,依照不同的版本、環境自資源環境區段釋放相應檔案,如圖4所示。這些檔案經檢查後其為壓縮過後的驅動程式。經解壓縮後,可發現它是EaseUS Partition Master磁碟管理軟體磁碟工具,而HermeticWiper會載入此合法的驅動並用來藉此毀損電腦的資料,如圖5所示。

圖4 檢查系統的版本並釋放相對應壓縮檔。

圖4 檢查系統的版本並釋放相對應壓縮檔。

圖5 驅動皆有CHENGDU YIWO Tech Development Co., Ltd.的合法簽章。

圖5 驅動皆有CHENGDU YIWO Tech Development Co., Ltd.的合法簽章。

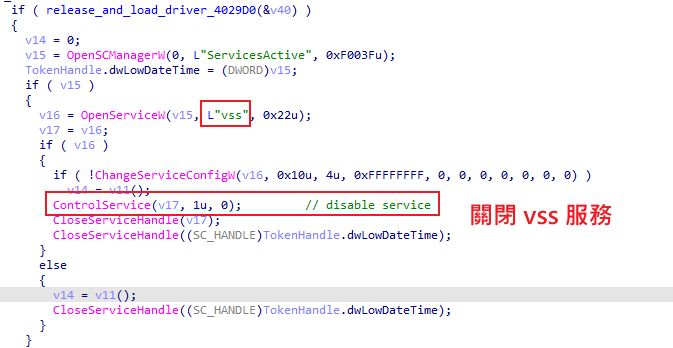

關閉磁碟區陰影複製(Volume Shadow Copy,VSS)服務,如圖6所示,此服務會定時為磁碟區複製,使檔案在被刪除之後無法再被復原。而關閉此服務可避免當HermeticWiper毀損檔案後,資料還可以被復原。

圖6 關閉磁碟區陰影複製服務。

圖6 關閉磁碟區陰影複製服務。

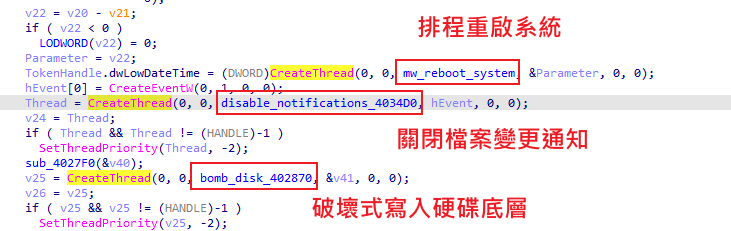

最後,HermeticWiper會排程重啟系統,並關閉關於檔案更動時的通知和毀損主機上的檔案,如圖7所示。而且,在系統關閉之前,HermeticWiper會藉由驅動破壞程式寫入底層硬碟磁區。使得系統被重新開啟後,Windows作業系統已經無法正常執行。

圖7 重啟系統並破壞磁碟。

圖7 重啟系統並破壞磁碟。

惡意程式攻擊能源關鍵基礎 設施及相關防禦措施

接著,簡介惡意程式如何攻擊能源關鍵基礎設施及相關的防禦設施。

攻擊能源關鍵基礎設施

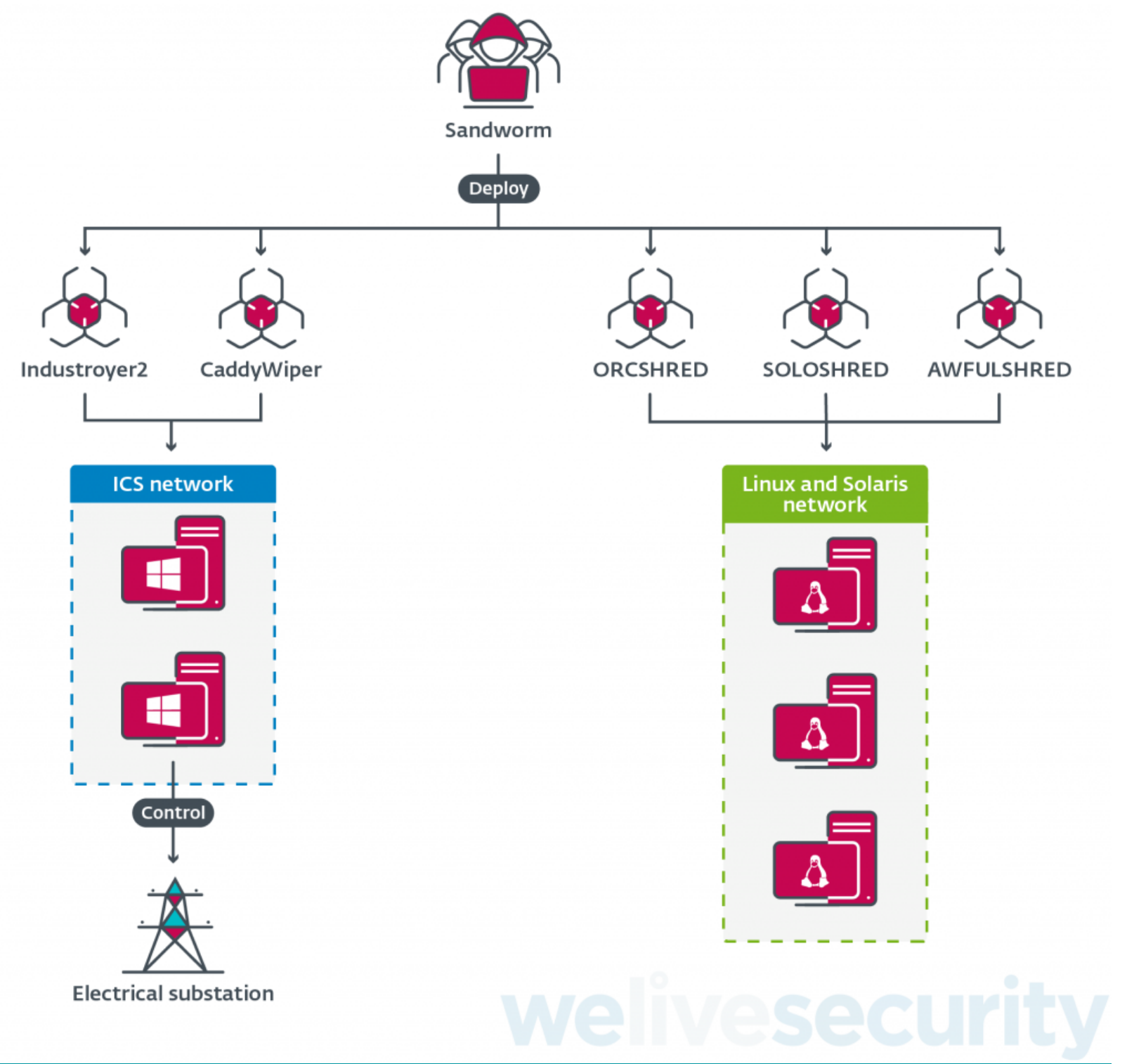

2022年4月8日,俄羅斯APT組織Sandworm再次針對烏克蘭的能源關鍵基礎設施進行攻擊,部署惡意程式,入侵管道架構圖如圖8所示。但在微軟、ESET和烏克蘭電腦應急響應小組(CERT-UA)的合作之下,成功阻擋這次以關鍵基礎設施為目標的破壞行動,Sandworm這次攻擊使用其2017年使基輔斷電的Industroyer之變種Industroyer2,結合破壞性惡意程式家族CaddyWiper和Linux、Solaris上的ORCSHRED、SOLOSHRED與AWFULSHRED。

圖8 APT組織Sandworm部署惡意程式及入侵管道架構圖。 (圖片來源:https://www.welivesecurity.com/2022/04/12/industroyer2-industroyer-reloaded/)

圖8 APT組織Sandworm部署惡意程式及入侵管道架構圖。 (圖片來源:https://www.welivesecurity.com/2022/04/12/industroyer2-industroyer-reloaded/)

採取防禦策略與措施

針對上述與地緣政治高度相關的網路攻擊,建議可依下述策略採取防禦措施,以持續控管資安風險。

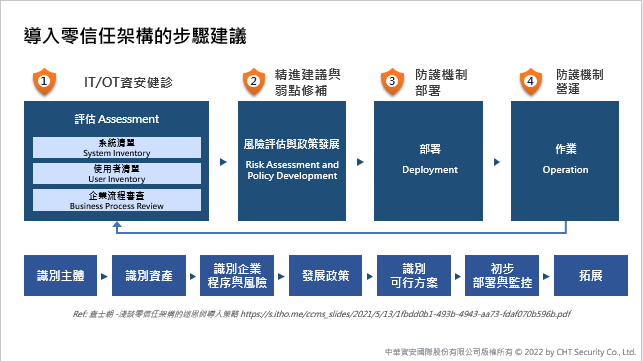

1. 導入零信任網路架構,如圖9所示。

圖9 導入零信任網路架構的步驟。 (圖片來源:中華資安國際)

圖9 導入零信任網路架構的步驟。 (圖片來源:中華資安國際)

2. 定期審視網路架構與防火牆規則,確認各網路區域邊界隔離與控制措施有效性。

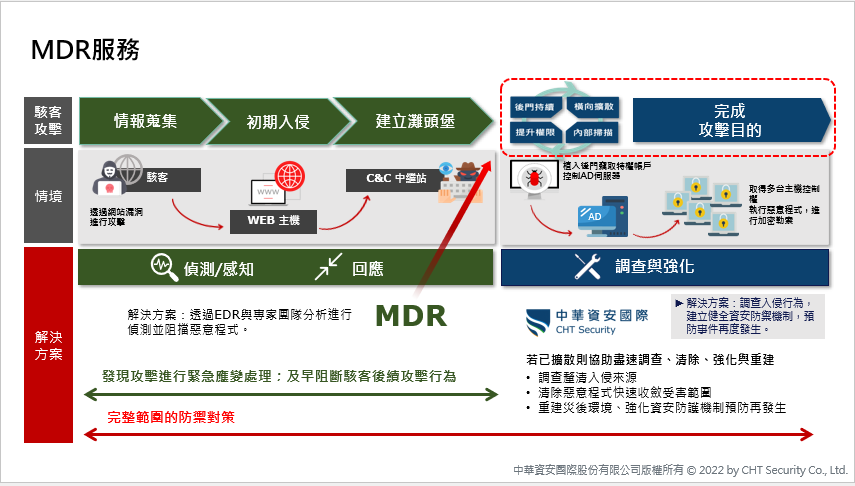

1. 強化端點與網路威脅偵測回應能力(MDR),MDR服務規劃如圖10所示。

圖10 MDR服務規劃。 (圖片來源:中華資安國際)

圖10 MDR服務規劃。 (圖片來源:中華資安國際)

2. 端點監控防禦機制特別重要,駭客不管是透過Zero-Day或其他方式入侵,最終仍需要於端點上執行惡意程序(如網頁木馬、駭客工具、惡意程式)。

1. 定期執行安全檢測(紅隊演練、資安健診與惡意程式快篩等等),確認資安防禦機制有效性。

2. 定期執行資訊安全管理制度(如ISO 27001)的內╱外部稽核,確認資產盤點有效性。

3. 定期執行資安事件應變演練(IR Playbook),IR制度檢視及資安事件緊急應變能力建置方式如圖11所示。

圖11 IR制度檢視及資安事件緊急應變能力建置方式。 (圖片來源:中華資安國際)

圖11 IR制度檢視及資安事件緊急應變能力建置方式。 (圖片來源:中華資安國際)

結語

企業面對資安監理(法規)、持續面臨駭客(威脅)、快速導入(新科技)打造創新服務,如5G、AI、Big Data、Blockchain等等,資安攻擊無可迴避,應避免最低價格標,更應該主動積極地面對資安風險,建立持續性的資安防護與評估機制,採取對應的控制措施。資安威脅是不可控的,企業應該將重心放在自身弱點漏洞管理,確實執行資產盤點、提升端點╱網路可視性、監控不同階段的駭客攻擊活動,搭配管理制度,就能有效控制資安風險。

因應資安威脅是從管理制度面、技術面、教育訓練面三方下手,依據IPDRR,建立縱深防禦,以及持續性的資安防護與安全評估,確實執行資產盤點、提升端點╱網路可視性、監控不同階段的駭客攻擊活動,搭配管理制度,就能有效控制資安風險。面對Zero-Day攻擊,透過MDR服務切斷駭客攻擊鏈,提高資安可視性的有效手段,如果能結合SOC監控,可大幅提升防護能力。

<本文作者:社團法人台灣E化資安分析管理協會(ESAM, https://www.esam.io/)中華資安國際股份有限公司(CHT Security CO., Ltd. https://www.chtsecurity.com/)中華電信集團的資安專業服務公司,通過ISO 27001、ISO 27701、ISO 20000與ISO 17025認證,並獲2022 Best Choice Award資安服務獎、CIO Taiwan傑出品牌獎、Frost & Sullivan 2021台灣年度安全託管服務商MSSP獎等獎項。>