1960年,美國國防部國防前沿研究專案署(ARPA)出於冷戰考量建立了ARPA網,在無心插柳的情況下,卻迅速地發展成為與現代人生活上每天密不可分的網際網路(Internet)。但水能載舟亦能覆舟,當人們在享受資訊爆炸的瞬間,或許病毒、蠕蟲、後門程式也已悄悄進入其電腦內竊取資料。為了阻擋網際網路上充斥的各種威脅,防火牆(Firewall)概念也就應運而生。

在1980年代,防火牆與路由器(Router)幾乎同一時間出現,第一代防火牆便是依附於路由器上來實現封包過濾(Packet Filter)功能,進而阻擋惡意封包的通過。

然而,隨著網路安全議題及處理效能等因素考量下,防火牆漸漸脫離路由器成為另一個獨立發展架構的硬體,也正是這個原因,經常讓初期學習網路技術的人搞不清楚防火牆與路由器之間有何差別。

防火牆中最基本的功能就是控制(或過濾)在電腦網路中依照不同的區域(或稱信任程度)傳送網路資料流。在種類上,又可區分為軟體式防火和硬體式防火牆。一般來說,軟體式防火牆在設定上可進行微調的彈性較大,例如微軟(Microsoft)在Windows XP SP2以後便內建個人軟體防火牆,而硬體式防火牆,則強調其高效能及高網路吞吐量(Throughput)。防火牆的應用環境涵蓋,小至個人電腦端上的軟體防火牆,中至個人工作室或一般家庭(如IP分享器),大至企業營運環境(如商用硬體大型防火牆)。

時至今日,網際網路上的各種威脅如後門程式、間諜程式、P2P、IM、蠕蟲、駭客入侵、病毒、監諜程式、垃圾郵件、網路釣魚、垃圾郵件等等已經不可同日而語,並且威脅的方式也不斷翻新,因此防火牆為了因應這樣的需求也演變成為UTM(Unified Threat Management)設備。

在現今競爭激烈的商業環境及充斥各種網路威脅的情況下,UTM設備在企業營運環境上所扮演的角色更顯得重要,因為UTM設備等於是企業面對網際網路威脅的第一道防線。

不論是對內服務如企業員工郵件收發、VoIP語音傳輸、線上視訊會議,或是對外服務例如客戶瀏覽公司網站、線上金流交易等等,UTM設備對於企業營運環境都非常地重要,因此不能單單只考量到UTM在效能處理或網路安全的環節,更要考慮硬體損壞或其他原因所造成UTM運作停擺的因素。因此,建置UTM設備的高可用性(High Availability,HA)運作機制,以達成最少的服務中斷時間,更是企業中IT人員的首要考量。

高可用性運作機制為叢集技術(Cluster)的其中一項,也就是常常聽到的HA機制(例如Ac tive/Standby)。此類型的叢集技術通常在於維持服務的高可用性,使服務隨時處於高穩定的運作狀態。例如,將企業營運環境中的UTM設備建置High Availability Cluster運作機制後,當其中一台UTM設備因為不可抗拒或其他因素損壞時,另外一台UTM設備便會在很短時間內將線上服務完全接手過來繼續服務客戶和使用者。因此,企業內部員工或外部網際網路使用者完全感覺不到有任何服務停擺的事情發生。

談到高可用性,便會從服務層級協議(Service Level Agreement,SLA)方面說起。服務層級協議一般指的是服務提供者與使用者端兩者之間依服務性質、時間、品質、水準、性能等方面雙方達成共同協議或訂定契約。在服務可用性方面,通常會用數字9及百分比來表示,依據不同的SLA等級,通常可大略區分為一到六個9。表1是依據可用性不同等級百分比來制訂出依照每年、每月、每週的可允許服務中斷時間(Downtime)。

思科(Cisco)在網際網路的運作上占有極其重要的地位,因為它在全世界網路骨幹(Backbone)中擁有極高的市占率,因此剛開始踏入網路技術的學習者通常會從此設備開始下手。但最讓初期網路技術學習者感到困擾的是,除了了解網路技術運作之外,在操作思科相關設備時還必須熟記相關指令才行。

使用指令來操作設備,對效能來說固然是好事,但若是運用在例如防火牆這種需要多個規則時,在管理和維護上便很容易會出錯。但隨著思科推出圖形介面管理工具(Adaptive Security Device Manager,ASDM)後,初學習者已經可以更容易地設定相關設備。

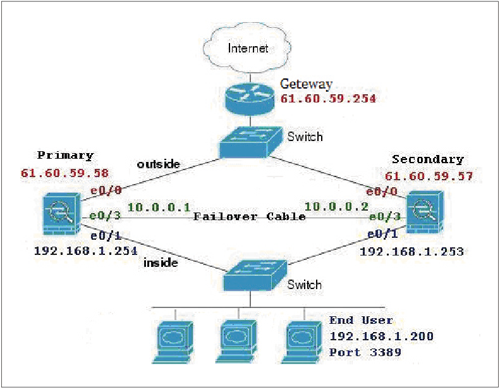

接下來,本文便要實作將兩台Cisco ASA 5510 Series建置成為具有高可用性HA(Ac tive/Standby)運作機制的UTM設備。在此實作中,每台UTM設備的Ethernet0/0介面用來連接至外部IP位址、Ehternet0/1為內部IP位址、Ethernet0/3介面則為兩台Cisco UTM互相對接以同步彼此的設定資料,整個網路架構拓樸圖如圖1所示,而實作環境所需軟硬體配備及設定如下:

|

| ▲圖1 網路架構拓樸圖 |

●Cisco ASA 5510 Series UTM×2台

‧IOS

Cisco Adaptive Security Appliance Software Version 8.0(4)- asa804-k8.bin

Device Manager Version 6.1(3)- asdm-613.bin

‧Primary ASA(Default is Ac tive)

Ethernet0/0(WAN):61.60.59.58

Ehternet0/1(LAN):192.168.1.254

Ehternet0/3(Failover):10.0.0.1

‧Secondary ASA(Default is Standby)

Ethernet0/0(WAN):61.60.59.57

Ehternet0/1(LAN):192.168.1.253

Ehternet0/3(Failover):10.0.0.2

‧憑證要求CSR:ASA_CSR.txt

‧VPN Client IP Range:192.168.1.101~200

‧AD/CA/RADIUS Server IP:192.168.1.10

‧RADIUS共用密碼:12345678

‧DNS Server IP:192.168.1.20、192.168.1.30

‧WINS Server IP:192.168.1.20、192.168.1.30

‧RootCA憑證:Weithenn_RootCA.cer

‧ASA憑證:asaca.cer

‧安裝Cisco ASDM Version 6.1(3)

‧安裝Cisco VPN Client(vpnclient-win-msi-5.0.02.0090-k9.exe)

(更多精彩文章詳見網管人第63期﹚