趨勢科技特別針對勒索病毒集團當前的現況及未來可能的發展方向進行一番研究,本文摘要說明「勒索病毒商業模式的短期與長期未來」(The Near and Far Future of Ransomware Business Models)報告當中詳述的一些促使勒索病毒即服務(RaaS)集團對其當前營運方式進行小幅調整的可能誘因。

現代化勒索病毒攻擊已成為近年來企業可能面臨最危險的網路資安事件之一,為此趨勢科技特別針對勒索病毒集團當前的現況及未來可能的發展方向進行一番研究。有鑑於除了勒索病毒之外,還有其他獲利更高的網路犯罪商業模式,加上影響此非法行業的地緣政治與經濟條件正在不斷變化,為此檢視了一些可能促使勒索病毒商業模式在設計和經營上發生變化的誘因。

本文摘要說明「勒索病毒商業模式的短期與長期未來」(The Near and Far Future of Ransomware Business Models)報告當中詳述的一些促使勒索病毒即服務(RaaS)集團對其當前營運方式進行小幅調整的可能誘因。此外,也檢視在更長遠的未來,當這些誘因及小幅演變逐漸累積之後,犯罪集團可能做出哪些更大的變革來追求其他潛在的長期目標。本文從研究報告提出的五項關鍵因素中,挑選其中三要點進行更深一層探討:

‧當迫不得已,勒索病毒集團將改用其他犯罪商業模式(不論線上或線下),例如放空某股票然後散布假消息或其他型態的金融詐騙、變臉詐騙(BEC)、虛擬加密貨幣竊盜等等,以便將突破防線的能力轉化成獲利。

‧勒索病毒集團將進一步演化,並在攻擊過程當中導入更多自動化、改善營運安全(OpSec)、開拓新的雲端與物聯網(IoT)攻擊目標。Linux勒索病毒同樣也會繼續成長。

‧虛擬加密貨幣犯罪將大幅成長,勒索病毒集團早晚會投入加密貨幣犯罪。

勒索病毒所仰賴的關鍵地下服務

多年下來,勒索病毒已融合了各種公開勒索的手法。勒索病毒集團及其商業模式從未固定,他們就像那些賺錢的企業一樣,必須隨著科技和環境變化而不斷調整。這不禁讓人思考:勒索病毒的下一步是什麼?

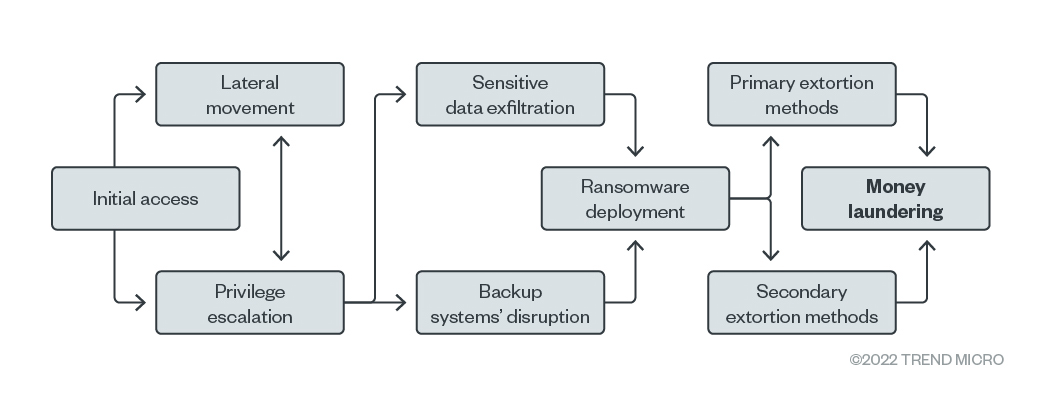

要回答這個問題,得先看一下今日勒索病毒運作模式的各個環節,以及勒索病毒集團如何在每個環節上做些變化及客製化來配合其攻擊目標的環境(圖1)。每一環節都可被視為促使整體生態系運作的個別單元:

圖1 現代化勒索病毒運作環節。

圖1 現代化勒索病毒運作環節。

‧突破防線:駭客找出一個可入侵目標網路的管道,例如散發含有後門程式的電子郵件、發動專為企業量身打造的社交工程攻擊、攻擊漏洞、從地下網路購買登入憑證,這些都是駭客突破防線進入企業系統的幾種典型途徑。

‧橫向移動與提升權限:駭客利用標準或客製化駭客工具,深入受害者的網路,並在內部四處遊走。

‧將機敏資料外傳:駭客在電腦上找到機敏資訊並將它竊取。他們會在橫向移動的過程中或在資料外傳後進行資料篩選,進而決定要勒贖的金額或判斷受害者是否已投保了資安險。

‧中斷備份系統:駭客切斷或破壞備份系統與流程,降低受害者自行將電腦及資料復原的機率。

‧部署勒索病毒:駭客將檔案和IT系統加密來切斷營運。

‧勒贖手段:駭客要求受害者支付贖金來換取復原檔案與系統的解密金鑰。此外,假使受害者拒絕支付贖金,就再施加其他勒贖手段。

‧洗錢:駭客會透過虛擬加密貨幣來洗錢,藉此隱藏贖金收款人的真實身分。這通常是經由虛擬加密貨幣交易所、混幣器或結合其他狡詐的方法。

勒索病毒犯罪模式改變的誘因

如同合法企業,勒索病毒集團認為其部署與攻擊行動就像企業在拓展業務一樣,這也反映在一些深深影響其運作的內部及外部改變。以下舉出兩項關鍵誘因作為範例來詳加說明:

誘因1:政府對虛擬加密貨幣加以管制

虛擬加密貨幣是現代化勒索病毒持續成長和擴張的決定性因素之一。跨境轉帳的方便性,以及可隱藏贖金收款人真實身分的優點,是虛擬加密貨幣受到網路犯罪青睞的原因,勝過其他正當用途。從這個角度來看,政府對虛擬加密貨幣採取嚴厲的管制,確實有助於減少勒索病毒集團對它的濫用。

眼前一個最佳的例子,就是歐洲議會提出了一套相當嚴格的虛擬加密貨幣法規。該法規一旦生效,其最值得注意的要求就是所有虛擬加密貨幣交易都必須揭露付款人與受款人。揭露虛擬加密貨幣匯款人與收款人的要求將嚴重衝擊非法使用者,尤其是勒索病毒集團與駭客。雖然其他地區也針對虛擬加密貨幣實施了一些使用管制,但相對上卻較為溫和,且用意是為了保障投資人與消費者的長期利益。

誘因2:IT資安情勢的改變與雲端普及

越來越多企業都在將資料中心「去中心化」並移轉至雲端,同時也紛紛採用包含遠距上班在內的混合上班模式。隨著雲端基礎架構的進一步發展,以及越來越多元件暴露在網際網路上,這些都是企業的潛在破口,是駭客用來尋找入侵企業網路與關鍵系統的新途徑。

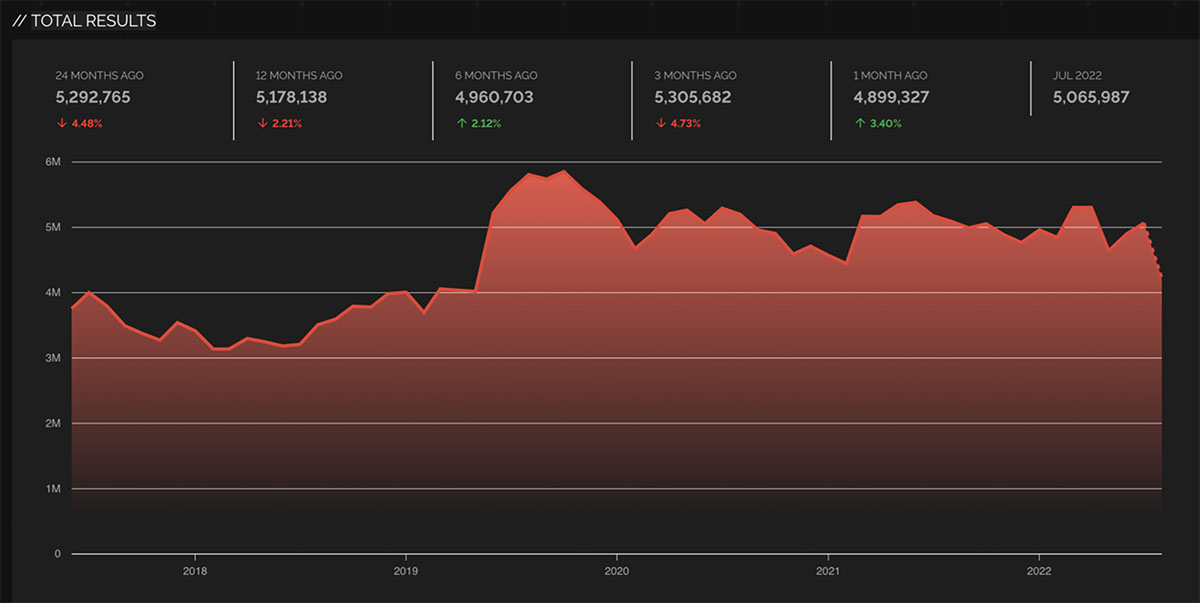

資安人員一直在試圖降低企業網路所面臨的風險,然而,連網裝置數量的增加並且對外連上網際網路,讓駭客的入侵管道因而變多,這一點可從Shodan自2018年以來掃描到的遠端桌面協定(RDP)連接埠外露數量就能看出端倪。

RDP連接埠3389依然是勒索病毒犯罪集團經常用來突破防線、駭入企業內部基礎架構連網系統的熱門途徑(圖2)。不過,隨著越來越多企業移轉至雲端檔案儲存服務與雲端Active Directory服務,勒索病毒集團將尋找更多機會來開發和攻擊一些目前尚未大量普及的漏洞。

圖2 Shodan掃描到的「連接埠3389」外露數量長期趨勢。

圖2 Shodan掃描到的「連接埠3389」外露數量長期趨勢。

勒索病毒集團商業模式的演變

基於上述誘因,現代化勒索病毒犯罪模式未來將出現一些漸進式演變。從商業角度來看,這些是從當前情勢「自然衍生」的改變。以下列舉勒索病毒集團在短期誘因下可能採取的兩項漸進式演變:

演變1:目標端點的改變:IoT/Linux

2016年現身的Mirai殭屍網路是一個轉捩點,證明惡意程式有能力將版圖拓展至Linux裝置和雲端。雖然它並不是勒索病毒,但由於該殭屍網路的原始程式碼已經被公開在網路上,任何有興趣或具備技術能力的人都能下載原始程式碼來重新加以組譯,並感染以Linux為基礎的路由器,建立屬於自己的殭屍網路。這意味著兩件事:

‧駭客已有現成的程式碼可攻擊Linux裝置,只須針對類似裝置稍加修改。

‧駭客只要在網際網路上看到含有資安漏洞的目標,就能馬上利用這項能力。

所以,勒索病毒集團可能會尋找新的Linux目標,或者修改目前手上的程式碼來攻擊新的平台(例如雲端基礎架構),而這也衍生出新的發展方向:

‧勒索病毒集團將目光集中在一般的Linux伺服器。

‧勒索病毒集團開始攻擊備份伺服器。

‧勒索病毒集團開始攻擊其他採用Linux的IoT裝置。

隨著Linux伺服器、雲端及IoT裝置日益普及,勒索病毒集團已意識到攻擊這些端點裝置將帶來不錯的商機,而且這樣的轉變也許能帶來不錯的獲利,因為這些裝置:

‧運算能力夠強,可支援強大功能。

‧幾乎隨時都連上網際網路。

‧含有大量寶貴資訊,不論是個人或非個人資訊。

‧經常含有漏洞,而且廠商已不再支援。

針對NAS網路儲存裝置的攻擊和濫用,就是一個廣為人知的例子,但駭客的目標絕對不會僅止於此。

演變2:透過更高的專業能力及自動化不斷自我升級

RaaS犯罪集團對企業和使用者所造成的中斷與損失讓RaaS越來越囂張,某些勒索病毒集團甚至會接受媒體專訪。但這些勒索病毒集團不知道的是,就在他們接受專訪的同時,他們的RaaS基礎架構已經被資安研究人員滲透並遭到監控。

儘管許多RaaS集團都將網站隱藏在Tor伺服器上,但資安研究人員與執法單位已經明確找到這些網站的IP位址。這意味著,這些後台伺服器上儲存的任何未加密資料可能都已成了執法單位的囊中物。

相較於這些囂張的集團,其他勒索病毒集團就更重視營運安全(OpSec),他們不會跟媒體接觸,也盡可能不與受害者互動,他們的網路也沒有遭到入侵的紀錄。如果那些囂張的勒索病毒集團可以學學這些默默無名的同行:一方面維持低調,一方面提升專業能力,那他們的RaaS業務也許還可以經營久一點。

同理,勒索病毒攻擊的自動化,不僅能降低風險,還能提升駭客集團的擴充能力。儘管量身訂做的手動攻擊成功率較高,但更多的手動作業意味著更高的風險,因為需要更多人力來完成工作。除了營運上的人為錯誤之外,過去也曾發生心生不滿的駭客出賣其他同志或將其相關資訊外流到網路上的案例。

此外,自動化還能讓勒索病毒集團統計並判斷哪些通路可以帶給他們更多營收:提高自動化也許會降低每一勒索病毒受害者所貢獻的營收,但若能因此增加受害者數量,也有可能會提高整體總營收。此外,假使能透過自動化來省去突破防線與橫向移動部分的外部加盟者,還可降低成本並加快營運,例如使用大規模漏洞攻擊手法或類似蠕蟲的功能。另一個可以被取代的是負責與受害者協調贖金的人力,例如改用自動化聊天機器人,如此可減少犯罪集團人員與受害者之間的通訊。一旦那些攻擊大型企業的勒索病毒集團了解到自動化在風險與獲利上的好處之後,他們就會開始趨之若鶩。

未來的變革

小幅演變的不斷累積,最後將導致勒索病毒集團採取更大幅度的變革。某些變革已有資安人員曾經討論過,例如從營利導向的駭客集團搖身變成國家級駭客的協力者,追求國家或領導人的利益,將勒索病毒攻擊當成掩護其真實意圖的煙霧彈。有些RaaS集團的改變也許是因為雲端普及,或是漏洞與漏洞攻擊手法自然演進的結果。還有一些則可能是為了提高獲利而對其犯罪商業模式做出較大幅度的改變。以下討論長期未來勒索病毒集團可能發生的兩種變革:

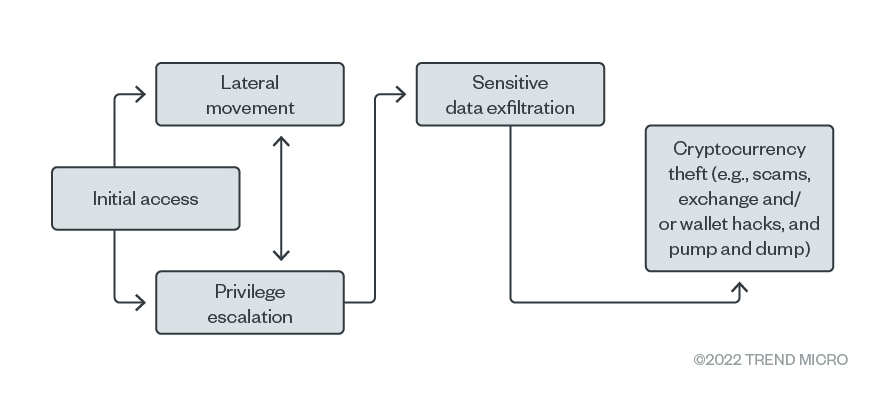

變革1:駭入虛擬加密貨幣交易所或竊取虛擬加密貨幣

比起勒索病毒的贖金,虛擬加密貨幣詐騙和竊取虛擬加密貨幣,反而更有利可圖。在當前的環境及條件下,勒索病毒集團並無動機必須換掉現有的勒索病毒商業模式而改用其他伎倆。不過,許多RaaS集團用來突破企業防線的技巧,也可用來入侵虛擬加密貨幣交易所。他們一旦駭入交易所,就能竊取虛擬加密貨幣,而非須部署勒索病毒程式(圖3)。

圖3 從部署勒索病毒轉變成竊取虛擬加密貨幣。

圖3 從部署勒索病毒轉變成竊取虛擬加密貨幣。

根據報導,目前已有某些集團(如Lazarus)開始探索這類商業模式。該集團原本就會入侵一些傳統及新式的金融服務平台來獲利,現在更從這類虛擬加密貨幣或是銀行相關竊盜事件嘗到了甜頭。

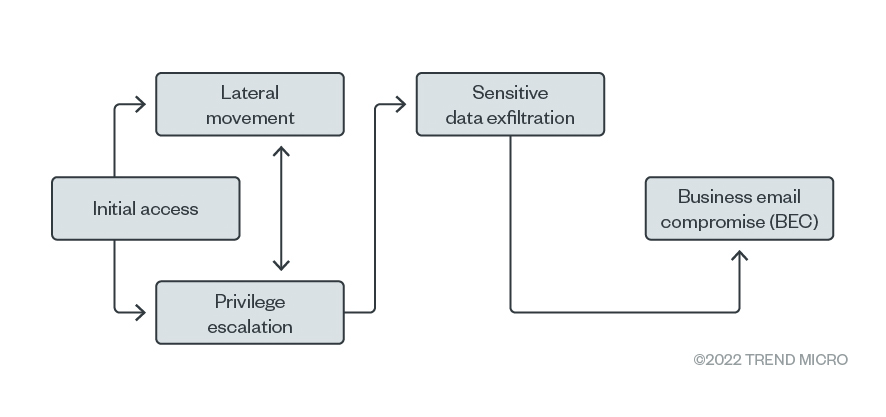

變革2:將勒索病毒程式換成變臉詐騙

變臉詐騙(BEC)是一種對詐騙集團來說非常賺錢的網路犯罪手法。變臉詐騙會利用企業高階主管的一些公開資訊來誘騙他們將大筆款項匯入駭客帳戶,據估計,從2016至2021年,變臉詐騙造成的損失已累積高達數十億美元。相較於勒索病毒,變臉詐騙的獲利空間遠大於勒索病毒攻擊,如圖4所示。

圖4 從勒索病毒攻擊轉換成變臉詐騙。

圖4 從勒索病毒攻擊轉換成變臉詐騙。

在使用突破防線的技巧入侵企業系統之後,勒索病毒集團也可竊取資訊來發動變臉詐騙攻擊,而不是部署勒索病毒程式。一旦掌握了內部員工資訊,再結合社交工程技巧,駭客將比單獨仰賴公開來源資料擁有更強大的武器。儘管相較於單純地勒索贖金,駭客必須投入更多資源來學習如何運用社交工程技巧以詐騙企業高階主管,但所獲得的報酬卻輕易勝過所需的成本。

洞見總結

今日所知的勒索病毒商業模式,是勒索病毒集團多年來累積各種獲利手法加以融合的結果。從這角度看來,合理推論勒索病毒集團及其商業模式短期之內或未來長期都會持續不斷演變。

從觀察到的一些小幅演變誘因,再加上犯罪集團彼此之間的競爭,這些改變幾乎是可以預期且會自然發生。制裁行動也許能暫時遏止犯罪集團的活動,但這只能解決和回應昨日的問題,並不一定能應付當前或未來的攻擊。相形之下,勒索病毒集團的長期運作應該會根據外在環境的變化、自身的獲利能力、整體行動目標的效益和缺點,而做出較大幅度的變革。

但不論改變的幅度為何,資安研究人員與相關工作者都應將這些謹記在心,當成一種針對未來策略預作準備的練習。此外,相關決策人員,如資安長(CISO)、資安營運中心(SOC)及IT團隊應彼此合作,隨時調整並部署防禦和解決方案,盡可能在駭客入侵的前期階段提早加以攔截。

如欲閱讀有關當前及未來勒索病毒集團及其商業模式的完整分析,可下載趨勢科技的研究報告「勒索病毒商業模式的短期與長期未來」(The Near and Far Future of Ransomware Business Models)。此外,也可以在下載頁面「勒索病毒的未來」(The Future of Ransomware)閱讀這份研究所探討的其他重點。

<本文作者:Trend Micro Research 趨勢科技威脅研究中心,本文出自趨勢科技資安部落格,是由趨勢科技資安威脅研究員、研發人員及資安專家全年無休協力合作,發掘消費者及商業經營所面臨層出不窮的資安威脅,進行研究分析、分享觀點並提出建議。>