被動收入軟體有可能為下載軟體的使用者帶來資安風險,這是因為有些付費使用這類代理器服務的客戶很可能從事不道德甚至是非法的行為。這份調查研究了目前市面上幾個重要的被動收入軟體,這些軟體會將電腦變成一台所謂的「在地IP代理器」,然後賣給客戶使用。

許多網路文章和部落格都在教人如何透過分享電腦的運算效能和未用到的網際網路頻寬來獲取所謂的「被動收入」。使用者只要主動或被動地在自己的電腦上安裝這類軟體,電腦就會成為某個分散式網路的一個節點。這類分散式網路的經營者可能會透過銷售代理器(Proxy)服務給付費客戶使用的方式來賺錢。

儘管提供這類被動收入軟體的網站強調其合法性,但這類軟體有可能為下載軟體的使用者帶來資安風險,這是因為有些付費使用這類代理器服務的客戶很可能從事不道德甚至是非法的行為。

在這份調查中研究了目前市面上幾個重要的被動收入軟體,這些軟體會將電腦變成一台所謂的「在地IP代理器」(Residential IP Proxy),然後賣給客戶使用。這類軟體通常是經由轉介推薦的方式來銷售,許多知名YouTuber和部落客都有在推銷這類軟體。

除此之外,也調查了一些將被動收入軟體內含在第三方函式庫的開發者。這意味著,函式庫的下載者並不曉得函式庫中夾帶了被動收入軟體,而且收入是付給函式庫的開發者,而不是下載者。這會讓使用者暴露於不成比例的風險,因為使用者對於使用其家庭網路、行動裝置IP位址的活動並無法掌控。

只要分享未用到的頻寬就能輕鬆賺錢?

網路上許多公開的貼文以及YouTube頻道都在教人如何輕鬆賺取被動收入,並提供逐步的教學。這類教學的作者會同時轉介推薦或推銷好幾種被動收入軟體,透過這樣的方式來賺錢。

目前市面上採用這種「網路頻寬分享」模式來經營的公司包括HoneyGain、TraffMonitizer、Peer2Profit、PacketStream、IPRoyal Pawns等等,如圖1所示。這些公司提供使用者一種在網路上被動賺錢的機會,只須下載他們的軟體來執行即可。使用者透過分享自己的網路連線來賺取點數,這些點數之後可以兌換成現金。

圖1 張貼網際網路連線分享被動收入廣告的企業。

圖1 張貼網際網路連線分享被動收入廣告的企業。

想要賺錢的使用者可以下載軟體來將其頻寬分享出去,然後提供這類軟體的廠商再將這些頻寬以「在地代理器服務」(Residential Proxy Service)的方式銷售給客戶。廠商在網站上列舉的一些使用者可能需要這類代理器服務的原因,包括人口組成研究、避開遊戲或好康優惠的地理限制,或是保護隱私等等。

這種廠商很容易找到,只要到Google上簡單搜尋一下「passive income unused bandwidth」這串關鍵字,就會跳出IPRoyal Pawns、Honeygain、PacketStream、Peer2Profit、EarnApp、Traffmonetizer等等幾家廠商。有些網路論壇和討論版上的使用者甚至會建議人家安裝多套這類軟體或執行多台虛擬機器來增加收入(圖2)。

圖2 Quora上有人分享如何增加被動收入。

圖2 Quora上有人分享如何增加被動收入。

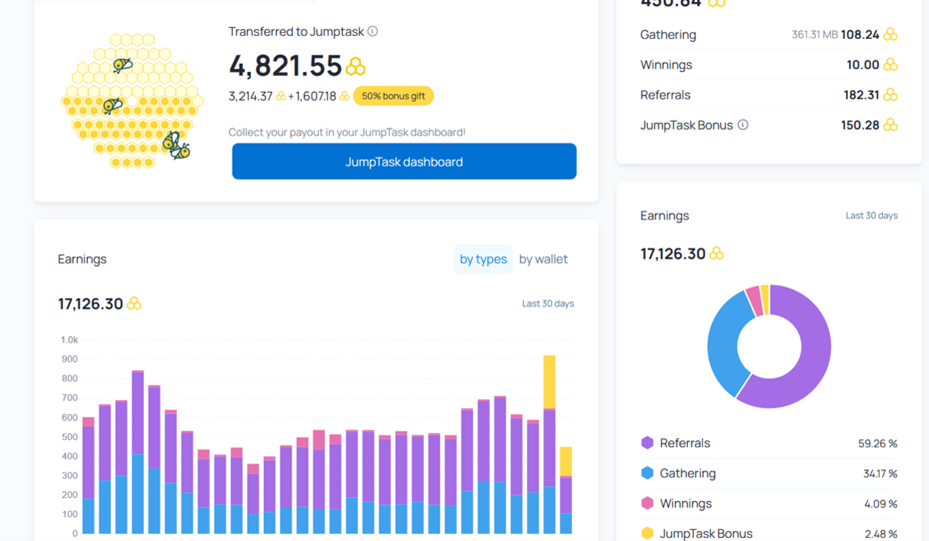

頻寬分享其實並非一般使用者能賺取的最大被動收入,根據某部落客分享的儀表板畫面顯示,其轉介推薦的收入甚至占更大比例(圖3顯示超過50%)。

圖3 一名部落客分享他的儀表板畫面顯示他從某個被動收入軟體收到的金額。

圖3 一名部落客分享他的儀表板畫面顯示他從某個被動收入軟體收到的金額。

即使圖中的數字看似了不起,但該名部落客宣稱他每個月大約只賺20美元,而且即使這麼一點點的收入也不是非常穩定,有時根本沒賺。但為了這麼不穩定的收入,使用者卻要一直承擔不明程度的風險。

這到底是怎麼回事?

這類「網路頻寬分享」服務宣稱使用者的網際網路連線主要將被用於行銷研究或其他類似活動,所以分享網際網路連線的人,除了能賺錢之外,還能對「產業」做出貢獻(圖4)。

圖4 頻寬分享服務的宣傳話術。

圖4 頻寬分享服務的宣傳話術。

但真的是這樣嗎?為了驗證並了解使用者在加入這類方案之後可能面臨的潛在風險,我們大量記錄並分析了幾個不同網路頻寬分享服務的出口節點流量(此處的出口節點就是安裝了網路頻寬分享服務軟體的電腦)。

從2022年1月至9月,我們記錄了一些被動收入軟體的出口節點流量,分析重導至這些出口節點的流量屬於哪些性質。

首先,這些觀察確定了一點,那就是有其他合作夥伴的應用程式流量重導至這些出口節點,而且絕大部分是合法流量。也看到一些正常的流量,例如瀏覽新聞網站、收聽新聞、甚至是瀏覽購物網站的流量。不過,也發現一些可疑的連線,從這些連線看起來似乎是有某些使用者在進行一些可疑、甚至在某些國家屬於違法的活動。

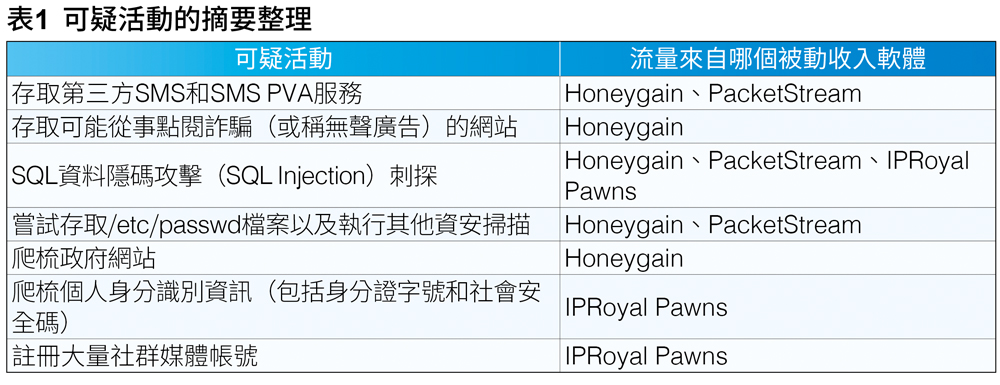

這裡將這些可疑的活動摘要整理至表1,並依照活動的相似性來加以分類,同時註明它們屬於哪個被動收入軟體。 在大多數的案例中,軟體發行者對於這些使用其代理器服務的第三者所從事的可疑或惡意活動也許並無法律責任,但安裝「網路頻寬分享」軟體的使用者卻無法掌控,甚至監控流經其出口節點的流量類型。所以,這些網路分享軟體才會被歸類為危險應用程式,將其稱之為代理器軟體(Proxyware)。

來自代理器軟體的可疑活動

透過表1的摘要整理,接下來進一步詳細探討這些活動:

存取第三方SMS和SMS PVA服務

記錄過程中,多次看到自動存取第三方SMS PVA服務供應商的流量,而SMS PVA服務常被用來註冊大量網路帳號。人們之所以經常將它與代理器搭配使用,是因為這類帳號通常會綁定在某個地理位置或區域,而這個位置或區域必須與註冊帳號時所用的電話號碼一致。因此,使用SMS PVA服務的人就是希望其出口IP位址與電話號碼所在地點一致。有時,他們是想要使用某個特定服務,而該服務只在特定地區提供。這些透過「在地代理器」與SMS PVA服務來註冊的大量帳號,常常出現在一些可疑的活動當中,例如針對個人的社交工程詐騙、濫用新辦網路帳號的促銷活動(可能造成企業損失數千美元)。

存取可能從事點閱詐騙(或稱無聲廣告)的網站

另外,還在這類網路上看到疑似從事點閱詐騙的活動。此處所指的點閱詐騙(無聲廣告)是指這些安裝了被動收入軟體的電腦被當成在背景「點閱」廣告的使用者。廣告主必須支付這些沒有實質效益的點閱次數(因為其實沒人看到廣告),而且這些流量看起來幾乎就像一名正常使用者在家點閱廣告一樣。

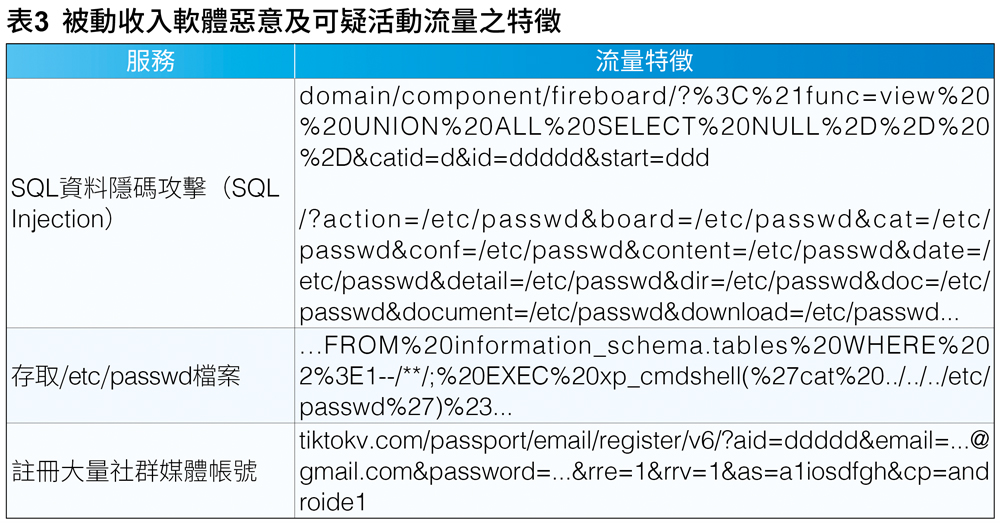

SQL資料隱碼攻擊刺探

SQL資料隱碼攻擊(SQL Injection)是一種很常見的資安掃描行為,試圖利用使用者輸入驗證的漏洞來擷取、刪除或修改資料庫中的內容,網路上有許多工具可以將這項工作自動化。不過,在未取得適當授權的情況下執行資安掃描,或是在沒有網站擁有者書面同意的情況下執行SQL資料隱碼攻擊掃描,在許多國家都是犯罪行為,而且可能會被起訴。從許多被動收入軟體看到一些試圖刺探SQL資料隱碼攻擊漏洞的流量,這類流量相當危險,而且將連線分享給他人的使用者有可能會遭到調查。

試存取/etc/passwd檔案以及執行其他資安掃描

還有一種同樣很危險的活動是網路掃描工具的流量,這些掃描工具會嘗試利用各種漏洞來存取「/etc/passwd」檔案(密碼檔案),如果成功,那就代表系統存在著讓任意檔案暴露在外的漏洞,如此駭客就能取得伺服器上的密碼檔案,駭客會利用這類漏洞從網站讀取任意檔案,而在沒有伺服器擁有者的書面同意下,這樣的行為當然是違法。

爬梳政府網站

爬梳政府的網站也許並不違法,不過這些網站可能會制訂一些適當使用條款,使用者不能同一時間發送太多請求。許多網站會使用一些技術手段來防止嚴重的爬梳行為,例如使用Captcha機器人驗證機制。此次觀察到有些流量使用自動化工具來反制機器人驗證機制以試圖存取政府的網站,同時也看到有些爬梳程式會蒐集法律事務所和法院網站的法律文件。

爬梳個人身分識別資訊(包括身分證字號和社會安全碼)

爬梳個人身分識別資訊(PII)並非在所有國家都算違法,但這樣的行為具有爭議,因為無法確定這些資訊未來將如何被濫用。在研究過程當中,看到了一個可疑的爬梳程式下載大量的巴西人民個資,包括姓名、生日、性別及CPF(相當於美國的社會安全碼)。很顯然地,萬一這些行為遭到調查,那麼使用被動收入軟體的使用者將第一個被約談,因為這就是網站上記錄的使用者IP位址。

註冊大量社群媒體帳號

那些註冊大量社群媒體帳號的人,可能將這些帳號用於各種不當用途,例如線上詐騙、一般詐騙,或是當成散布假訊息或假新聞的機器人來使用。此外,這類帳號也通常被用於偽造商品與服務的網路評價。此外,在蒐集到的流量當中看到使用非傳統電子郵件地址來註冊TikTok帳號的情況。即使這樣做基本上並不違法,但安裝被動收入軟體的使用者可能會被要求證明其身分,或者在平常上網瀏覽時比較容易遇到被要求認證自己不是機器人的情況。這是因為其家用網路IP位址已經被人拿來註冊過太多帳號,以至於被認為跟這些活動有所關聯。

如果覺得這些案例聽起來有點離譜,那麼更離譜的是2017年曾經發生一件俄羅斯公民遭到逮捕並被指控從事恐怖主義活動的案例。此人在電腦上執行了一個Tor出口節點,然後有人利用這個節點在反政府示威期間張貼鼓吹暴力的訊息。代理器軟體基本上就類似Tor出口節點,因為兩者都會將使用者流量從一個點重導到另一個點。這案例說明了一件事:當你不曉得人家將你的電腦當成網路出口節點來做些什麼時,你可能會惹上多大的麻煩。

使用者在不知情狀況下執行的其他代理器軟體

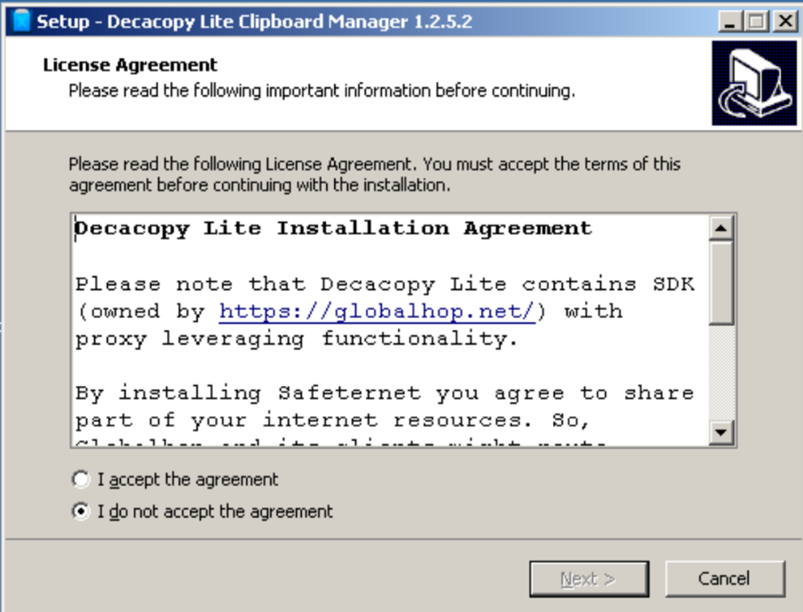

在本次研究期間,也發現了一些可能有害的應用程式被包裝成免費工具來散布。但這些應用程式顯然會暗中將使用者電腦變成一個代理器節點。這類應用程式(如Globalhop SDK)很顯然地在裝置上安裝了代理器軟體,但卻並未明確告知使用者他們的裝置將被用來當成被動出口節點。有些使用者授權合約(EULA)文件會明確提到應用程式包含Globalhop SDK或出口節點功能,但有些則不會。不過在我們看來,光是在EULA這個使用者很少閱讀的文件中提到這件事,並不算充分告知使用者當他們安裝該應用程式的話,可能會有不明第三者將他們的裝置當成出口節點,如圖5所示。

圖5 某個剪貼簿管理軟體的使用者授權合約(EULA)告訴使用者它包含了「會使用代理器功能」的SDK,而且安裝此軟體即代表使用者同意「分享自己的網際網路」。

圖5 某個剪貼簿管理軟體的使用者授權合約(EULA)告訴使用者它包含了「會使用代理器功能」的SDK,而且安裝此軟體即代表使用者同意「分享自己的網際網路」。

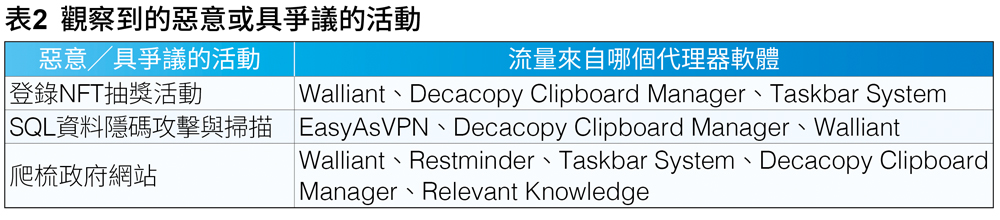

不論如何,這類軟體絕對會為使用者帶來風險,而這些「被動收入」卻只付給應用程式開發者。軟體使用者只能享受軟體本身免費的好處,無法獲得「被動收入」。市面上,像這樣的軟體包括:

‧Walliant:一個會自動變換桌面的程式。

‧Decacopy Clipboard Manager:一個可幫使用者儲存最近幾次複製╱貼上內容的程式。

‧EasyAsVPN:一個使用者經常被騙安裝的軟體。

‧Taskbar System:一個可變更工作列顏色的應用程式。

‧Relevant Knowledge:一個廣告程式。

‧RestMinder:一個會提醒使用者休息一下的時鐘軟體。

‧Viewndow:一個可將選定之應用程式視窗釘選的軟體。

‧Saferternet:一個可根據DNS來過濾網站的軟體。

這些代理器軟體所產生的流量,與被動收入軟體所產生的流量類似,因為兩者都會被當成出口節點來使用。表2是最近觀察到的一些惡意或具爭議的活動。

結語

以上說明一些被宣傳成「網路頻寬分享」的熱門「被動收入」軟體如何利用安裝者所在的IP位址來當成網路出口節點,以及惡意或可疑的網路流量將為使用者帶來什麼風險。

當允許不明的陌生人將自己的電腦當成出口節點時,就必須承擔他們從事非法、濫用或攻擊活動所帶來的風險,這就是為何不建議大家加入這類方案的緣故。

提供被動收入的廠商也許會制訂一些倫理政策,但並未看到任何證據指出他們有在審查重導至這些出口節點的流量。假使他們真的有在做,那麼顯然所看到的那些SQL資料隱碼攻擊流量應該早就被濾掉才對。這些廠商若希望能改善他們的政策,建議他們應該站出來明確告知軟體使用者他們無法掌控客戶的所作所為(所以也無法掌握出口節點上有什麼流量)。

其實還是有一些措施可以減少攻擊和濫用,例如實施嚴格的流量掃描、憑證檢查以及其他技巧,但重點就在於要落實這些政策。我們也聯絡了幾家這類軟體的發行商並提出疑慮,而他們的回答是,他們會透過了解應用程式合作夥伴的客戶來保護使用者。這或許提供了一定程度的保護來防止裝置被當成出口節點,但依舊存在著一些令人擔心的問題。因為這些政策有可能被違反,或者客戶會找到規避的方法。

不管怎樣,使用者若想使用這類被動收入軟體(尤其在代理器軟體服務目前的設計下),必須了解自己可能暴露於不明程度的風險,但換來的只是一個不確定且金額不穩定的被動收入。以下是一些可防範上述風險的資安措施:

‧了解被動收入軟體的風險,並考慮將它們從筆電、桌機及行動裝置移除。

‧建議企業IT人員應檢查公司的電腦上是否有這類被動收入軟體,並將它移除。

‧安裝防護產品,將本文提到的所有被動收入軟體都列為「危險軟體」,並攔截被動收入軟體下載的惡意應用程式。

表3列出觀察到來自被動收入軟體的惡意╱可疑活動流量的特徵。資安營運中心(SOC)人員應該將這些特徵加入自己的監視清單。(dddd代表被打馬賽克的數字,xxxx代表被打馬賽克的字串)。

<本文作者:Trend Micro Research 趨勢科技威脅研究中心/本文出自趨勢科技資安部落格,是由趨勢科技資安威脅研究員、研發人員及資安專家全年無休協力合作,發掘消費者及商業經營所面臨層出不窮的資安威脅,進行研究分析、分享觀點並提出建議。>