駭客利用LinkedIn私訊發動了一波瞄準行銷和人力資源專業人才的魚叉式網路釣魚攻擊。Ducktail駭客集團這波攻擊的目的是為了控制受害的Facebook商業帳戶並濫用廣告功能來刊登惡意廣告。隨著LinkedIn的不斷成長與日漸受到歡迎,它也成了駭客發動社交工程詐騙與其他犯罪所偏愛的工具之一。

去(2022)年7月,資安研究人員發現一起名為「Ducktail」的攻擊,在這起攻擊當中,駭客利用資訊竊取程式來攻擊具備Facebook商業帳戶存取權限的個人使用者或企業員工。駭客利用LinkedIn私訊發動了一波瞄準行銷和人力資源專業人才的魚叉式網路釣魚攻擊。Ducktail駭客集團這波攻擊的目的是為了控制受害的Facebook商業帳戶並濫用廣告功能來刊登惡意廣告。隨著LinkedIn的不斷成長與日漸受到歡迎,它也成了駭客發動社交工程詐騙與其他犯罪所偏愛的工具之一。

2023年3月,趨勢科技Managed XDR團隊調查了多起涉及不同客戶的Ducktail網頁瀏覽器登入憑證竊盜事件。發現了一個會蒐集使用者資料的程式,蒐集的資料包括瀏覽器資訊、IP位址、定位資訊,而且還會連線到Facebook和Telegram網域。本文說明趨勢科技的研究發現,以及針對該攻擊所做的技術分析。

Ducktail攻擊事件的技術層面分析

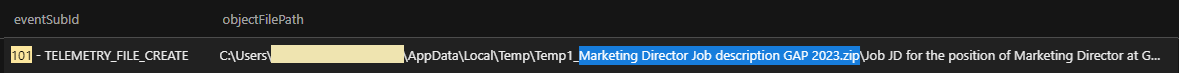

從這個樣本的檔案名稱看來,這波攻擊顯然是衝著行銷專業人才而來,因為檔名提到了行銷總監這個職務(圖1)。此外,它還提到另一個更高階的主管職缺來引誘受害者點選壓縮檔。這裡請注意,由於只有拿到下載連結,因此無法斷定這些連結如何發送到受害者手中,不過有可能是經由LinkedIn訊息,因為Ducktail過去就曾經使用過該平台。

圖1 壓縮檔的名稱當中提到了行銷總監的職務。

圖1 壓縮檔的名稱當中提到了行銷總監的職務。

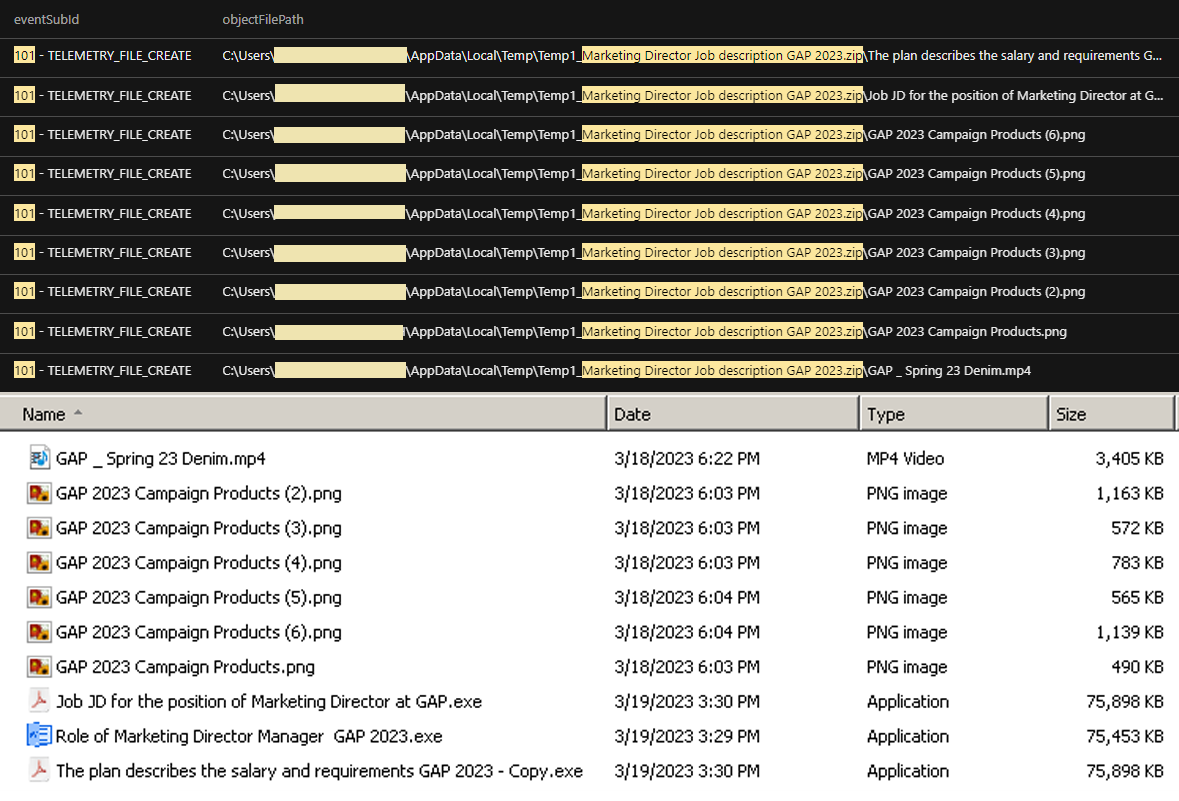

藉由這個檔案名稱搜尋到壓縮檔案的內容(圖2)以及來源網址(圖3)。從檔案的來源網址可以看出惡意檔案是存放在Apple的iCloud雲端檔案服務上。請注意,該網址在本文撰寫當下已經無法使用。

圖2 壓縮檔的內容。

圖2 壓縮檔的內容。

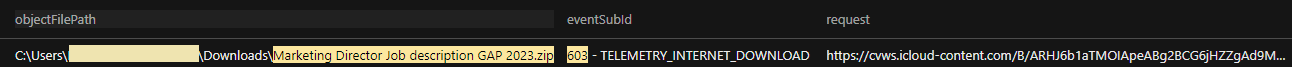

圖3 檔案下載連結。

圖3 檔案下載連結。

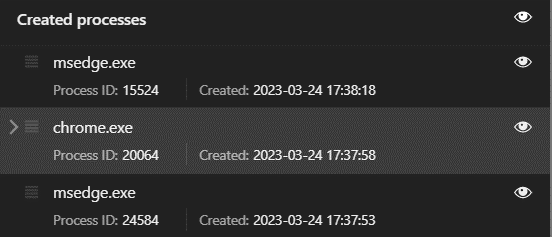

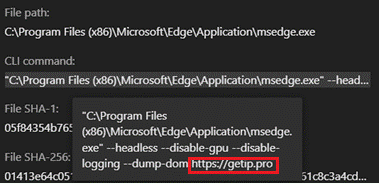

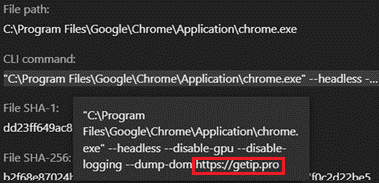

此外,也觀察了該檔案執行時所產生的處理程序,共有三個(圖4),其中兩個:一個是Microsoft Edge(圖5),另一個是Google Chrome(圖6),都是用來蒐集受害者的IP位址與定位資訊。

圖4 Ducktail用來蒐集資訊並掩蓋其惡意活動的瀏覽器處理程序。

圖4 Ducktail用來蒐集資訊並掩蓋其惡意活動的瀏覽器處理程序。

圖5 Ducktail產生的「Msedge.exe」處理程序是用來蒐集使用者IP位址和定位資訊。

圖5 Ducktail產生的「Msedge.exe」處理程序是用來蒐集使用者IP位址和定位資訊。

圖6 Ducktail產生的「Chrome.exe」處理程序是用來蒐集使用者IP位址及定位資訊。

圖6 Ducktail產生的「Chrome.exe」處理程序是用來蒐集使用者IP位址及定位資訊。

以下是這些處理程序所用到的參數:

--headless --disable-gpu --disable-logging --dump-dom hxxps://getip[.]pro

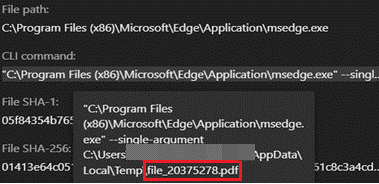

最後一個處理程序(圖7)是用來開啟一個PDF檔案,內容是假的職務說明。

圖7 Ducktail開啟一個PDF檔案來掩護它的行動。

圖7 Ducktail開啟一個PDF檔案來掩護它的行動。

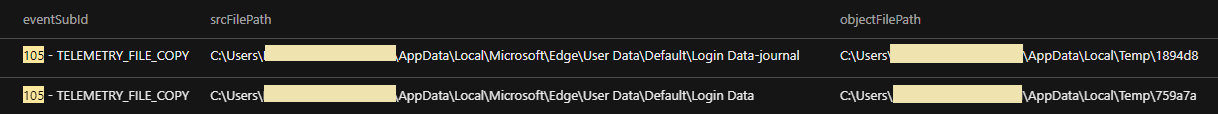

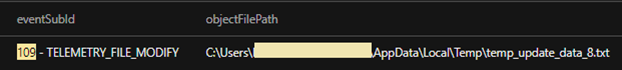

當受害者忙著閱讀Ducktail產生的PDF檔案時,惡意程式就在背後偷偷蒐集瀏覽器儲存的帳號登入憑證(圖8),同時連上Facebook網域來蒐集帳號的Facebook相關資訊(圖9)。資料蒐集到之後,惡意程式會將資料儲存成一個文字檔「%User.Temp%\temp_update_data_8.txt」(圖10),接著利用Telegram將資料外傳。也觀察到,惡意程式每10分鐘就會更新並傳送一次資料(圖11)。

圖8 登入資料被複製到一個暫存檔。

圖8 登入資料被複製到一個暫存檔。

圖9 連線到facebook.com和telegram.org網域。

圖9 連線到facebook.com和telegram.org網域。

圖10 惡意程式將蒐集到的資料儲存成一個文字檔。

圖10 惡意程式將蒐集到的資料儲存成一個文字檔。

圖11 每10分鐘連線到Telegram一次將資料外傳。

圖11 每10分鐘連線到Telegram一次將資料外傳。

追查是否有其他受害電腦

當惡意程式連上Telegram之後,我們決定搜尋一下是否有其他受害電腦。利用Telegram的IP位址,在Trend Micro Vision One內搜尋一下環境內是否有其他可能也遭到感染的電腦。搜尋之後發現有幾台電腦也出現以下處理程序:

‧C:\Users\\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\MS Excel.exe

‧C:\Users\\AppData\Local\Temp\onefile\MicrosofOffice.exe

經過核對之後,發現所有檔案都與第一個偵測到的檔案類似,而此處的檔名讓它看起來好像是Office程式。

資安建議與解決方案

由於今日駭客經常利用社交工程誘餌,因此不論一般使用者或企業都應該小心避免點選不明來源的連結或下載不明來源的檔案,不論是經由社群媒體網站(如LinkedIn和Facebook)或是經由電子郵件散布。以下是一些可幫助使用者避免淪為魚叉式網路釣魚攻擊受害者的資安習慣:

1. 使用者應小心不預期或不請自來的電子郵件,在點選或開啟任何附件或連結之前,應該先檢查一下寄件人的身分。

2. 使用者應避免點選可疑連結,尤其是來自不明或可疑來源的連結。將滑鼠移動到連結上方停留一下看看實際的網址,這樣有助於收件人判斷某個連結是否指向合法網站。

3. 企業應確定其員工都接受過有關魚叉式網路釣魚的教育訓練,能分辨並避開這類危險。定期舉辦教育訓練有助於讓每一個人都經常接收新知。

除此之外,企業可以善加利用資安工具,如Trend Micro XDR可運用專家數據分析技巧來分析各種趨勢產品技術蒐集到的資料。XDR採用先進的AI及專家資安數據分析來交叉關聯客戶環境及全球威脅情報,過濾出量少質精的警報,進而加快偵測速度。不僅如此,Trend Vision One更提供了單一主控台來呈現經過優先次序分類的警報,再配合引導式調查,讓企業非常容易掌握攻擊的完整範圍及衝擊。

<本文作者:Trend Micro Research 趨勢科技威脅研究中心/本文出自趨勢科技資安部落格,是由趨勢科技資安威脅研究員、研發人員及資安專家全年無休協力合作,發掘消費者及商業經營所面臨層出不窮的資安威脅,進行研究分析、分享觀點並提出建議。>