在OT業界,想必不少人至今仍對2010年發現的蠕蟲Stuxnet記憶猶新,此惡意程式主要攻擊SCADA系統及可編程邏輯控制器(PLC),目標為癱瘓伊朗核電廠。自此,蠕蟲病毒的危害程度從惡意程式提升為國防攻擊,引起大家對OT網路及營運安全的高度重視。

在OT業界,想必不少人至今仍對2010年發現的蠕蟲Stuxnet記憶猶新,此惡意程式主要攻擊SCADA系統及可編程邏輯控制器(PLC),目標為癱瘓伊朗核電廠。自此,蠕蟲病毒的危害程度從惡意程式提升為國防攻擊,引起大家對OT網路及營運安全的高度重視。2021年,ICS-CERT安全通報便有389件,相較於2020年249件,是近十年來最高幅度的成長;同時我們也觀察到主要受攻擊的產業分佈在關鍵基礎建設、能源、水資源以及醫療等,而同一攻擊手法也有出現在不同產業中的趨勢。

面臨嚴峻的安全威脅,許多資安長的疑問是,到底什麼才是適合的OT場域資安平台?在回答此問題前,得先從OT場域對於持續營運的嚴格要求談起。OT最終目標就是維持產線正常運行,安全需求不再只有過往的單純區隔(Zones, Conduit),對於惡意程式或是進階攻擊手法,都需即時的防禦更新,才能在最短時間確認、偵測、防護及回應,保護產線運行,減少可能損失。然而,傳統防火牆在處理封包的過程中,既要確保封包不遺失,又要保證網路效能及進行應用程式監控已是很大的負擔,因此,OT場域需要的資安解決方案不僅要能多工處理確保效能,同時還必須對進階攻擊手法即時反應。

兼顧效能、安全深度解析工控協定

顯然,專為OT打造的資安平台對頻寬、效能、穩定度及安全可靠皆有相當高的要求,才能確保產線正常運行。不只如此,該平台還必須能深度解析工控協定,尤其是在電力、能源及交通運輸等垂直應用市場,不同領域都有其專用的標準協定,例如電力系統自動化應用的IEC 60870-5-104、IEC 61850 MMS標準等等。

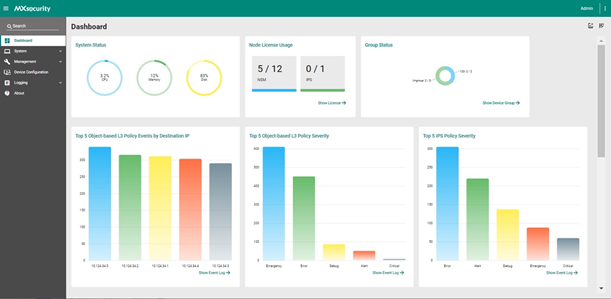

中控安全管理平台能增加網路安全可視性,更提升網路安全管理、部署效率。

中控安全管理平台能增加網路安全可視性,更提升網路安全管理、部署效率。

此外,能否基於IEC 62443-4-2準則打造安全功能也是考量要點之一,還要能檢查應用程式的Payload,解讀網路中的指令及資料,以保護SCADA,使駭客無法滲透設備、傳送惡意指令更改設備的參數,真正保護OT應用程式及網路即時監控管理。

在工業4.0的推展下,為了提升製造效率的目標,網路連結的需求增加,被攻擊的機會也隨之增加。然而有些廠區內原有設備的作業系統老舊,已無法支援安全修補程式,資安風險大幅攀升;有些廠區則為了增強網路安全性,將使用狀況可能還良好的舊設備更換為具有安全功能的新機型,但如此一來,不只提高設備更換的成本,還需要停機與耗費人力來進行部署和安裝。因此,OT資安平台最好能具備與時俱進的更新機制,以防護現有網路設備,對企業而言也會更實際且經濟實惠。

兩大功能強化保護機制

面對OT場域多變的安全威脅,資安平台也應具備擴充彈性,提供更多保護機制,以快速反應、提升安全保護等級。以下將說明兩項增強的方法,在減少人為設定錯誤、提升防禦力等層面,都有大幅的助益。

中控安全管理平台

根據Gartner發布的網路安全策略管理技術洞察(Technology Insight for Network Security Policy Management),預估到2023年,99%防火牆設定問題來自人為的錯誤設定,而非防火牆本身設計。人為問題包括防火牆規則次序錯誤,管理介面SSH沒有關閉,沒有改變Default Password或是無法補丁等。

一個直覺易用的中控安全管理平台在此扮演重要的角色,能讓複雜的管理工作集中並可快速、大量部署,不必親至每台設備上逐台檢視和設定,同時,可彈性地依區域或角色來委派不同權限管理,降低上述的人為誤失風險。

其次,還能增加網路可視性與安全性,集中分析網路流量,萬一發生任何安全事件可立即顯示,並記錄事件以供後台分析。客製化的資訊呈現方式,可讓OT管理人員能更便利查看所需資料,這些都是中控平台應具備的基本功能。

工業現場維護人員面臨日常緊湊的工作行程,難免發生零星的防火牆設定錯誤,透過以OT應用為設計核心的安全平台,搭配更直覺易用的中控安全管理平台,能讓OT專業人員快速上手且減少因人為誤失影響其作業,更大幅縮短佈建時間、提升防護等級。

工業級IPS增強防禦力

在過去服務企業的經驗中,企業雖然理解更新安全補丁的重要性,但由於OT場域有太多傳統且無法補丁的軟體設備,因而成為資安漏洞。且工業場域更新設備並不容易,時常為了維持營運減緩補丁的速度,到了非不得已才會安排特定時程補丁,容易將設備曝險在安全議題之中。工業級入侵防禦系統(Intrusion Prevention Systems,IPS)虛擬補丁手法,佈建在工業網路的關鍵設備之前,能偵測網路、保護設備、及時補丁,又能持續運行不必停機更新,符合工業網路特性及需求。

此外,IPS也能主動偵測網路流量中可疑的活動及已知攻擊模式。透過IPS Engine分析網路流量,不斷比對Bitstream和內部的特徵碼來找出可疑攻擊。一旦發現是惡意行為,IPS會將封包丟棄,同時將來自攻擊者IP地址流量封鎖,而合法的流量則依然可以傳送不會受到任何的阻擋。

在攻擊發生於其他安全設備前,IPS就會先過濾掉任何惡意攻擊行為,進而保護設備正常運行,大幅減少因網路流量暴增無法正常運行的風險,進而提升縱深防禦效果。與此同時,IPS也會有一套安全管理系統,自動接收來自情資系統派送的特徵碼,以達到監控或阻擋威脅的服務24小時不中斷,並發出警報通知安全人員以及產出安全報告。

結語

OT場域用戶對安全有高度期待,因此,選擇專為OT打造的資安平台解決方案也就至關重要,具備工業級IPS功能,以及能讓使用者輕鬆配置防火牆和IPS規則的中控安全管理平台,可針對從外而內的攻擊,提供網路虛擬補丁、網路可視性、網路即時保護及網路封包監控等進階的安全保護,以滿足安全等級要求。

<本文作者:陳宗祈現為Moxa安全市場開發協理。>