大量部署Sensor並以中控伺服器監控相關Log,就可以及時發覺進階持續性滲透攻擊,並提早發現蠕蟲。對此,本文將Raspberry Pi當作Honeypot,用來收集網路中的各種異常行為,並架設伺服器讓Honeypot把收集到Log整合至網頁中,方便管理員隨時監控。

最近加密勒索軟體WannaCry作祟,原本看似遙不可及的資安風暴突然在大家的身邊橫掃起來。除了專業人士及相關從業人員之外,網路安全與終端使用者的距離突然縮短了不少。此類的蠕蟲型勒索病毒相較於個人用戶而言,對企業的衝擊更為巨大,如何查驗在管轄的網路中是否有異常行為是網路安全中很重要的一環。

在本文中,將介紹如何將Raspberry Pi作為Honeypot使用,用於收集網路中的各種異常行為,並架設伺服器,讓Honeypot把收集到的各式Log整合至網頁中,以利管理員監控並且在災害擴大之前做好預防工作及進行對應的處理。

除了WannaCry之類的威脅以外,Honeypot亦可作為進階持續性滲透攻擊(Advanced Persistent Threat,APT)防禦的尖兵,在惡意份子試圖從各分公司或末端網路進行試探時進行預警,以利網路管理員及資安人員進行預防或阻擋。

打造操作環境

建構本次的操作環境,須要準備以下的程式:

‧ Honeypot:若要大量部署Honeypot,不得不考慮到費用的精簡,此次使用Raspberry Pi 2 Mode B(以下簡稱Pi)作為大量部署Honeypot的硬體,以降低其費用。將在Pi上安裝Raspbian Jessie Lite的作業系統,目前其版本為4.4。

‧ 伺服器:作業系統為Ubuntu 16.04,在Ubuntu上安裝MHN(Modern Honey Network)的伺服器套件,將其作為收集Log及透過網頁管理的伺服器。MHN的相關說明請參考其官方網站「http://threatstream.github.io/mhn/」。

網路架構說明

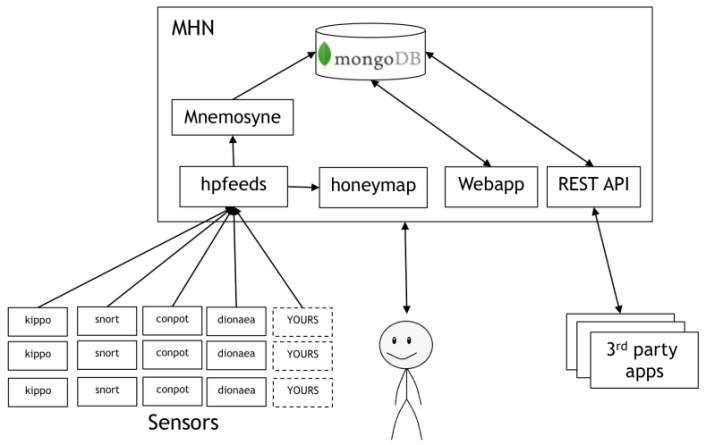

圖1為MHN網站所提供的架構圖,Sensors部分指的就是之後會架設的Honeypot,Sensors搜集到的資料透過hpfeeds收集(hpreeds:Honeynet Project generic authenticated datafeed protocol feeds,顧名思義就是收集Honeynet專案所產出資料的模組)。

|

| ▲圖1 MHN架構圖。 |

接著,再透過Mnemosyne(Normalizer for honeypot data,用途應該是維持資料格式的一致性),以便於後續處理。然後,存進mongo DB的資料庫。

此外,hpfeeds搜集到的資料也會上傳至HoneyMap的網頁,使用者可查看攻擊的來源IP之所在地為何。資料進入資料庫後,使用者可以透過Web App讀取及查看相關資料,其他第三方軟體也可透過REST API的方式新增或讀取資料。

安裝MHN Server

安裝流程的部分,先安裝MHN Server,接著使用其Deploy功能中提供的參數來安裝Sensor(Honeypot)。因此先安裝MHN Server,待安裝完成後再安裝Sensor並修改其相關參數,讓它產出資料給MHN Server。

在這之前,先更新軟體資料庫:(以下操作均已提權至root)

接著,安裝Git相關程式:

然後,開始安裝MHN:

|

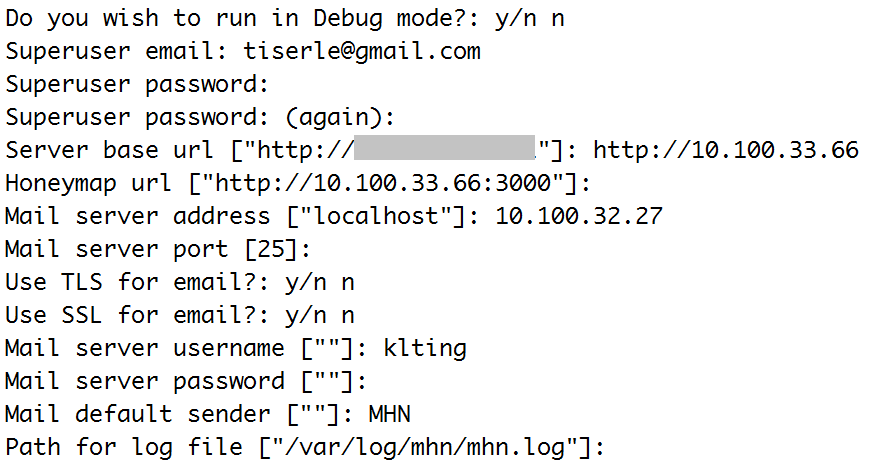

| ▲圖2 設定MHN相關參數。 |

安裝完成後,安裝程式會詢問相關的設定,主要為郵件寄送的相關設定及網頁伺服器的網址等資訊,畫面如圖2所示。Superuser的email和密碼即為之後登入MHN網頁的帳號及密碼。如果須透過其他主機傳送郵件,使用TLS/SSL與否及認證用的帳號密碼需特別指定。