自從企業開始應用Hypervisor技術,以虛擬化架構將原本在實體伺服器上運行的應用系統,逐一轉移到虛擬主機(Virtual Machine)上提供服務後,虛擬化環境該如何防範資料外洩、駭客攻擊等資安事件的威脅,始終是備受關注的議題。主要是因為虛擬主機架構於Hypervisor上,實現提昇實體資源利用率的同時,卻也讓虛擬主機本身以及服務系統的運作狀態,難以完全沿用以往實體伺服器架構的安全控管機制來掌握。

為了因應這股虛擬化安全需求,眾家資安設備廠商,包括防火牆、IPS(Intrusion Prevention System)、UTM(Unified Threat Management)等,可說是除了設備產品以外,皆有推出Virtual Appliance的版本,可供企業架構在虛擬環境中實施防禦。實作方式大多透過API方式與Hypervisor層溝通,或是更改網路架構,例如直接以VLAN方式來隔開虛擬主機,當虛擬主機之間要進行溝通時,先經由vSwitch將流量導出實體伺服器,到資安設備解析偵測後再繞回目的地端,達到實體隔離與防護。

監測虛擬主機間流量

以VMware平台為例,IBM Security Virtual Server Protection與HP TippingPoint Virtual Controller(vController)等資安方案,皆是仰賴VMware釋出的VMsafe來執行防火牆、IPS等安全控管。HP資訊安全事業部北亞區資深技術協理蕭松瀛說明,若虛擬主機之間的傳輸流量沒有被監看,萬一發生跨虛擬主機之間的攻擊(Inter-VM)事件,除非每個虛擬主機上皆具備端點防禦,否則根本無法得知。

「而利用VMsafe這個API,不須加裝代理程式,即可從Hypervisor層監看網路行為。且因為TippingPoint vController架構屬於In-line模式,所以當網路流量發生時會先被導出實體主機,經TippingPoint設備檢測完成後再回傳回去,網路傳輸亦不致因此發生延遲。」蕭松瀛解釋。不論虛擬主機發生新增、IP異動、搬移等狀況,皆不需要再有額外設定配置,在虛擬伺服器內的流量都可以被檢測。

同樣具有Virtual Appliance版本的Fortinet,其FortiGate-VM則非透過VMsafe來實作,而是以一台虛擬主機方式運行。「不諱言,效能表現的確沒有直接整合Hypervisor來得好,」但Fortinet台灣區技術總監劉乙認為,畢竟資安相關機制少不了封包解析與比對等動作,勢必需要大量運算資源;其實不論何種架構,如果還是在虛擬伺服器中,執行效能都會受到牽制,尤其在x86平台上執行比對運算,效能往往不理想。想要如同實體設備般的效能表現,虛擬主機還得配備非常強大的CPU與記憶體,成本不低。」劉乙說。

以實體設備防護虛擬

劉乙觀察,會選擇架構軟體式的虛擬化資安產品的客戶,多數是因為虛擬主機皆位於相同網段,彼此間的連線溝通行為可能在單一實體伺服器中就已完成,IT管理者根本無從監控,才會選擇把資安防護機制架設在虛擬伺服器上。

其實多數企業端實際應用環境並沒有想像中複雜,劉乙指出,一般企業內部常見的應用系統,像是Web、資料庫、ERP等系統,即使是全數轉移到虛擬伺服器平台,多數企業不到十個虛擬主機就已足夠,如此狀況下其實採用外部實體資安設備,以VLAN方式架構,會比軟體式更單純便於管理。

他進一步談到,早期談虛擬化建置時會陷入迷思,似乎所有的控管機制也要運作在虛擬環境。可是後來發現,只要一個點出現問題,就會拖垮其他應用,所以後來反而傾向透通式介接到外部實體設備,利用效能成本較低的專屬設備,來做資安防禦。

對此IBM軟體事業處業務專案經理金天威亦認為,儘管IBM有提供可整合Hypervisor的資安方案,但若遇到客戶對虛擬系統效能較敏感,或資安機制的需求較多,仍舊會建議在資安建置方面還是採用實體架構比較穩定,才可確保效能運作順暢。

Host-Based仍有市場

其實無論何種新興應用技術被提出,就算可藉此大幅提昇營運效率,若缺乏相對應的安全控管機制,企業仍舊不會冒然採用。趨勢科技亞太區資深產品行銷經理吳韶卿即表示,因此自五年前虛擬化技術開始出現在市場的初期,趨勢科技就跟VMware合作提供虛擬系統中的安全控管機制,推出代理程式(Agent)與無代理程式(Agentless)的Deep Security,其中無代理程式即是以Virtual Appliance型態提供,同樣運用VMsafe來提供防毒、防火牆、IPS三種防護機制。

|

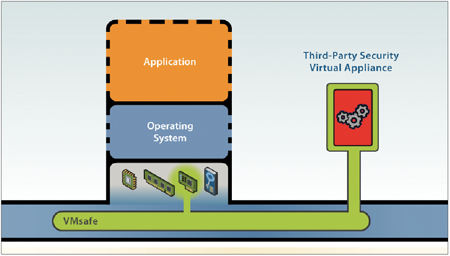

| ▲因應伺服器虛擬化後的改變,第三方資安廠商大多具備Virtual Appliance版本,利用虛擬化平台釋出的API(例如:VMsafe),從底層來執行防護。(資料來源:www.vmware.com) |

「雖然許多企業用戶不喜歡Host-based的資安防禦,因為會讓原本就相當忙碌的伺服器增添負擔,但有時礙於法規遵循,至少必須要具備防毒機制,而防毒軟體的代理程式除了病毒掃描,同時還具備防火牆與IPS機制,亦可在作業系統或應用程式的更新程式未被及時安裝時,利用Virtual Patch避免遭受零時差攻擊,因此採用代理程式方案的客戶其實也不少。」

應用層控管仍是重點

即使在Hypervisor已經建置嚴密的資安管控,仍舊不可忽視來自應用層的資安威脅。劉乙即指出,現代化駭客攻擊行為猖獗,網頁應用程式可說是重要的攻擊管道之一,而且僅從Hypervisor層亦無法得知應用程式執行行為,像是SQL-

Injection、PHP Inject、Cross Site Script等常見的攻擊,仍舊必須有能力抵擋。因此WAF(Web Application Firewall)解決方案在虛擬化應用環境同樣重要。

伺服器虛擬化後的確顛覆傳統IT基礎架構,但是就本質來看,所需具備的元件仍然是伺服器、儲存、網路、應用程式,差異只在於框架(Framework)的建置。蕭松瀛舉例,在虛擬架構中會談Provisioning,指的多半都是網頁應用程式,因為前端提供服務的方式並沒有改變,只是後端與底層的技術框架因應伺服器虛擬化而有不同的配置。

如此的變化下,各個企業會依據營運業務調整最具成本效益的IT架構,所需採用的解決方案組合也就難以一體適用。例如為了確保虛擬環境的安全性,而發展出Virtual Appliance的作法,實際應用後又發現會影響伺服器執行效能,於是又回歸到實體資安設備來提供防護機制。其實不論虛擬化後IT基礎架構如何改變,既有會出現資安問題的環節仍然存在,防護策略亦需因應架構的調整,才能降低虛擬化環境的資安風險。