透過雲端轉型降低企業資安風險的第一步,即是了解雲端服務的運作架構和責任模型,進而選擇適合組織的雲端工具,並根據資安風險和法規遵循定義身分與級別管理限制。若企業得以於雲端轉型初期即考量平臺適用性、善用環境安全設置達成資安防護,將可有效擁抱雲端帶來的數位化好處。

近幾年全球吹起一股雲端的風潮,資誠去年訪問全美1,000大公司,高階主管中有74%曾參與雲端相關決策,56%則將雲端視為企業成長與創新的策略平臺。雲端加速了新業務模式的推出並支持從傳統系統遷移以及快速部署靈活、可擴展和有彈性的IT基礎架構。然而企業在推行雲轉型的過程中,時常因不熟悉環境與流程,網路上的資訊過於瑣碎而致困難重重。本文將說明實務上常見之數位轉型議題,希冀提供各產業轉型調整之參考。

瞭解雲架構和責任模型是首要之務

在資誠輔導企業的經驗中,經常發現企業常無法有效識別出合適的雲端數位化流程,以致造成不必要的成本支出並增加資安風險。舉例言之,若企業係屬於專注於程式開發需求之公司,現今三大雲端服務供應商(CSP)於各自的平台均提供一項新服務 ——全代管的無伺服器平臺,如GCP之Cloud Run。企業不僅可享有彈性擴展外,採購所需之花費也較低,甚至無須如雲端環境建置虛擬伺服器(VM) 般須自行管理系統底層之更新與維護,可大幅減少雲端開發之成本,開發團隊亦可專注於程式設計與撰寫。

此外,傳統系統開發、測試與部署是非常耗時耗力的過程,更常衍生作業疏失的問題,CSP業者早已於雲端環境中提供自動化工具,使開發團隊無須另行導入持續整合/持續部署(CI/CD)工具,有效檢驗程式妥適性與合規性議題。

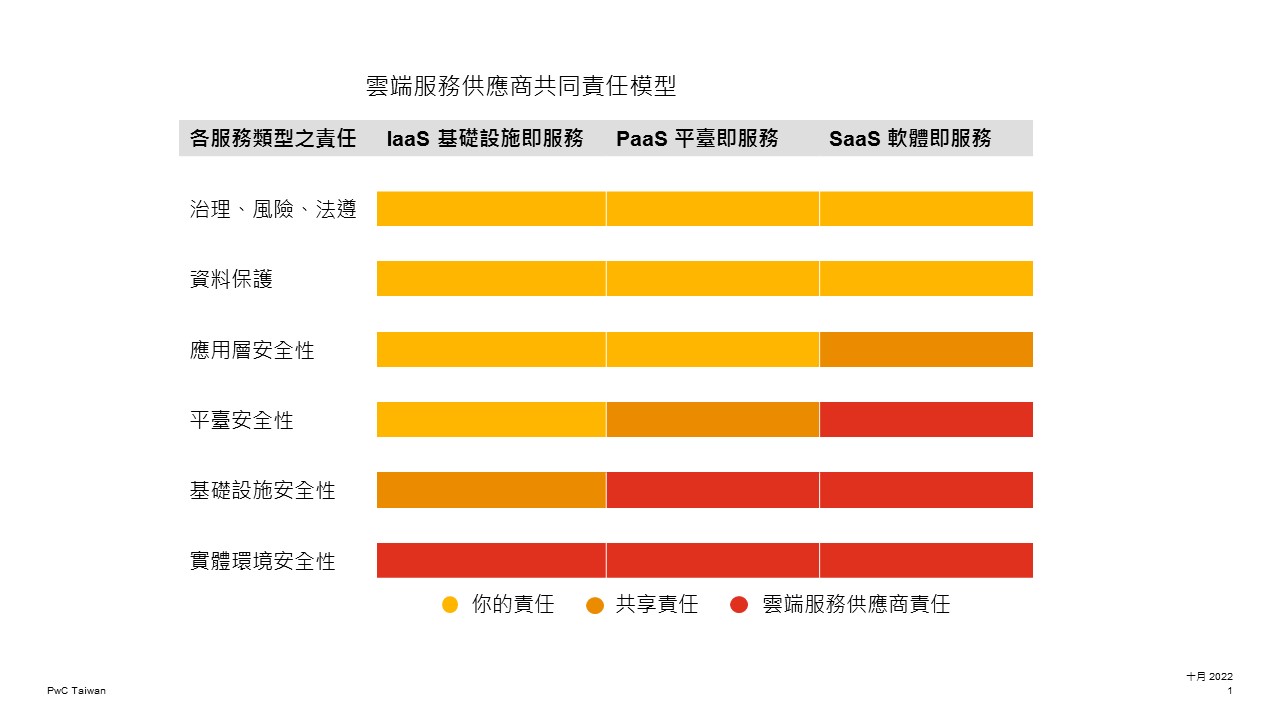

資誠曾針對3,000多名資訊及資安從業人員進行調查,發現僅三分之一的受訪者認為保護雲端中的資料是他們的責任,多數企業仍不清楚雲端服務供應商 (CSP)為客戶提供的安全防護措施及其涵蓋的範圍,誤以為CSP業者會處理所有安全性問題。事實上,上述提及的全代管的無伺服器平臺係屬於一種PaaS服務型態,該應用程式中資料保護、連線設定、應用層組態設定等均屬於企業之責任。

換言之,因CSP採用共同責任模型(圖1),隨著服務交由雲端管理的部分越多,企業所需承擔的責任雖會隨之減少,但無論如何,企業都須負責保護資料安全、完善公司治理、風險管理和合規性規範(GRC),並依據使用的雲服務類型來強化資安策略,如調整系統環境設定,防止駭客利用預設或錯誤組態的漏洞入侵系統等。

圖1 雲端服務供應商共同責任模型。

圖1 雲端服務供應商共同責任模型。

若企業期望兼顧數位轉型和資安防護,了解雲端服務的共同責任模型,乃至雲端環境的組態和安全性設定,可謂企業上雲的首要之務。

八面向評估雲端安全風險

雲端轉型蔚為風潮,然而根據資誠《2021 雲端業務調查報告》顯示,有6%的企業於雲端轉型完成後才開始衡量資安與法規風險,有10%的企業則於雲端轉型時方納入資安相關議題,且有75%的企業認為於雲端上管理隱私與資安相較於傳統環境更為複雜。

對此,資誠提出「雲端安全風險架構」,建議企業可以從以下八大面向分析雲端環境之安全性並建立日後企業依循與稽核之標準:

1.身分驗證和存取管理(IAM):企業是否已使用集中式IAM解決方案管理雲端環境?

2.組態管理:企業是否充分了解並利用雲端環境中可簡化平台組態管理工具並強化雲端環境基礎架構功能?

3.資料保護與隱私:企業是否能夠偵測並防止雲端環境中資料外洩議題?

4.網路安全:企業是否已透過零信任之概念建構企業雲端環境?

5.記錄與監控:企業是否已了解雲端環境日誌記錄與監控功能之潛在風險?

6.威脅偵測與回應:企業是否已能妥適偵測並回應發生在企業雲端環境中的威脅?

7.應用程式安全性與開發維運安全( DevSecOps):企業是否已於程式開發過程中融入資安需求並規劃與執行安全性測試?

8.情資與弱點管理:企業是否已於雲端環境防護中應用所蒐集之情資?

善用雲原生設定提高安全性

此外,雲端服務供應商(CSP)在各自雲端環境中亦有提供對應之系統設定,也可協助企業降低營運成本與資安風險。

以GCP為例,如果企業想透過Cloud Run環境進行程式開發,可以透過其系統內建之組織政策(Organization Policy)進行類似組態之設定,以限制特定資源或服務的權限。舉例言之,倘若企業想於程式開發之過程中降低機敏資料出境、應用程式安全性或DevSecOps之風險可執行以下設定:

《金融機構作業委託他人處理內部作業制度及程序辦法》第19-1條依據企業所使用之雲端業者「客戶資料及其儲存地」是否位於我國境內,劃分不同程度之合規要求。若儲存地為海外,則金融機構須保有其指定資料處理及儲存地之權力、確保當地資料保護法規不得低於我國要求,且客戶重要資料在我國已留存備份。若企業欲有效控管資源位置,可於雲端平臺中限定服務地區,避免程式開發過程中未妥適設定導致資料出境延伸遵法性問題。

縱使非屬金融機構之產業,因GCP在不同地區提供服務也有所差異,加上用戶端與實體伺服器之距離遠近將影響網路延遲時間,企業必須謹慎選擇資源所在的地區,以避免因傳輸時間過長導致服務效能變差,造成業務運作不穩定。

根據共同責任模型,採用PaaS服務模式時,企業須自行對應用程式的安全性負責,包含應用程式連網管理。若是不希望公開應用程式或平臺上的內容,開啟此限制可以幫助用戶限制流量來源,避免資料外洩的風險。

從資安控管角度來說,僅允許內部流量可確保外部惡意程式不會輕易進到企業網路,並且結合IAM的身分認證功能,保護網路周邊安全,提升資安防護力。建議將流量設為「Internal」或「Internal and Cloud Load Balancing」,前者只接受內網流量,後者則額外接收來自外部負載平衡器的請求,這些流量可藉由IAP(Identity-Aware Proxy)、Cloud Armor或NEGs(Network Endpoint Groups)等工具進行驗證和防禦DDoS攻擊,完善應用層連線之安全措施。

應用程式安全性與DevSecOps為轉型須考量的關鍵要素之一,美國國家標準暨技術研究院(NIST)也指出雲端架構應採取更嚴謹的軟體開發生命週期 (SDLC)。GCP有提供自動化上版工具,無須另外導入持續整合/持續部署(CI/CD)工具。除此之外,亦可搭配「二進位授權政策(Binary Authorization Policy)」防止未經審核的程式碼建立成容器後部署至平台,導致系統出現非預期或惡意的程式碼。

資誠智能風險管理諮詢公司執行董事張晉瑞指出,當企業將系統遷移至雲端後,必須在雲端轉型初期即考量平臺適用性、善用環境安全設置達成資安防護,以有效擁抱雲端帶來的數位化好處。

資誠智能風險管理諮詢公司執行董事張晉瑞指出,當企業將系統遷移至雲端後,必須在雲端轉型初期即考量平臺適用性、善用環境安全設置達成資安防護,以有效擁抱雲端帶來的數位化好處。

二進位授權政策(Binary Authorization Policy)可阻擋無授權簽章的映像檔,企業可將部署要求(如法規遵循檢核項目、漏洞掃描、資安審查)整合至CI/CD階段中,僅有通過每個階段驗證後,取得標準加密PGP簽章的映像檔,方可部署至平台。此種作法不僅可以簡化審核過程,降低開發週期繁複的表單覆核流程,縮短檢驗程式妥適性,也為程式碼的審查和變更留下Google Audit Logs紀錄,為日後稽核做足準備。

雲端治理和內部控制是目前企業在數位轉型中所須面對的重大課題,當企業將系統遷移至雲端後,往往忽略了技術上的轉變同樣意味著公司政策上的調整,在新的IT環境中本地端的安全性和合規性方法將不再適用,若企業得以於雲端轉型初期即考量平臺適用性、善用環境安全設置達成資安防護,將可有效擁抱雲端帶來的數位化好處。

<本文作者:張晉瑞現為資誠智能風險管理諮詢公司執行董事>