本文將說明越獄後iPad下載及使用非官方軟體所可能出現的安全漏洞,並模擬惡意者運用iPad上的OpenSSH套件遠端連線至裝置,且利用裝置上常用的套件來植入監控軟體藉以監視iPad操作的各項輸入、所在位置與螢幕畫面,藉此提高大家的危機意識。

開始監控入侵的iPad裝置並取得紀錄進一步滲透

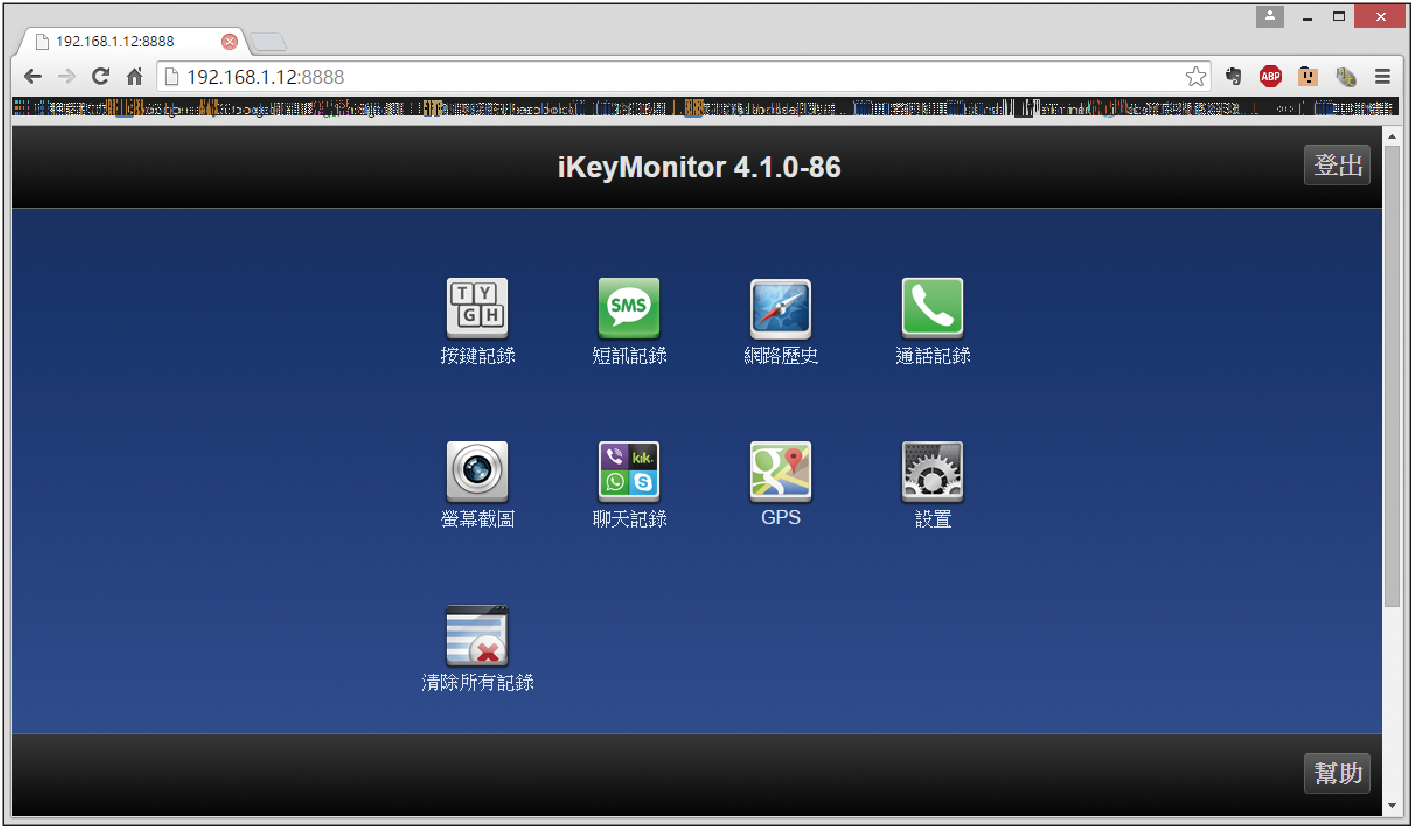

安裝完成之後,A君僅需透過筆電開啟網頁服務,於網址處輸入「http://192.168.1.12:8888」,即可連結已在iPad上安裝的iKeyMonitor監控軟體,並在登入事先已申請好的認證碼後,開始監視該部iPad的一舉一動,如圖23所示。

|

| ▲圖23 可監控該部iPad的各項功能列表。 |

A君透過監控按鍵紀錄與網頁瀏覽紀錄配合,進一步得知iPad上所使用的電子郵件帳密、加值型網頁序號密碼等機密資訊,遂考慮進行下一步惡作劇的手段。

預防措施與入侵跡證解析

針對遭受入侵的裝置,及範例中的iPad Air 2裝置,該如何發現已遭入侵的跡證,以及如何預防遭受入侵,以下遂針對反入侵操作,透過簡單的操作程序加以詳述。

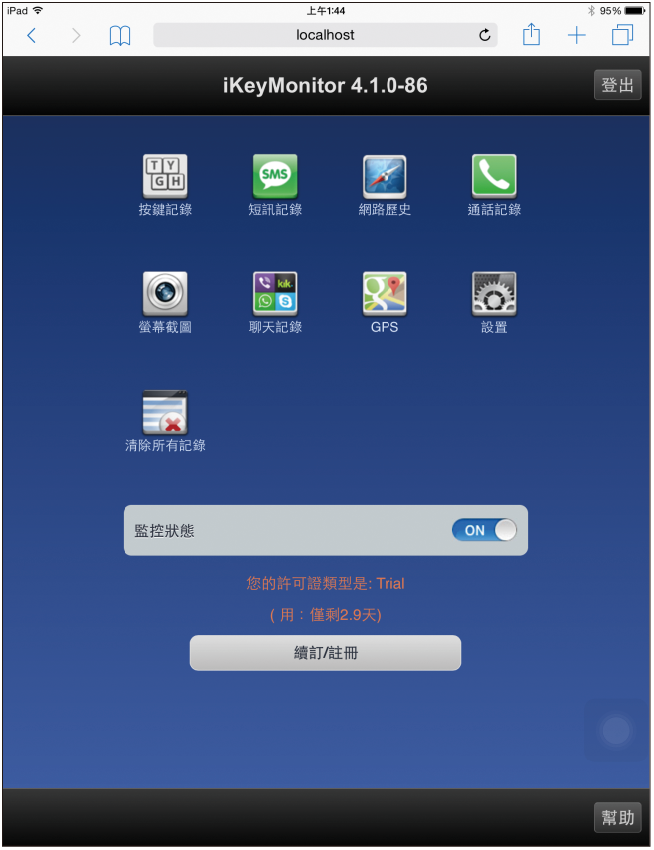

首先,如要檢查自身的行動裝置是否被植入iKeyMonitor監控軟體,可開啟裝置上的網頁瀏覽介面,並於網址處輸入「localhost」,就能夠查詢出是否有異狀。

如已遭植入iKeyMonitor軟體,此時裝置畫面上便會出現與監控端相同之監控功能列表,如圖24所示,如此便可查詢出已被記錄監控之歷史紀錄。

|

| ▲圖24 透過受入侵iPad所查詢出的監控畫面。 |

而在預防措施方面,建議變更SSH遠端連線密碼,並定期更換密碼,即能達到基礎的反入侵效果。

變更密碼動作可透過PuTTY遠端連線軟體完成,在登入自身裝置上之「root」身分帳號後,輸入「passwd root」指令來要求變更密碼,PuTTY介面上便會出現「New password:」字樣,就能夠自行設定新密碼。輸入完畢後,介面即會出現「Retype new password:」,要求再重複輸入一次新密碼。待介面再次出現「~ root#」後,就表示密碼變更成功。

結語

文中透過iPad越獄後所下載的常用套件,遠端成功地植入監視軟體,以驗證遭受侵入的可能性。由此可見,iPad越獄後所下載的套件中,有許多須注意的使用事項。

例如OpenSSH下載後須立即更改使用者密碼,Wget雖為相當方便的指令套件,但運用此指令,入侵者在取得適當權限後便可隨意地載入各種程式檔案至使用者的行動裝置內,而此行為透過遠端進行,使用者絲毫不知情。若使用者有在行動裝置上使用銀行帳號、傳輸個人隱私資訊、溝通機密資料等行為,便會一一地被監視軟體所記錄,故許多功能優越的軟體套件固然有其方便性,但在使用前、使用時不妨多注意其安全性以及需要設定的項目,以保障自身權益。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>