由於電子跡證具有易遭破壞或污染的特性,因此進行鑑識分析時,不能僅從單一面向驟下定論,以免犯了輕率武斷的毛病。鑑識人員應小心求證,從各種面向反覆驗證,方能還原犯罪事實。

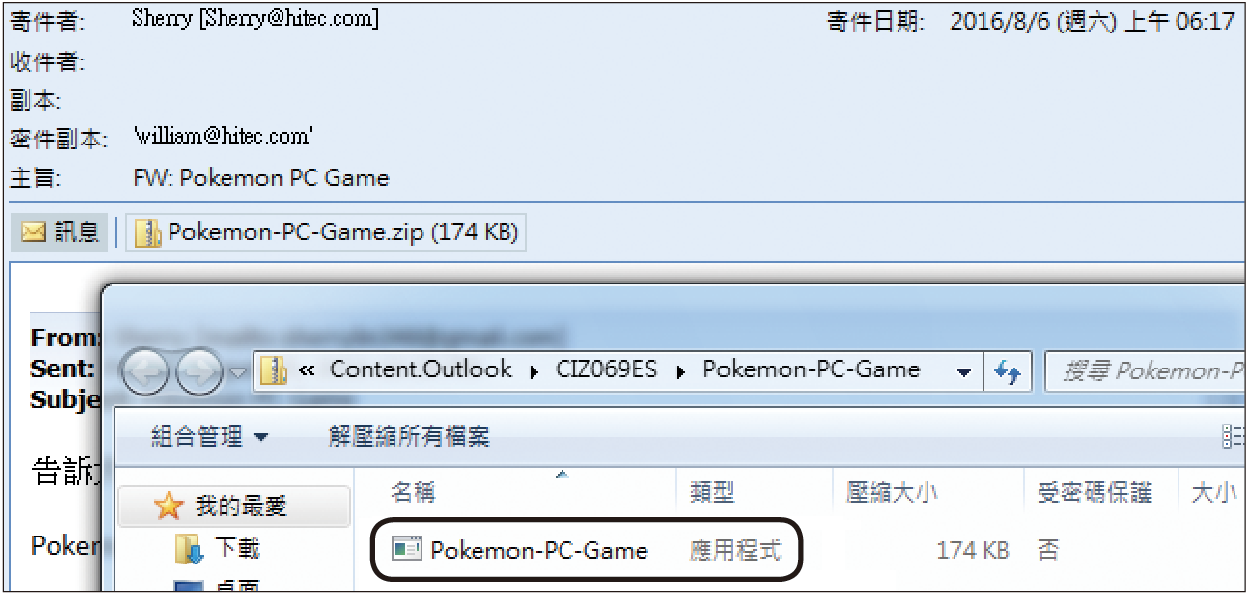

R為慎重起見,對疑似為惡意程式的該封郵件附檔「Pokemon-PC-Game.zip」中的執行檔「Pokemon-PC-Game.exe」(圖15)進行惡意程式分析。

|

| ▲圖15 郵件附檔裡的應用程式檔案。 |

結果顯示,確認其為勒索病毒Cerber無誤,如圖16所示。

|

| ▲圖16 上傳至VirusTotal的驗證結果。 |

由於種種跡證皆顯示Tiffany偽裝寄件者身分為Sherry,發送挾帶惡意程式的郵件給William,警方約談Tiffany並出示相關事證,令Tiffany無從抵賴,只得全盤托出。

Tiffany在陳述相關案情時表示,研發經理William與Sherry互有好感,走得很近,而讓同部門的Tiffany覺得William總是處處照顧Sherry,但卻對Tiffany冷言冷語。不僅如此,在升遷及調薪方面更是有所偏袒,令Tiffany的不滿達到了極點,便決定伺機報復。

三個月前Tiffany某日從網路上下載到一個勒索病毒樣本,便有了這樣的構思,偽造寄件者為Sherry,把勒索病毒當附件寄給William,且在主旨、郵件內文及附檔名稱用上了最夯的寶可夢遊戲。

料定William見到是Sherry寄來的郵件,便會降低戒心直接開啟點擊。如此費心鋪排,果然成功地讓William遭到感染。Tiffany以為神不知鬼不覺,即使被查到,也會以為是Sherry害William中毒的。

至此案子已順利偵破,也許有人會問,那Tiffany是如何偽造寄件者身分的呢?其實很簡單,Tiffany只在Outlook中刻意將電子郵件地址動手腳即可。那要如何才能看出是否有偽造寄件者身分呢?只要查看該封郵件的Mail Header或是查看郵件伺服器的smtp log即可得知。

也許又有人會問,那郵件檔裡這麼多封郵件,怎知哪封郵件有這種情形存在呢?以筆者粗淺的了解,這也確實是目前鑑識軟體力有未逮之處,即使是售價昂貴的商業版鑑識軟體,也無法自動判斷郵件檔中究竟有哪些郵件存在寄件者與認證身分不同的情形。因此,仍須靠鑑識人員以經驗進行判斷。

所幸在R鍥而不捨的努力之下,抽絲剝繭,釐清錯綜複雜的案情,終於查出何人所為,避免無辜的人被栽贓嫁禍。

結語

「不被表面的『象』所迷惑,才是智慧的開端。」由於電子跡證具有易遭破壞或污染的特性,更遑論若是有心人士刻意加以偽裝變造,將更加難以調查。因此,在進行鑑識分析時,不能僅從單一面向驟下定論,切莫犯了輕率武斷、見獵心喜的毛病。

鑑識人員除了大膽假設之外,更應小心求證,針對所發現的線索,從各種面向反覆驗證,方能還原犯罪事實及手法,將不法之徒繩之以法。

<本文作者:Pieces0310,本身從事IT工作多年,為找尋線索、發掘真相、解決問題,而樂此不疲~喜歡與國內外同好分享交流心得,不僅僅是個人樂趣,也希望盡一分心力,有所助益。>