由於電子跡證具有易遭破壞或污染的特性,因此進行鑑識分析時,不能僅從單一面向驟下定論,以免犯了輕率武斷的毛病。鑑識人員應小心求證,從各種面向反覆驗證,方能還原犯罪事實。

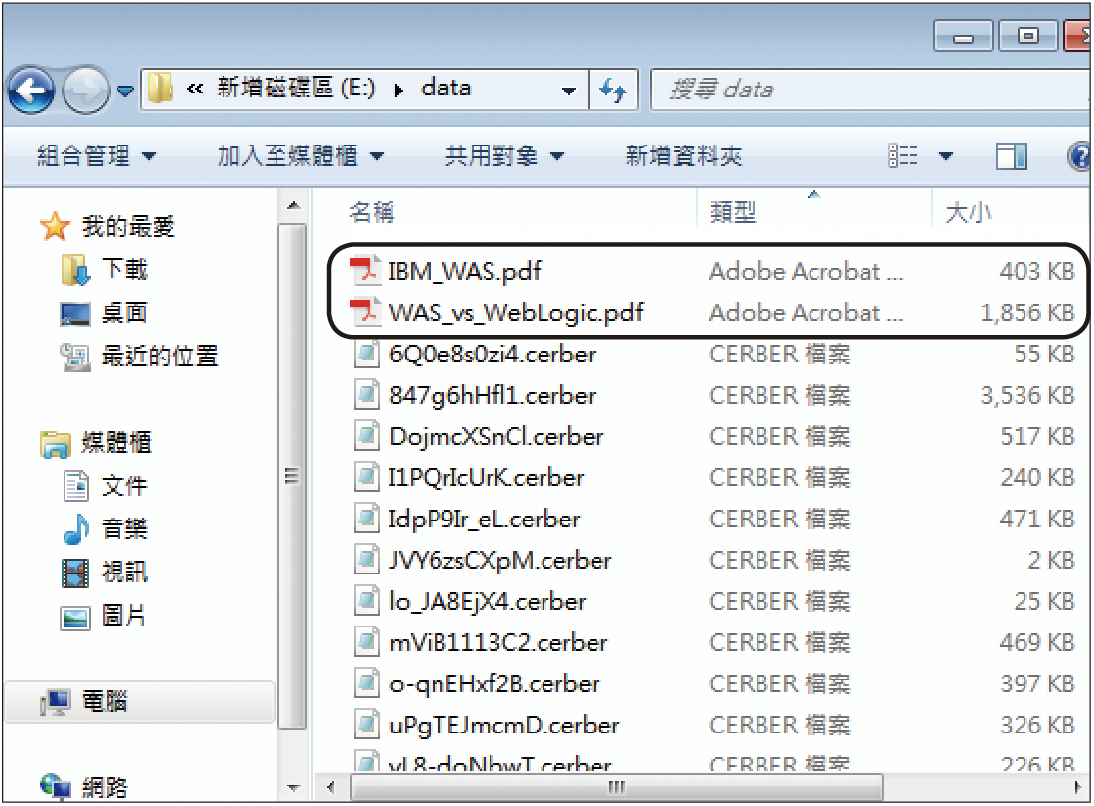

也正由於這兩個檔案是處於開啟狀態之故,得以倖免於難而未遭到加密,如圖10所示。

|

| ▲圖10 被開啟的兩個PDF檔未遭到加密。 |

接著,在2點25分發現「~Outlook.pst.tmp」這個檔案,表示使用者當時有存取Outlook(表3),因而產生了與Outlook郵件檔同名的暫存檔。這個重大線索引起R高度重視,因為郵件或郵件附檔也可能為感染源所在。

表3 Outlook郵件檔的存取痕跡

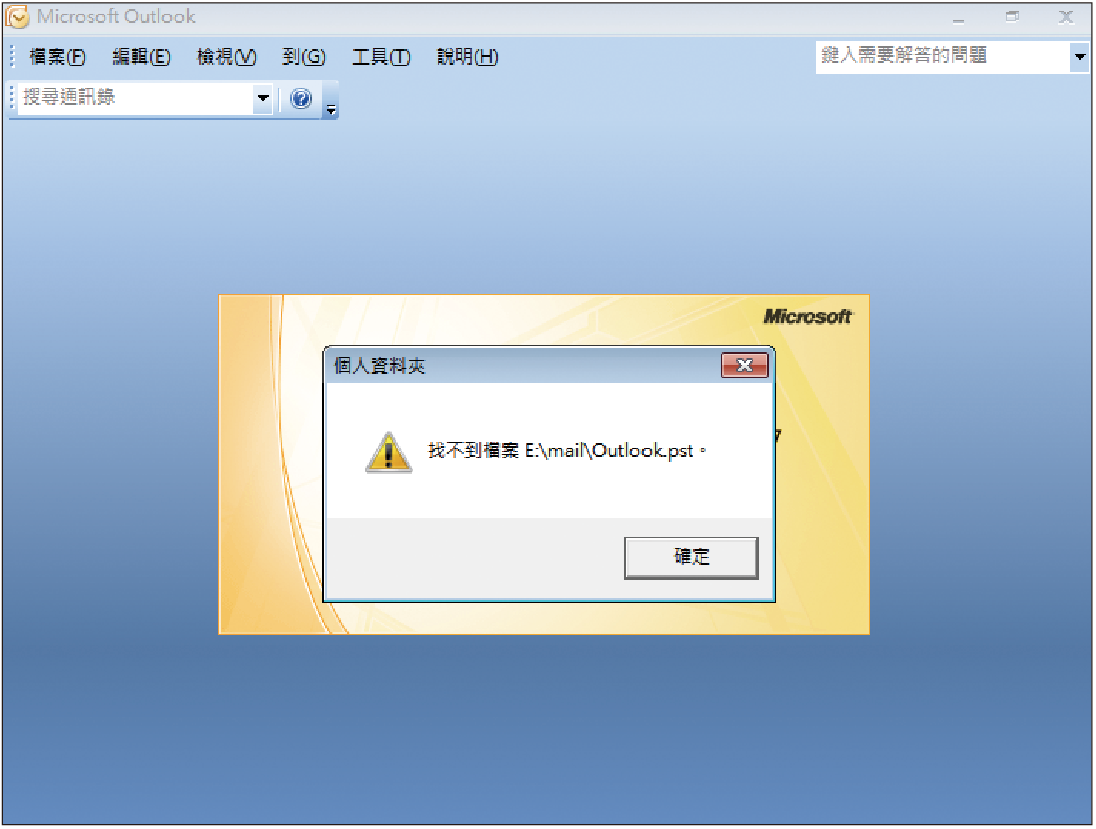

R於證物映像檔活化的情況下開啟Outlook,竟出現了一個錯誤訊息,如圖11所示,表示「E:\mail\outlook.pst」已不存在。

|

| ▲圖11 找不到該路徑下的Outlook郵件檔。 |

經檢視果然在「E:\mail\」路徑下的Outlook郵件檔也被加密。至此大家也許會以為線索就此斷了,但這反而更加深了R追查下去的決心。

R查看當天檔案Timeline,發現在「~Outlook.pst.tmp」之後有一個名為「Solaris+SVM.ppt」的檔案存取痕跡,根據路徑中的「Content.Outlook」可得知,這個檔案應是Outlook郵件中的附檔,由於William有點擊這個簡報檔,因此才會在此處留下檔案活動痕跡,如表4所示。

表4 Soarlis+SVM.ppt是Outlook郵件中的附檔

調查感染源頭

既是如此,若William當天曾存取過的郵件附檔中包括確為Cerber感染源的檔案,那檔案活動Timeline必然能看到該檔案的存在吧?

按理應是有的,但別忘了,有些惡意程式具備自毀功能,因此當William點擊之後,勒索病毒便可能自毀而不復存在,在檢視檔案Timeline亦須將此點納入可能性之一,才不致誤判。

另一方面,R向William詢問8月6日當天曾檢視的郵件有無任何可疑之處,據William印象所及,當天下午他有收到一封有關Pokemon的郵件,是同事Sherry所轉寄的,William不疑有他便開啟檢視,郵件附檔是一個壓縮檔,他點擊了壓縮檔裡頭的exe執行檔卻一點反應也沒有,當下不以為意,除此之外就沒有其他異常之處。

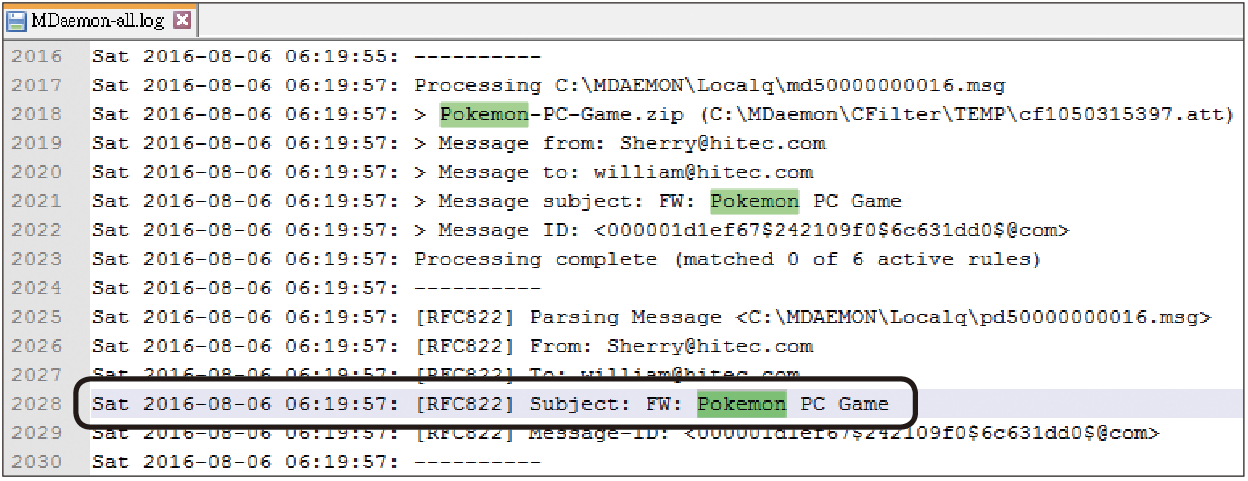

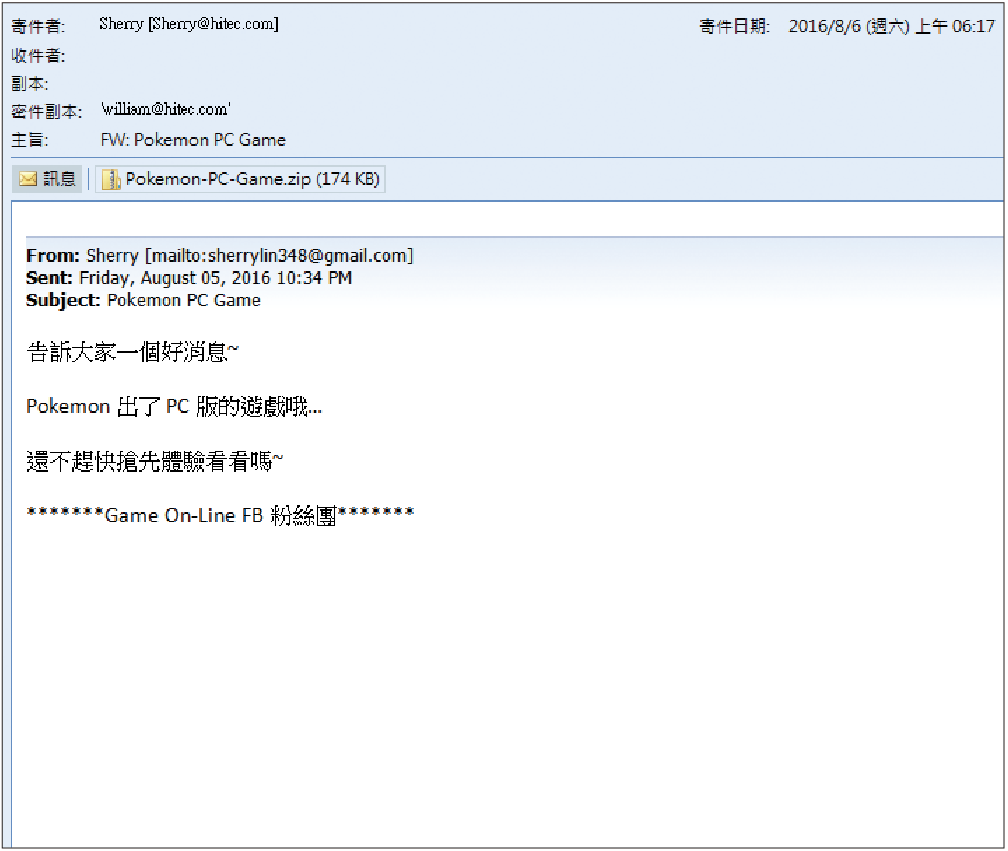

R火速趕至該軟體公司,向IT部門調閱案發當天8月6日及之前的「smtp log」,以「pokemon」為關鍵字,果然找到一封主旨為「FW: Pokemon PC Game」的郵件,寄出時間是8月6日上午6點19分,寄件者為Sherry@hitec.com,夾帶的附檔名稱為「Pokemon-PC-Game.zip」,如圖12所示。

|

| ▲圖12 在smtp log中找到與pokemon相關的郵件。 |

寄件者身分遭到偽裝

至此,大家可能以為終於可以宣布破案了,答案便是Sherry所轉寄的郵件中挾帶勒索病毒,導致William因點擊附檔而遭感染。但身為鑑識人員,最忌輕率武斷、見獵心喜,因此R很仔細地查看了smtp log,有了驚人的發現。

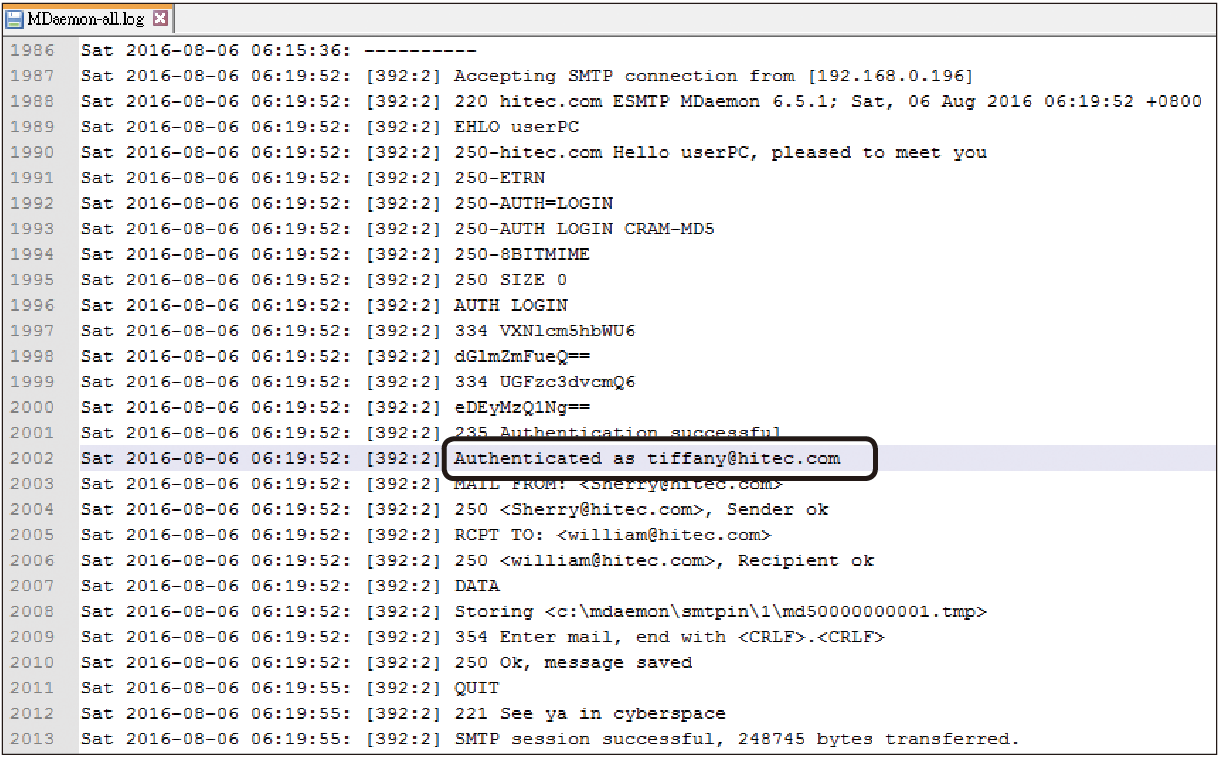

寄件者看起來是Sherry@hitec.com,但認證身分卻是Tiffany的帳號,如圖13中框選部分所示。顯見有心人士是以Tiffany的帳號及密碼通過郵件伺服器驗證,卻偽裝成寄件者身分為Sherry,有嫁禍及誤導偵辦方向之嫌。

|

| ▲圖13 認證者身分與寄件者不同。 |

R在對Tiffany所使用的筆電進行鑑識分析,果然在Tiffany的Outlook寄件備份匣中查出該封郵件,如圖14所示,確為Tiffany以偽裝寄件者Sherry所寄出,此與郵件伺服器的smtp log相吻合。

|

| ▲圖14 找到Tiffany所寄出的郵件。 |