由於電子跡證具有易遭破壞或污染的特性,因此進行鑑識分析時,不能僅從單一面向驟下定論,以免犯了輕率武斷的毛病。鑑識人員應小心求證,從各種面向反覆驗證,方能還原犯罪事實。

鑑識團隊經過一番調查分析,已掌握該筆電的檔案遭到加密的時間軸(Timeline),可由檔名的明顯變化察覺,亦即由首次出現主檔名為#DECRYPT MY FILES#的時間點2016/08/06 14:30:15為基準,如表1所示。

表1 檔名出現#DECRPT MY FILES#的時間點

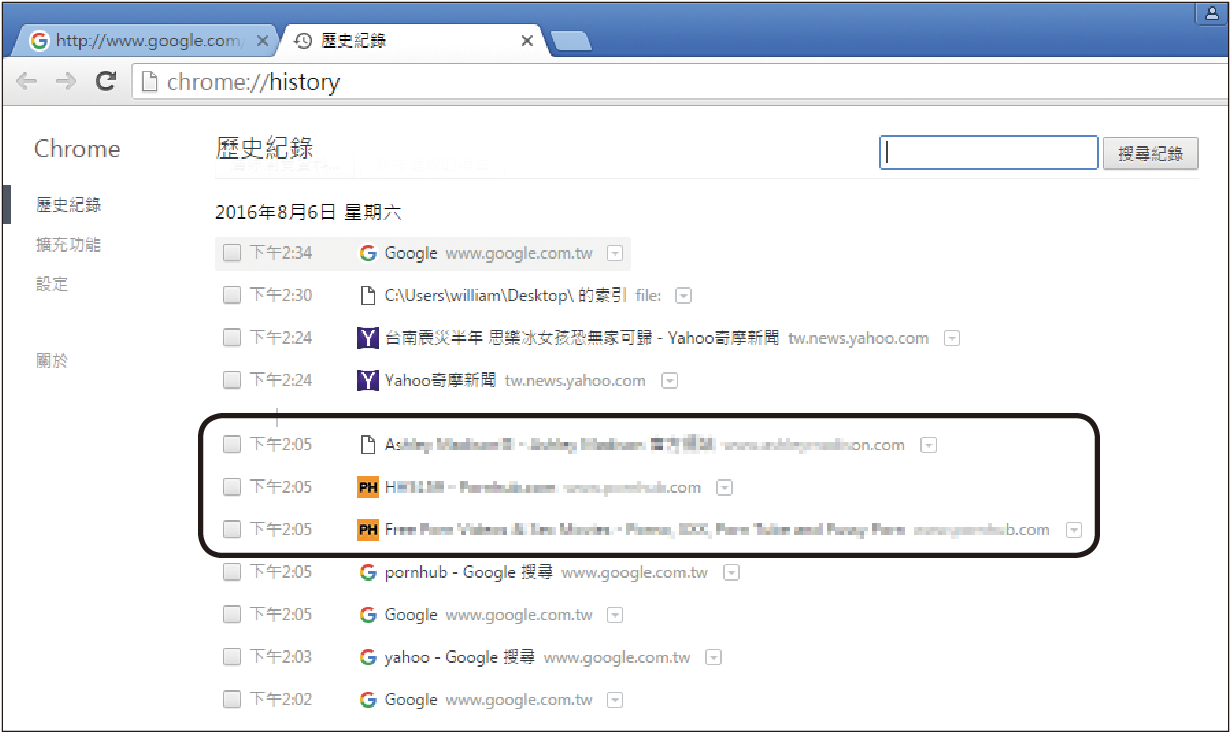

至於遭受感染的確切時間點,便要由此基準點再往前追溯才行。此時,鑑識團隊在William所使用的筆電中,發現了8月6日案發當天下午2點左右曾有瀏覽色情網站的相關跡證,如圖5所示。

|

| ▲圖5 找出曾經瀏覽色情網站的紀錄。 |

案情疑點重重

據相關研究分析顯示,此類勒索病毒的感染源頭多半是潛伏在色情網站中,或點擊不明的廣告所致。鑑識團隊研判案發當天遭感染的主因,即是因為William瀏覽色情網站所致。

而William在製作筆錄時未明確言及當時是瀏覽哪些網站,應該就是擔心,萬一被知道是上班時間逛色情網站會有損形象。

警方將此初步結果告知該軟體公司高層,在經過高層內部會議之後,以該研發經理個人不當行為導致公司嚴重損失為由,將該研發經理革職,並責成法務研擬提告等相關事宜。

案情至此,警方與鑑識團隊咸認為此案已告一段落,人、事、時、地、物俱全,結論便是研發部經理William於上班時間瀏覽網站,導致遭受勒索病毒感染,現在人也開除了,差不多可以結案。但鑑識人員R卻不以為然,認為仍有疑點待釐清,有必要進一步追查。

進一步深入分析

R便將證物映像檔活化(Boot up)以進行動態分析,由於當所有的文件等相關檔案已加密完畢,惡意程式便會功成身退,因此在工作管理員中已無法查找到與Cerber相關的可疑程序。

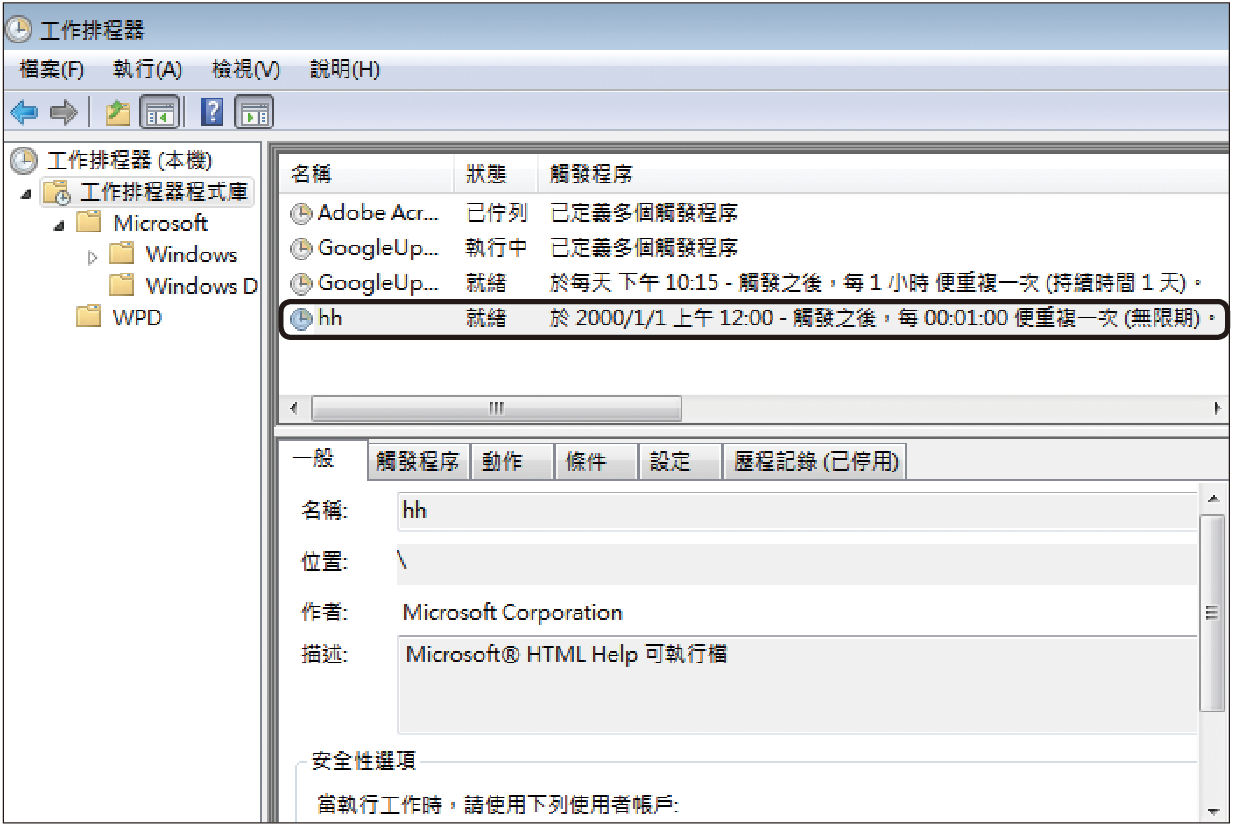

但進一步檢視,一個名為「hh」的可疑工作排程引起R的注意,如圖6所示。

|

| ▲圖6 可疑的工作排程hh。 |

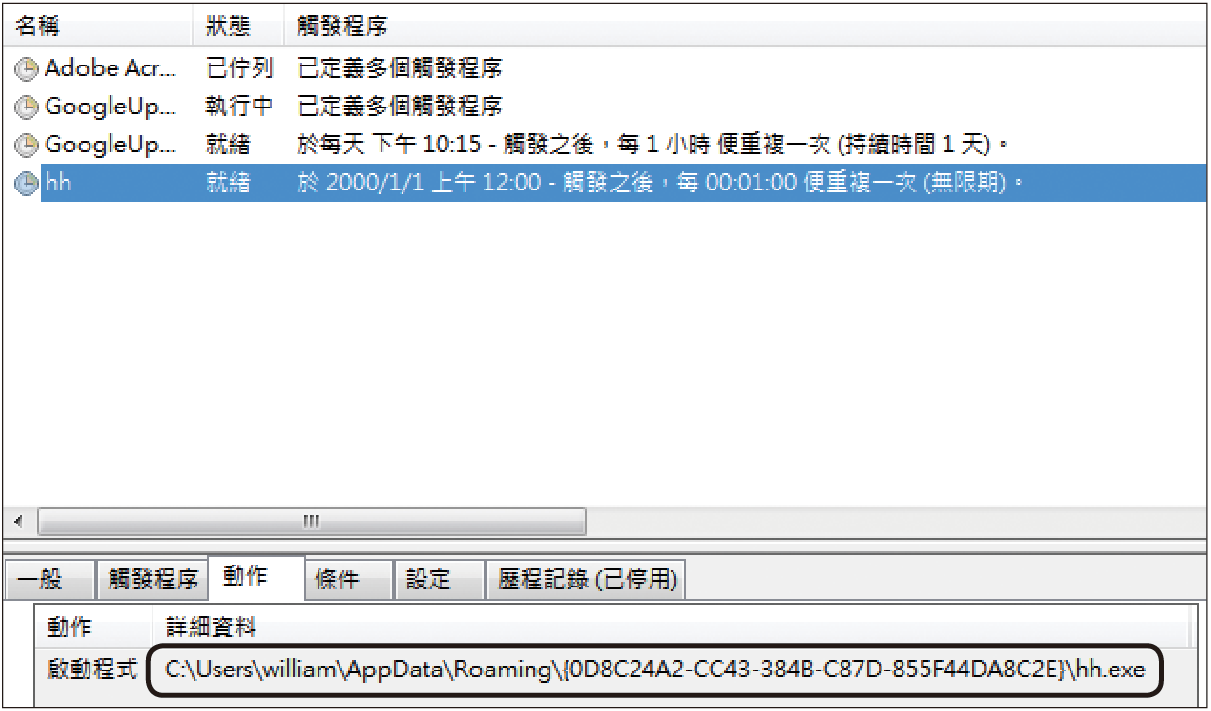

再查看該此工作排程所要執行的程式,竟然看到一個名為「hh.exe」的執行檔,而且路徑是位於William的個人「Profile」資料夾裡的隱藏目錄之中,如圖7所示。

|

| ▲圖7 工作排程hh執行的程式。 |

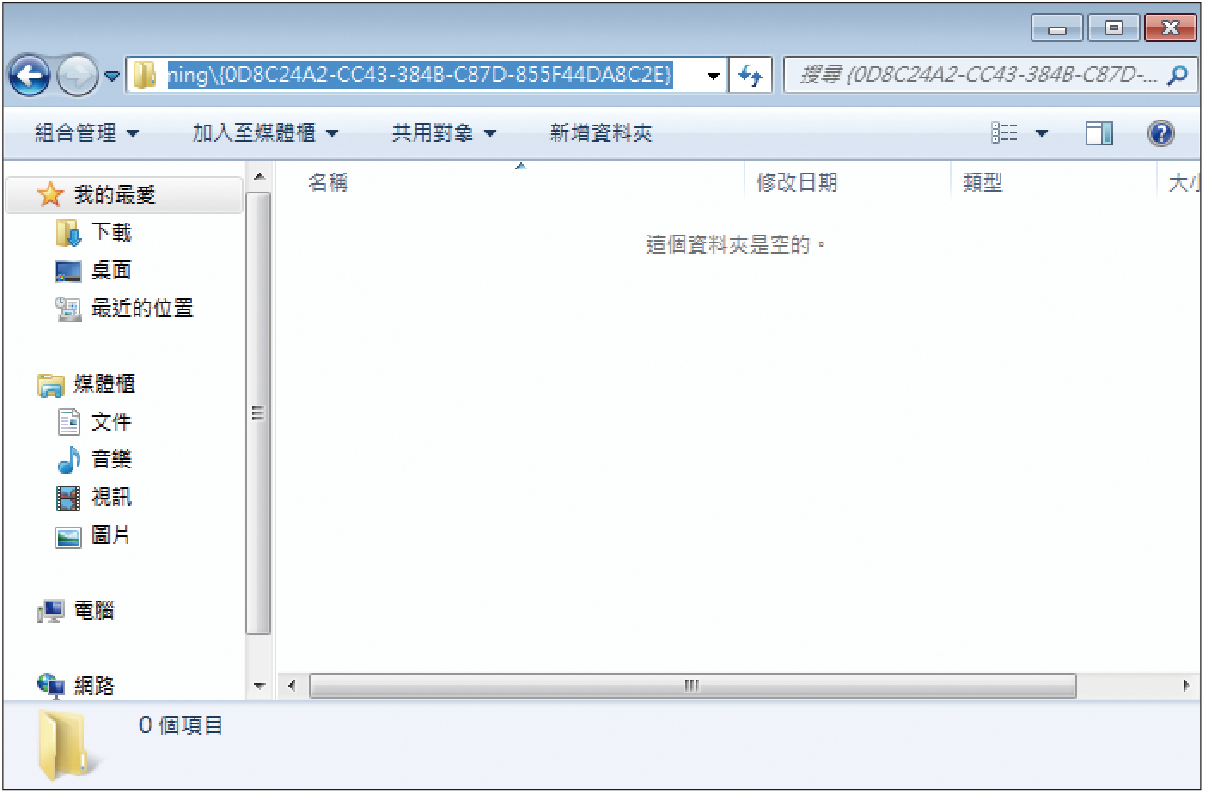

R立刻進入「Roaming」路徑下的奇怪資料夾{0D8C24A2-CC43-384B-C87D-855F44DA8C2E},果然不出所料,名為「hh.exe」的執行檔已不復存在,如圖8所示。

|

| ▲圖8 hh.exe已經不存在。 |

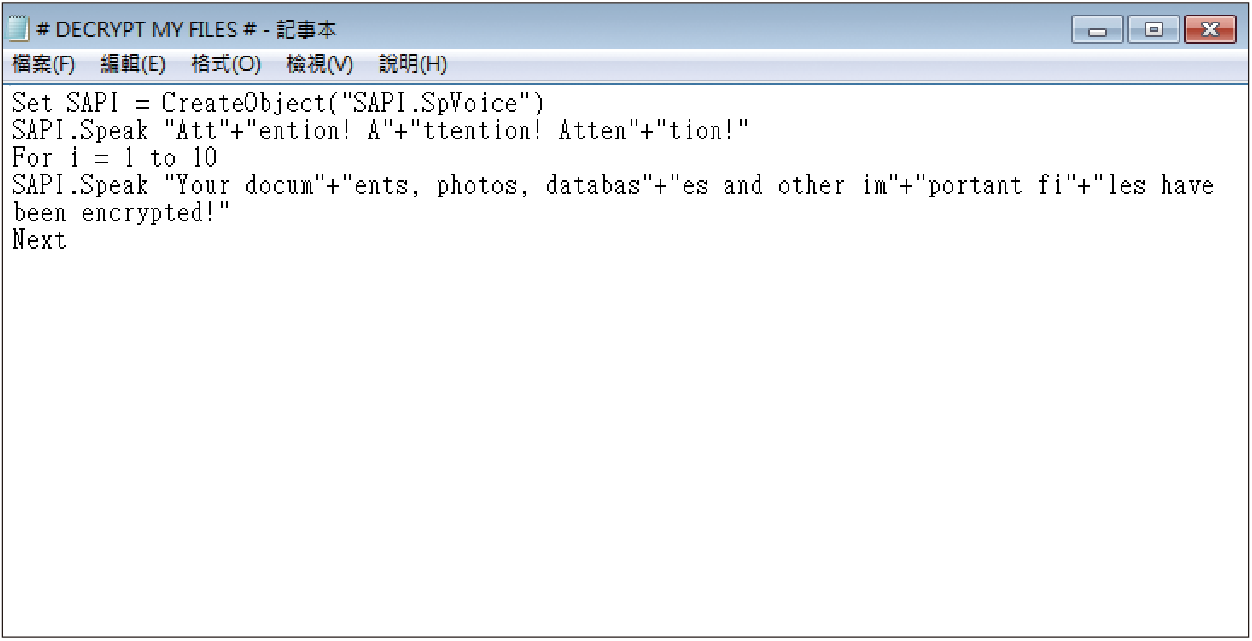

而William在案發當時聽到電腦發出的語音訊息則是來自#DECRYPT MY FILES#.vbs這一段程式碼,如圖9所示。

|

| ▲圖9 提示語音警示的程式碼。 |

R另外準備了一份VM做為對照組,針對William當天所瀏覽的色情網站網址進行瀏覽,以了解是否會觸發勒索病毒Cerber感染。

經過一番測試後,確認William所瀏覽過的色情網站或廣告,應非導致William遭受勒索病毒Cerber感染的源頭。

還原案發當天關鍵時間點

接下來,R必須從證物映像檔中找出Cerber的感染源頭,然後再循線追查感染途徑及手法。R仔細檢視8月6日案發當天的檔案活動Timeline,以Entry Modified Time進行排序。

R留意到William在當天下午2點3分時有開啟兩個PDF檔,檔名為「IBM_WAS.pdf」和「WAS_vs_Weblogical.pdf」,如表2所示。

表2 兩個PDF檔案的存取痕跡