手機App很容易下載使用,但使用者無法全權掌握App內部的運作,也就成為個人資料外洩的一項隱憂。為了這個問題,本文將使用Wireshark架設網路封包偵測環境,擷取出流經HUB的所有封包,並透過WhatsMyIP網站來查詢IP及DNS資訊,以幫助使用者發現與分析網路異常行為。

案例研討

連鎖企業資訊人員Tom有一天在瀏覽PTT時無意間發現公司下個月才要發行的新商品資訊已經流傳出去,包含商品名稱、價格、介紹以及圖片。Tom覺得奇怪,懷疑有惡意程式正在竊取公司機密資訊,藉由架設網路封包監控環境,進而發現躲藏在手機中的異常App。

發生背景

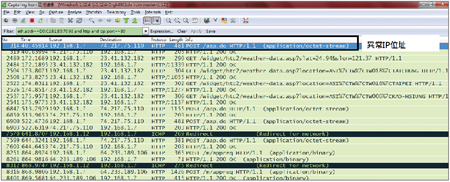

Tom為連鎖企業資訊人員,負責公司的網路故障排除、監聽異常封包等等,某天發現機密資訊洩漏後,於是使用觀測封包分析軟體Wireshark,發現側錄到的封包中出現了可疑的IP位址,如圖7所示。

|

| ▲圖7 利用Wireshark偵測到異常封包的IP位址。 |

分析IP

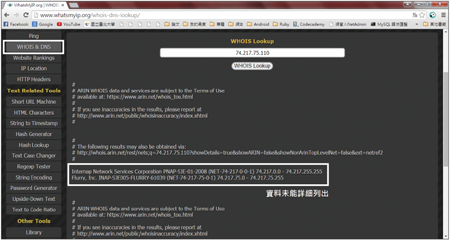

Tom開啟WhatsMyIP,如圖8所示點選左方窗格內的「WHOIS & DNS」,並在WHOIS Lookup中輸入方才擷取到的封包IP位址。

|

| ▲圖8 將擷取到的封包IP位址利用WhatsMyIP反查Domain Name。 |

然後,檢視中間區域的內容,發現查詢到的內容並未顯示該公司名稱、地址、電話、E-mail等詳細資料,由此合理懷疑這個IP位址為異常。

找出異常行為手機

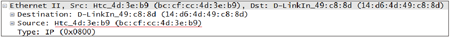

Tom過濾IP找出異常的封包後,回到Wireshark觀看封包內容窗格,找出收發此封包的目標以及來源機型和MAC位址,如圖9所示,接著找出此發生異常行為的手機。

|

| ▲圖9 觀看Wireshark封包內容窗格,找出異常行為手機相關資訊。 |

綜上所述,Tom架設網路封包監控環境,成功地利用Wireshark監控並擷取封包來取得其IP位址,接著使用WhatsMyIP將IP位址反查出Domain Name,經過分析後,得以合理懷疑這個IP位址為異常,故找出收發此封包的手機,揪出發生異常連線行為的App,及早找出問題來源,盡快排除,以減輕個人資料或公司資料洩漏所造成的損失。

結語

網路上有各式各樣的App可供下載,但使用者很難察覺App是否有惡意的行為出現,如竊取個人資料,抑或公司機密。

本文主要針對惡意軟體的對外連線,說明一套簡單易用的手機資安檢測方法,以便協助資訊人員建立檢視網路封包的環境,偵測惡意軟體的網路異常行為與蒐集操控惡意程式進行不法行為的證據,仔細觀測App是否有偷偷傳送機敏資訊到異常主機。接著,再利用線上IP的查詢工具,查證回傳主機合理性,以利快速察覺異常之所在,並且迅速排除問題,讓損失降到最低。

<本文作者:中央警察大學資訊密碼暨建構實驗室(ICCL),民國87年12月成立,目前由王旭正教授領軍,實驗室成員共有20名,並致力於資訊安全、資料隱藏與資料快速搜尋之研究,以確保人們於網際網路世界的安全。(http://hera.im.cpu.edu.tw)>