手機App很容易下載使用,但使用者無法全權掌握App內部的運作,也就成為個人資料外洩的一項隱憂。為了這個問題,本文將使用Wireshark架設網路封包偵測環境,擷取出流經HUB的所有封包,並透過WhatsMyIP網站來查詢IP及DNS資訊,以幫助使用者發現與分析網路異常行為。

現有的App五花八門,使用者看到喜歡的,便直接點選下載,方便又快速,但往往也成為有心人士竊取個資的捷徑。手機病毒的危害有許多種,例如藉由色情圖片吸引觀看時,在後台偷偷下載其他App,造成流量大增。或發送簡訊,其內容包含誘人文字和一段連結(URL),一旦點選後,便會下載一個惡意App,將手機機敏資訊傳給C&C Server(Command and Control Server,負責管控殭屍網路的伺服器,並將攻擊指令傳遞給這個App),導致個資外洩並作為攻擊的工具。

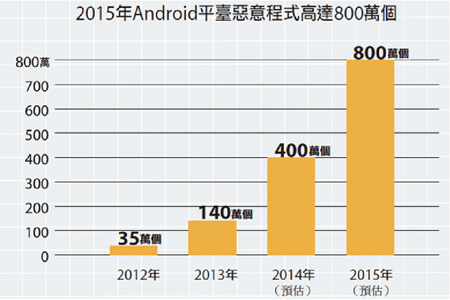

根據資安公司趨勢科技的預估,如圖1所示,截至2014年底前,Android手機的惡意程式數量將高達400萬個,趨勢科技曾提出報告,預測2015年全球的資安環境,Android惡意程式數量將可能突破800萬個。

|

| ▲圖1 2012年至2015年Android平台惡意程式數量及預估數量。 |

趨勢科技從2012年開始統計,當年所有行動平台的惡意程式數量只有35萬個,在2013年增加了2倍,惡意程式數量達140萬個,但到了2014年,Android平台的惡意程式就高達400萬個,更是2012年的10倍之多。從這個趨勢可以推測,2015年的惡意程式數量將高達800萬個。

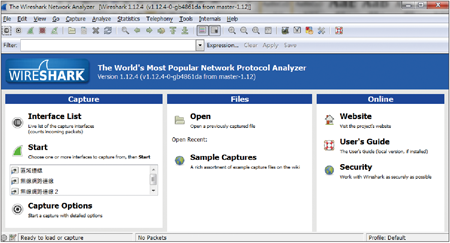

惡意軟體的對外連線行為,將資料傳送到異常主機,為了偵測異常所在與目的地,並取得有利證據,本文提供一個簡易方法,如圖2所示,以Wireshark為操作工具協助資訊人員進行檢測。

Wireshark是一款網路封包解析工具,提供圖形化的操作介面和功能完整的過濾器,協助鎖定分析目標,擷取出異常封包,並掌握詳細資訊與證據。

|

| ▲圖2 Wireshark使用介面。 |

相關背景介紹

以下將介紹與本次實作有關的知識,包括何謂網路封包,以及會使用到的軟體及工具。

網路封包

網路上資料的傳輸是以封包的方式傳遞,網路封包是網路用來傳送資料的最小單位。封包裡面通常含有來源和目的地的IP位址、來源和目的地的MAC(Media Access Controller)位址,以及所要傳輸的資料。

封包因不同的應用服務或通訊協定,而有各種不同的大小。一個封包由標頭(Header)和資料(Data)所組成,封包的屬性被詳細地定義在標頭內,包括所使用的通訊協定、來源的IP位址、來源的通訊埠、目的地的IP位址、目的地的通訊埠等欄位。不過,並非所有的通訊協定都有相同的欄位資料,由於採用不同的通訊協定,網路封包的結構都有些許的差異。

兩台電腦資料要透過網路溝通,就必須藉由封包傳送來完成。透過傳輸封包,發訊端製作封包,並把封包送出,收訊端接收封包,並將恢復為原來發訊端的傳輸內容,兩台電腦互傳封包,就可以相互溝通。

使用工具及軟體簡介

接著,介紹本次所使用的軟體及工具,包括HUB、Wireshark、WhatsMyIP、Android智慧型手機。

HUB

乙太網路集線器(HUB)有兩大特性:廣播以及半雙工。廣播是指,當網路要透過HUB傳送資料給A電腦時,網路端送出來的資料其實連接在這台HUB上的電腦都會收到,但是只有A電腦會將資料收起來,其他電腦則是將封包丟掉。封包監控的原理,即是將所有經過HUB的封包全部擷取出來。

半雙工則是指,收資料或送資料不能同時,一次只能做其中一種。由於HUB的這種特性,所以當HUB連接非常多的電腦時,網路就會變慢。HUB範圍從非常小的4埠裝置到企業環境內安裝於機架上所設計的大型48埠不等。本文所採用的HUB由於是廣播式(Broadcast)的傳輸,會將封包送往所有的連接埠,藉由此種特性,資訊人員即可監聽所有傳輸中的封包。

Wireshark

Wireshark是一款網路封包分析軟體,功能是擷取網路封包,並盡可能地顯示出最為詳細的網路封包資料。Wireshark支援了多種作業系統,在Windows、UNIX、Mac OS等都有相對應的版本。

藉由此軟體,可以抓取資料封包,進一步分析封包內的摘要與詳細資訊,一般常用在網路故障排除、監聽異常封包、軟體封包問題檢測等地方。Wireshark的方便強大之處,在於其支援的Protocol較多且完整,更因為開放原始碼的關係,更新Protocol相當迅速,不同封包擷取軟體所產生的檔案亦可在此讀取檢視。