近期資安事件頻傳,犯罪者為避免遭到追緝,會盡可能地不留下犯罪跡證,例如使用洋蔥瀏覽器(Tor Browser)。為更了解洋蔥瀏覽器的運作原理,本文將說明洋蔥路由的組成及運作,並利用案例實作,使用鑑識工具來進行洋蔥瀏覽器使用之偵測,以掌握並分析犯罪者的動態。

Tor Browser會在後台啟動Tor並透過其連線網路,一旦程式斷開連接,Tor Browser便會自動刪除屬於隱私保護的資料,如Cookie和瀏覽歷史紀錄,也提供SOCKS代理服務,讓部分的應用程式可藉此使用Tor網路。

FTK Imager

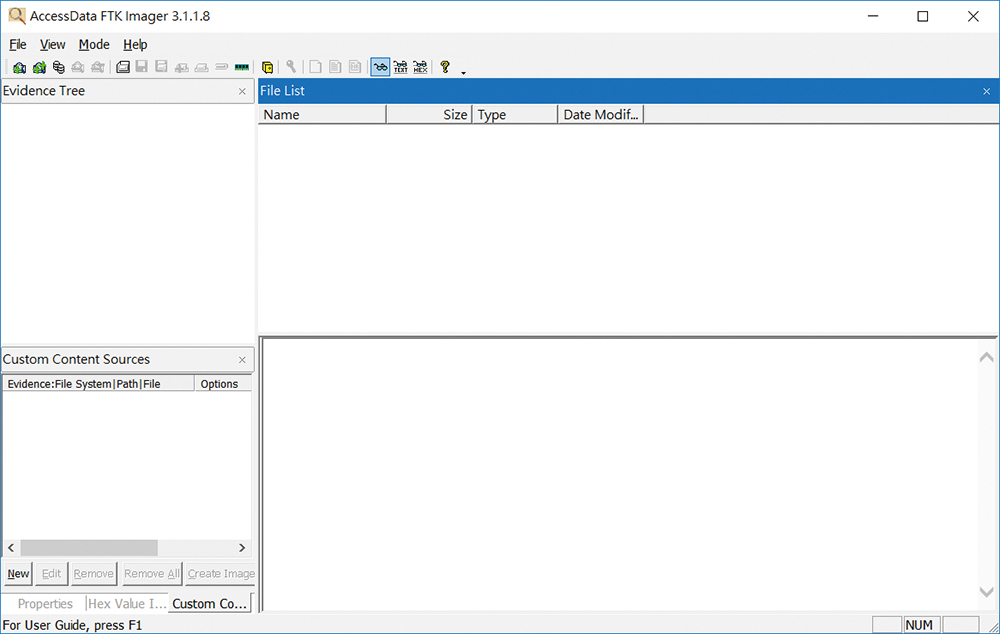

FTK(Forensic Toolkit)是由Access Data公司所生產的一套數位鑑識工具,其採用直覺化的操作介面,非常適合接觸電腦鑑識的人員使用,如圖9所示。

|

| ▲圖9 FTK Imager開啟畫面。 |

其中FTK Imager即為一種專門用於製作磁碟及記憶體映像檔的工具,再加上其支援各種作業系統和檔案系統,並採取全文檢索式的資料搜尋技術,讓鑑識人員可以快速地找到所需的數位證據。此軟體可從Access Data的官網免費下載,所以這裡使用此軟體來進行記憶體萃取,以取得所需的犯罪跡證。

HxD

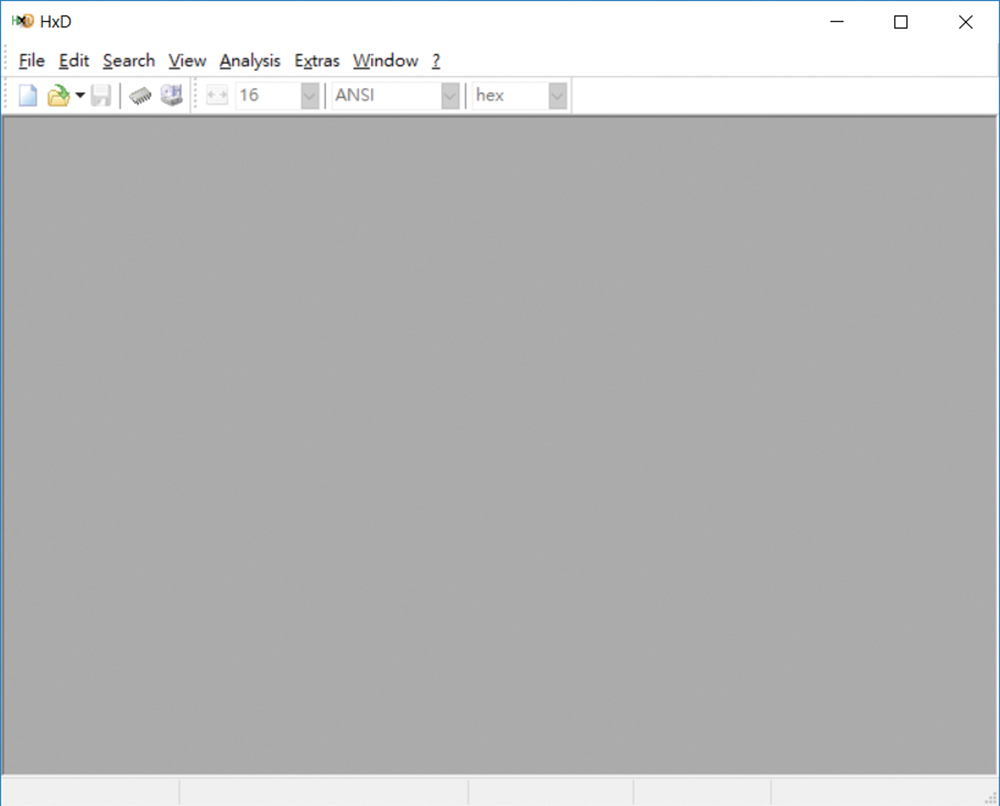

HxD是一個可以檢視檔案十六進位碼的軟體(圖10),除此之外,也可以利用此軟體直接進行檔案或記憶體的修改,並具有資料匯出的功能,能夠直接將修改好的檔案匯出成VB、C++等語言的專案檔,使用上十分便利。此軟體也是免費軟體,所以這裡使用此軟體可檢視檔案十六進位碼的基本功能,來查看由FTK Imager所萃取的記憶體中是否有相關的犯罪跡證。

|

| ▲圖10 HxD開啟畫面。 |

實驗介紹

本文實驗主要分為兩大部分,第一部分為針對「Tor具隱匿蹤跡」的特性,實際操作實驗一,以佐證其特性。第二部分著重於Tor Browser的鑑識,運用數位鑑識工具,還原使用者曾利用Tor Browser所瀏覽過的網頁。

第一部分是在Windows10作業系統下使用Tor Browser瀏覽頁面,並且利用「WHOIS」來查詢其IP Address,以佐證「Tor具隱匿蹤跡」之特性,完整的實驗步驟如下所敘:

首先,開啟Tor Browser瀏覽器,並瀏覽Facebook頁面,如圖11所示。

|

| ▲圖11 onion型態的Facebook頁面。 |

接著,複製網址至WHOIS查詢其IP位置,如圖12所示。

|

| ▲圖12 WHOIS查詢IP位置。(網址:https://www.facebookcorewwwi.onion/)

|

如圖13所示,WHOIS顯示此為無效之網域。

|

| ▲圖13 WHOIS顯示此為無效之網域。(來源網址:https://www.facebookcorewwwi.onion/) |

第二部分則是在Windows10系統下使用Tor Browser瀏覽頁面,並透過FTK Imager、HxD等數位鑑識工具來還原使用者曾瀏覽過的頁面,實驗步驟如下:

使用Tor Browser,並瀏覽Facebook頁面,如圖14所示。

|

| ▲圖14 onion型態的Facebook頁面。 |

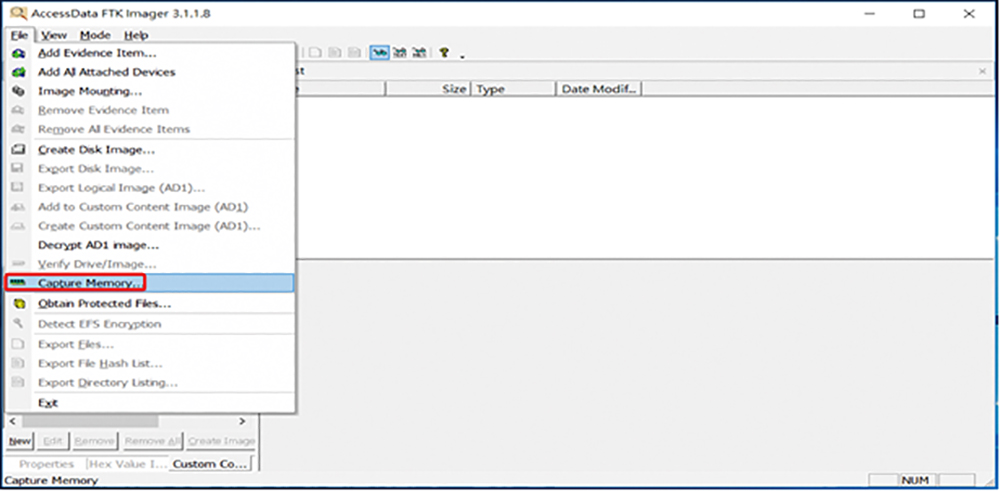

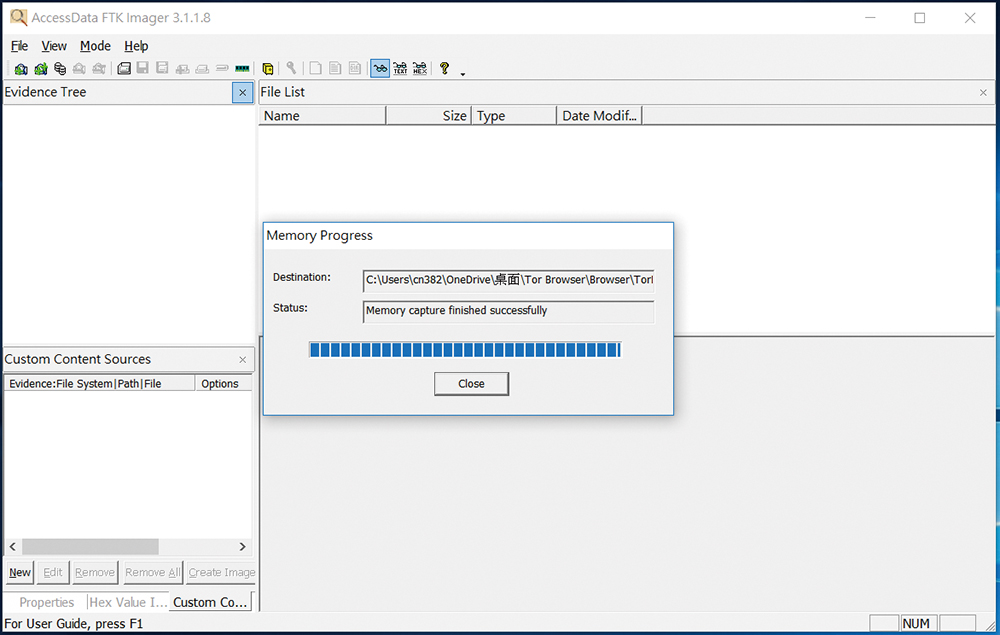

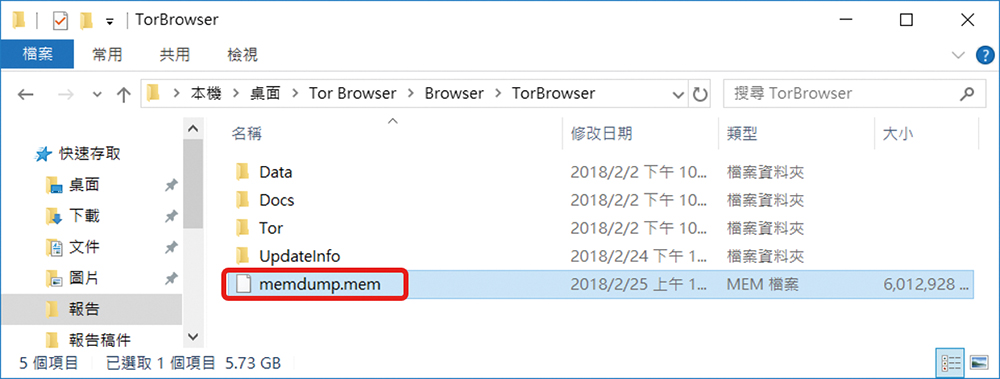

利用FTK Imager進行記憶體萃取工作,得到memdump.mem檔,如圖15~17所示。

|

| ▲圖15 FTK Imager進行記憶體萃取。 |

|

| ▲圖16 記憶體萃取過程。 |

|

| ▲圖17 獲得memdump.mem。 |