隨著威脅型態持續的改變,企業面臨資安風險加劇,具備防禦能力的資安設備亦必須隨之提升,才能發揮其作用。於是資安解決方案開始演進,陸續出現新一代入侵防禦系統(Next Generation Intrusion Prevention System,NGIPS)、新一代防火牆(Next Generation Firewall,NGFW)等類型,就產品功能面來看,會發現NGIPS與NGFW可做的事越來越接近,但其實技術底層卻大不相同。

NGIPS VS. NGFW

傳統防火牆比較偏Session-based,也就是針對Session在監看,因此當用戶的使用量增大時,首當其衝就是效能方面的問題。HP資訊安全事業部北亞區技術顧問經理蕭松瀛觀察,如今的NGFW較像是新型的UTM(Unified Threat Management),因為都是把IPS、防毒等功能都納入專屬機,但終究技術底層還是Session-based,所以像是IPS的偵測規則往往無法全數啟用,因為會影響到整體運作效能,這也造成採用NGFW的用戶多數只開啟NAT、Policy等防火牆功能,其他額外的安全機制不見得會啟用。

但NGIPS則不同,是屬於Packet-based,也就是拆解封包內容,不需要去檢查Session,效能會比較好,相對地可以啟用的功能就比較多,像是Gartner即針對NGIPS定義,除了標準第一代IPS功能以外,尚須具備的要素有:應用程式辦識與可視性、情境感知( Context Awareness )、內容感知(Content Awareness)、敏捷式引擎(Agile Engine)。

因此,NGIPS跟NGFW本質上就不一樣,只是隨著新世代產品的推出,兩者皆更進一步強化防禦能力,例如現在皆強調可檢測到應用層的技術,即是彼此以不同方法實作達成。因此即使兩者可以做到的事越來越接近,仍有其擅長的部份,不致會有取代或相互排擠的狀況。

零時差攻擊防禦

蕭松瀛說明,多數的NGIPS發展其實已經大同小異,就HP TippingPoint NGIPS來看,除了既有的IPS功能以外,還具備像是採用黑名單比對的信譽評等(Reputation)資料庫、透過應用程式控制可決定哪一類非法軟體不得使用、內容感知則是可以看出封包內夾帶的檔案格式,諸如此類同樣是常見NGIPS會具備的機制。

此外,HP TippingPoint NGIPS還具有應用程式防火牆(Web Application Firewall,WAF)功能,蕭松瀛解釋,但這並非是市場上專屬提供的WAF,HP的做法是採用Fortify旗下的WebInspect機制,以黑箱方式掃描程式碼安全。並且在發現漏洞而尚未修補之前,先透過上傳至DVLabs來產生IPS Definition,直接派送到設備上,以避免應用程式方面的零時差攻擊(Zero-day Attack)。

|

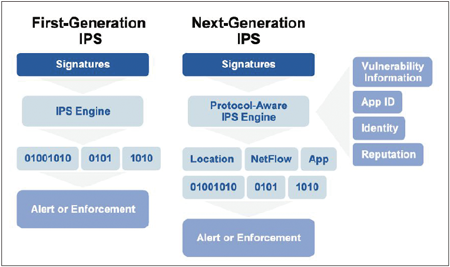

| ▲Gartner說明第一代與NGIPS的差異示意圖,相較於傳統入侵防禦系統,NGIPS可具體指出該筆連線是來自於哪一位置的行為,存取位置等資訊,讓比對更加精準。(資料來源:www.hpenterprisesecurity.com) |

就技術上來說,HP為NGIPS設計了一個晶片,來搭配DVLabs。為了不讓過多資料量拖垮檢測速度,HP在NGIPS設備上特別設計一個專門用途的獨立晶片,把DVLabs的資料庫全數載入晶片中,所以當封包流入時,除了透過特徵碼檢測是否為零時差攻擊,也可以跟晶片中的資料作比對。此外,蕭松瀛強調,特徵碼更新速度也是HP TippingPoint NGIPS的重要特性之一,「由於DVLabs是配置一組研發團隊在做研究,可以做到每二小時至六小時更新一次,幾乎接近即時防護。」

可視化網路使用行為

而另一種作法像是Sourcefire是以被動式探索技術為主,藉由分析流經設備的封包,來取得網路設備、作業系統、應用程式、行動裝置、網路流量等資訊。Sourcefire北亞區資安技術總監王賢輝說明,傳統IPS或網路設備做不到可視化(Visibility),因此必須透過其他工具輔助主動掃描,卻又可能因此影響網路傳輸品質,而Sourcefire的NGIPS則是內建FireSIGHT,可清楚了解網路的架構、使用行為,且是由FireSIGHT被動式探索技術來分析通過的封包,不致佔用頻寬。

可視化網路使用行為後,即可了解該網段有多少主機,以及每一台主機的名稱、MAC位址、作業系統等資訊,同時可看到作業系統有啟用的連接埠,及其所使用的服務,辨識正在使用的應用程式類型,像是Facebook、Dropbox等更細部的資訊。過程中一旦發現系統漏洞,在尚未修補之前,亦可透過 Virtual Patching先進行防禦。

既然可以正確辨識作業系統、設備、應用程式,王賢輝表示,Sourcefire亦進一步整合Active Directory、LDAP系統,讓這些已被辨識的資訊皆可對應到正確的使用者名稱,即使是在DHCP環境,亦可清楚了解公司同仁的網路使用行為,再把事件與使用者帳號建立關聯,來加強稽核控制與管理規範。

功能越多 效能越關鍵

以往NGIPS較多會被部署在閘道端,如今則傾向架構在企業內部網路環境,像是近年來APT(Advanced Persistent Threat)等攻擊,會把取得的資料傳送到命令和控制伺服器(C&C Server)端,若是NGIPS架構在閘道端則不容易偵測,因此轉而架構在內網,以便及早偵測到有問題的傳輸行為。

但蕭松瀛觀察,一旦把NGIPS放在內網中,會遇到跟閘道端部署最大的不同即為網路流量變大,此時就需要較大吞吐量來因應,因此HP TippingPoint NGIPS強調的重點之一即在於堆疊式架構,讓設備吞吐量(Throughput)得以再擴充,最多可達五台堆疊,以符合大流量的環境。

「目前市場上具堆疊機制的產品並不多,以往都是透過升級或更換品牌來因應效能瓶頸,而HP對NGIPS的設計則是以添購串接方式加大吞吐量,確保原本的投資不致被浪費。」他說。另一方面,資安設備之所以會有效能問題,蕭松瀛認為,多半是不斷新增非原本產品設計初衷可達成的功能,才會導致。「HP TippingPoint最初的設計就是做IPS,所以即使是更深層的檢測到應用層、殭屍網路,同樣也是拆解封包,因此不須耗用更多效能來執行。而對IP-based的檢測,一般以黑名單、白名單的機制為主,就設計另一顆晶片來運作,所以總的來看,效能可說是HP TippingPoint產品設計的重要方向。」蕭松瀛說。

針對效能,Sourcefire亦特別設計FirePOWER技術,處理器與控制晶片皆運作在Intel x86基礎平台,採取大規模平行處理(Massive Parallel Processors)架構,最多可達386核心的擴充能力。這也證實了,隨著資安設備功能越加越多,效能表現反而成為評估考量時更不可忽視的一環。